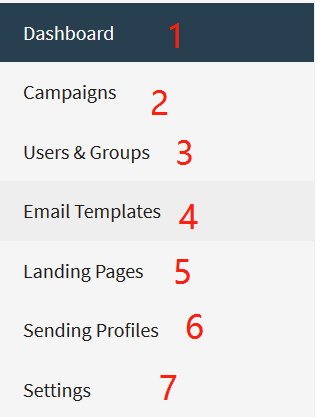

一、首先要了解一下每一个模块的作用:

1:仪表盘,展示被攻击的详情 2:在此配置每次要进行的攻击 3:在这里设置要进行攻击的邮箱地址 4:设置钓鱼邮件模板 5:设置钓鱼页面模板 6:设置发送钓鱼邮件的邮箱

二、实战操作

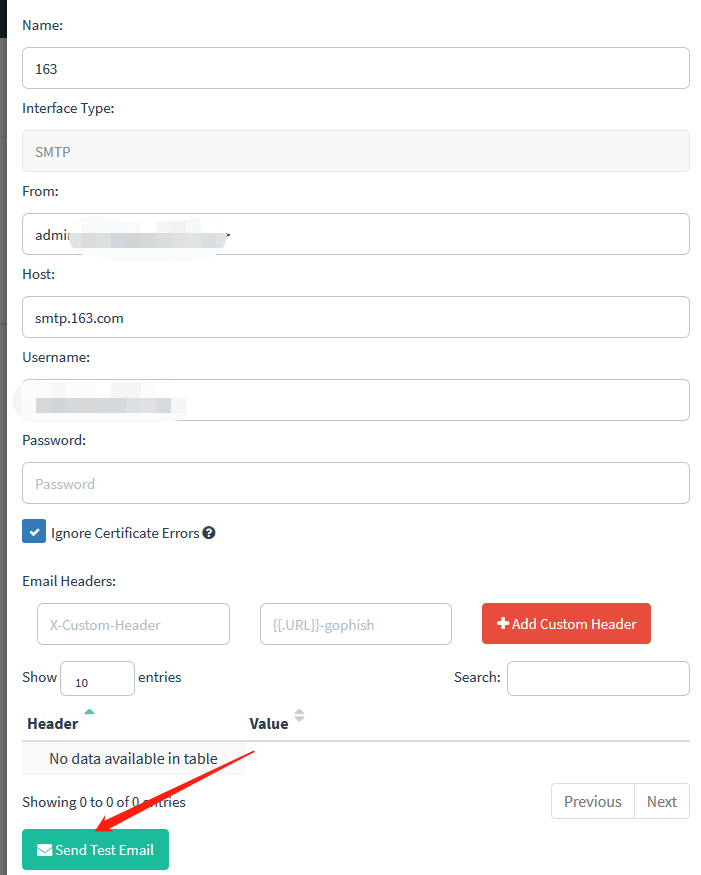

1、在第6个选项设置要发送邮件的邮箱地址

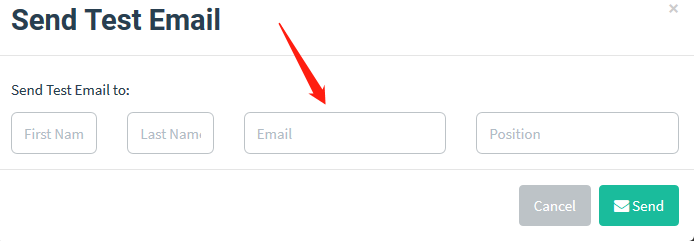

然后点击绿色按钮进行测试发送,只需要填写Email地址即可。

测试发送

测试发送

Tips:

注意如果使用国内的服务器搭建gophish,是会发送失败的,因为国内的服务器25端口默认是封闭的,至于怎么解封需要各位大哥去自行研究。国外服务器是可以操作的,而且如果使用163邮箱的话,默认也是不能发送成功的,需要配置操作,因为我是一个好人,所以大哥们自行研究吧,哈哈哈哈哈。

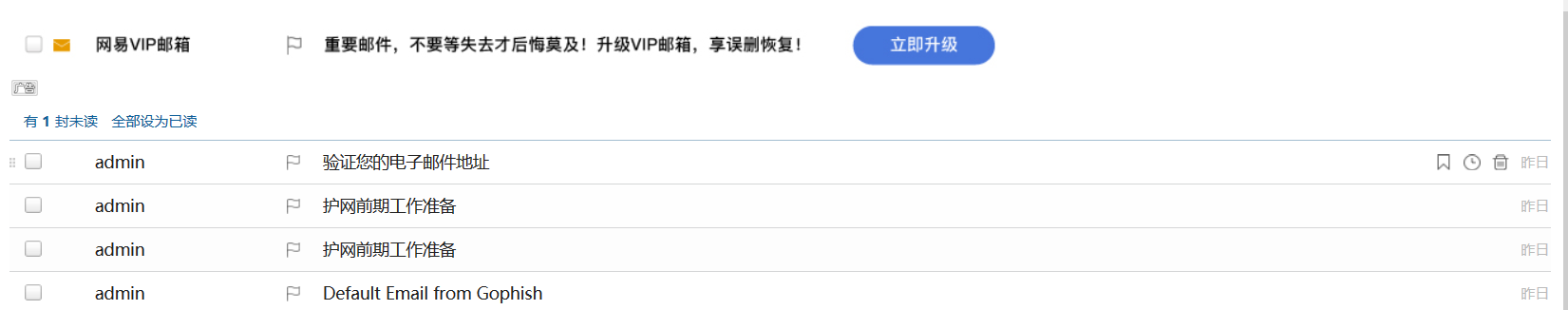

2、在user&group设置被攻击的邮箱

第一步输入项目名称,第二步输入要发送的email地址,第三步单机ADD添加,也可以导入,但是我没有导入成功,只支持csv格式的文件。

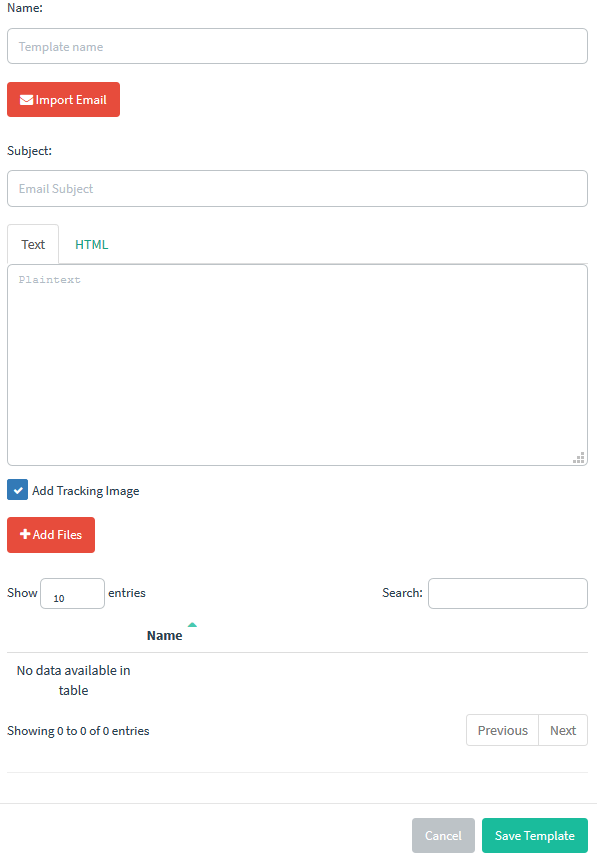

3、设置email templates模板

找个邮件,然后导出eml文件,以163邮件为例如下:

导出之后就可以直接点击import email导入刚才导出的邮件。同时勾选ChangeLinks to Point to LandingPage,这样当钓鱼攻击开始时,邮件模板中的链接会被替换为钓鱼网站的链接,然后才被发送。当目标受害人点击邮件中的链接时,就会跳转到钓鱼页面。钓鱼页面的配置会在之后提到。

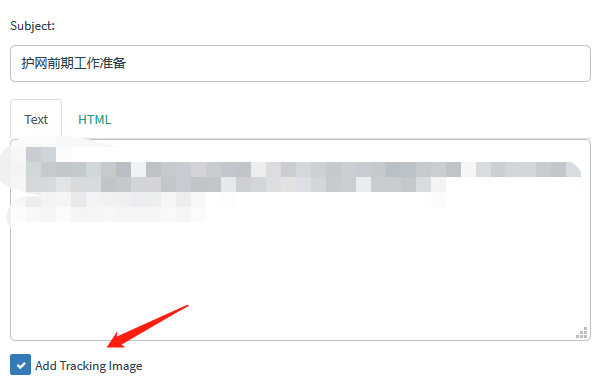

单击Add Tracking Image会添加一个图片标识来检测改邮件是否被打开。当邮件被打开时,邮件中的图片标识代码会自动向GoPhish服务器请求图片,由此,就可判断该邮件已经被目标人员打开。AddFiles则是给邮件添加附件。单击save,保存一下。

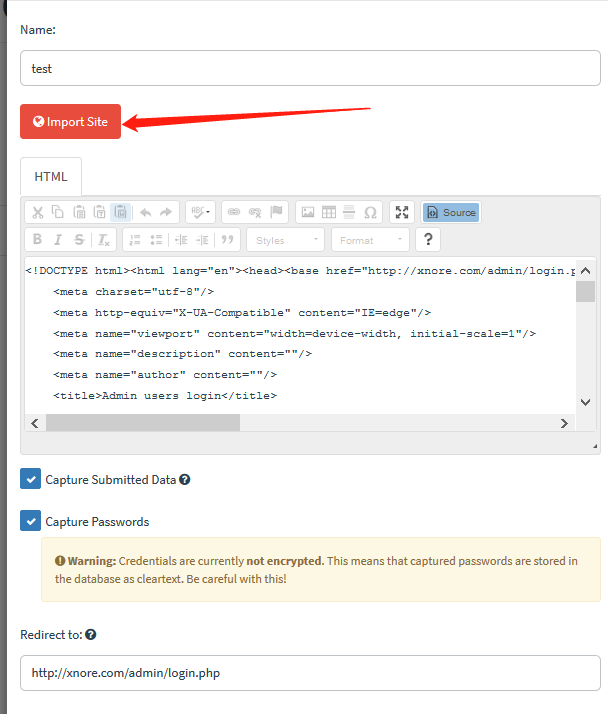

4、Landing Pages

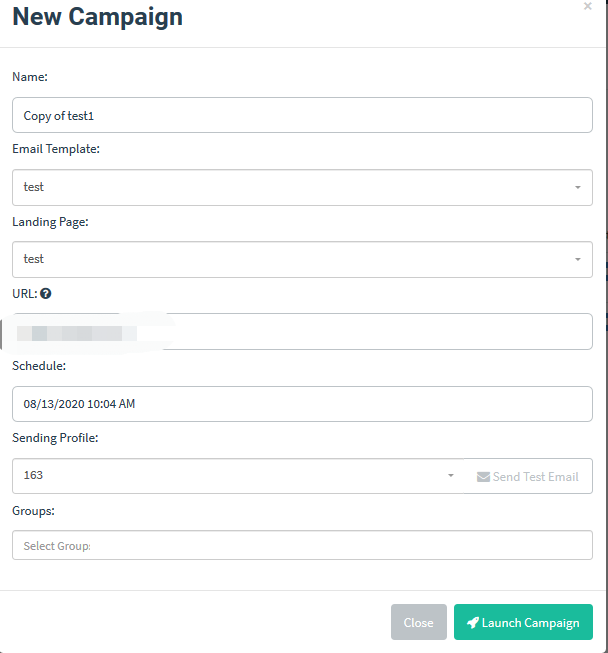

单击Import site弹出对话框,输入要克隆的网站,但是他不能完整的克隆网站功能,所以要自己进行修改,单击source按钮可以进行修改源代码。勾选CaptureSubmitted Data和CapturePasswords,这样当受害者在钓鱼页面尝试登陆并提交信息的时候,服务器会把相关数据保存下来。Redirectto 是指用户做完提交操作后,页面跳转的地址,可以指向真正的官网登录页面,这样能减少受害者发现自身被钓鱼的可能性。5、在Campaigns设置攻击选项

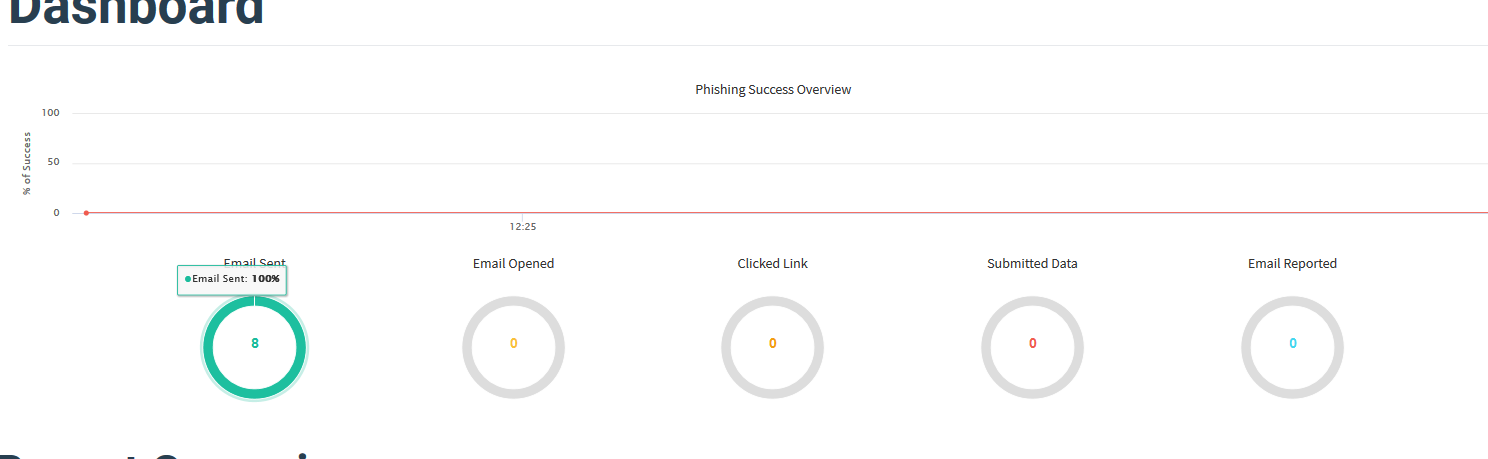

按照选项可以选择之前配置好的钓鱼邮件跟钓鱼页面配置,选择配置好的邮箱,单击Launch发送钓鱼邮件,后面就可以在DashBoard中监控进展,等鱼儿上钩了