在这之前,我的小机都是在公网上裸奔的,因为之前没有事,我就没放在心上(暴露在公网上有点摩擦很正常)

就在这两天,VPS天天掉,我不得不加强一下防范了(我的小鸡是真的不耐打)

测了下V2(博客园不让写全名),能ping通,测速显示503

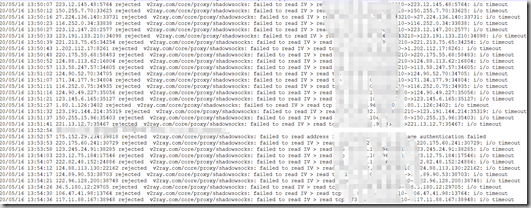

好,看日志,在这个文件夹下,我用的ssh是MobaXterm_Portable,可以直接在电脑上打开文件

找到罪魁祸首了

第一天我用的的vmess协议

第二天换成shadow socks同样被搞motherF!

顺便用正则来统计一下有多少人在暴力破解我的 root 密码吧

代码如下

$ sudo grep "Failed password for root" /var/log/auth.log | awk '{print $11}' | sort | uniq -c | sort -nr | more

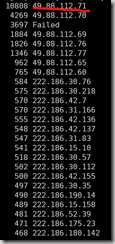

下图是我昨天清空了一次日志之后的数据,之前这个人79.88.112.70扫描了我3万多次,一天就荣登榜一(可能有些人就专门打小鸡吧)

从上面两张图可以看出,就是这个B打的我(有没有大佬帮我奋起反击下)

为了防范于未然,我们可以做些配置,让 VPS 服务器更加安全。

1、修改 SSH 端口,禁止 root 登陆

编辑sshd配置,修改默认的端口22:

# vim /etc/ssh/sshd_config

2)编辑添加新的端口:

按【i】,进入编辑模式

按【Esc】退出编辑模式,【Shift】+【:】进入命令模式,":wq"保存并退出

3)重启sshd:

# /etc/init.d/sshd restart 或 # service sshd restart

试着登陆一次,成功之后再按上面的步骤,在port 22前面加#,这样就禁止22端口登陆了(安装了宝塔的直接在面板里就可以关掉sshd 22)

2、禁用密码登陆,使用 RSA 私钥登录

Amazon EC2 服务器本来就是只允许使用私钥登录的,但是这样的话我如果想在别的电脑上临时 SSH 上来,又没带私钥文件的情况下,就很麻烦。

所以我又手动开启了密码验证登录。不管怎样,这一条还是先列出来吧

代码如下

# 在客户端生成密钥

$ ssh-keygen -t rsa

# 把公钥拷贝至服务器

$ ssh-copy-id -i .ssh/id_rsa.pub server

# 也可以手动将.shh/id_rsa.pub拷贝至服务器用户目录的.ssh中,记得修改访问权限

# $ scp .shh/id_rsa.pub server:~/.ssh

在服务器中

cd ./.ssh/

mv id_rsa.pub authorized_keys

chmod 400 authorized_keys

vi /etc/ssh/sshd_config

RSAAuthentication yes #RSA认证

PubkeyAuthentication yes #开启公钥验证

AuthorizedKeysFile .ssh/authorized_keys #验证文件路径

PasswordAuthentication no #禁止密码认证

PermitEmptyPasswords no #禁止空密码

UsePAM no #禁用PAM

# 最后保存,重启

sudo /etc/init.d/ssh restart

3、最后这这种 安装denyhosts 这个方法比较省时省力。denyhosts 是 Python 语言写的一个程序,它会分析 sshd 的日志文件,当发现重复的失败登录时就会记录 IP 到 /etc/hosts.deny 文件,从而达到自动屏 IP 的功能。

这种办法很危险,一不小心把自己屏蔽了就凉凉了(只能去找机房),我就把自己关进去了,折腾了一天,下一篇详细讲解我是怎么出来的(denyhosts的强大之处就在这里)

注:

1. 一定要检查新的端口是否能用再退出当前链接!!!

之所以先设置成两个端口,测试成功后再关闭一个端口,是为了方式在修改的过程中,万一出现掉线、断网、误操作等未知情况时候,还能通过另外一个端口连接上去调试以免发生连接不上必须派人去机房,导致问题更加复杂麻烦。

2、安利一个查IP很方便的网址https://www.ip138.com/分析利器

About Me

QQ 群:1094019526欢迎进群交流 tg 群:QQ 群里有

联系我请加 QQ 好友 (1362449059),注明添加缘由

文章内容来源于 TOM 的学习笔记,部分整理自网络,若有侵权或不当之处还请谅解

本文版权所有,转载请标明出处,谢谢