著名的web中间件WebLogic被曝出之前的反序列化安全漏洞补丁存在绕过安全风险,用户更新补丁后,仍然存在被绕过成功执行远程命令攻击的情况,安全风险高,Oracle官方及时发布了最新补丁,修复了该漏洞,阿里云安全团队建议用户尽快自查并升级。

具体详情如下:

漏洞编号:

CVE-2017-3248

漏洞名称:

WebLogic 反序列化漏洞

官方评级:

高危

漏洞描述:

Oracle WebLogic Server 10.3.6.0, 12.1.3.0, 12.2.1.0和12.2.1.1版本存在反序列化远程命令执行漏洞,恶意人员可以通过构造恶意请求报文远程执行命令,获取系统权限,存在严重的安全风险。

漏洞利用条件和方式:

远程利用

漏洞影响范围:

- WebLogic 10.3.6.0

- WebLogic 12.1.3.0

- WebLogic 12.2.1.0

- WebLogic 12.2.1.1

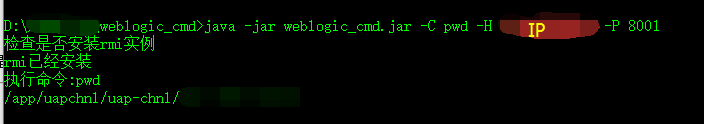

漏洞检测:

- 检测版本是否在受影响范围内

- 检测是否对外开放weblogic 7001端口

漏洞修复建议(或缓解措施):

- 目前厂商已经发布了最新升级补丁以修复这些安全问题,强烈建议您尽快安装最新补丁;

- 使用安全组策略屏蔽7001内网入和公网入方向流量。

提示:oracle官方补丁需要已经有购买正版软件的许可账号,使用该账号登录到https://support.oracle.com后才能下载最新补丁。

工具:

链接: https://pan.baidu.com/s/1VxpYW_X1yiv9216ly5qr-Q 密码: mif3

链接更新:20180611

参考:https://bbs.ichunqiu.com/thread-24795-1-1.html?from=itel

声明:工具仅供安全检测或网络攻防研究,非法用途后果自负。