20155302《网络对抗》Exp6 信息收集与漏洞扫描

实验内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实验过程

whois域名域名查询:

whois是一种域名信息查询的指令,此处我们以www.sina.com为例,在kali中进行whois的查询。(注:此处whois+IP时候不需要加万维网的www)

如图我们可以从其中看到sina网站的网站名称,创建日期,服务器名称等等信息。

还包括注册信息与管理员具体信息等。(从网上百度了半天这个叫“Haiyan Gu”顾海燕??的结果没有找到类似的)

nslookup,dig域名查询

nslookup可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统 (DNS) 基础结构的信息。Nslookup(name server lookup)( 域名查询):是一个用于查询 Internet域名信息或诊断DNS 服务器问题的工具.

而dig命令是常用的域名查询工具,可以用来测试域名系统工作是否正常。

nslookup指令:

nslookup domain [dns-server](查询一个域名的A记录)

nslookup -qt=type domain [dns-server](直接查询返回的是A记录,我们可以指定参数,查询其他记录)

nslookup –d [其他参数] domain [dns-server](查询域名的缓存)

dig指令:

dig(选项)(参数)

参数:主机:指定要查询域名主机;

查询类型:指定DNS查询的类型;

查询类:指定查询DNS的class;

查询选项:指定查询选项。

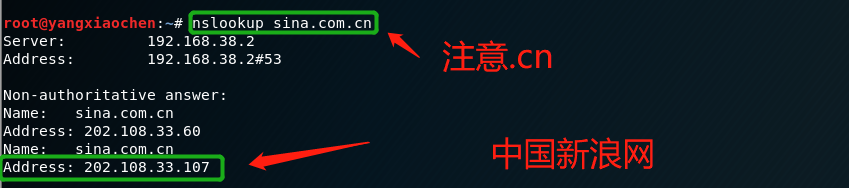

还是以sina.com为例分别使用dig指令与lookup指令查询

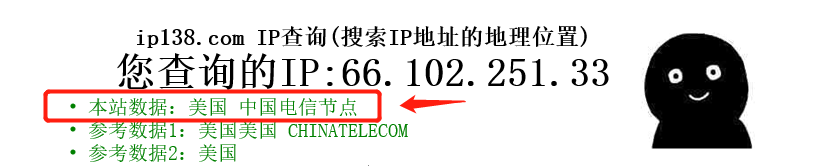

我们从图中知道了IP地址,于是就可以进行地址查询了

通过百度的IP查询可以或获取信息

很人性化的自动查到了本机的IP地址的来源,再查查新浪的吧!

喵喵喵???!新浪不是中国的吗,就是那个王志东建立的中国网站吗!怎么ip地址显示是美国域名呢!

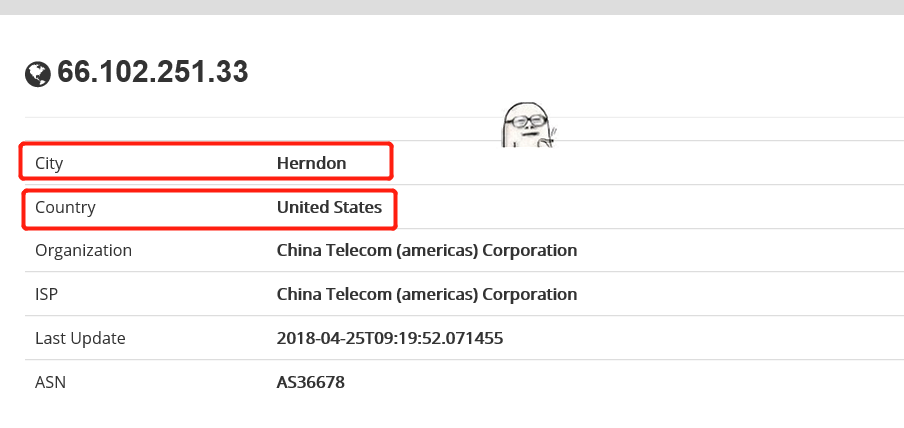

一定是百度太辣鸡了,换成shodan试试!

这地方是XX哪???新浪去一个美国的小地方建立的吗?!容我吸口假烟冷静下......

emmm...没听过

那好我去试试反域名查询

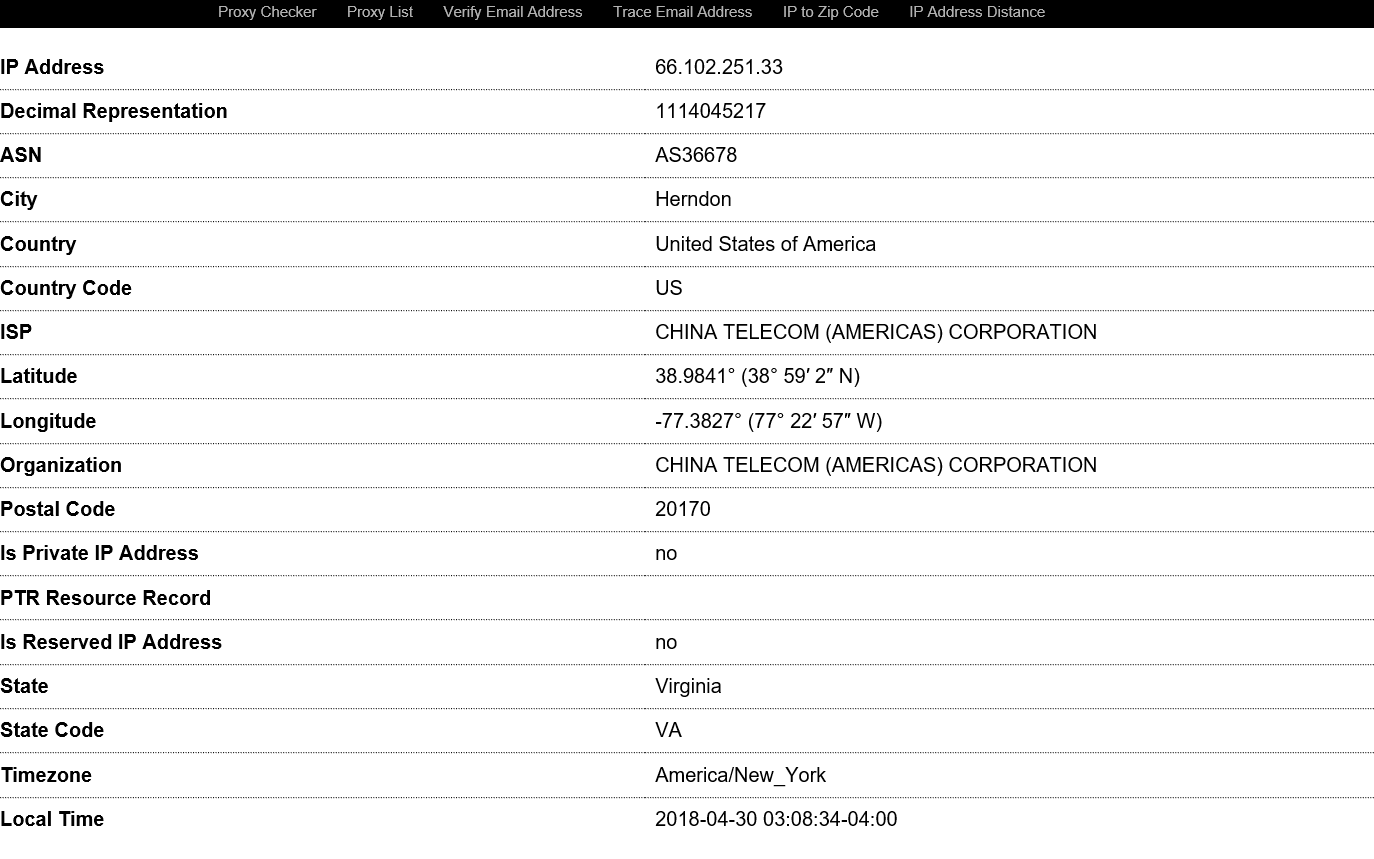

没错,还是酱紫,在其中我们可以更清晰地看到连state code这种状态代码都有,而且还有地点的详细位置,以及查询时间,可谓相当全面详细了。可为啥是美国呢?!

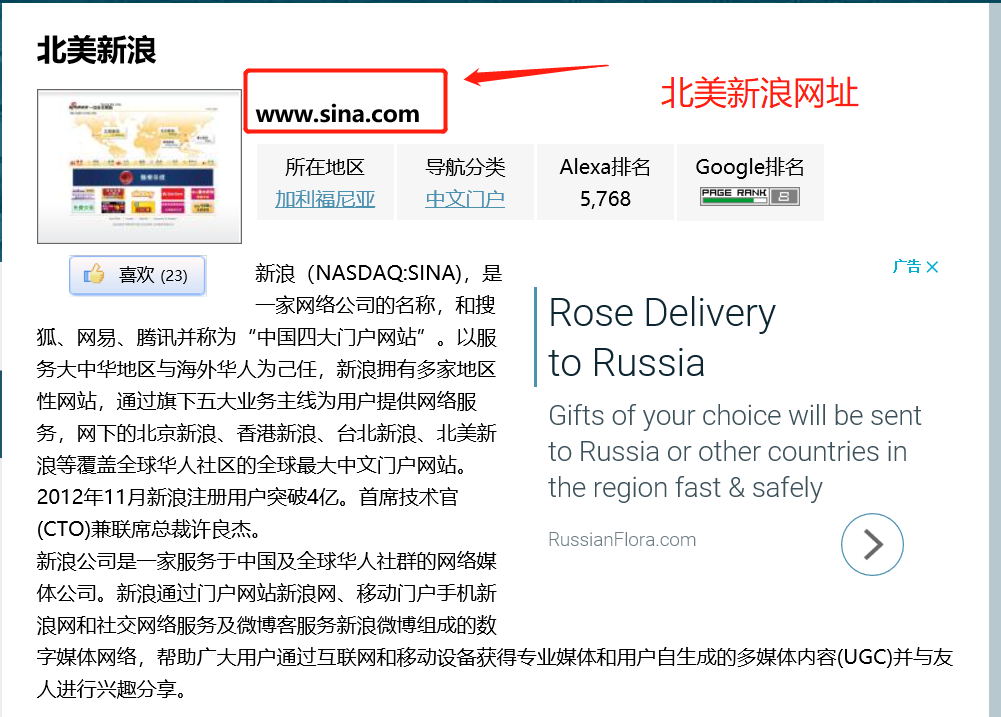

原来在遥远的北美也有个新浪,新浪竟然有四个分支,而...北美这个的IP竟然才是www.sina.com

而我们熟悉的中国大陆的新浪是www.sina.com.cncn啊!!!

再来一次

对了,这次是北京的了,北京联通,实验成功!

traceroute探测

先使用traceroute进行路由探测

...这都是啥啊,看别的同学实验不都挺成功的吗...怎么到我这里这样了!

可以发现第一条记录之后,就一堆不可达,这是因为kali处于虚拟机中,通过桥接的方式与我的主机相连,虚拟机所有网络状态直接继承主机Windows 10,根本就不知道Windows 10做什么,所以只有第一条有传输,其他都是***。所以果断转入本机Windows 10进行实验。

发现有的地方会出现都是*的情况:这主要是因为有些服务器把UDP数据包屏蔽了,所以没有返回ICMP。对于有HTTP服务的主机,可以用参数设置traceroute使用TCP协议进行探测,就可以获得最终节点。

IP查询工具的批量查询结果

(连北京电子科技学院都能检索到呦~)

搜索引擎查询

site:搜索范围限定在特定站点中.如果知道某个站点中有自己需要找的东西,就可以把搜索范围限定在这个站点中,提高查询效率。

Filetype:搜索范围限定在指定文档格式中 查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

intitle:搜索范围限定在网页标题.网页标题通常是对网页内容提纲挈领式的归纳。把查询内容范围限定在网页标题中,有时能获得良好的效果。

双引号“”和书名号《》精确匹配:查询词加上双引号“”则表示查询词不能被拆分,在搜索结果中必需完整出现,可以对查询词精确匹配。如果不加双引号“”经过百度分析后可能会拆分。

此处我们使用filetype:doc 密码学 site:edu.cn来在edu.cn的网页中查找有关密码学的doc文档。(关键字索引)

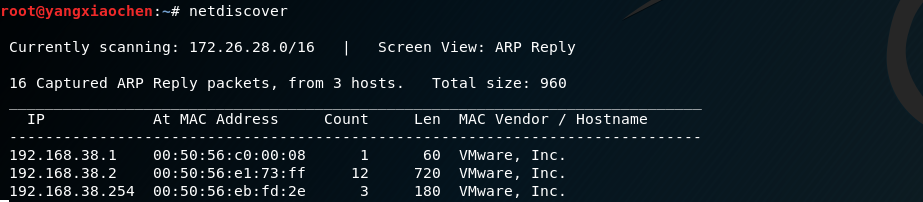

netdiscover发现

ARP是将IP地址转化物理地址的网络协议。通过该协议,可以判断某个IP地址是否被使用,从而发现网络中存活的主机。Kali

Linux提供的netdiscover工具,就是借助该协议实施主机发现。它既可以以被动模式嗅探存活的主机,也可以以主动模式扫描主机。用户还可以根据网络稳定性,调整发包速度和数量。

使用netdiscover对私有网段进行主机探测

NMAP扫描

扫描方式选项:

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b

先使用sn指令寻找网段下的活跃主机

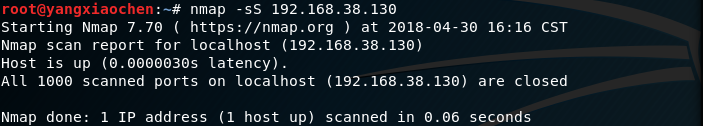

对kali机中的开放端口使用sS进行扫描

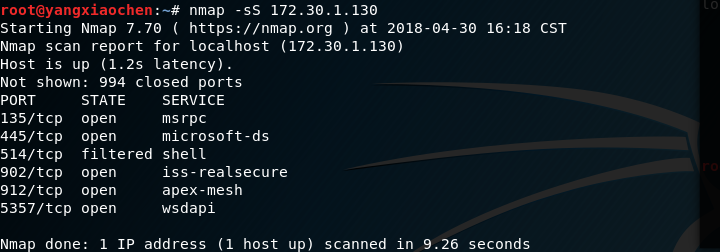

kali机中没有开网站,所以没开端口,看看主机的情况呢?

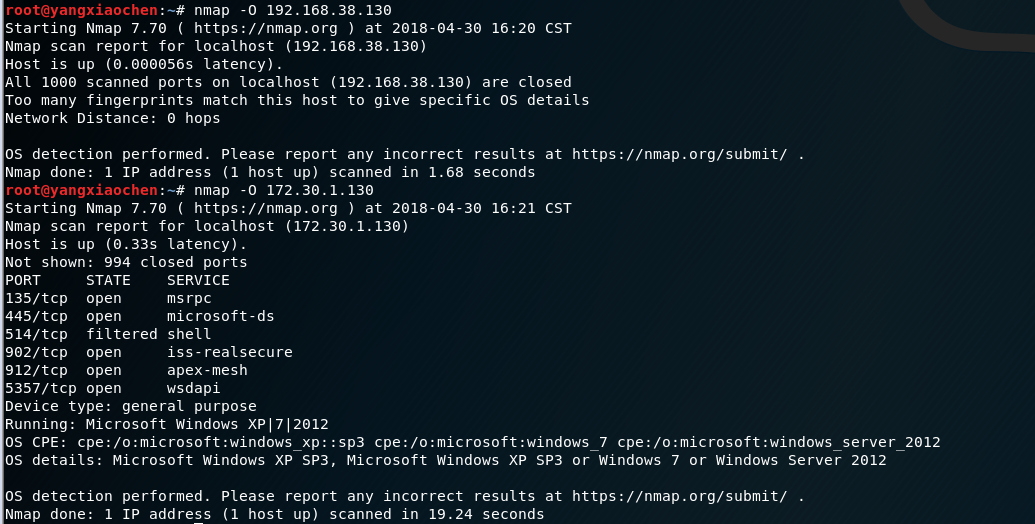

使用-O来扫描特定主机操作系统

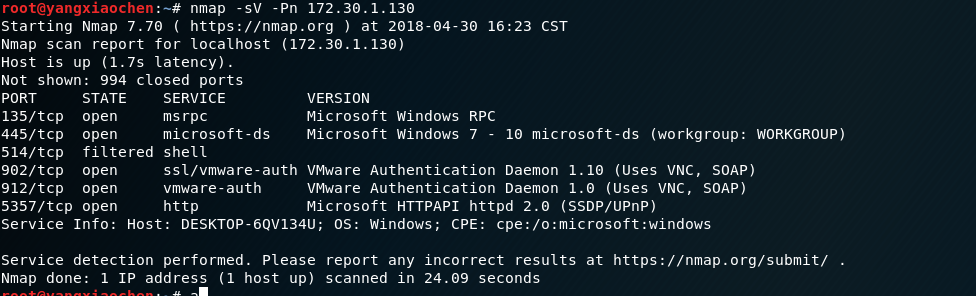

使用-sV用来查看目标机子的详细服务信息,-Pn是在扫描之前,不发送ICMP echo请求测试目标

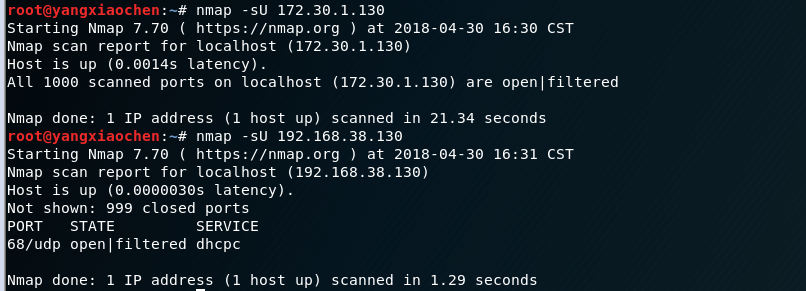

对主机和kali分别sU指令探测udp情况

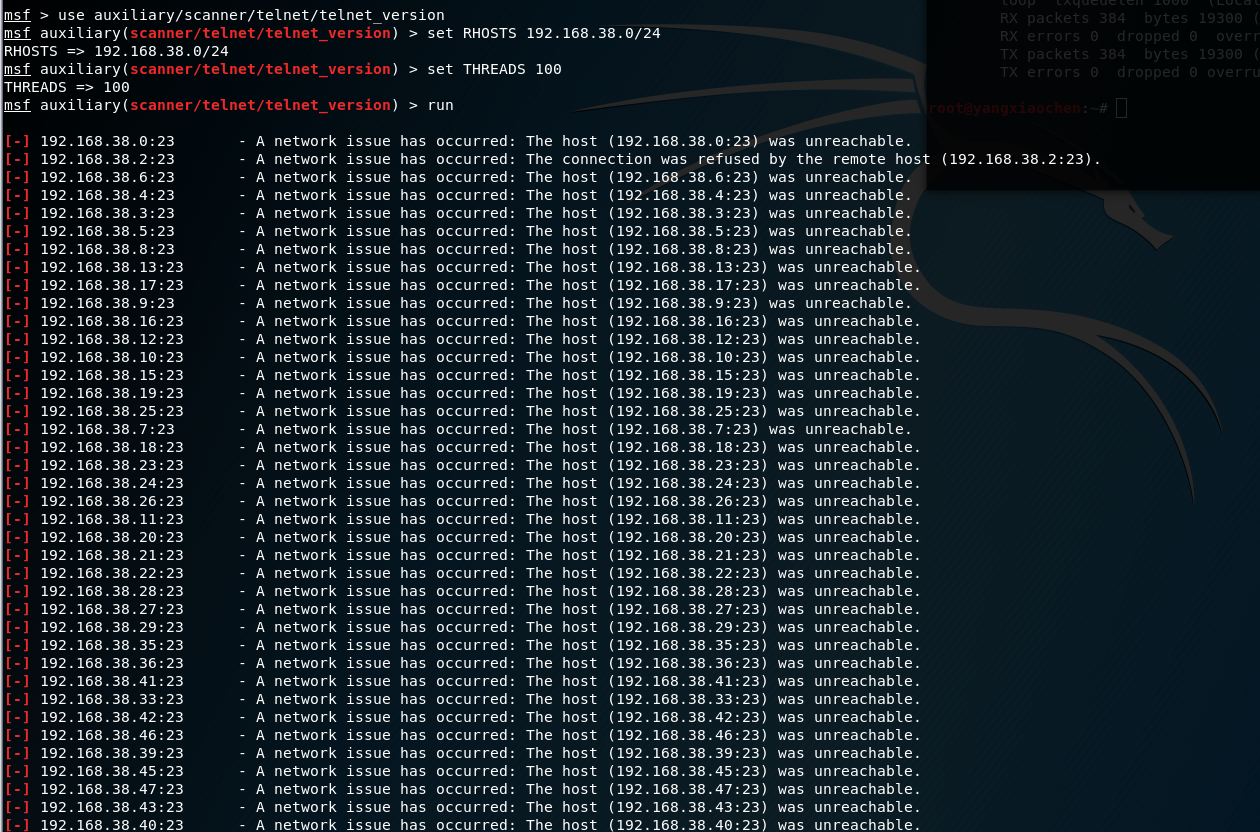

Telnet服务扫描

使用msfconsole指令进入msf使用use auxiliary/scanner/telnet/telnet_version进入telnet模块,然后设置ip地址以及使用100倍速扫描使用run运行

可以看到大多端口都没有打开里面零星穿插着几个开启的端口

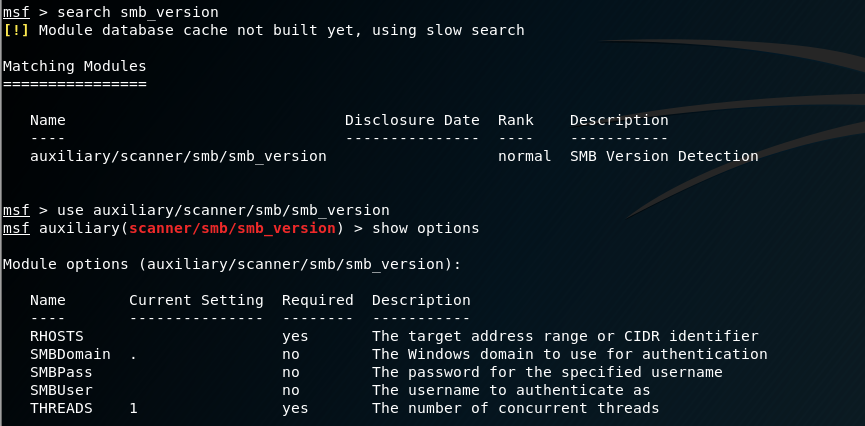

smb服务的查点

在msf中search smb_version搜索查询smb_version的辅助模块

在配置ip后进行exploit探测

注意此处需要探测本机地址,如果是探测自己的将会没有第一行接收信息

漏洞扫描

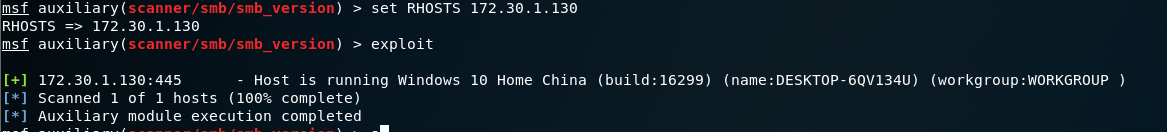

一开始使用openvas-check-setup会出现错误,老师的虚拟机显示过期,然后需要修复漏洞,而自己的虚拟机则需要更新系统然后自主安装openvas,甚为麻烦,于是选择了修改老师的虚拟机,安装过程不主要,详情见狄老师博客,有详细讲解

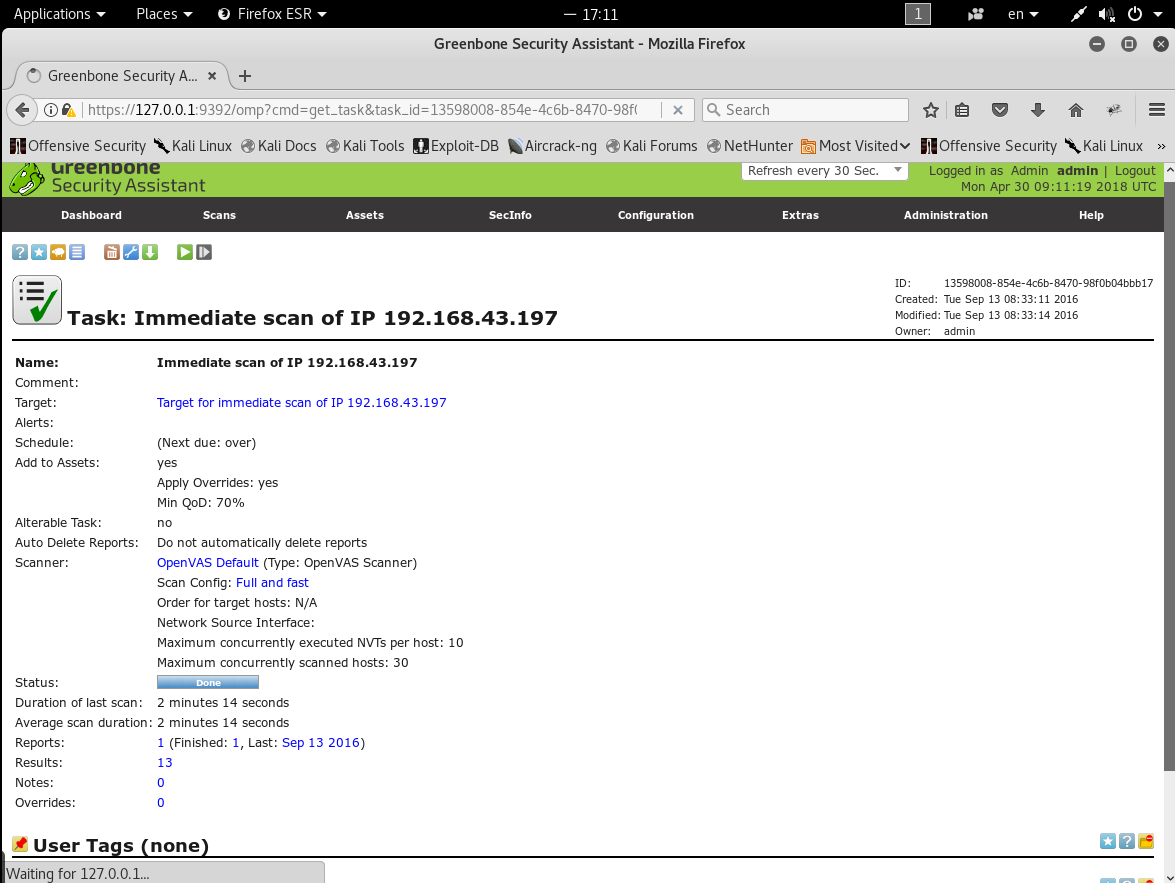

一切ok后用openvas-start打开openvas,自动转到了浏览器中的Greenbone网站

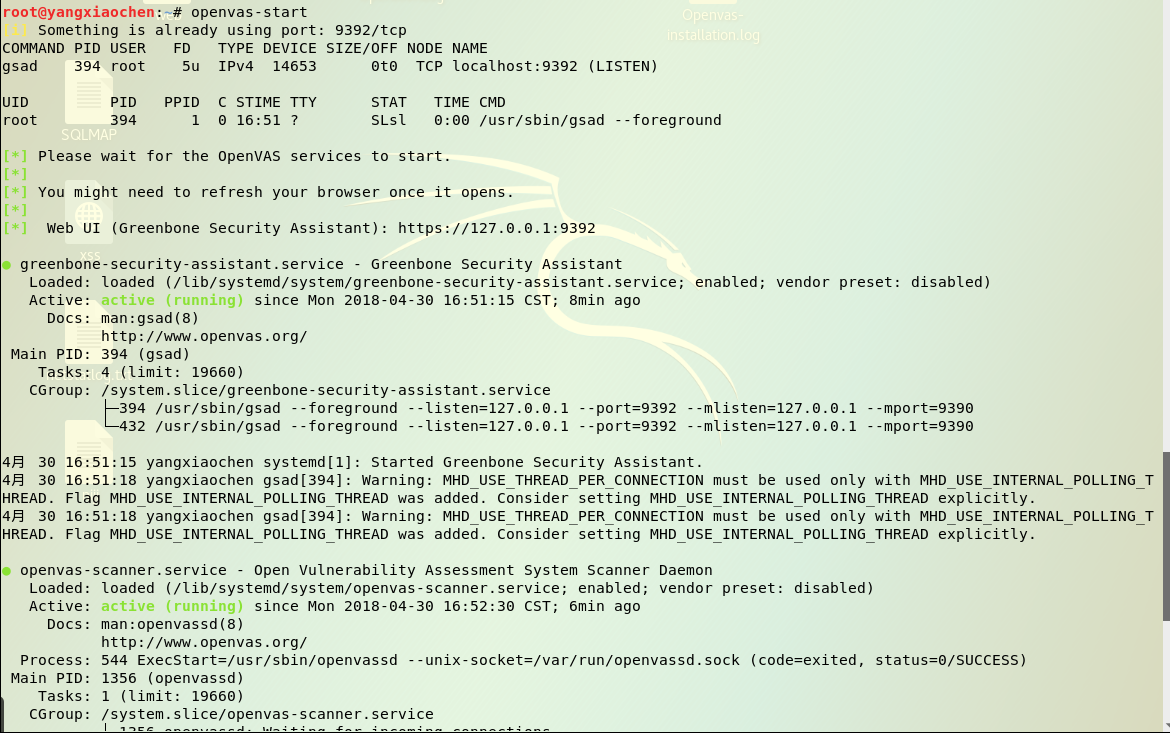

登录进去后,在scans中选择Tasks开始,进入后点击Task Wizard新建任务输入网址后就可以探测扫描它了

扫描结果是这样的

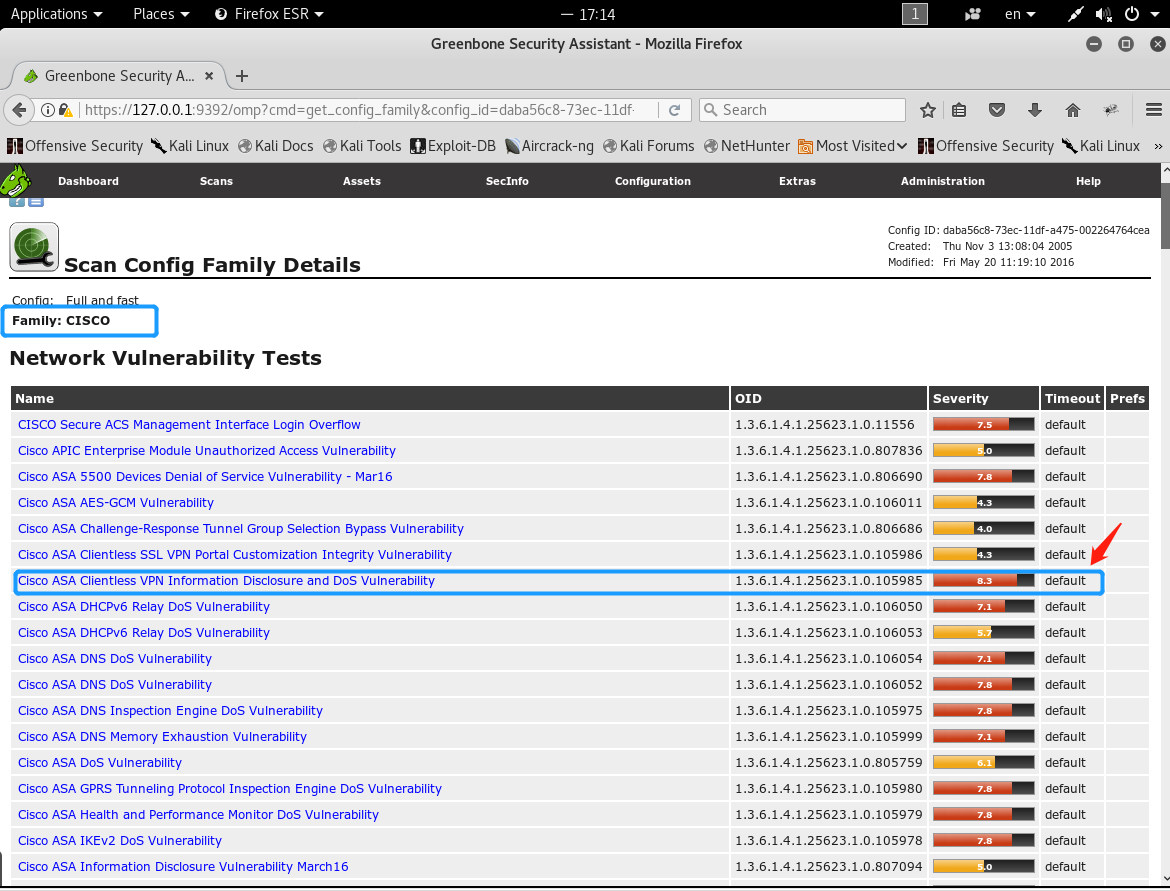

我们选择第一个然后点进去,选择full and fast

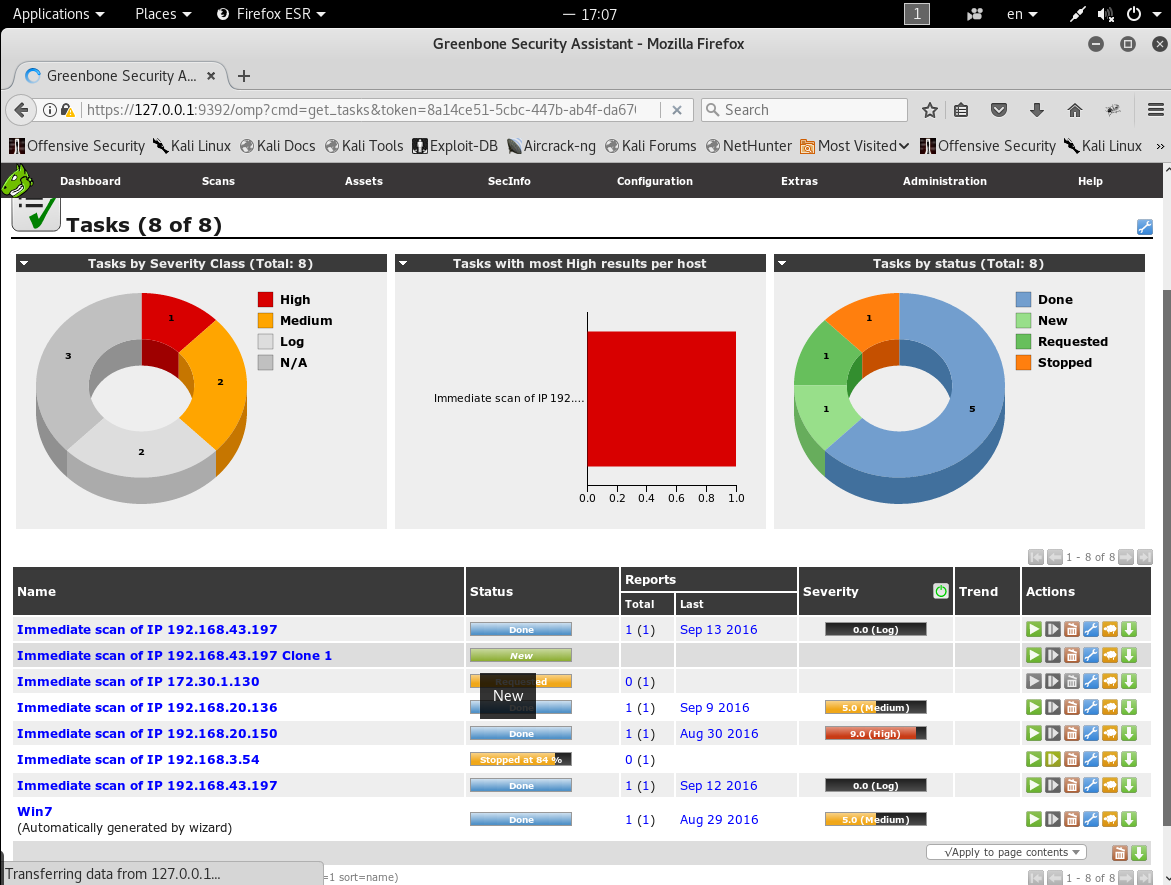

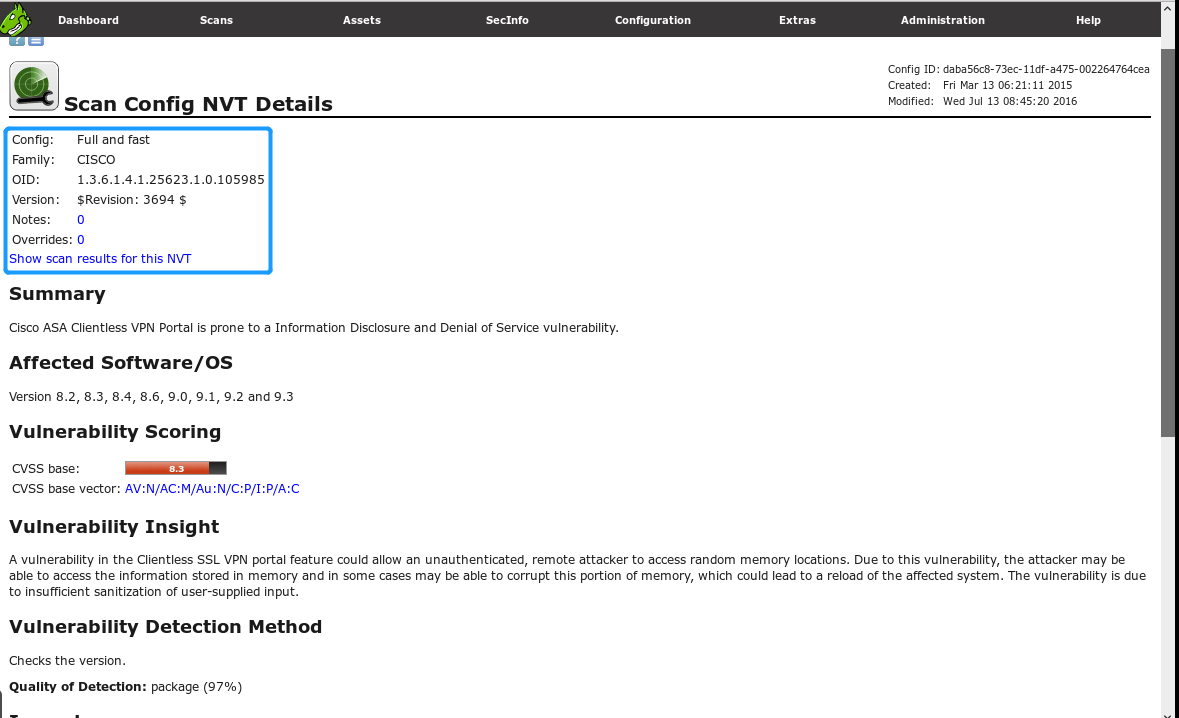

这些都是扫描到的这个IP交换过程中产生的漏洞风险情况,我们随便找一个点进去看看详细情况(例如CISCO)

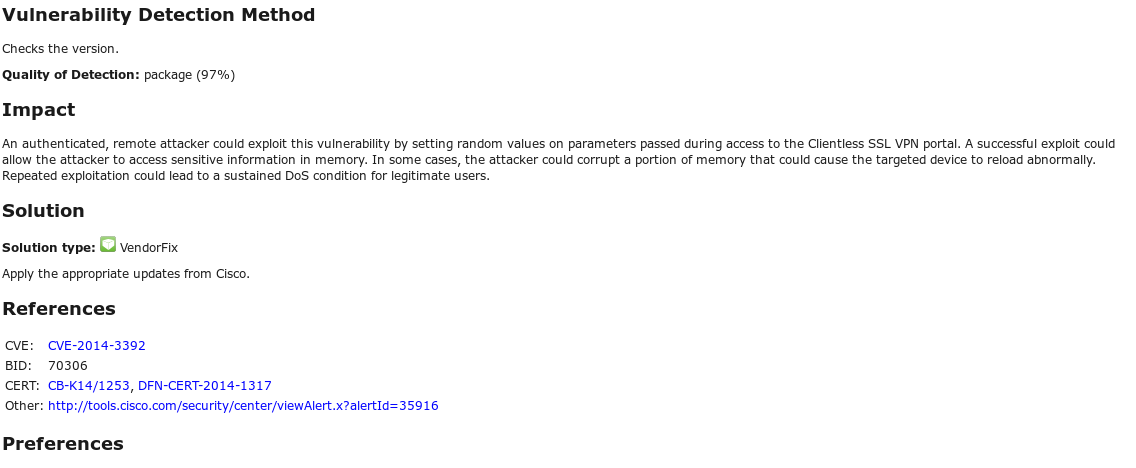

我们可以看到这个风险很大,比较不安全的漏洞的信息很详细,不仅有名称类别等基础的,还有会产生的影响,还有版本等非常具体的漏洞信息,让大家一览无余。

基础问题

1.哪些组织负责DNS,IP的管理?

Internet 域名与地址管理机构(ICANN)是为承担域名系统管理,它设立三个支持组织,地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

2.什么是3R信息?

Registrar, Registrar, Registrant,分别表示为官方注册局、注册商、注册人

实验总结与体会

本次实验主要是漏洞的检测扫描,要求能够看懂漏洞的信息,能够做到找出漏洞,实验难度并不大,但是其中出现了一些问题,觉得自己的msf使用技巧掌握的还不够,需要加强,希望以后的实验一帆风顺~