一. 匹配工具:

1. ACL:

企业网络中的设备进行通信时,需要保障数据传输的安全可靠和网络的性能稳定。

访问控制列表ACL(Access Control List)可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理,从而可以实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等。

访问控制列表是由permit或deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址、目标地址、源端口、目的端口等信息来描述ACL规则通过匹配报文的信息对数据包进行分类,路由设备根据这些规则判断哪些数据包可以通过,哪些数据包需要拒绝。

按照访问控制列表的用途,可以分为:

① 基本的访问控制列表(2000-2999)

② 高级的访问控制列表(3000-3999)

③ 二层访问控制列表(4000-4999)

(1)基本访问控制列表:

基本ACL可使用报文的源IP地址、时间段信息来定义规则,编号范围为2000-2999。一个ACL可以有多条“Permit/Deny”语句组成,每一条语句描述一条规则,每条规则有一个Rule-ID。Rule-ID可以有用户进行配置,也可以由系统自动根据步长生成,默认步长是5,Rule-ID默认按照配置先后顺序分配0、5、10、15等,匹配顺序按照ACL的Rule-ID的顺序,从小到大进行匹配。

① 步长:

华为设备默认步长为5,使用命令[Huawei-acl-basic-2000]step 10进行定义步长。

② Permit/Deny:

华为设备使用Acl进行流量匹配,匹配的动作分为Permit和Deny:

- Permit:匹配该流量

- Deny:不匹配此流量

③ 反掩码:

Acl使用反掩码来严格匹配网络位数:

- 0表示严格匹配

- 1表示不匹配

④ time range:

Acl可以基于时间段进行生效或失效,使用time range进行配置有效时间段(使用正确的系统时间):

在配置Acl时进行绑定:

[Huawei-acl-basic-2000]rule 5 permit source 192.168.1.1 0 time-range telent

(2)高级访问控制列表:

基本访问控制列表只能用于匹配源IP地址,而在实际应用中往往需要针对数据包的其他参数进行匹配,比如目的IP地址、协议号、端口号等,所以基本的ACL局限性无法实现更多的功能,所以就需要使用高级的访问控制列表。

高级的访问控制列表在匹配项上做了扩展,编号范围为3000-3999,即可使用报文的源IP地址,也可以使用目的地址、IP优先级、IP协议类型、源端口号和目的端口号进行匹配。

配置命令:

[R1]acl 3000

[R1-acl-adv-3000]rule 5 permit tcp destination 192.168.1.0 0 destination-port eq 23 source 192.168.2.0 0.0.0.255

2. IP-Prefix:

ACL默认只能匹配路由条目,无法匹配掩码范围,路由前缀采用大于小于的形式来匹配路由,弥补了acl的不足

前缀列表,它可以将所定义的前缀列表相匹配的路由,根据定义的匹配模式进行过滤。前缀列表中的匹配条目由IP地址和掩码组成,IP地址可以是网段地址或者主机地址,掩码长度的配置范围为0-32,可以进行精确匹配货真在一定掩码长度范围内匹配,也可以通过配置关键字greater-equal和less-equal指定待匹配的前缀掩码长度。

前缀列表同时匹配前缀号和前缀长度,主要用于路由的匹配和控制,不能用于数据包的过滤。

Acl缺陷:

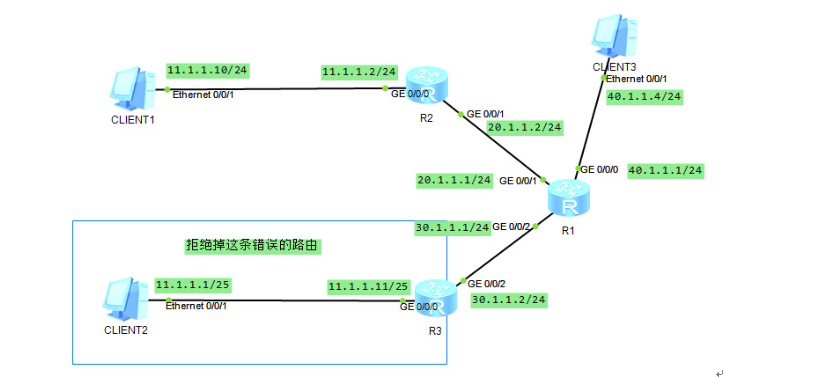

如图,网络中存在黑客行为,接入了一条11.1.0/25的网络,与网络中11.1.1.0/24存在冲突,当路由协议收敛后,会优先匹配11.1.1.0/25(子网掩码越长越优先),造成网络瘫痪。

使用acl进行匹配,11.1.1.0 0.0.0.0进行匹配,会将11.1.1.0/24进行阻塞掉,所以acl无法满足要求。

使用IP-Prefix进行匹配:11.1.1.0 24 greater-equal 25 less-equal 25

① 11.1.1.0 24:匹配路由条目 前24位是否与11.1.1.0相同。

② greater-equal 25 less-equal 25:匹配掩码为/25的路由。

(1)IP-Prefix基本格式:

① 只存在掩码:

[Huawei]ip ip-prefix 1 index 10 permit 10.0.0.0 16

- 匹配的数据包中的IP地址的掩码为/16

- 匹配的数据包中的IP地址的前16位IP地址一致

② 存在greater-equal和less-equa:

[Huawei]ip ip-prefix 1 index 10 permit 10.0.0.0 16 greater-equal 16 less-equal 17

① 掩码值16:首先匹配前16位是否一致,一致进入下一步,不一致忽略

② greater-equal 16 less-equal 17:匹配子网掩码是/16、/17

(2)IP-Prefix配置:

① 只存在掩码:

a) 只允许/24的子网掩码通过:

[Huawei]ip ip-prefix 1 index 10 permit 10.0.1.0 24-----------前24位与10.0.1.0一致并且子网掩码是24位

b) 匹配默认路由:

[Huawei]ip ip-prefix 1 index 10 permit 0.0.0.0 0-----------匹配默认路由

c) 匹配所有路由:

ip ip-prefix 1 index 10 permit 0.0.0.0 0 less-equal 32

d) 匹配所有主机路由:

e) ip ip-prefix 1 index 10 permit 0.0.0.0 0 greater-equal 32

② 存在greater-equal和less-equa:

① 匹配10.0.1.1/24和10.0.2.1/25的路由条目:

[Huawei]ip ip-prefix 1 index 10 deny 10.0.0.0 16 greater-equal 24 less-equal 25---匹配前16位一致的路由条目并且匹配子网掩码为24位到25位

[Huawei]ip ip-prefix 1 index 20 permit 0.0.0.0 0 less-equal 32------隐式为拒绝所有,所以配置允许所有

③ 匹配所有地址:

[Huawei]ip ip-prefix 1 index 20 permit 0.0.0.0 0 less-equal 32-----匹配所有

二. 流策略:

1. traffic-filter:

流过滤,用来阻止数据流的通信访问,使用ACL对源数据流进行匹配,可以是基本ACL对源进行匹配,也可以是高级ACL对目标进行匹配。

规则:

① 如果ACL定义的行为为Deny,则丢弃该报文

② 如果ACL定义的行为为Permit,则放行该报文

③ 如果ACL没有定义该报文的行文,放行该报文

配置举例:

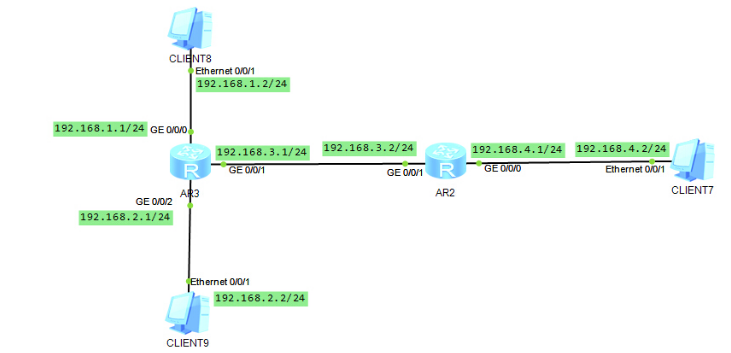

只允许192.168.1.0的网段访问192.168.4.2,拒绝其余所有的流量访问192.168.4.2

AR2:

[Huawei-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.4.2 0

[Huawei-acl-adv-3000]rule 10 deny ip source any

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

2.traffic-policy:

流策略,主要用于对数据流的策略行为,流策略是对流量转发的控制工具,它使用acl进行流量的匹配,使用流分类和流行为对数据流进行匹配与控制访问。

(1)traffic classifier:

流分类,用户可以使用流分类用来匹配traffic-policy中需要处理的流量,流分类使用acl进行流量的匹配:

[Huawei]traffic classifier 1 --------定义流量分类1

[Huawei-classifier-1]if-match acl 2000--------调用ACL规则

(2)traffic behavior:

流行为,在匹配除流量之后,使用traffic behavior定义对数据流的行为。

[Huawei]traffic behavior 1-------定义流量行为1

[Huawei-behavior-1]permit--------定义流行为

(3)traffic-policy:

当匹配完数据流,定义好数据流的行为之后,使用traffic-policy将流分类和流行为进行绑定,也可以用来调用ACL,并在端口上调用traffic-policy。

[Huawei]traffic policy 1-------定义流量策略1

[Huawei-trafficpolicy-1]classifier 1 behavior 1------绑定流量分类1和流量行为1

[Huawei]inter g0/0/1

[Huawei-GigabitEthernet0/0/1]traffic-policy 1 inbound------在接口上调用,当有流量进入vlan30的时候,启用流策略1

三. 路由策略:

路由协议在传递路由的时候,支持多种多样的路由控制技术,灵活的使用这些路由控制技术可以对数据选路进行精确的控制。

路由控制主要控制路由的属性,路由的传递进行选路的更改。其中实现进行路由的匹配,将所需要控制或修改的路由匹配,使用工具将其进行策略调度。

策略路由工具可以直接定义路由的信息,修改路由的出接口。

(1)用来匹配路由条目的工具有:

① ACL

② ip-prefix

(2)用来调用匹配路由条目的工具有:

① filter-policy:过滤策略

② route-policy:路由策略

1. filter-policy:

过滤策略,用于路由协议的路由通告过滤,filter-policy只能用于过滤路由,不能用于路由属性的修改,filter-policy隐式为丢弃所有。

Filter-policy可以分方向调用,outbound在接口的出方向调用;inbound在入接口调用。

(1)路由矢量 Filter-policy:

Filter-Plicy可以用于路由矢量的路由过滤,在路由进行传递路由和接收路由时进行路由的过滤行为。

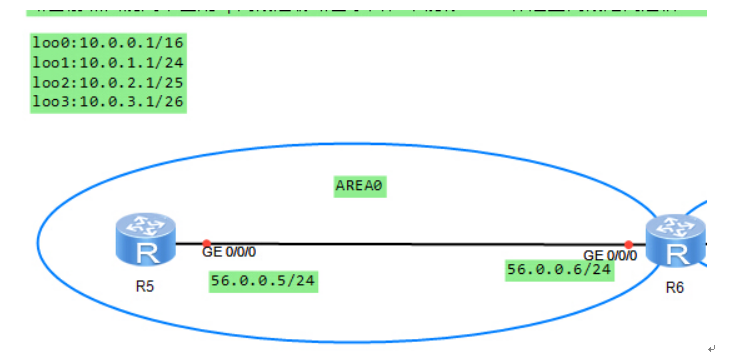

R1禁止将loo1通告给R2,允许通告loo0和loo2:

① 配置路由匹配:

[Huawei]ip ip-prefix 1 index 5 deny 1.1.1.2 32 less-equal 32---拒绝loo2

[Huawei]ip ip-prefix 1 index 10 permit 0.0.0.0 0 less-equal 32---放行所有(默认为拒绝所有)

② RIP下调用Filter-policy:

[Huawei-rip-1]filter-policy ip-prefix 1 export GigabitEthernet 0/0/0---在接口下调用策略,并使用ip-prefic1匹配路由(如果所有的接口都使用过滤策略,可以不配置接口)

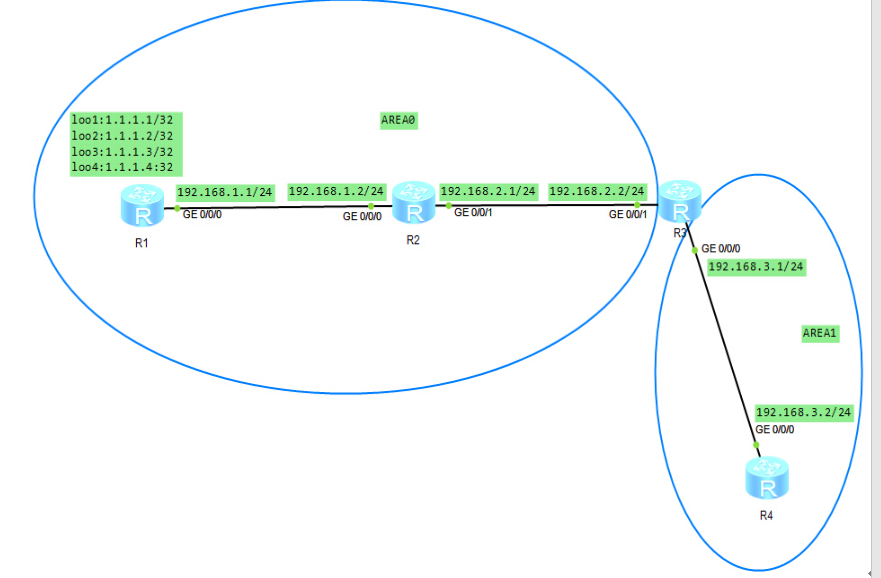

(2)链路状态 Filter-policy:

Filter-policy可以过滤路由,但是无法过滤LSA,所以Filter-policy只能修改本地路由,但是无法阻止LSA的传递。但是在abr处为距离矢量路由协议,默认只发送type3的lsa,所以可以采用filter-policy对区域间的路由进行过滤。

① 区域内做Filter-policy:

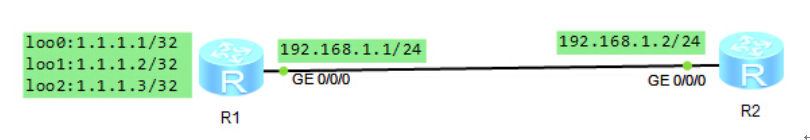

R2拒绝1.1.1.1/32路由:

① 配置路由匹配:

[Huawei]ip ip-prefix 1 index 5 deny 1.1.1.1 32

[Huawei]ip ip-prefix 1 index 10 permit 0.0.0.0 0 less-equal 32

② 本地过滤在OSPF下调用Filter-policy(area下无作用):

[Huawei-ospf-1-area-0.0.0.0]filter ip-prefix 1 import

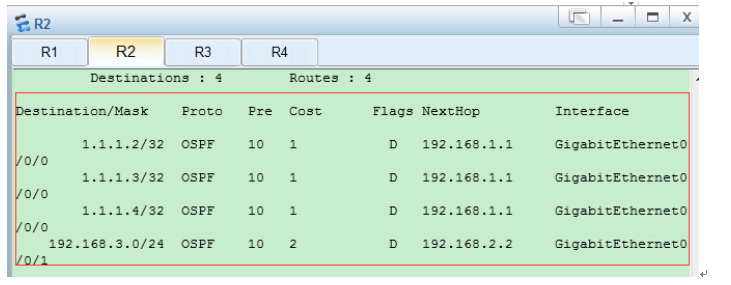

查看R2路由:

路由策略已经生效。

查看R3路由:

Filter-policy只能过滤路由条目,无法过滤LSA。

② 区域间做Filter-policy:

R3上过滤AREA0的1.1.1.1/32路由条目,禁止泛洪到AREA1中:

① 配置流量匹配:

[Huawei]ip ip-prefix 1 index 5 deny 1.1.1.1 32

[Huawei]ip ip-prefix 1 index 10 permit 0.0.0.0 0 less-equal 32

② ABR不同区域过滤在区域下调用Filter-policy:

[Huawei-ospf-1-area-0.0.0.0]filter ip-prefix 1 export-----在区域0中不允许acl2000中的路由条目去往其他区域

或:[Huawei-ospf-1-area-0.0.0.1]filter ip-prefix 1 inport---在区域1中不允许acl2000中的路由条目进入此区域

③ 防止路由引入导致环路:

拓扑中OSPF和RIP相互引入,如果192.168.5.0/24的网段断掉,RIP没有及时发送路由信息给OSPF,OSPF会从R8将192.168.5.0/24的网段在传回来,造成网络环路。

使用filter-policy过滤OSPF传递给rip的192.168.5.0/24网段:

[Huawei]ip ip-prefix 1 index 5 permit 192.168.5.0 24

[Huawei-ospf-1]filter-policy ip-prefix huawei export rip

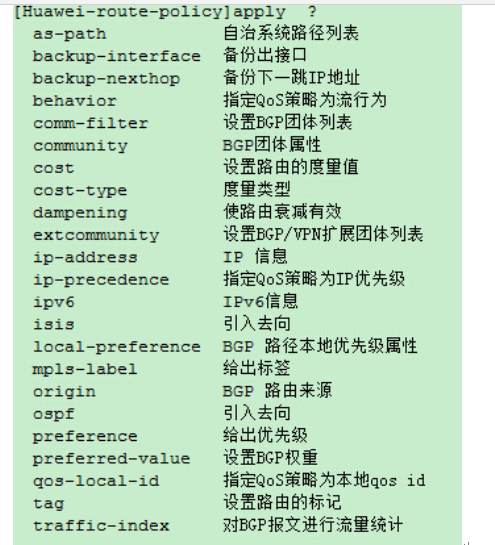

2. Router-Policy:

路由策略,支持丰富的属性策略,可以用来修改路由的属性(cost、E1/E2)等。

(1)定义标准:

① Node:

Router-Policy由一个或多个节点(Node)构成。Node之间是“或”的关系。每个Node都有一个编号,路由项按照Node编号由小到大的顺序通过各个Node,如果Node被匹配,则执行动作,如果没有匹配,继续匹配下一个Node,当所有的Node都没有被匹配到,匹配默认隐式路由丢弃。

② If-math、apply:

- 每个node为“或”的关系,自上而下匹配,每个Node下可以有若干个if-match和apply(特殊情况下可以完全没有if-match和apply子句).

- if-match之间是“与”的关系。If-match子句用来定义匹配规则,即路由项通过Node所需要满足的条件,匹配兑现更新路由项的某些属性。

注1:as-path-filter、interface、community-filter、extcommunity-filter、route-type为“或”的关系,其余的If-math都为“与”的关系

注2:如果定义了ACL,但是ACL没有定义匹配目标,则默认使用隐式deny Any;如果没有定义ACL,则匹配所有

- 当满足If语句中的所有条件时,Apply子句用来规定处理动作,Apply中所有的动作都将执行。

③ permit/deny:

Router-policy的每个Node都有相应的permit模式或deny模式。

① permit模式:当路由项满足该node的所有if-match子句时,就被允许通过node的过滤并执行该Node的子句进行属性的apply属性修改。

② deny模式:当路由项满足该node的所有if-match子句时,就被拒绝通过该Node的过滤不执行apply的项目,直接输出。

(2)配置Router-Policy:

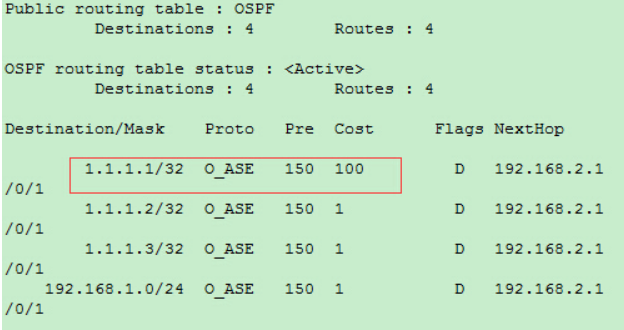

① OSPF引入rip修改cost值:

① 匹配路由:

[Huawei]ip ip-prefix 1 deny 1.1.1.1 32

② 定义规则:

[Huawei]route-policy huawei deny node 5---定义节点5

[Huawei-route-policy]if-match ip-prefix 1

[Huawei]route-policy huawei permit node 10---------定义节点10放行其余流量(隐式拒绝其余流量)

[Huawei-ospf-1]import-route rip route-policy 1----引入rip时调用router-policy

路由条目1.1.1.1/32的COST值被修改为100

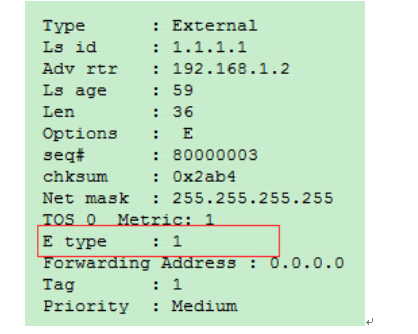

② OSPF引入RIP路由修改E1/E2:

① 匹配路由:

[Huawei]ip ip-prefix 2 deny 1.1.1.1 32

② 定义规则:

[Huawei]route-policy Etype deny node 5---定义节点5

[Huawei-route-policy]if-match ip-prefix 2

[Huawei]route-policy Etype permit node 10---------定义节点10放行其余流量(隐式拒绝其余流量)

[Huawei-ospf-1]import-route rip route-policy Etype----引入rip时调用router-policy

1.1.1.1的类型已被修改为类型1

3. policy-based route:

策略路由,可以直接定义路由的信息,修改路由的出接口。(路由策略也可指定下一跳)

注:策略路由只能使用ACL匹配数据流。

(1)PBR配置:

指定从E0/001接口收到的数据流量源ip为192.168.1.2走192.168.4.2:

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule 5 permit souce 192.168.1.3 0

[Huawei]policy-based-route huawei permit node 5

[Huawei-policy-based-route-huawei-5]if-match acl 2000

[Huawei-policy-based-route-huawei-5]apply ip-address next-hop 192.168.4.2

[Huawei]inter e0/0/0

[Huawei-Ethernet0/0/0]ip policy-based-route Huawei

注:如果修改本设备发起流量的PBR,在全局模式下使用命令[Huawei]ip local

policy-based-route huawei

四. IE问题:

1. ACL:

(1)匹配奇数路由:

有路由条目:192.168.1.0、192.168.2.0、192.168.3.0、192.168.4.0、192.168.5.0、192.168.6.0、192.168.7.0,只匹配其中的奇数路由

奇数路由器最后一位为1,所以使用反掩码0匹配最后一位即可

192.168.1.0=====192.168.00000001.0

192.168.3.0=====192.168.00000011.0

192.168.5.0=====192.168.00000101.0

192.168.7.0=====192.168.00000111.0

=====192.168.00000001.0 反掩码:0.0.0.00000110.0

=====192.168.1.0 0.0.6.0

(2)匹配偶数路由:

有路由条目:192.168.1.0、192.168.2.0、192.168.3.0、192.168.4.0、192.168.5.0、192.168.6.0、192.168.7.0,只匹配其中的偶数路由

奇数路由器最后一位为0,所以使用反掩码0匹配最后一位即可

192.168.0.0=====192.168.00000000.0

192.168.2.0=====192.168.00000010.0

192.168.4.0=====192.168.00000100.0

192.168.6.0=====192.168.00000110.0

=====192.168.00000000.0 反掩码:0.0.00000110.0

=====192.168.0.0 0.0.6.0

(3)匹配默认路由:

① 使用any匹配所有:

[Huawei-acl-basic-2000]rule 10 permit source any

② 使用反掩码匹配所有:

反掩码0为严格匹配,1为不匹配,放行所有路由,所有为都不匹配,所以反掩码都是1

[Huawei-acl-basic-2000]rule 20 permit source 0.0.0.0 255.255.255.255

2. IP-Prefix:

(1)包含路由:

前缀列表ip ip-prefix 1 index 10 permit 10.1.0.0 21 greater-equal 24 less-equal 26,包含/24、/25、/26分别有多少条路由

① /24:

10.1.0.0 21 greater-equal 24 less-equal 26 前21位固定,由于是/24的网络掩码,所以网络位剩余3位不固定

10.1.0.00000 XXX.0/24,所以路由条目为2^3=8条,为10.1.0.0~10.1.7.0

② /25:

10.1.0.0 21 greater-equal 24 less-equal 26 前21位固定,由于是/25的网络掩码,所以网络位剩余4位不固定

10.1.0.00000 XXX.X0000000/25,所以路由条目为2^4=16条

分别为:

10.1.0.0/25 10.1.0.128/25

10.1.1.0/25 10.1.1.128/25

10.1.2.0/25 10.1.2.128/25

10.1.3.0/25 10.1.3.128/25

10.1.4.0/25 10.1.4.128/25

10.1.5.0/25 10.1.5.128/25

10.1.6.0/25 10.1.6.128/25

10.1.7.0/25 10.1.7.128/25

③ /26:

10.1.0.0 21 greater-equal 24 less-equal 26 前21位固定,由于是/26的网络掩码,所以网络位剩余5位不固定

10.1.0.00000 XXX.XX000000/25,所以路由条目为2^5=32条

分别为:

10.1.0.0/26 10.1.0.64/26 10.1.0.128/26 10.1.0.192/26

10.1.1.0/26 10.1.1.64/26 10.1.1.128/26 10.1.1.192/26

10.1.2.0/26 10.1.2.64/26 10.1.2.128/26 10.1.2.192/26

10.1.3.0/26 10.1.3.64/26 10.1.3.128/26 10.1.3.192/26

10.1.4.0/26 10.1.4.64/26 10.1.4.128/26 10.1.4.192/26

10.1.5.0/26 10.1.5.64/26 10.1.5.128/26 10.1.5.192/26

10.1.6.0/26 10.1.6.64/26 10.1.6.128/26 10.1.6.192/26

10.1.7.0/26 10.1.7.64/26 10.1.7.128/26 10.1.7.192/26

(2)包含主网路由:

① 包含所有A类路由:

- 自然网络:

A类路由是1.0.0.0/8~126.0.0.0/8,只有第一位为0,其余的七位都不一样,所以只匹配第一位一样,由于是自然网络,所以掩码为8

ip ip-prefix 1 index 10 permit 0.0.0.0 1 greater-equal 8 less-equal 8

- VLSM全A类地址:

由于划分了VLSN,使用前缀列表匹配所有的VLSM关于A类的路由,由于使用了VLSM,所以掩码不固定,但是肯定要大于/8,所以从9~32

ip ip-prefix 1 index 10 permit 0.0.0.0 1 greater-equal 9

② 包含所有B类路由:

- 自然网络:

B类路由是128.0.0.0/16~191.0.0.0/16,前两位为10,其余的都不一样,所以只匹配前三位一样,并且掩码为16

ip ip-prefix 1 index 10 permit 128.0.0.0 2 greater-equal 16 less-equal 16

- VLSM全B类地址:

由于划分了VLSN,使用前缀列表匹配所有的VLSM关于B类的路由,由于使用了VLSM,所以掩码不固定,但是肯定要大于/16,所以从17~32

ip ip-prefix 1 index 10 permit 128.0.0.0 2 greater-equal 17

③ 包含所有C类路由:

- 自然网络:

C类路由是192.0.0.0/24~223.0.0.0/24,前两位为110,其余的都不一样,所以只匹配前三位一样,并且掩码为24

ip ip-prefix 1 index 10 permit 192.0.0.0 3 greater-equal 24 less-equal 24

- VLSM全C类地址:

由于划分了VLSN,使用前缀列表匹配所有的VLSM关于C类的路由,由于使用了VLSM,所以掩码不固定,但是肯定要大于/24,所以从24~32

ip ip-prefix 1 index 10 permit 128.0.0.0 2 greater-equal 24

(3)全0路由:

① 默认路由:

ip ip-prefix 1 index 10 permit 0.0.0.0 0

只匹配0.0.0.0 掩码为0,所以只匹配了默认路由一条路由

② 所有路由:

ip ip-prefix 1 index 10 permit 0.0.0.0 0 less-equal 32

前0位一致,所有匹配所有的路由条目,掩码小于等于32,匹配所有的掩码路由,所以为匹配所有路由

③ 所有主机路由:

ip ip-prefix 1 index 10 permit 0.0.0.0 0 greater-equal 32

前0位一致,所有匹配所有的路由条目,掩码大于等于32,所以为32位的主机路由才能通过,所以为匹配所有主机路由

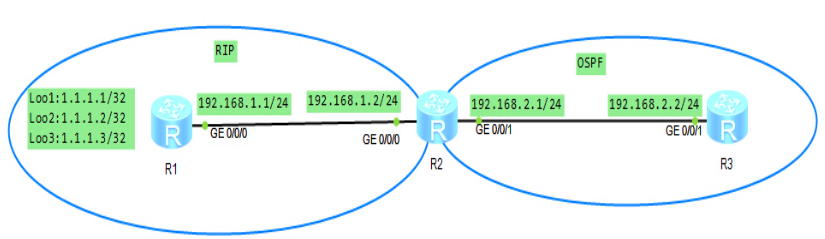

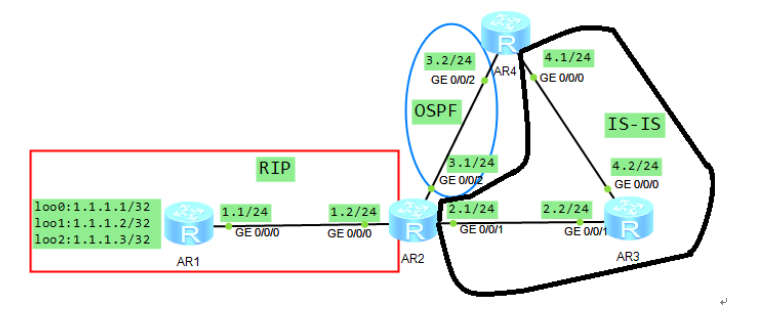

3. 路由引入:

路由引入只看路由表,路由表中有什么就引入什么

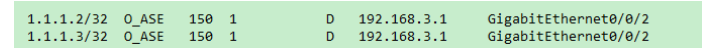

① AR2路由表中存在三条RIP路由

② AR2将RIP路由引入OSPF中,AR2数据库中会产生三条外部路由的5类LSA

③ AR4收到三条OSPF的外部路由

③ AR2将OSPF路由引入到ISIS区域中,路由器根据路由表的OSPF路由引入到IS-IS,RIP路由优于OSPF外部路由,所以路由表中的关于三条路由表示为RRIP路由,所以AR2不会将这三条外部路由以OSPF的方式引入到IS-IS中

④ 在AR2上配置一条静态路由指向1.1.1.1,此时路由表中去往1.1.1.1的路由为静态路由,所以在将RIP引入OSPF中,没有在引入1.1.1.1这条路由

4. 双点双向重分发:

使用Router-Policy对引入路由进行控制,防止次优路径和环路

① 在AR2上将RIP、OSPF路由互引

② 在AR1、AR4上将OSPF与IS-IS互引

(1)环路问题:

AR1和AR4会将引入的外部路由发布到IS-IS区域,AR1和AR4也会收到对方引入的相同的路由,路由又从两个方向重新引入到OSPF中,当RIP路由消失时,容易造成环路,所以在OSPF路由引入IS-IS时压入TAG,在重新引回OSPF时,过滤带TAG的路由

IS-IS在引入OSPF路由时增加TAG:

注:首先将所有的IS-IS路由器的Cost类型改为Wide

[Huawei]isis

[Huawei-isis-1]import-route ospf tag 100

在对端重新将IS-IS引入OSPF时过滤带TAG的路由:

引入的时候首先过滤掉带有Tag标记的路由,然后对引入的其余没有标记的路由压入Tag

① AR1中OSPF引入IS-IS路由时首先过滤Tag400的路由,将剩余的路由压入Tag100

② AR1中IS-IS引入OSPF路由时首先过滤Tag300的路由,将剩余的路由压入Tag200

③ AR4中OSPF引入IS-IS路由时首先过滤Tag200的路由,将剩余的路由压入Tag300

④ AR4中IS-IS引入OSPF路由时首先过滤Tag100的路由,将剩余的路由压入Tag400

AR1:

[Huawei]route-policy I2O deny node 5

[Huawei-route-policy]if-match tag 400

[Huawei]route-policy I2O permit node 10

[Huawei-route-policy]apply tag 100

[Huawei]ospf

[Huawei-ospf-1]import-route isis route-policy I2O

[Huawei]route-policy O2I deny node 5

[Huawei-route-policy]if-match tag 300

[Huawei]route-policy O2I permit node 10

[Huawei-route-policy]apply tag 200

[Huawei]isis

[Huawei-isis-1]import-route ospf route-policy O2I

AR4:

[Huawei]route-policy I2O deny node 5

[Huawei-route-policy]if-match tag 200

[Huawei]route-policy I2O permit node 10

[Huawei-route-policy]apply tag 300

[Huawei]ospf

[Huawei-ospf-1]import-route isis route-policy I2O

[Huawei]route-policy O2I deny node 5

[Huawei-route-policy]if-match tag 100

[Huawei]route-policy O2I permit node 10

[Huawei-route-policy]apply tag 400

[Huawei]isis

[Huawei-isis-1]import-route ospf route-policy O2I

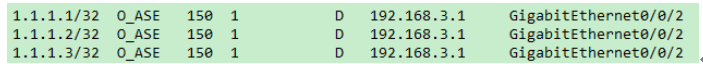

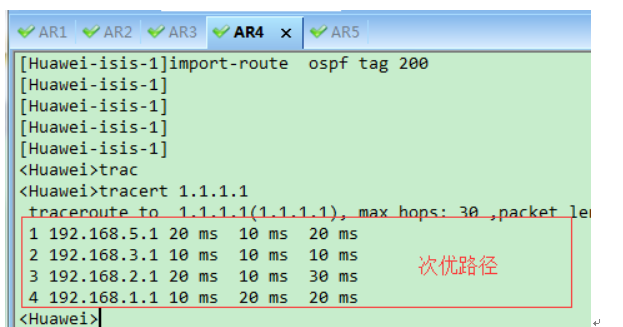

(2)次优路径问题:

AR4和AR1访问1.1.1.1/32目标时,由于都是外部路由,ISIS的外部路由优先级为15,OSPF外部路由优先级为150,所以走IS-IS区域,造成次优路径问题

针对此路由条目在将其引入到IS-IS时将其IS-IS优先级调大

[Huawei]route-policy fifter permit node 5

[Huawei-route-policy]if-match tag 100

[Huawei-route-policy]apply preference 152

[Huawei]isis

[Huawei-isis-1]preference route-policy fifter