0x01:概述

CVE-2020-0796(SMBGhost漏洞)是由于Server Message Block 3.0(SMBv3)协议在处理恶意的压缩数据包时出错所造成的,它可以让远程且未经身份认证的攻击这在目标系统上执行任意代码。

0x02:影响版本

适用于32位系统的Windows 10版本1903

Windows 10 1903版(用于基于ARM64的系统)

Windows 10 1903版(用于基于x64的系统)

适用于32位系统的Windows 10版本1909

Windows 10 1909版(用于基于ARM64的系统)

Windows 10版本1909(用于基于x64的系统)

Windows Server 1903版(服务器核心安装)

Windows Server版本1909(服务器核心安装)

tips:详细漏洞信息可到微软官方src进行查看https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/adv200005

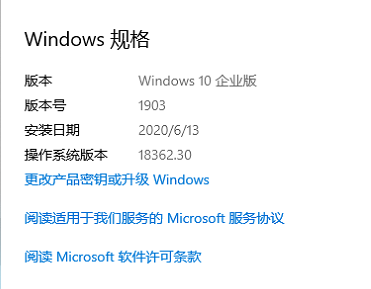

0x03:复现环境

我是在VMware上搭建了一台win10系统进行复现的。

(需要关闭虚拟机的防火墙才能ping通,否则后面会见不出结果)

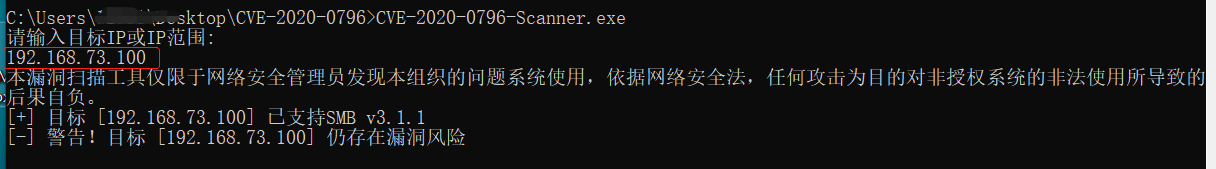

0x04:漏洞检测

到网上下载CVE-2020-0796漏洞检测工具,这里推荐奇安信的:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

由于win10虚拟机是未进行升级的,所以很容易检测出存在漏洞。

0x05:漏洞利用(蓝屏POC)

这里使用蓝屏POC对目标win10系统进行测试,结果会更明显

CVE-2020-0796漏洞的蓝屏POC下载地址:https://codeload.github.com/eerykitty/CVE-2020-0796-PoC/zip/master

0x06:漏洞加固

1、升级系统,打补丁。

2、软微官方提供的临时解决方法:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" DisableCompression -Type DWORD -Value 1 -Force

禁用SMB的压缩功能

3、封堵SMB通信端口445