实验六 信息搜集

实验要求

2.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实验步骤

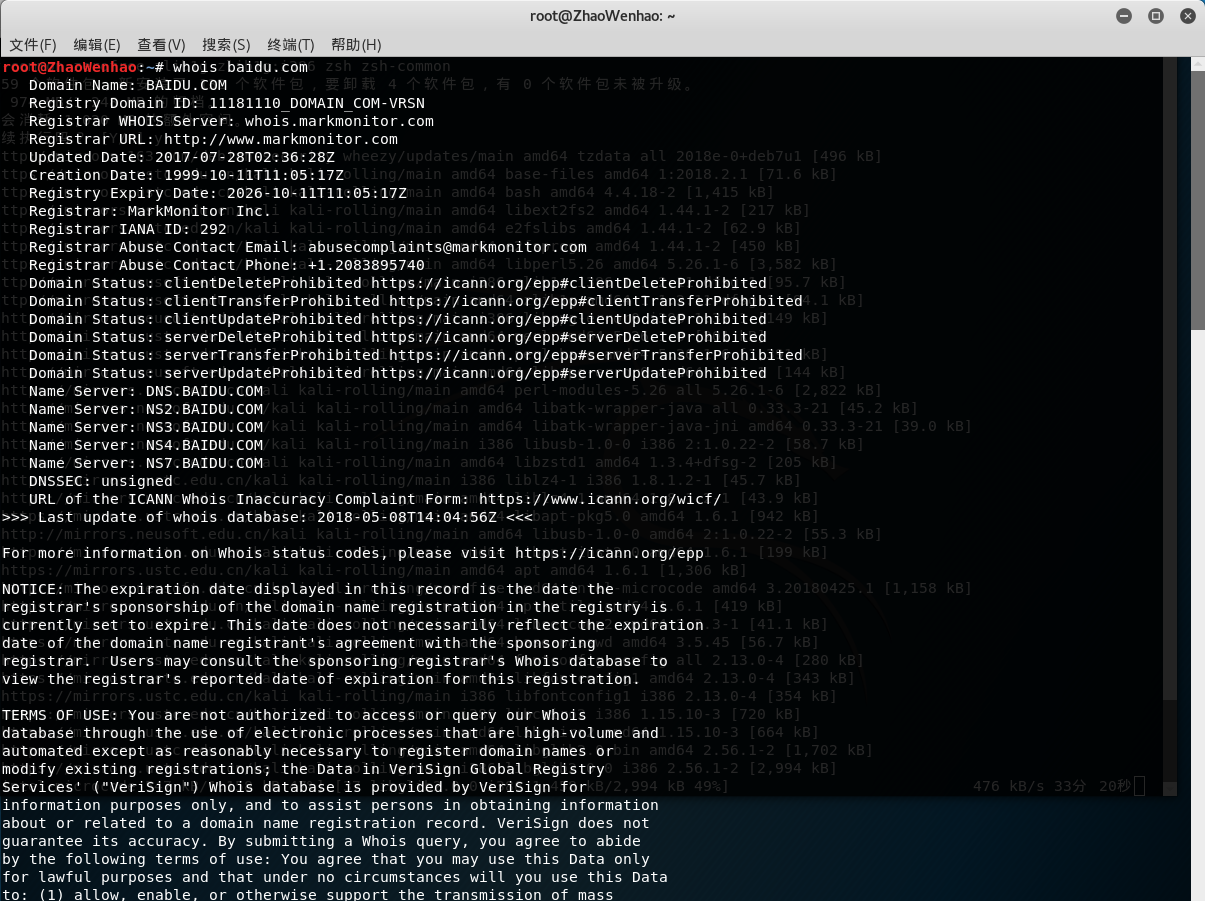

1.DNS IP注册信息查询

这里用到的命令是whois,是一个很多平台都可以用的命令,我的电脑刚重置了操作系统,正在下载VMware,所以……能在Windows下做的内容先在Windows下面做着,大家不要奇怪就好了。

很简单,在whois后面加上一个户名,这里就不要打http:\www.这些东西了。。。域名解析可能还会有点问题,所以直接来一个简单的:whois baidu.com

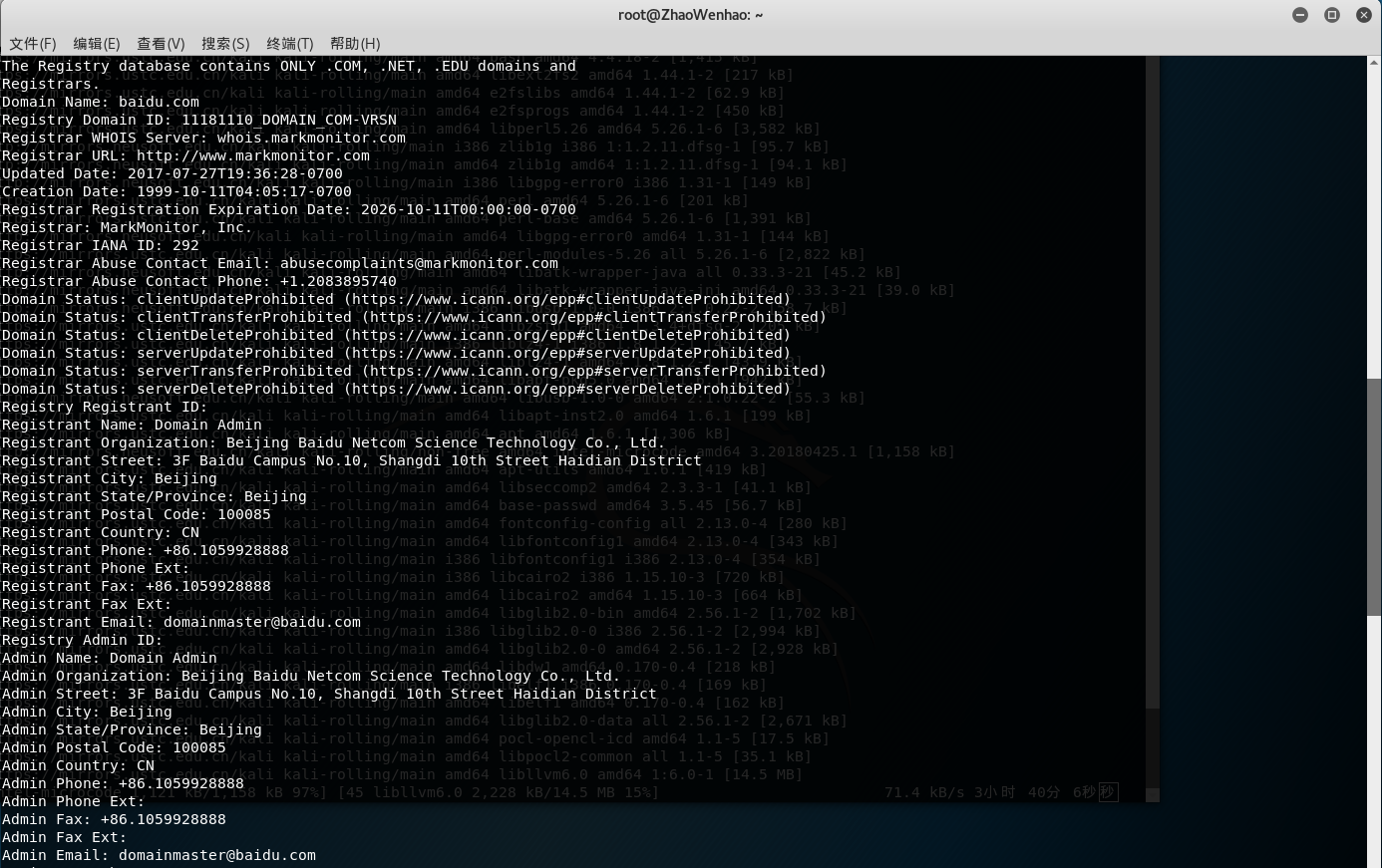

在下面这些信息中我们可以收集到该IP在注册时,注册人或注册单位的一些信息,所以在注册域名的时候也要注意保护个人隐私,这些东西是随时可以获取的!

还有就是,你可能会发现你跟小伙伴们查到的百度服务器不是很一样,这个不奇怪,百度可能会有多个服务器,而域名解析只会给你其中一个的IP地址,你的小伙伴可能跟你找到了不同的服务器!

DNS服务器IP地址有很多,在中国可能会更多用到114.114.114.114这个,同时这个DNS服务器可以自己静态配置,用你喜欢的DNS服务器解析你的域名。

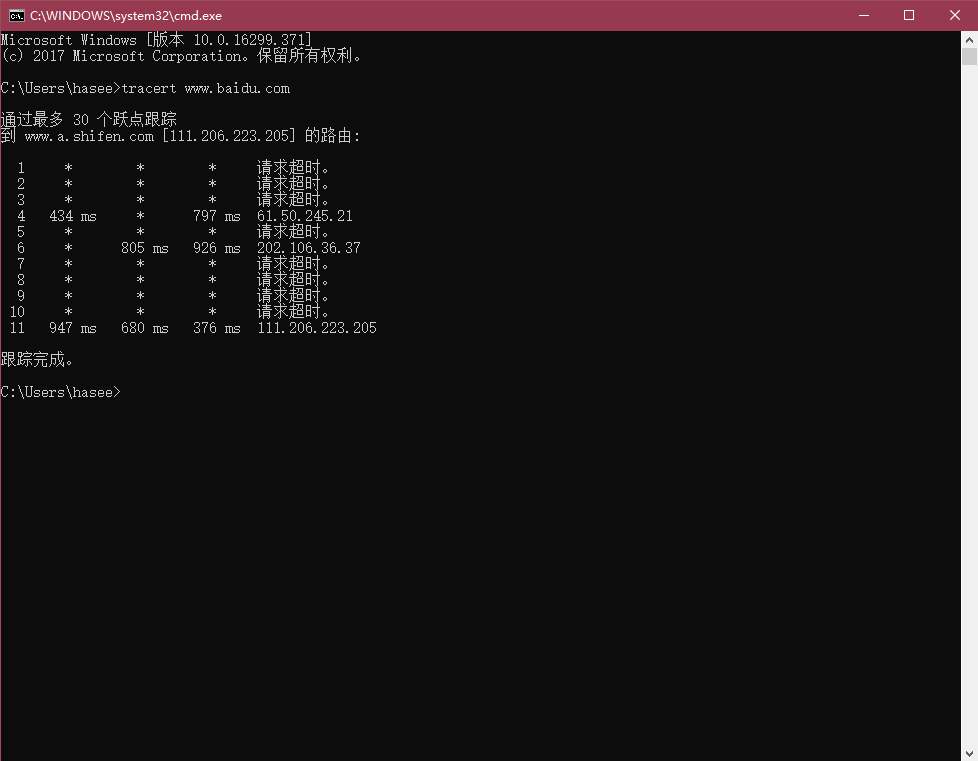

这边还有一个比较有趣的东西,就是数据包的追踪和IP地址的定位,我们来试试。

这里面每一个*号表示对一个跃点路由器的请求,有些路由器并不支持IP地址的回送所以我们会看到请求超时。

我们把这些IP输入查询网站,看看他们在哪。

最后这个很久没有收到消息,不等了。大部分IP地址都是可以知道大致地点的,有时自己的网络连接出错可以这样查询一下看看自己的数据包到哪里了。

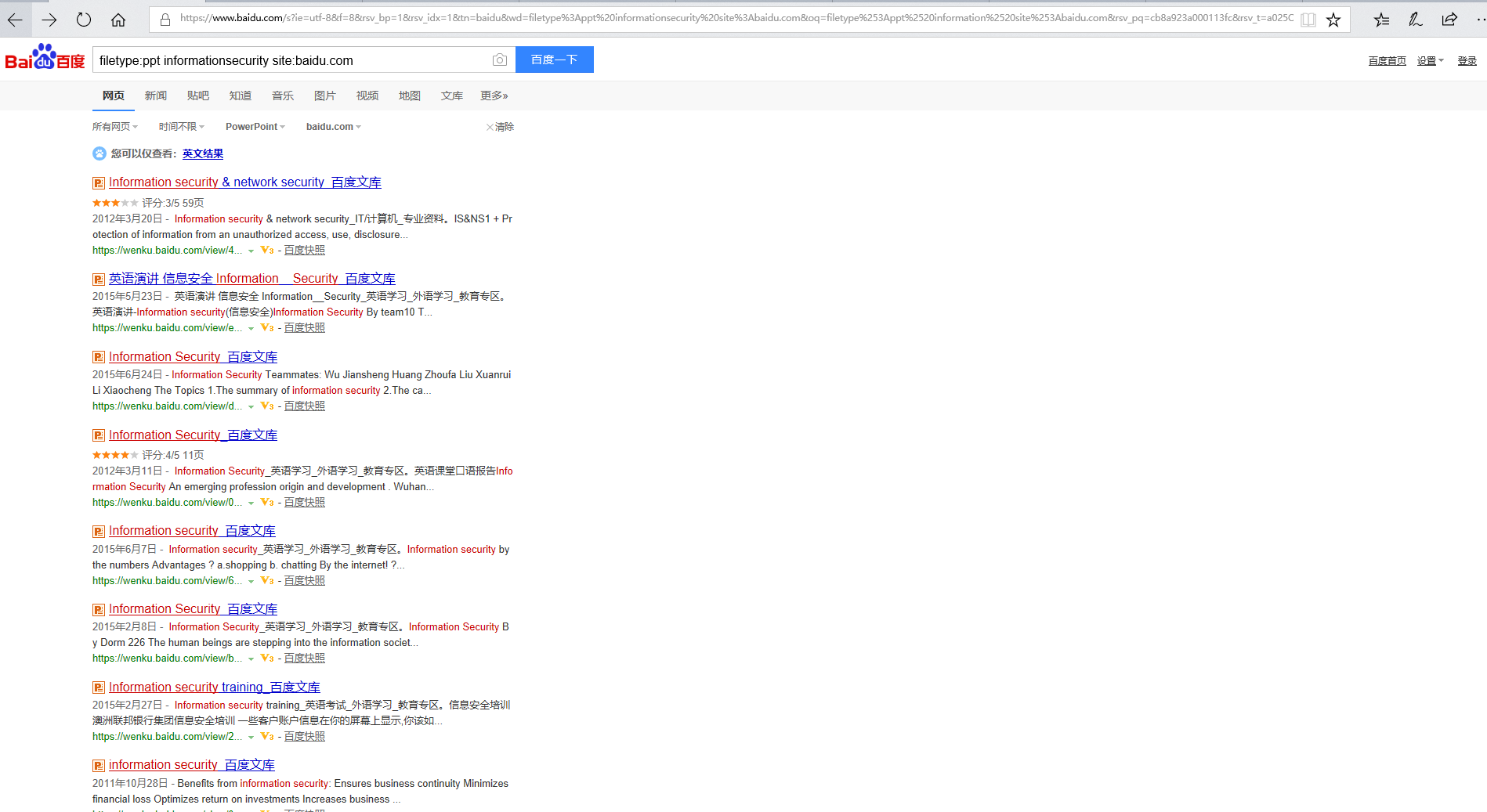

2.通过搜索引擎进行信息搜集

这个对于大部分网虫来说根本不是什么很困难的事情了吧。。。但是我们经常在互联网上查找信息,这些是搜索引擎替我们在Internet上用字符串匹配算法搜集来的,我们其实还有一些其它的信息收集方式。

这是我们在百度上使用的主动搜索,其中我们要搜索的信息类型是PPT演示文档,相关的内容是Information Security,路径是在baidu.com。这个方法有助于我们更快更精准地获得自己需要的信息。

3.使用nmap端口扫描

nmap已经是一个不陌生的软件了,在上学期的信息安全应用技术实验中就有应用过了,我们的上次实验用来扫描靶机开放的TCP端口时也可以用这个扫描哪些端口是开放的,如果仅需要简单的扫描的话,很简单,nmap+目标IP地址即可,一般会找到一些足够用的TCP开放端口,但是更多信息我们就需要高级扫描设置了。

其中用到的设置命令基本一样,可以大概去查一下,我们这里先使用一个默认的扫描,也就是什么都不设置的扫描,发现……只有这一个?

仔细想想。。。应该也是对的,主机上面是有很多防护机制的,而这种扫描行为很容易监测到,所以应该是被阻止了。

所以我们换个系统,这个XP系统没有什么防护,适合作为一个待宰的羔羊!

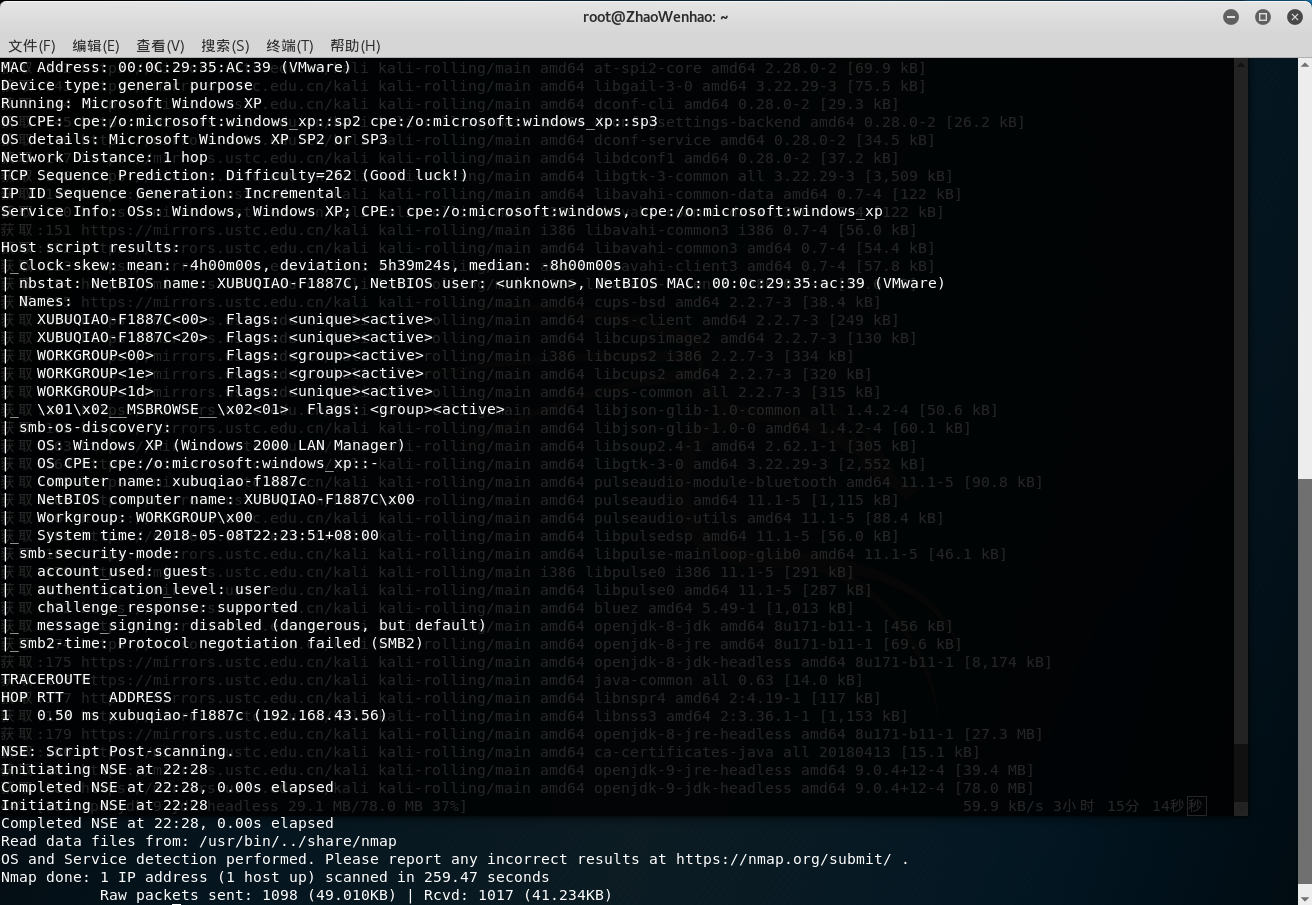

下面是nmap对我的主机的全面扫描和操作系统版本扫描,可以看得出来,扫到的端口更多了,时间也更长了一些。可以看到很多比较有用的信息,比方说开放的端口、主机号(这个虚拟机是同学赞助的所以名字不是我的)以及推断出来的目标机器的操作系统,信息很丰富。

其中nmap的全面扫描的操作也写在了上面,可以看出来,首先使用了ARP也就是Ping命令,然后是SYN扫描等等,有助于我们拓宽视野。

4.使用OpenVAS进行端口扫描

首先要先安装OpenVAS这款软件,四条命令如下:

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

都是很漫长的等待,很多的流量在燃烧,所以要有耐心,一次装不成还得再重来一次,建议提前一天准备。。。学校网渣怪我咯?

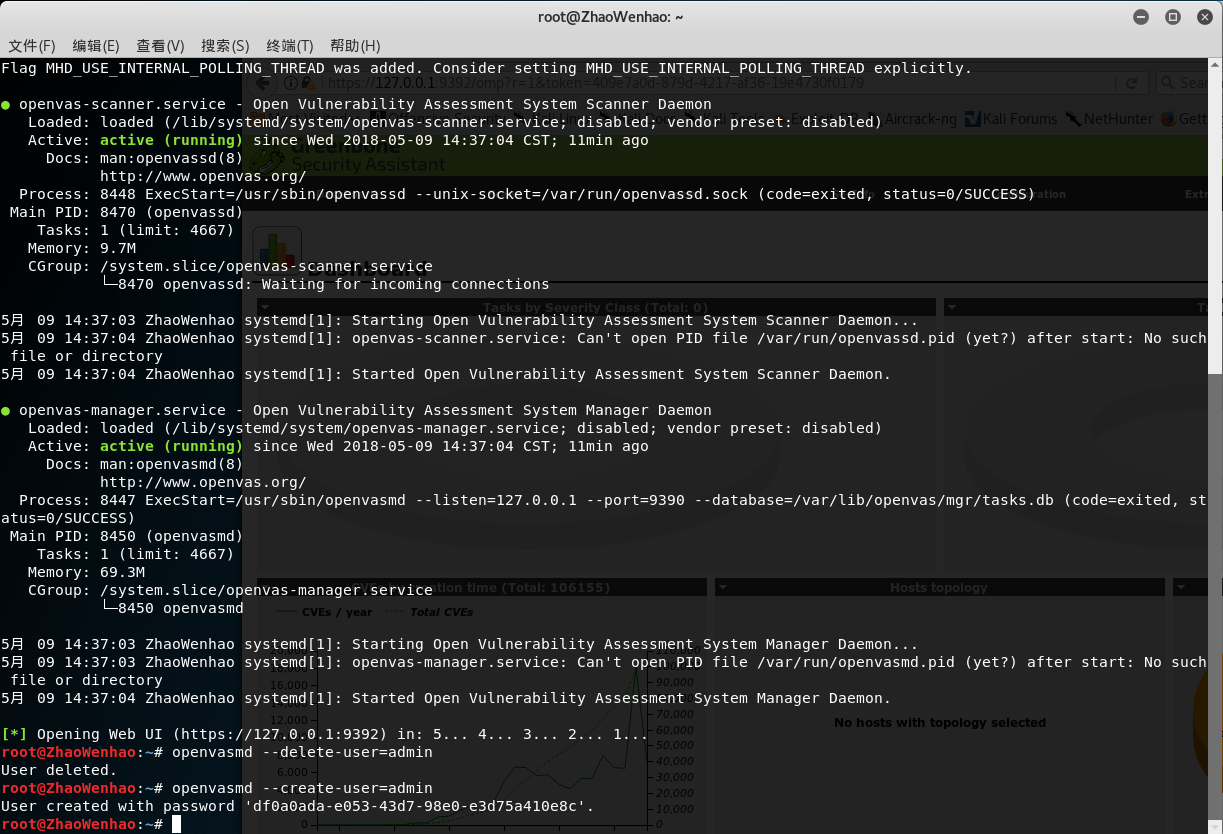

装好后,记得记一下自己的admin用户密码,不要像我一样把用户删掉重新建一个,密码忘掉记得这样用:

供各位忘掉了密码或者没设置密码或者脑子离线过的孩子们……

然后,对的,到这里就没有了,做不下去了,这个东西把我电脑里里外外闹了个底朝天,这分数要不起了,搞了大半个星期不仅主机操作系统瘫痪了,虚拟机也彻底动不了了,允许我愤怒地吐槽这个实验……

3.实验心得

事实上,可供我们收集资料的途径非常多,知道这些信息收集的方法可以使我们有效进行攻击,但是事实上,目前的操作系统防护手段可以很灵敏地侦测到端口扫描,作为攻击操作系统的前提,扫描漏洞是一个摸清对手软肋的很有用的工具,这些知识应该用在我们自己日常系统保护上,关掉没必要的端口,尽快填补漏洞是很关键的。