1.你是管理员吗?

不是。。。

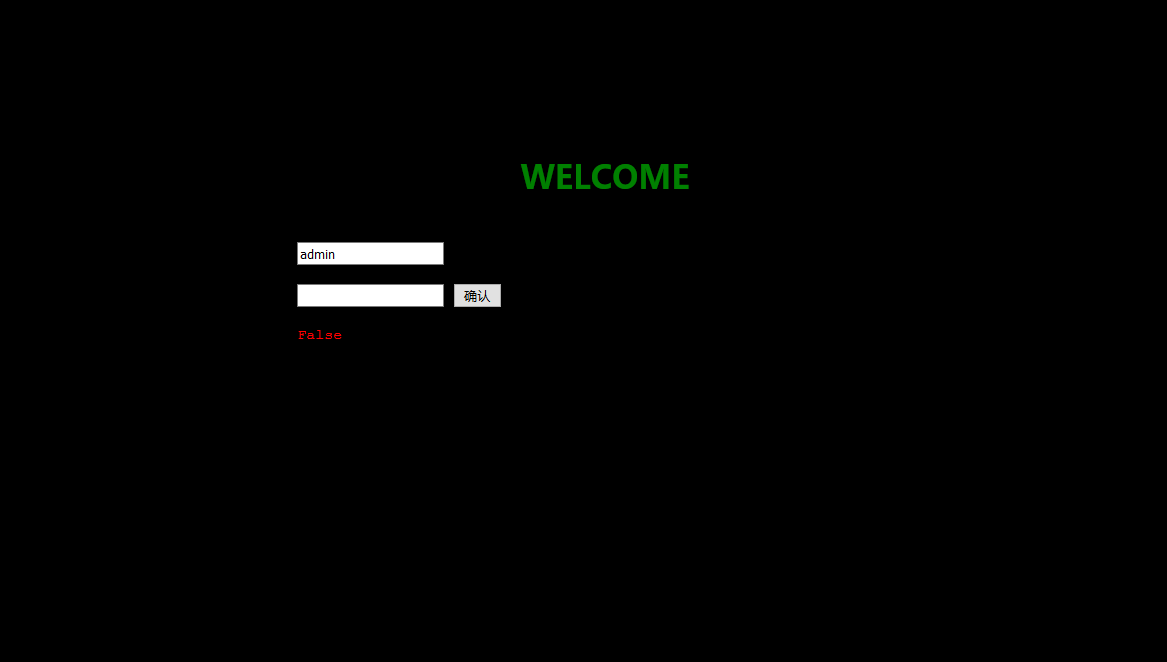

首先打开题目网站 发现似乎没有丝毫线索:

其实不然 仔细看网站的标题:

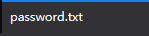

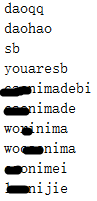

查看网站源代码 发现最后一行也有提示:

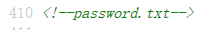

用url打开当前目录下的password.txt,发现197个字符串,判断是用字典跑一遍

← 我说这是密码你敢信? (╯‵□′)╯︵┻━┻

← 我说这是密码你敢信? (╯‵□′)╯︵┻━┻

一开始瞎写了个python脚本 由于判断条件是url的变化 因此没跑出来 后来怀疑人生了。。。那个红红的False都当做密码试了试

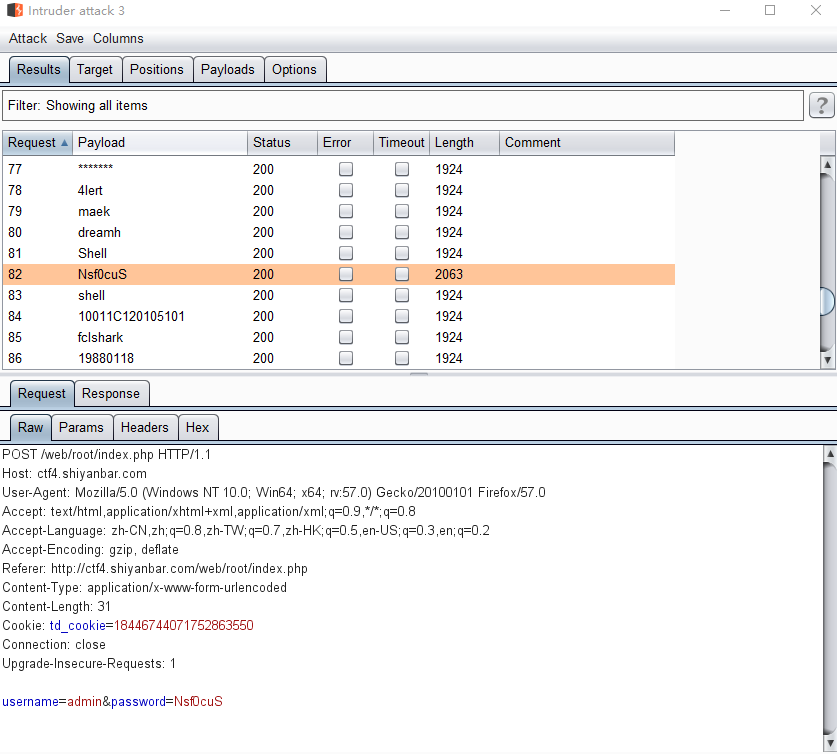

后来祭出burpsuite大法 爆出密码Nsf0cuS

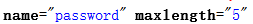

然而险恶的网站竟然从前端限制密码长度

只好接着使burpsuite把包发到服务器上

果然服务器不堪受辱 口吐火星文 手拿斤拷锟(大雾)

翻译过来就是

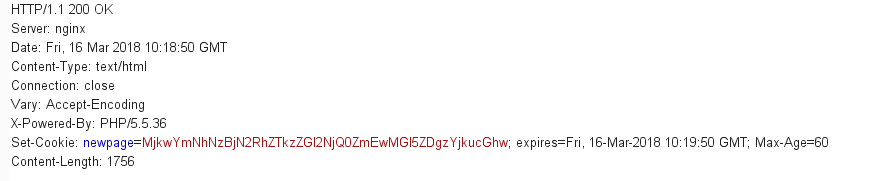

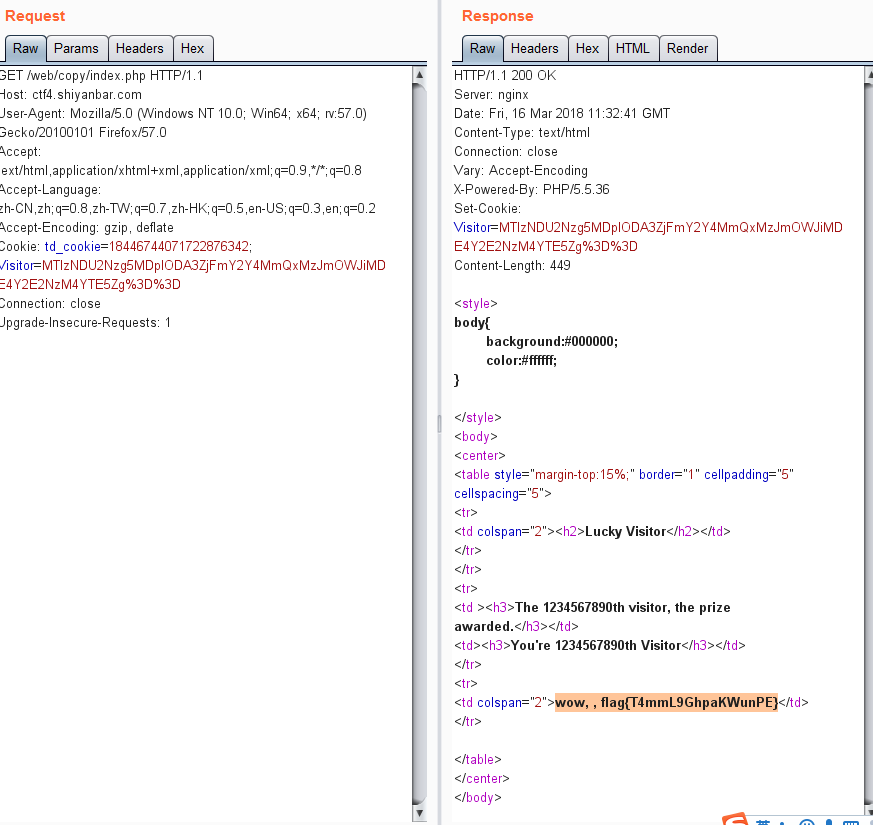

然而头文件中有下一步的信息

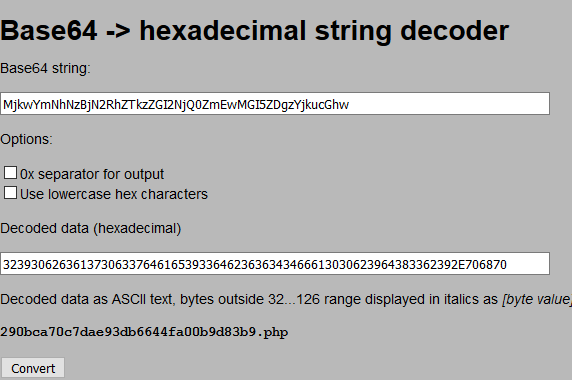

cookie解码之后得到一个php文件的名字

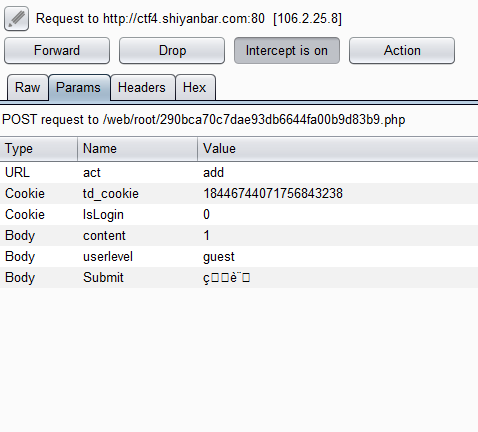

打开这个目录 里面是小黑留言板 burp一下 果然发现了奇怪的东西

把userlevel 和 islogin 修改之后发回去 就可以得到flag

2.IOS

只有个ios99的信息 毫无头绪

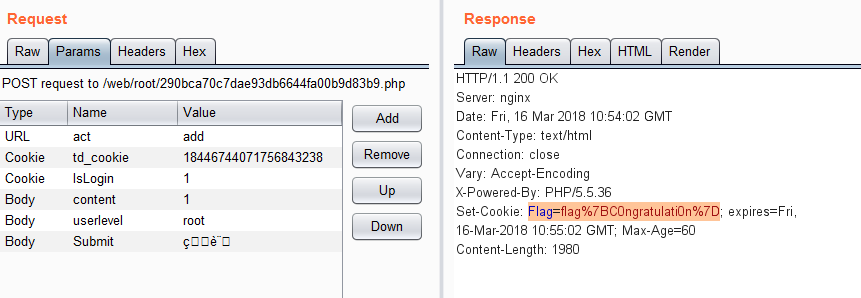

看了提示之后才明白要改User-Agent

度娘了下苹果的User-Agent:Mozilla/5.0 (iPhone; CPU iPhone OS 5_1_1 like Mac OS X) AppleWebKit/534.46 (KHTML, like Gecko) Version/5.1 Mobile/9B206 Safari/7534.48.3 (ios5.1.1)

替换了本机的UA之后就可以得到flag

3.照猫画虎

瞎分析了一大堆 毫无卵用

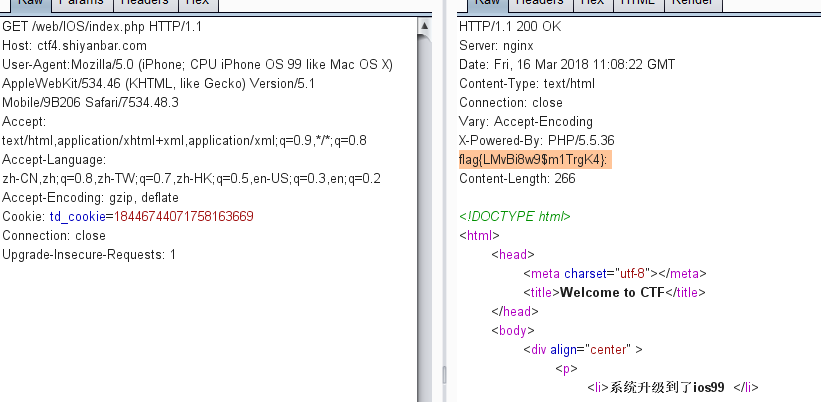

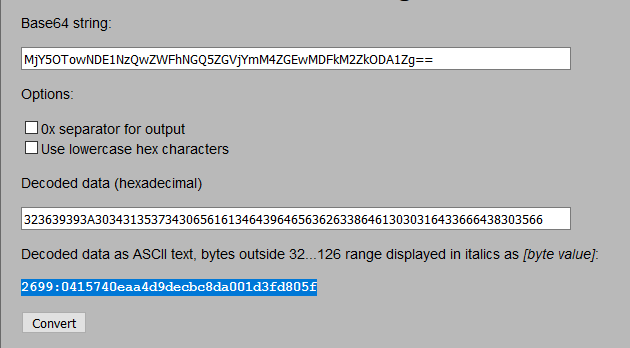

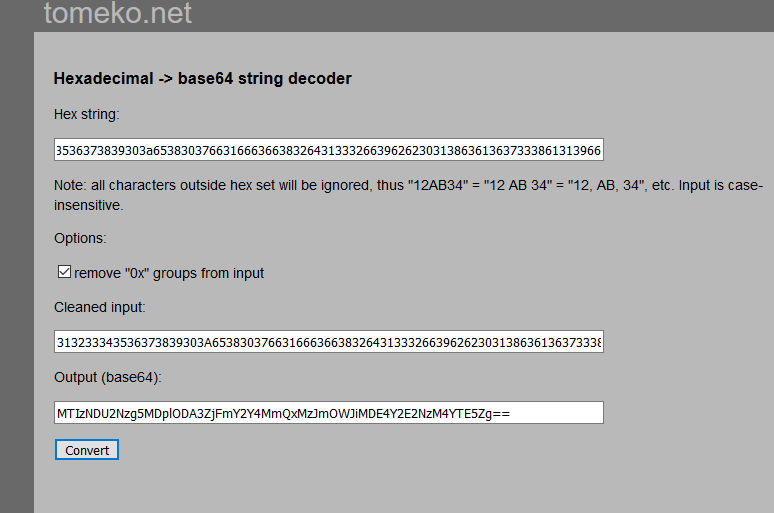

结果用burpsuite get了一下 发现了个cookie

unicode和base64解密之后

2699后的字符串是2699的md5值 照猫画虎一下 将2699改成1234567890(注意需要先转成hex再转换成base64)

替换下提交就好

4.问题就在这

gpg加密 根据题目给的密钥解出来之后是个压缩文件 解压后是个pcat文件 协议分析题

wireshark打开之后分析下http流 发现很多小图片和css jQuery js文件 应该是访问了一个网站过程

其中一个 logo.png 文件可以用steg看一下隐写

5.你最美

下载的exe文件比较小而且不可运行 猜测是别的类型的文件 改成txt文件

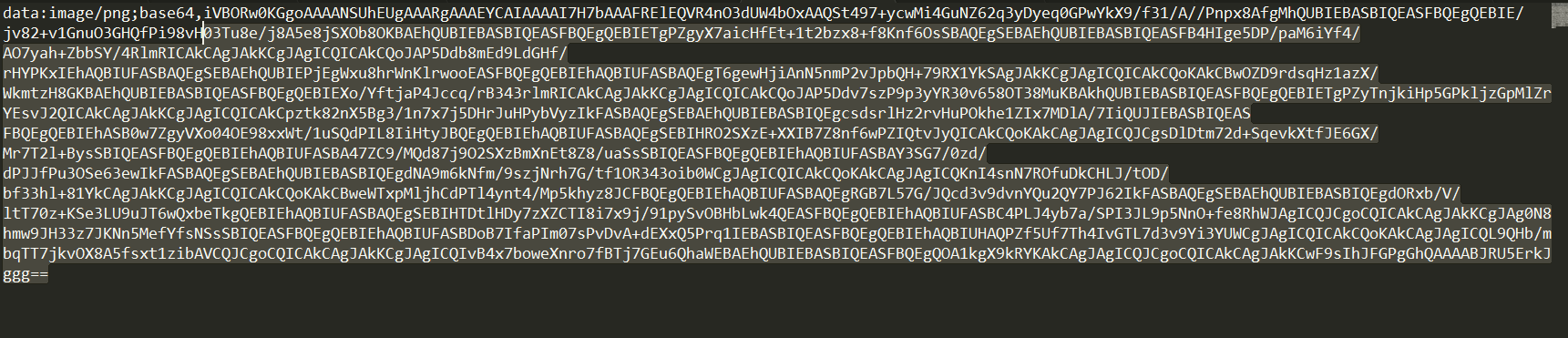

看到有base64的提示

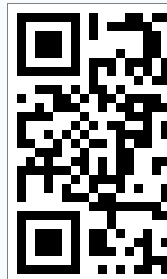

转换一下是个二维码

6.shellcode

hex转换一下

根据提示用base64解码即可得到flag