中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验二 |

|

网络嗅探与欺骗 |

|

学生姓名 |

于海轩 |

|

年级 |

2014 |

|

区队 |

5 |

|

指导教师 |

高见 |

信息技术与网络安全学院

2016年11月7日

实验任务总纲

2016—2017 学年 第 一 学期

一、实验目的

1.加深并消化本课程授课内容,复习所学过的互联网搜索技巧、方法和技术;

2.了解并熟悉常用的网络嗅探方式,掌握常用抓包软件的使用方法和过滤技巧,能够对给定的数据包分析网络基本行为;掌握ARP欺骗的基本原理,以及基于ARP欺骗的DNS攻击方式;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用office2003或2007、CAIN、Wireshark等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、Wireshark、CAIN。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

第一部分 ARP欺骗

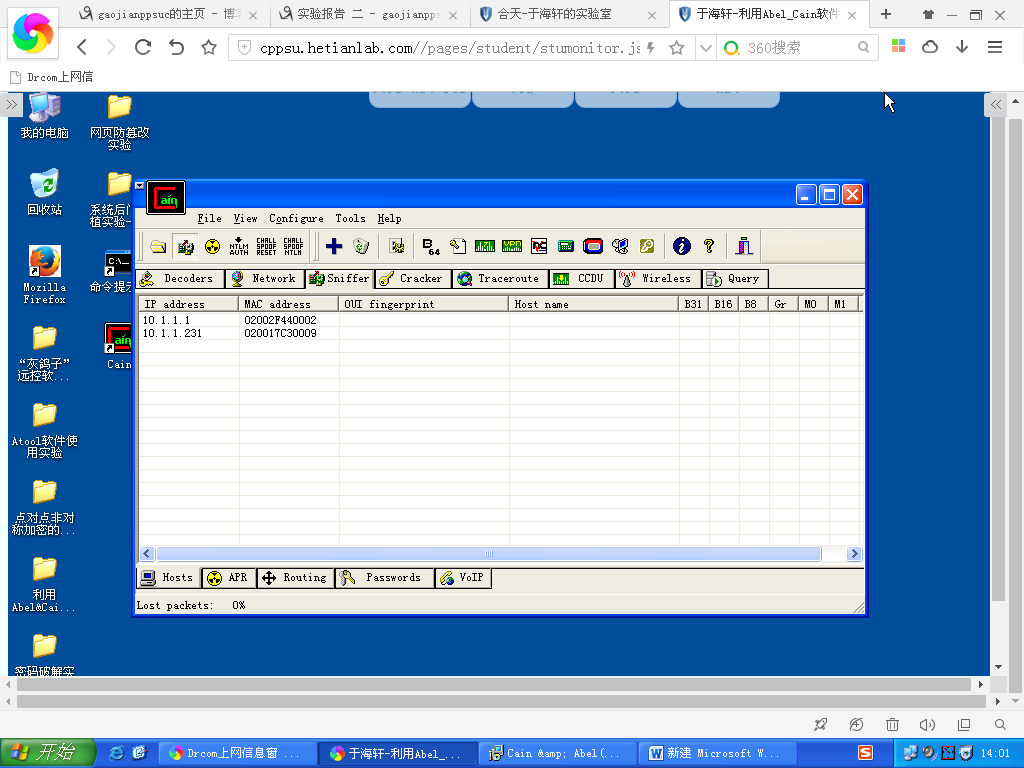

下图显示了局域网中的主机情况。

开始对主机B(10.1.1.231)进行欺骗。

我们先在主机B上ping一下主机A,然后在cmd窗口输入“arp –a”。

任务二:在主机A上对主机B进行DNS欺骗

(1)在ARP欺骗的基础上,我们进入dns欺骗。

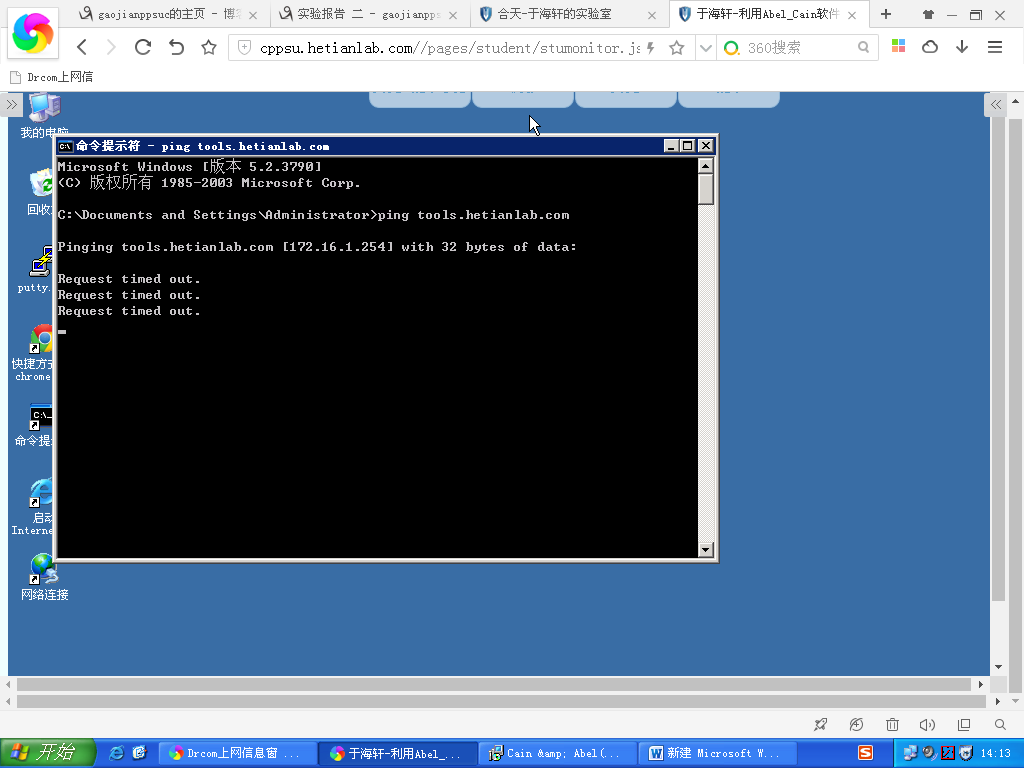

(2)首先在主机B上ping tools.hetianlab.com,此时解析到172.16.1.254

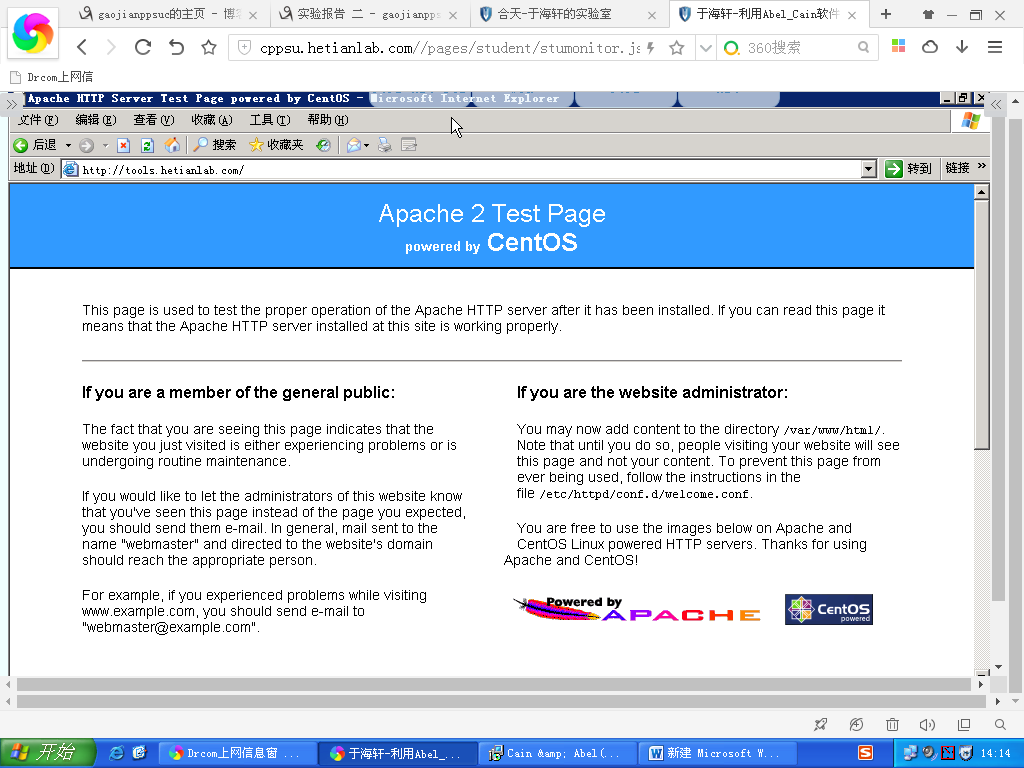

打开tools.hetianlab.com/,可以看到apache的默认主页

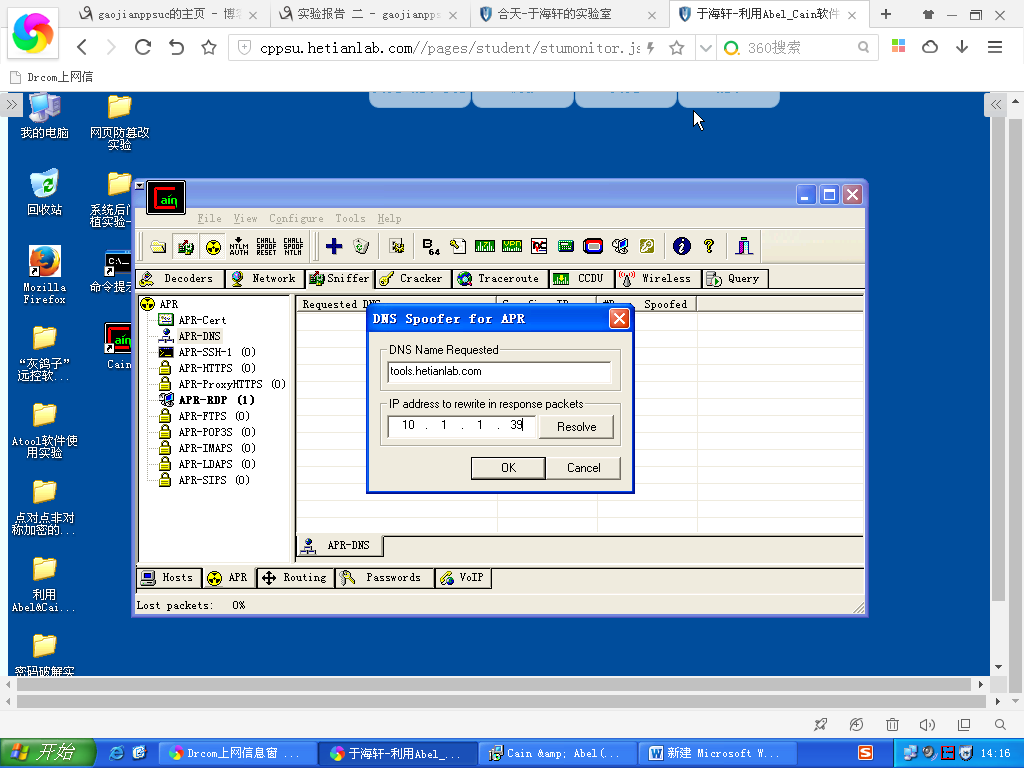

在空白区域右击,选择“Add to list”。“DNS Name Requested”表示对方(主机B)输入的url,下面的IP栏表示要将对方输入的url解析成的IP。这里我们输入的是“10.1.1.39”。

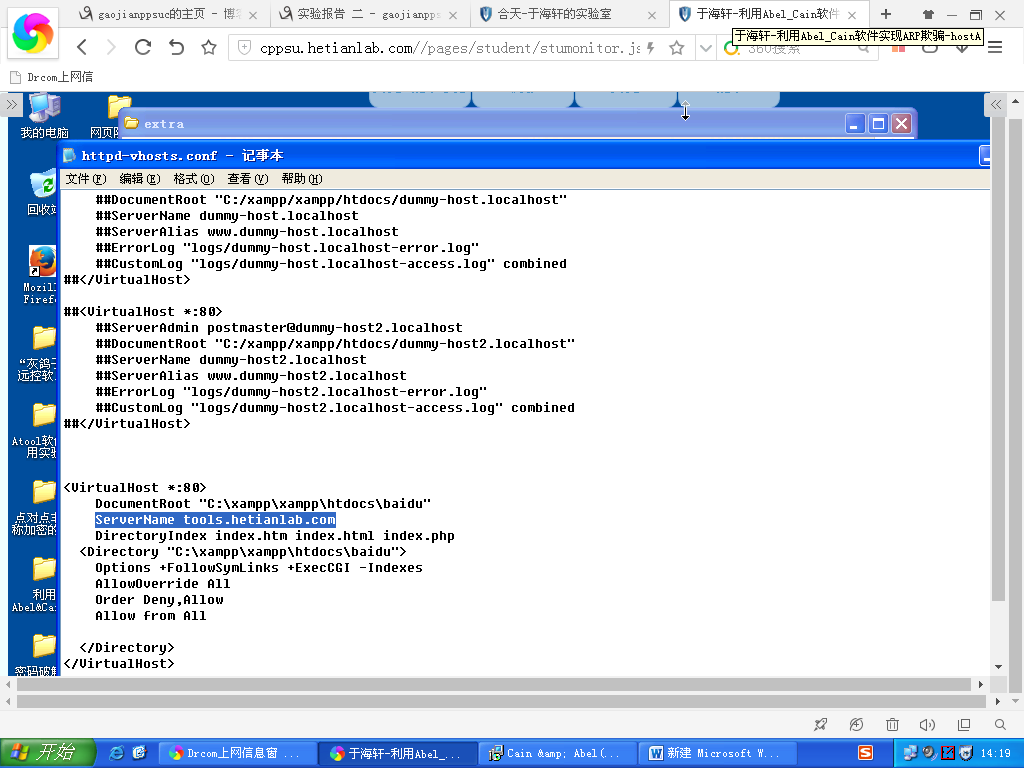

我们在10.1.1.39上搭建了一个web服务器,并且有配置tools.hetianlab.com的域名,可以在配置文件C:xamppxamppapacheconfextrahttpd-vhosts.conf 里可以看到。

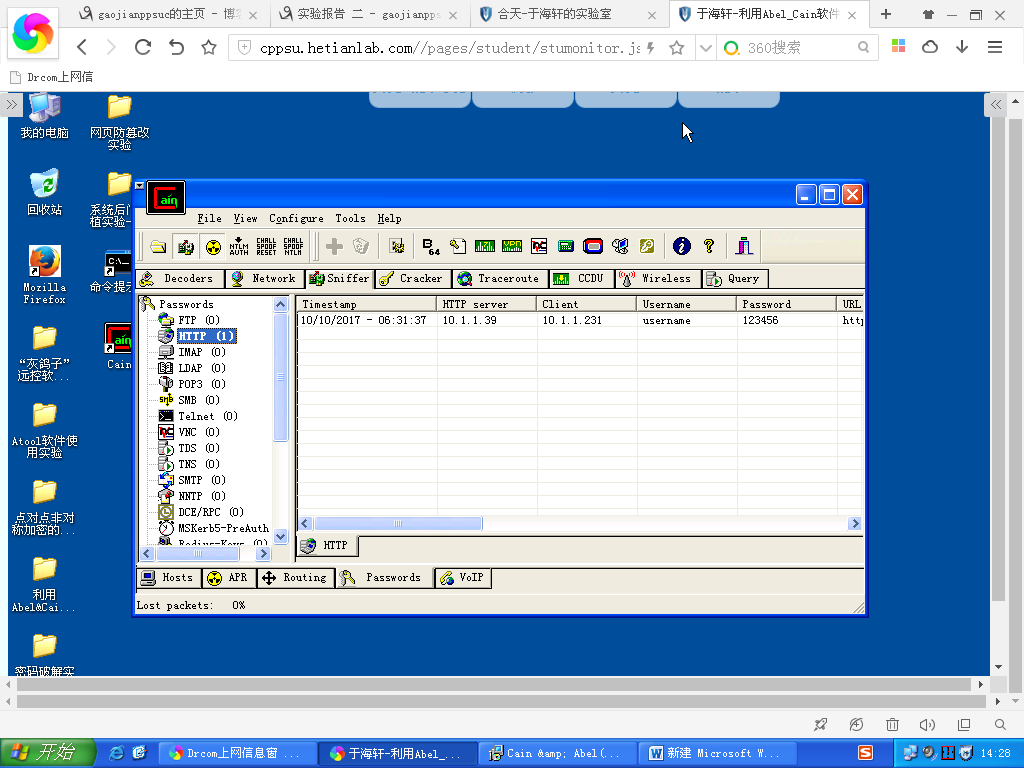

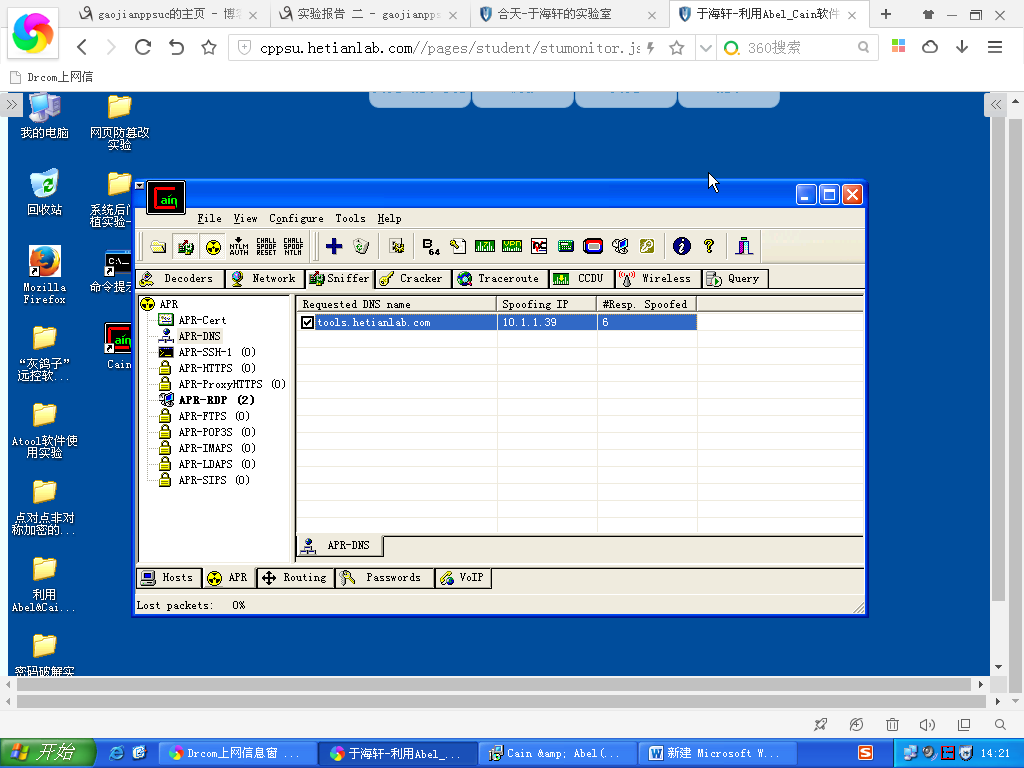

此时Abel&cain的状态如下图

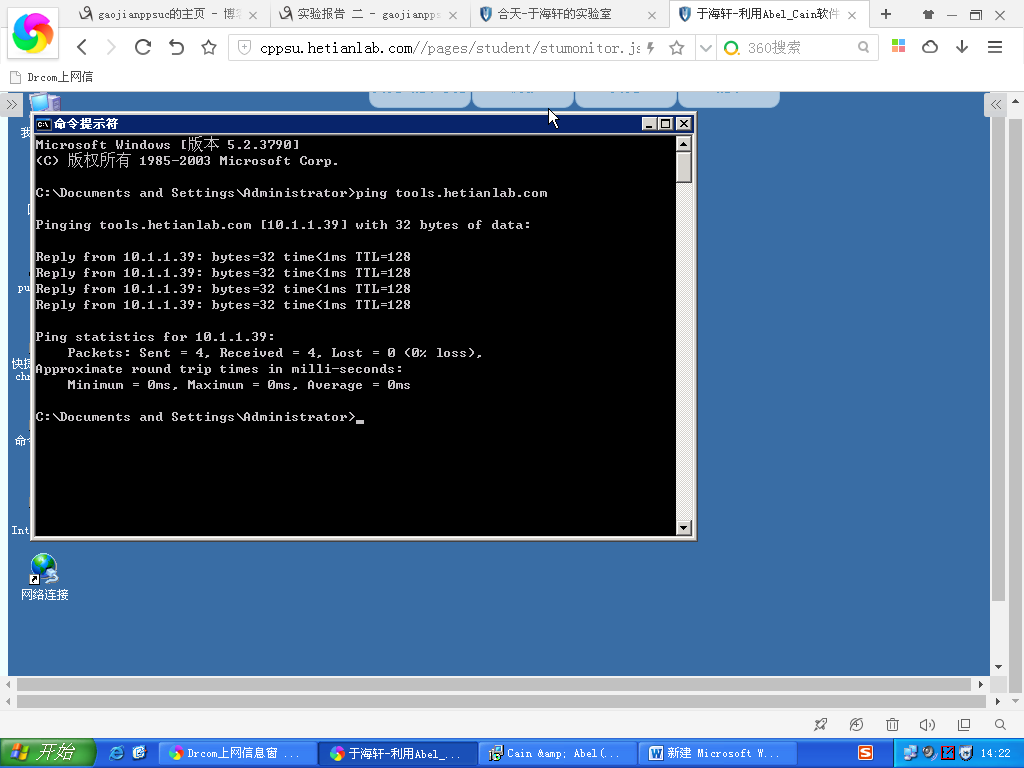

在主机B上ping tools.hetianlab.com,可以看到,此时该域名已经指向了10.1.1.39

访问“tools.hetianlab.com”,查看结果。

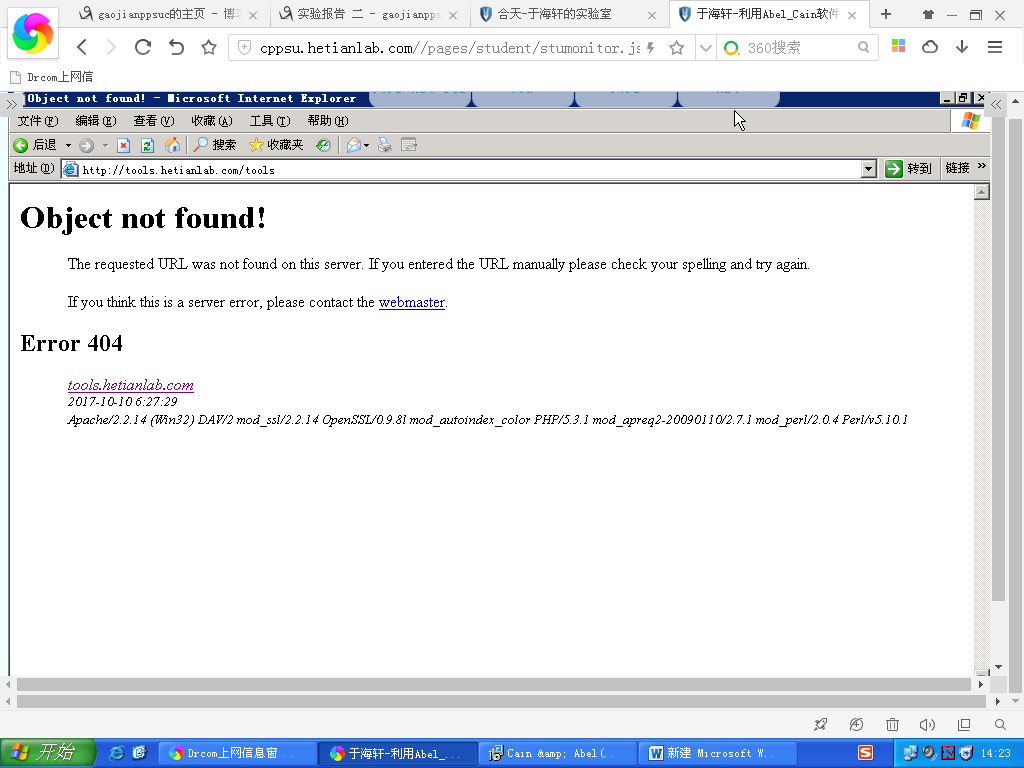

而如果此时在访问tools.hetianlab.com/tools,会提示404

任务三:在主机A上查看主机B的http数据包