实验要求与目的

- 熟悉常见的无线测量工具的特点和用途

- 学习Windows 上的 Wireshark 数据包捕获和分析

- 学习Linux 上的 Wireshark 和 Kismet 数据包捕获和分析

实验背景与原理

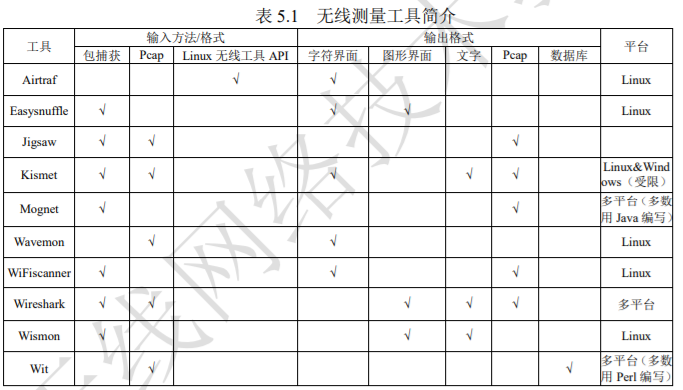

本次实验我们将使用常见的无线测量工具进行数据抓包和分析,常用的无线测量工具的性能参数如下:

实验环境与资源

本次实验将在 Windows系统和 Linux 系统进行,主要使用 Wireshark 软件进行实验.

- Windows下:下载地址:https://www.wireshark.org/download.html。

在安装Wireshark时,中间会提示安装WinPcap,一切按默认安装即可。 - linux下输入:

sudo apt-add-repository ppa:wireshark-dev/stable

sudo apt-get update

sudo apt-get install wireshark

然后在弹出的页面选择是,进行安装。

window 系统

-

启动

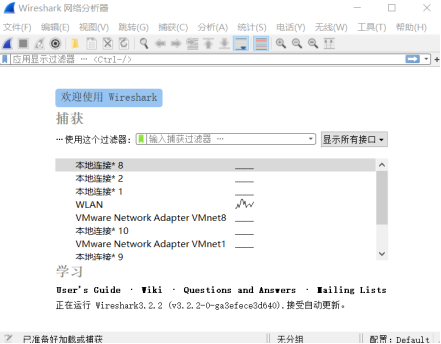

打开软件后可以直接在这里选择相应的网卡,也可以在菜单中的捕获->选项,在弹出窗口中选择对应网络接口,这里我选择 WLAN。 -

捕获

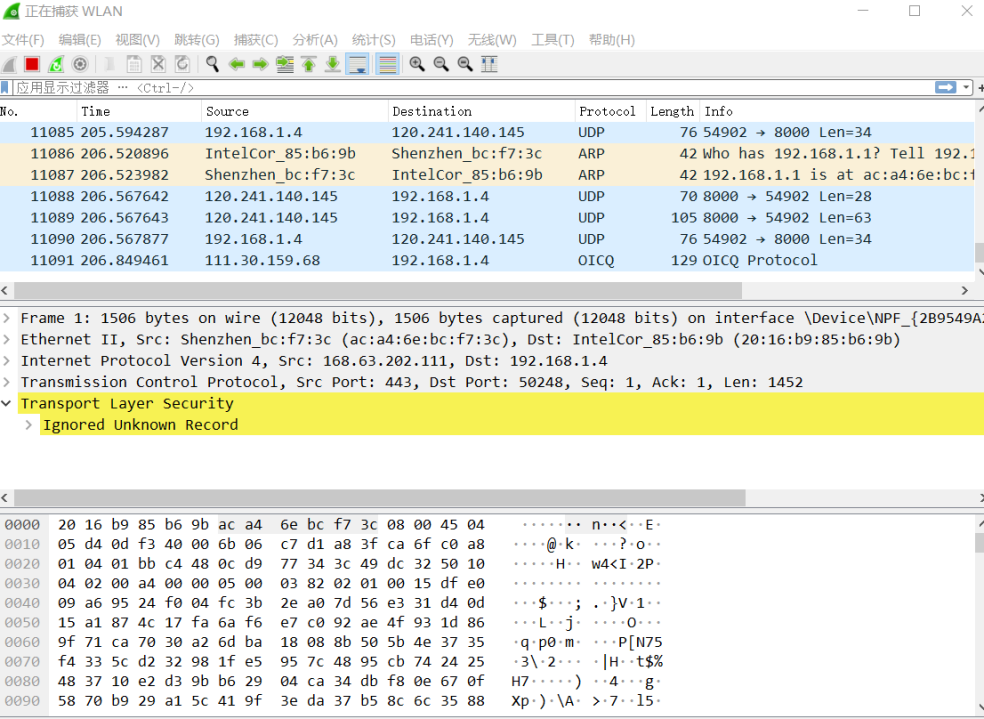

选择相应接口后就可以点击开始,开始捕获数据

顶部是Packet List Pane(数据包列表窗格),显示了捕获的每个数据包的摘要信息。单击此窗格中的数据包可控制另外两个窗格中显示信息

中间是Packet Details Pane(数据包详细信息窗格),更加详细的显示了了“数据包列表”窗格中所选的数据包。

底部是Packet Bytes Pane(数据包字节窗格),显示了“数据包列表”窗格中所选数据包的实际数据(以十六进制形式表示实际的二进制),并突出显示了在“数据包详细信息”窗格中所选的字段。 -

抓包

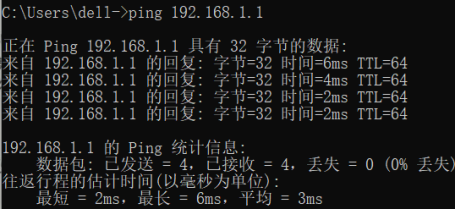

打开cmd窗口,ping网关,然后去软件中抓取相应的包

-

抓到 TCP 包

在应用显示过滤器栏输入:tcp

分析:

-

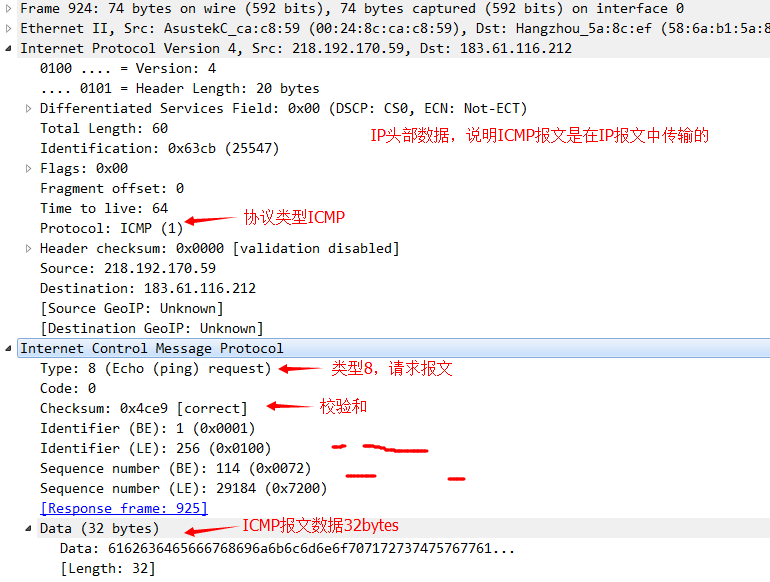

抓到 ICMP 包

在应用显示过滤器栏输入:icmp

分析:

Linux 系统

- 开启

在终端输入wireshark或者在应用列表中找到该软件,进行打开,如果打开后发现没有有线或者无线的网卡,可能是因为权限不够,可以在终端中输入以来内容来配置:

sudo chgrp wireshark /usr/bin/dumpcap

sudo chmod 4755 /usr/bin/dumpcap

sudo gpasswd -a susu wireshark // -a 后输入自己的普通用户的用户名 我的为 susu

- 捕获

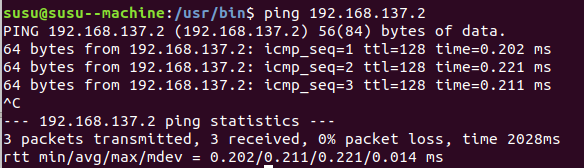

选择相应接口后就可以点击开始,开始捕获数据,这里我选择ens32 - 抓包

打开终端,ping 一下网关,然后在软件中我们可以看到捕获到的信息

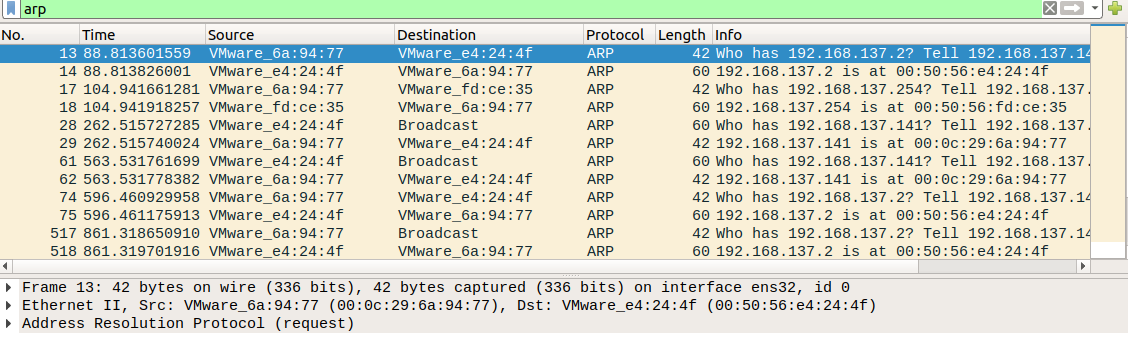

- 抓到arp包

在应用显示过滤器栏输入:arp

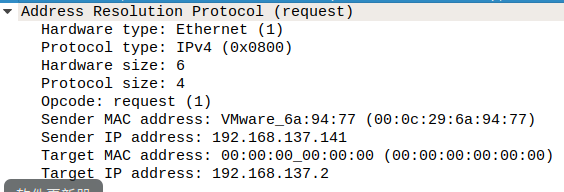

点开第一个arp的表:第一行表示在frame的数据帧中其大小为42字节

打开第二行:全F代表以广播的方式传播到网络中,而非全F表示网络中只有一个对象主机,未采用广播发送到网络中。

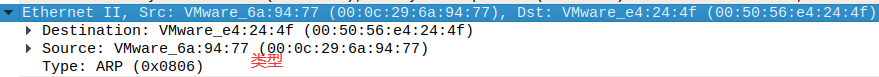

打开第三行:

从上至下代表:硬件类型、协议类型、硬件长度、协议长度、操作码(为1表示arp的请求数据包)、发送方MAC、发送方IP地址、接收方Mac地址、接收方IP地址。

其他的抓包方法和 Windows下的类似,主要是安装方式不同。

条件过滤式的写法见:https://www.cnblogs.com/lsdb/p/9254544.html

抓包分析:https://blog.csdn.net/hebbely/article/details/54424823