第一道是MISC,来自实验吧的九连环

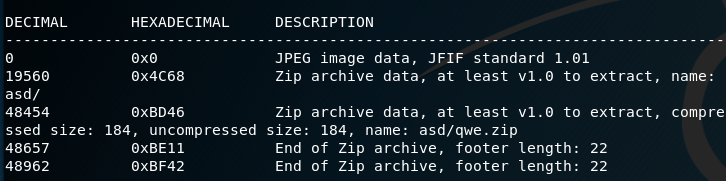

打开题目地址发现了一张图片 ,看样子应该是隐写题,于是直接binwalk

,看样子应该是隐写题,于是直接binwalk

果然里面存在压缩包,于是尝试用foremost把压缩包分离出来

果然里面存在压缩包,于是尝试用foremost把压缩包分离出来

但是在解压的时候出现了问题,解压前显示

但解压之后,qwe需要密码,jpg图片信息变成了0B,猜测密码肯定和图片有关

于是陷入沉思中

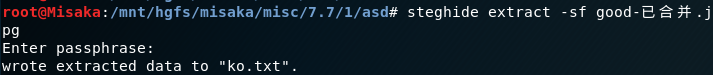

重新用winhex打开原图片,发现有2个zip头,于是从第二个zip头开始分离,最终成功获得了good-已合并.jpg

再用binwalk扫,什么都没有,用winhex也看不出任何问题,对加密的qwe.zip进行暴力破解也无济于事

只能百度一下,发现有一种叫做steghide的神奇图片隐写工具

于是使用steghide

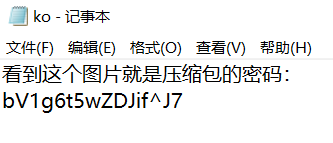

得到ko.txt文件

最后解压得到flag

flag{1RTo8w@&4nK@z*XL}

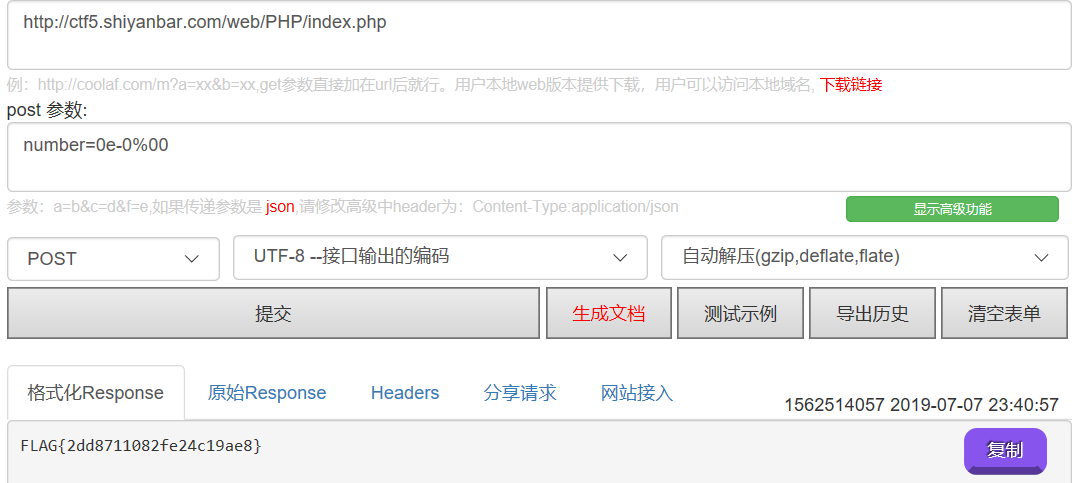

第二题是一道web

你真的会PHP吗(我不会!

打开题目看到

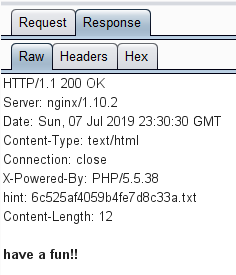

查看源码发现什么都没有,没办法,试试burpsuite抓包

提示我们存在6c525af4059b4fe7d8c33a.txt

于是打开txt,发现php代码

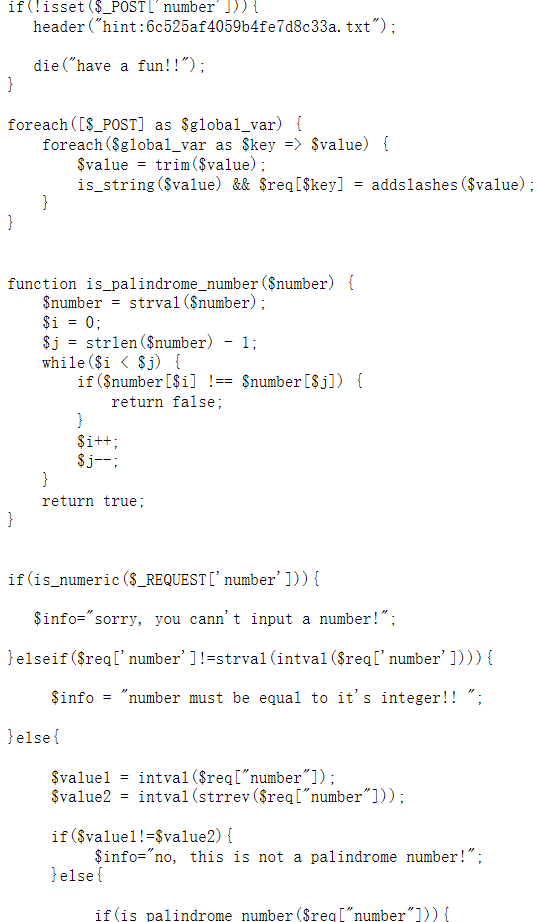

代码审计之后发现,我们需要post一个"number",且"number"不为空,不能是一个数值型数字,包括小数,并且这个数值不能是回文数,但是又要求该数的反转的整数值应该和它本身的整数值相等

通过学习别人的wp,得知可以利用intval溢出和0x02科学记数法绕过(但是intval溢出我尝试了一下没有成功

这里贴出原wp地址 https://blog.csdn.net/he_and/article/details/80615920

最终得到flag