最近在研究各种姿势的 HOOK,虽然 HOOK 这个东西已经是很久之前就有的技术了,但好在目前应用仍然很广泛,所以老老实实肯大佬们 10 年前啃过的骨头 …

下面是庄重的代码献祭时刻

首先 IAT HOOK 需要使用 DLL , 这里有两个项目工程,一个是 MFC窗体应用(用来测试),一个是我们的 DLL (主要功能)。

DLL 代码:

// dllmain.cpp : 定义 DLL 应用程序的入口点。

#include "stdafx.h"

#include <iostream>

#include "windows.h"

#include "process.h"

#include "tlhelp32.h"

#include <Winsock2.h>

#include "stdio.h"

using namespace std;

#pragma region 全局变量

HMODULE Current_Handle; // 进程句柄

PBYTE pfile; // 指向 PE 入口地址

PIMAGE_DOS_HEADER Dos_Header; // Dos 头

PIMAGE_NT_HEADERS Nt_Header; // NT 头

DWORD IATSection_Base; // IAT 段基址

DWORD IATSection_Size; // IAT 段大小

DWORD oldFuncAddress; // 原 API 地址

DWORD newFuncAddress; // 新 API 地址

#pragma endregion

#pragma region 依赖函数

// 判断字符数组是否相等

BOOL str_cmp(char *a,char *b){

while(*a==*b && *a!='�' && *b!='�'){

a++;

b++;

}

if(*a=='�' && *b=='�') return true;

return false;

}

// 自己的 API函数

int WINAPI NewMessageBoxW(HWND hWnd, LPCWSTR lpText, LPCWSTR lpCaption, UINT uType) {

return MessageBoxW(NULL,L"IAT HOOK",L"HOOK", NULL);

}

#pragma endregion

#pragma region 功能函数

// HOOK 指定 dll 内的 API

bool IatHook(LPCSTR DllName,LPCSTR ProcName,DWORD NewFuncAddress) {

DWORD oldprotect = 0; // 原来的内存保护属性

// 从 dll 中查找函数地址

oldFuncAddress = (DWORD)GetProcAddress(

GetModuleHandleA(DllName), // dll名

ProcName // 函数名

);

PIMAGE_THUNK_DATA pthunk = NULL; // 由 IMAGE_IMPORT_DESCRIPTOR.FirstThunk 给出

// 定位 IAT

PIMAGE_IMPORT_DESCRIPTOR Current_IID = (PIMAGE_IMPORT_DESCRIPTOR)(pfile + IATSection_Base);

// 遍历 IAT

while (Current_IID){

// 找到想要的 dll(此处为 User32.dll)

if (str_cmp((char *)DllName,(char *)(pfile + Current_IID->Name))){

// 定位到 IMAGE_THUNK_DATA 结构体

pthunk = (PIMAGE_THUNK_DATA)(pfile+Current_IID->FirstThunk);

// 遍历被输入的函数地址

while (pthunk->u1.Function){

// 找到想要的函数(这里为 MessageBoxW)

if (pthunk->u1.Function == (DWORD)oldFuncAddress){

// 修改内存保护属性为可读可写

VirtualProtect((LPVOID)&pthunk->u1.Function, 4, PAGE_EXECUTE_READWRITE, &oldprotect);

// 替换原 API

pthunk->u1.Function = NewFuncAddress;

// 记录原 API 地址

newFuncAddress = pthunk->u1.Function;

// 恢复内存保护属性

VirtualProtect((LPVOID)&pthunk->u1.Function, 4, oldprotect, &oldprotect);

return true;

}

pthunk++;

}

}

Current_IID++;

}

return false;

}

// UNHOOK 指定 dll 内的 API

bool IatUnHook(LPCSTR DllName,DWORD OldFuncAddress) {

DWORD oldprotect = 0; // 原来的内存保护属性

PIMAGE_THUNK_DATA pthunk = NULL; // 由 IMAGE_IMPORT_DESCRIPTOR.FirstThunk 给出

// 定位 IAT

PIMAGE_IMPORT_DESCRIPTOR Current_IID = (PIMAGE_IMPORT_DESCRIPTOR)(pfile + IATSection_Base);

// 遍历 IAT

while (Current_IID){

// 找到想要的 dll(此处为 User32.dll)

if (str_cmp((char *)DllName,(char *)(pfile + Current_IID->Name))){

// 定位到 IMAGE_THUNK_DATA 结构体

pthunk = (PIMAGE_THUNK_DATA)(pfile+Current_IID->FirstThunk);

// 遍历被输入的函数地址

while (pthunk->u1.Function){

// 找到想要的函数(这里为 MessageBoxW)

if (pthunk->u1.Function == newFuncAddress){

// 修改内存保护属性为可读可写

VirtualProtect((LPVOID)&pthunk->u1.Function, 4, PAGE_EXECUTE_READWRITE, &oldprotect);

// 替换原来的函数

pthunk->u1.Function = OldFuncAddress;

// 恢复内存保护属性

VirtualProtect((LPVOID)&pthunk->u1.Function, 4, oldprotect, &oldprotect);

return true;

}

pthunk++;

}

}

Current_IID++;

}

return false;

}

// 获取 PE信息

void PeInit(){

Current_Handle = GetModuleHandle(NULL); // 获取 dll 注入进程的句柄(基地址)

pfile = (PBYTE)Current_Handle; // 类型转换,初始化 PE头

Dos_Header = (PIMAGE_DOS_HEADER)pfile; // 类型转换,初始化 DOS头

// 判断是否定位到 NT头

if (Dos_Header->e_magic != IMAGE_DOS_SIGNATURE){

OutputDebugString("Is Not PE");

return;

}

// 计算 NT头 的地址

Nt_Header = (PIMAGE_NT_HEADERS)(pfile + Dos_Header->e_lfanew);

// 判断是否定位到 NT头

if (Nt_Header->Signature != IMAGE_NT_SIGNATURE) {

OutputDebugString("Is Not PE");

return;

}

// 获取 IAT地址、IAT大小

IMAGE_DATA_DIRECTORY IAT_Section = (IMAGE_DATA_DIRECTORY)(Nt_Header->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT]);

IATSection_Base = IAT_Section.VirtualAddress;

IATSection_Size = IAT_Section.Size;

}

#pragma endregion

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

{

// 还原数据

Current_Handle = NULL;

pfile = NULL;

Dos_Header = NULL;

Nt_Header = NULL;

IATSection_Base = 0;

IATSection_Size = 0;

oldFuncAddress = 0;

newFuncAddress = 0;

// 获取 PE信息

PeInit();

// Hook MessageBoxW

if(IatHook("USER32.dll","MessageBoxW",(DWORD)NewMessageBoxW)){MessageBox(NULL,"HOOK成功","LYSM",NULL);}

else{MessageBox(NULL,"HOOK失败","LYSM",NULL);}

break;

}

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

{

// UnHook MessageBoxW

if(IatUnHook("USER32.dll",oldFuncAddress)){MessageBox(NULL,"UNHOOK成功","LYSM",NULL);}

else{MessageBox(NULL,"UNHOOK失败","LYSM",NULL);}

break;

}

}

return TRUE;

}

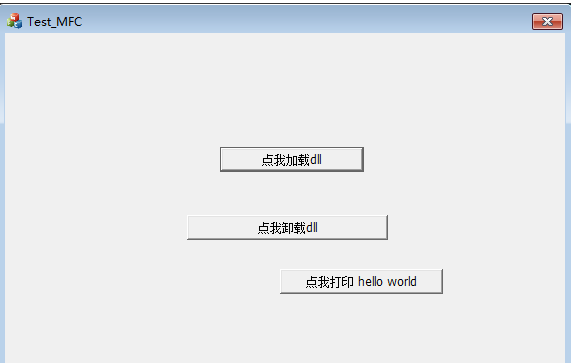

下面是界面巨丑无比的 MFC 代码:

HMODULE hDllLib;

// 加载 dll 按钮

void CTest_MFCDlg::OnBnClickedButton1()

{

// TODO: 在此添加控件通知处理程序代码

// 方便测试使用了绝对路径,建议使用相对路径

hDllLib = LoadLibrary("E:\MyFiles\Programing\vs2012\MyPrograms\Test_Dll\Debug\Test_Dll.dll");

}

// 卸载 dll 按钮

void CTest_MFCDlg::OnBnClickedButton2()

{

// TODO: 在此添加控件通知处理程序代码

FreeLibrary(hDllLib);

}

// 打印 hello world 按钮

void CTest_MFCDlg::OnBnClickedButton3()

{

// TODO: 在此添加控件通知处理程序代码

MessageBoxW(NULL,L"hello world",L"LYSM",NULL);

}