个人信息:

姓名:李宗政

学号:201821121029

班级:计算1811

1 实验目的

熟练使用Packet Tracer工具。分析抓到的HTTP数据包,深入理解:HTTP协议,包括语法、语义、时序。

2 实验内容

客户端向服务器发送请求报文,服务器向客户端发送响应报文。具体包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3. 实验报告

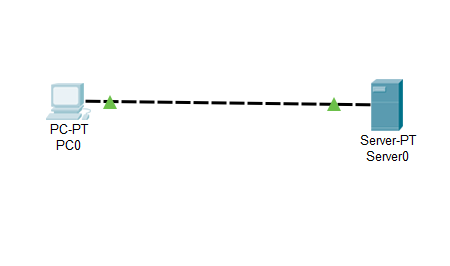

1.建立网络拓扑结构

左为PC机,右为服务器

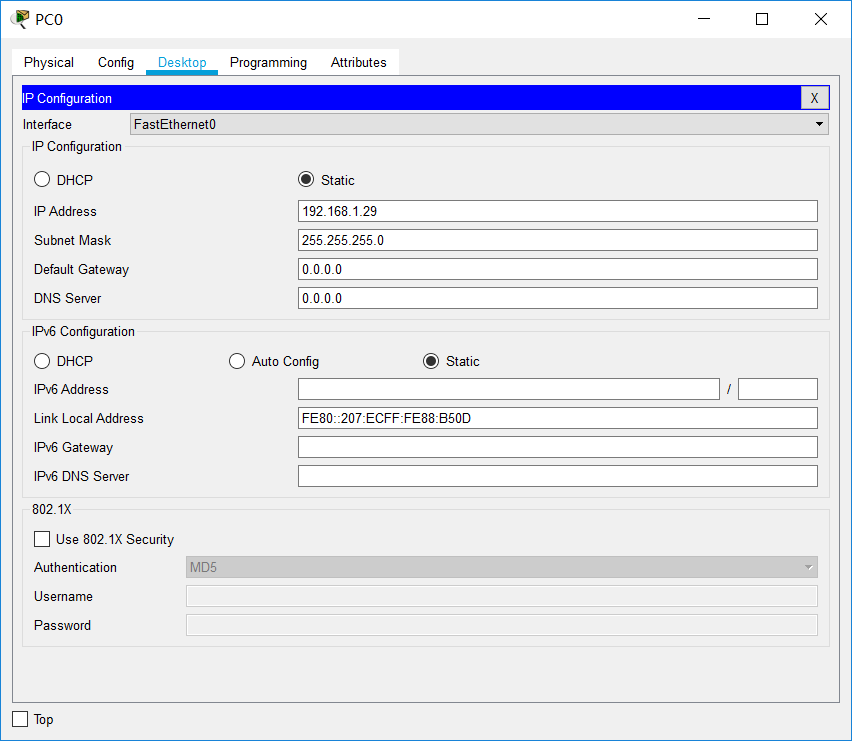

2.配置参数

(1)PC机IP地址

IP:192.168.1.29

(2)服务器IP地址

IP:192.168.1.99

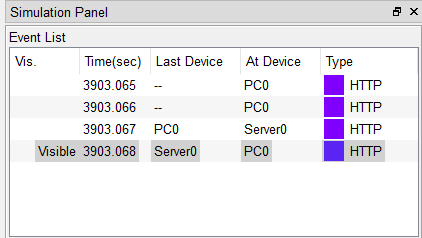

3.抓包并分析抓到的数据包

(1)设置需要抓取的类型为HTTP

(2)选择PC机,在其web Browser中输入服务器的IP地址

192.168.1.99

(3)抓包结果

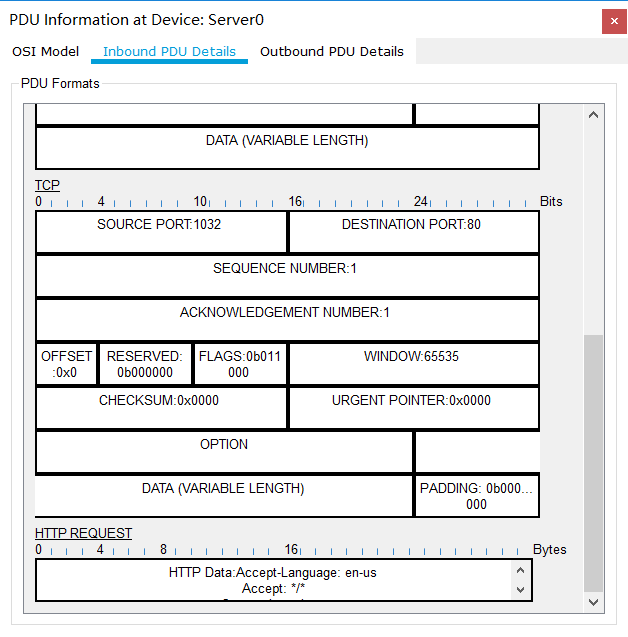

4.抓包结果分析

PC机发往服务器:

请求报文:

Get / HTTP/1.1 {请求行}

Accept-Language: en-us {表示用户希望优先得到中文版本的文档}

Accept: */* {告诉服务器客户端接收任意类型}

Connection: close {告诉服务器发送完请求的文档后就可以释放连接}

Host: 192.168.1.99 {给出服务器的域名}

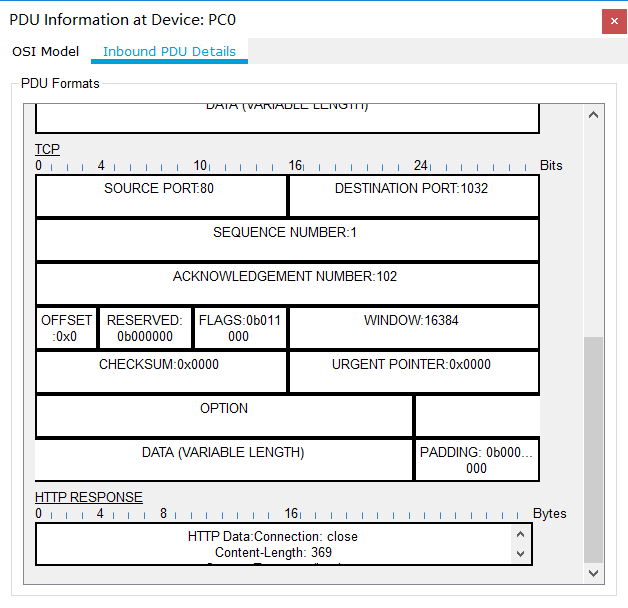

服务器回应PC机:

响应报文:

HTTP/1.1 200 OK {接收}

Connection: close {告诉服务器发送完请求的文档后就可以释放连接}

Content-Length: 369 {表示内容长度为369}

Content-Type: text/html {表示内容类型为text/html}

Server: PT-Server/5.2 {表示服务器的类型}

5.通过该实验产生新的疑问及解答

问:主机的IP地址可不可以和服务器的IP地址一样?

答:不可以,经测试如果一样会产生地址冲突。