2019/11/22

哈工大Mooc——计算机网络:作业10

若单码替代密码的替代关系(密钥)如下:

明文:abcdefghijklmnopqrstuvwxyz

密文:mnbvcxzasdfghjklpoiuytrewq

1)请加密报文“This is an easy problem”;

2)解密报文“rmij'u uamu xyj”。

我的答案

1)加密报文为:uasi si mj cmiw lokngch

2)解密报文为:wasn`t that fun

标准答案

暂无

2(6分)

假设攻击者可以加密明文“The quick brown fox jumps over the lazy dogs”,并的到密文。请问:

1)攻击者是否可以利用选择明文攻击破解单码替代密码的所有报文?为什么?

2)攻击者是否可以利用选择明文攻击破解多码替代密码的所有报文?为什么?

我的答案

1)能破解;因为在单码替代密码系统中,字母之间的替代关系是固定的,而选择明文中已包含了所有字母,所以选择明文攻击可以完全确定字母替代关系,所以可以破解。

2)不行,多码替代密码是采用多个单码替代密码的组合,不同位置采用不同的单码替代密码,一句话包含不了这些规律信息。

标准答案

暂无

3(8分)

考虑p=5和q=11的RSA算法。请问:

1)n和z是什么?

2)若令e=3,为什么e是一个合理的选择?

3)求d是的de mod z = 1,且de<160;

4)使用密钥(n,e)加密报文m=8。(提示:[(a mod n)*(b mod n)] mod n = (a*b) mod n)

我的答案

1)n = pq = 55;

z = (p-1)(q-1) = 40;

2) e<n且e与z互质;

3)ed-1刚好被z整除,

d = (40i+1)/3, i为大于0的整数,保证d也为整数,

当i=2时,d=27

4) c = me mod n = 17

标准答案

暂无

4(10分)

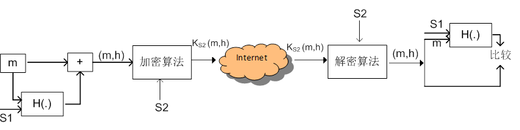

假设Alice和Bob之间共享两个密钥:一个报文认证密钥S1和一个对称加密秘钥S2。请利用图示设计一个通信方案,要求支持报文完整性和机密性。

我的答案

标准答案

暂无

5(10分)

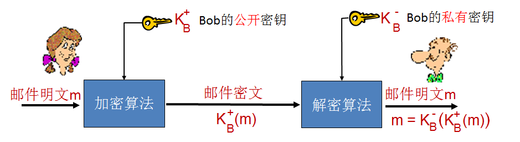

假设Alice想给Bob发送一封邮件; Bob拥有公钥-私钥对(KB+,KB–),Alice有Bob的证书,但是Alice没有公钥-私钥对;Alice和Bob共享相同的散列函数H(·)。请回答下列问题:

1). 在这种情况下,是否能设计一个方案使得Bob可以核实邮件消息是由Alice创建的?如果能,请绘制框图解释该方案;如果不能,请简单解释原因。

2). 能否设计一个方案,支持Alice向Bob发送机密性邮件?如果能,请绘制方案框图;如果不能,请简单解释原因。

我的答案

1)不能,Alice只持有bob的公钥,没有自己和bob所独有的一段报文认证密钥s1,也没有自己的公钥私钥对,无法证明自己是Alice

2)可以,只要Alice的报文经过Bob的公钥KB+加密,就可以实现机密传输,Bob收到之后可以用私钥解密。

如图所示:

标准答案

暂无

6(6分)

假设Alice和Bob基于SSL会话进行通信。假设有一个没有任何共享密钥的攻击者,在数据包流中插入一个具有正确TCP校验和与序列号(以及正确的IP地址和端口号)的伪造TCP段。接收端的SSL会接收该伪造TCP段并向上层应用提交载荷吗?为什么?

我的答案

不会

SSL协议就是介于TCP和应用层之间的一个安全协议,用于提供传输过程中的机密性、完整性和认证,即便TCP校验通过,序列号正确,由于其没有遵循ssl协议,一样会被识别出来。

因为伪造的TCP无法通过数据完整性校验(攻击者没有共享的MAC密钥)

标准答案

暂无

考虑下列伪WEP协议,共享密钥为4比特,设为1010;IV为2比特,在产生密钥流时,附加在密钥之后。产生的4种密钥流如下:

101000: 0010101101010101001011010100100 . . .

101001: 1010011011001010110100100101101 . . .

101010: 0001101000111100010100101001111 . . .

101011: 1111101010000000101010100010111 . . .

假设所有消息长度为8比特;ICV为4比特,是通过数据的前4比特与后4比特异或所得;伪WEP分组包含3个字段:IV字段+消息字段+ICV字段,其中消息字段+ICV字段被加密。

1).如果期望利用IV = 11的WEP协议发送消息 m = 10100000,那么WEP分组的3个字段的值分别是多少?

2).说明当接收端解密该WEP分组时,如何恢复消息和ICV。

3).假设Trudy截获了一个WEP分组(未必是IV = 11),并在向接收端转发前修改该分组,且Trudy并不知道对应任何IV的密钥流。如果Trudy翻转了ICV的第一个比特,则Trudy还必须翻转哪些/个其他比特,才能使得被修改的分组通过ICV检查?

我的答案

1)第一个字段就是IV,不加密,为: 11

第二个字段是消息字段,加密之后为:01011010

第三个字段 ICV,加密之后为:0010

2)IV是不加密的,首先用共享密钥加IV输入到密钥流发生器产生密钥流,用密钥流和第二第三个字段逐位异或,得到解密的消息和ICV,之后根据消息计算ICV,与收到的ICV比对,若相同,则表明收到的报文完整。

3)可以翻转消息字段的第1位,或者是第5位。

因为ICV的第1位是消息的第1位和第5位异或得到。密文与相同的密钥流异或,会还原到原消息,翻转1位,异或得到的也是翻转的,所以,只需要消息的第1位或第5位

标准答案

暂无