20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

基础问题回答

哪些组织负责DNS,IP的管理?

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

什么是3R信息?

3R即注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

实践内容

信息搜集、漏洞扫描、信息搜集

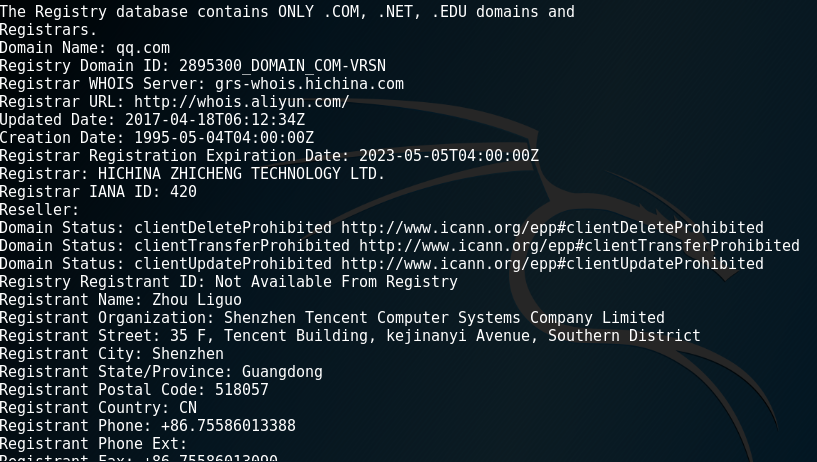

whois查询

以qq.com为例,使用whois查询域名注册信息

从上可得到注册信息,包括注册人的名字、组织、城市等信息。

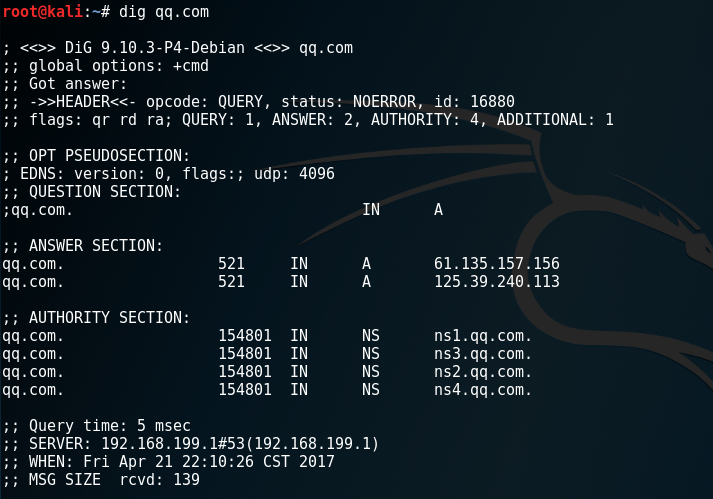

nslookup,dig查询

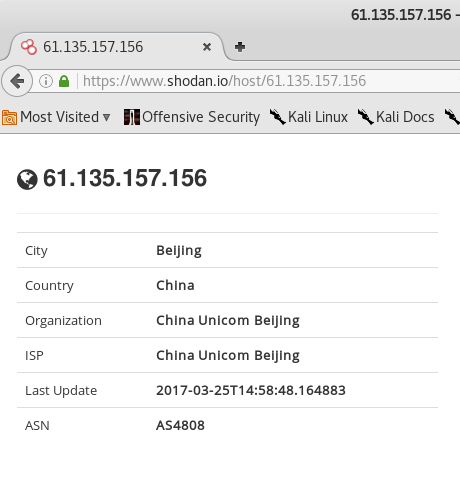

先以qq.com为例进行dig查询可以使用shodan搜索引擎进行查询,得到一些注册信息:

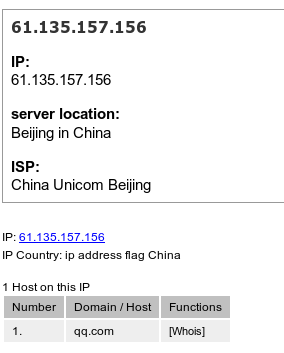

可以使用IP2Location进行地理位置查询:

还可以通过IP反域名查询:

使用nslookup命令进行查询

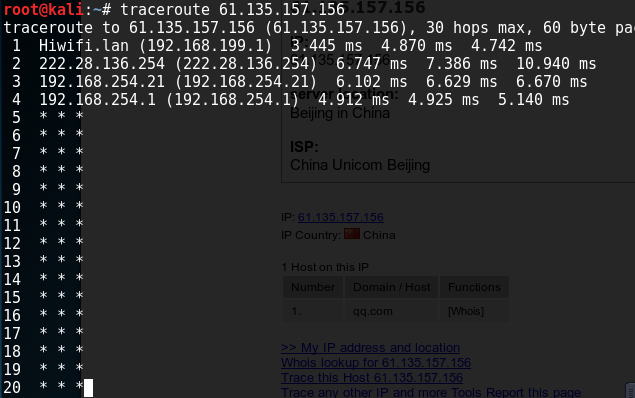

tracert路由探测

使用traceroute命令探测到qq.com经过的路由:

搜索引擎查询技术

可以利用百度等搜索引擎查询我们想要的信息

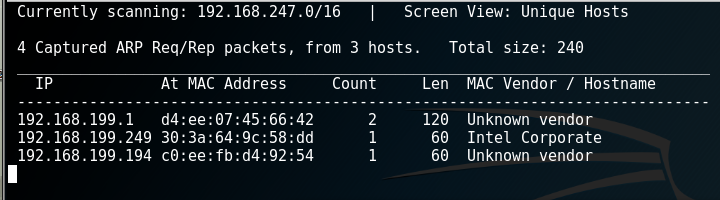

netdiscover发现

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

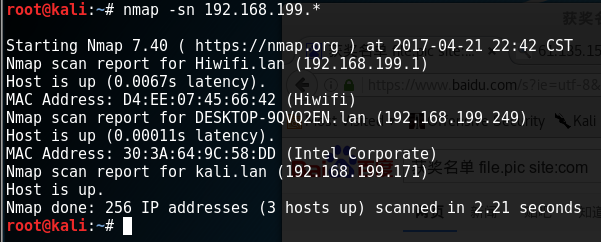

nmap扫描

使用nmap –sn命令扫描活动的主机:

使用TCP SYN方式对目标主机192.168.199.*进行扫描

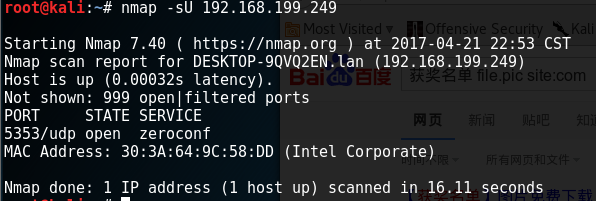

扫描采用UDP协议的端口信息:

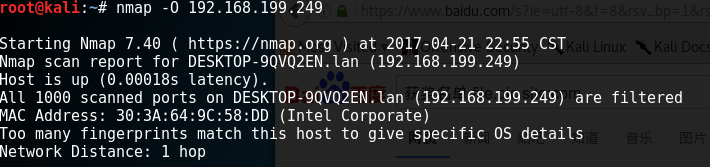

对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows xp

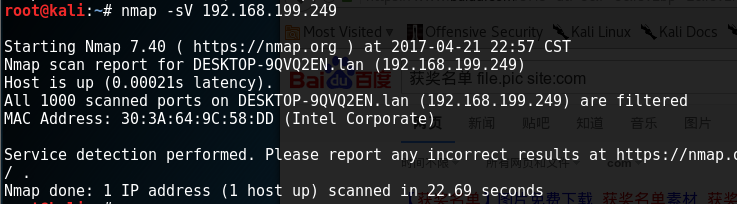

对微软特定服务的版本信息的扫描:

smb服务的查点

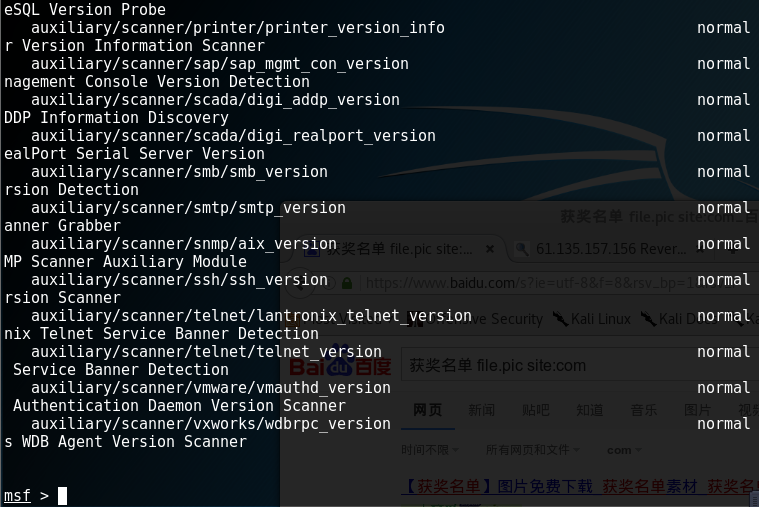

使用msfconsole指令进入msf,再输入search _version指令查询可提供的查点辅助模块:

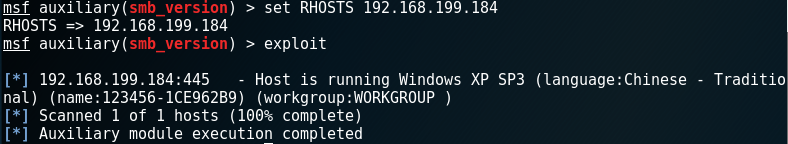

输入use auxiliary/scanner/smb/smb_version指令使用辅助模块,查看需要配置的参数:

配置好RHOSTS参数后,使用exploit指令开始扫描,可以发现目标主机的smb版本信息:

漏洞扫描

这里要说一下,我的kali是自己装的,源选择的是中科大的kali源,但是我install openvasmd的时候一直不能成功,加上--fix-missing也不行,说无法连接xxx包,让我很尴尬,于是下面的实验我用的室友拷贝老师的kali2做的

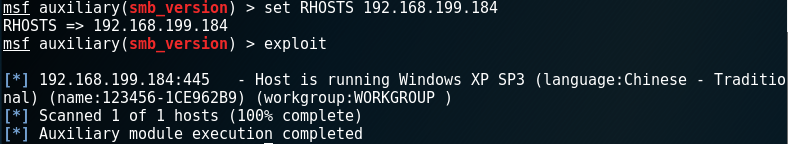

输入指令openvas-check-setup检查安装状态

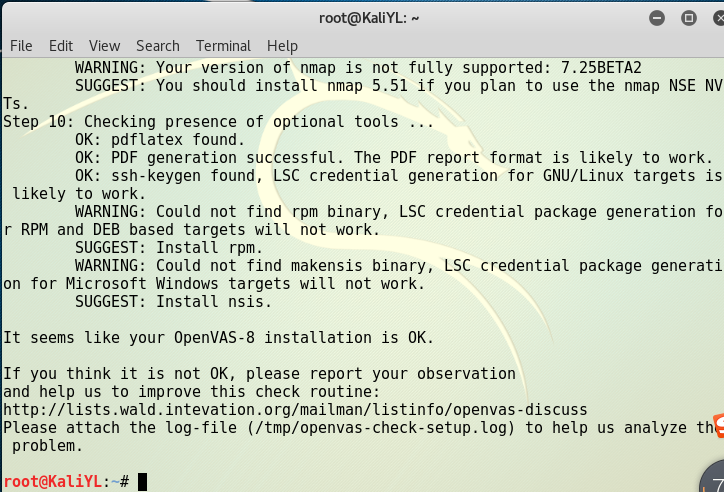

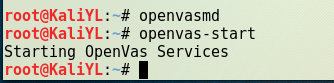

输入openvasmd指令来开启服务后重新检测

使用命令openvasmd --user=admin --new-password=admin添加admin用户,然后输入openvas-start开启openvas:

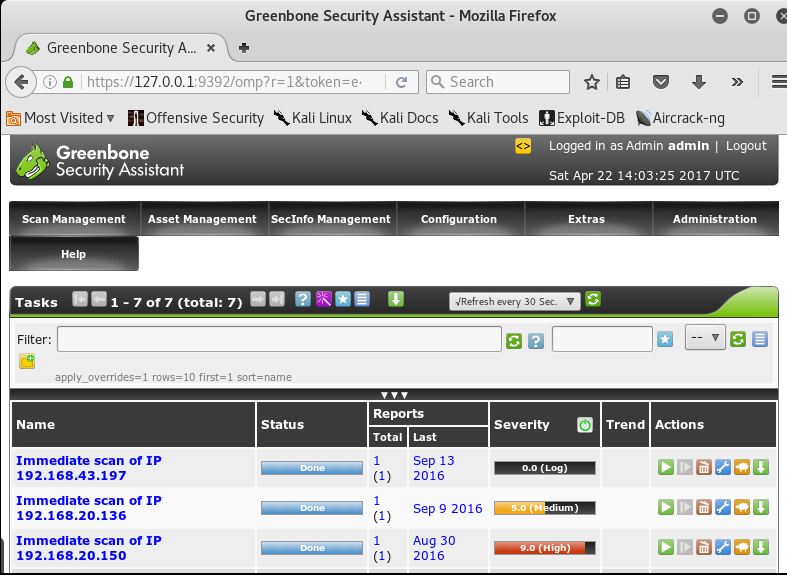

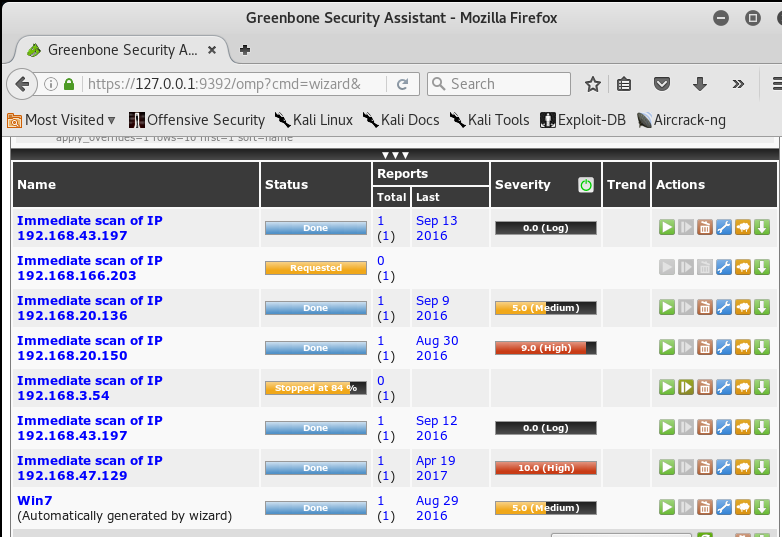

在kali的Firefox浏览器中访问https://127.0.0.1:9392/,输入刚才设置的用户名和密码进行登录:

输入要扫描的主机的IP地址(我扫描的是Win10 redstone)

点击done查看漏洞级别及数量

实验总结与体会

这次试验主要是信息的收集 漏洞的扫描 更多的是收集信息并分析,exploit攻击好像少了一些。分析还是一项很重要的技能的,而且应该是做好exploit攻击的一个大前提,收集好目标主机的操作系统后才能更好的选用payload进行攻击。嗯哼,继续努力。