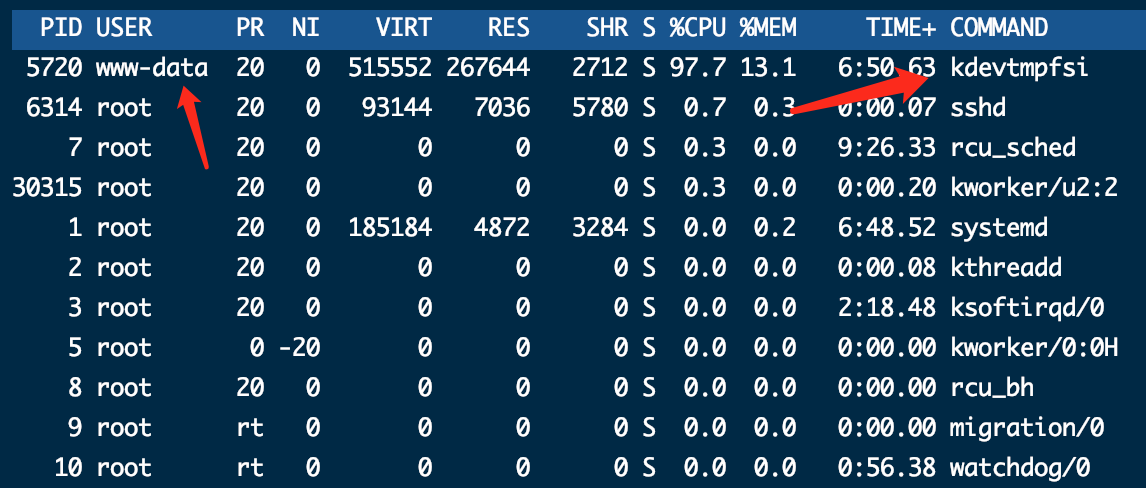

通过 top 查看挖矿病毒的进程的所属用户

查找该用户的定时任务,把用户的未知定时任务删除掉

crontab -e -u www-data

查询挖矿病毒的进程,我这里中的是这两个病毒所以查找的是这两个进程名称,需要根据实际进程名称来

ps -aux | grep kdevtmpfsi

ps -aux | grep kinsing

把挖矿病毒的进程杀掉

kill -9 pid

把病毒相关的文件删除

rm -rf /tmp/kdevtmpfsi

rm -rf /var/tmp/kinsing

rm -rf /tmp/kinsing

rm -rf /var/tmp/kdevtmpfsi

rm -rf /tmp/tmp.*/tmp/kinsing

最后查找是否还有病毒相关的文件

find / -name kdevtmpfsi

find / -name kinsing

最后,把防火墙开起来

ufw enable

经过以上步骤,有的机器的病毒没有再起来过,但是有的机器的病毒又死灰复燃了,进过一番查资料hou....

查看服务器有没有异常的ssh远程连接,22是远程ssh的端口号

netstat -natp |grep 22

果然发现有异常的ip在用ssh连接着服务器,但是密码昨天已经改过了,是怎么连接进来的呢?

ssh连接有两种方法,一种是账号密码,另一种是秘钥,于是我马上把秘钥重新生成了一次

到此,其他中病毒的服务器再也没有死灰复燃