20199306 2019-2020-2 《网络攻防实践》第2周作业

1.知识点梳理与总结

-

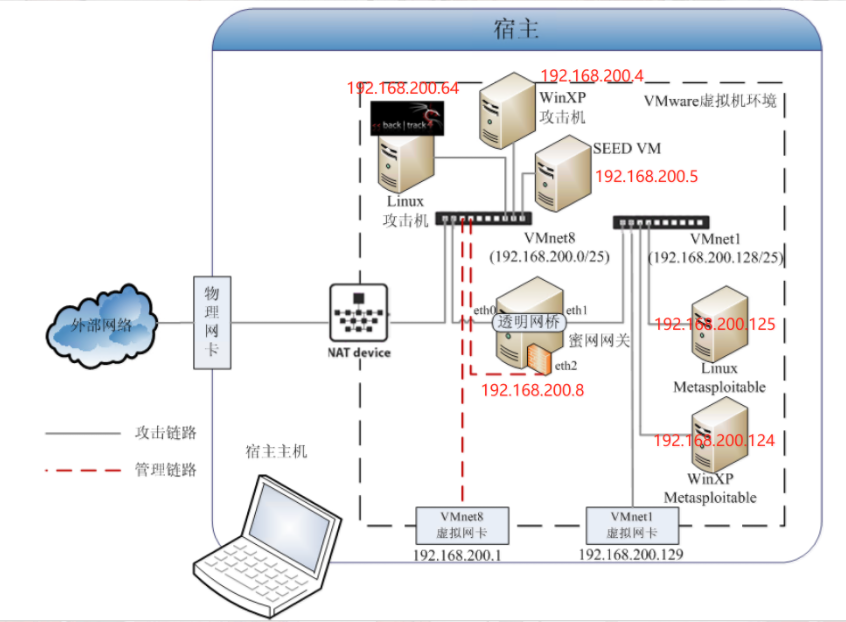

一个基础的网络攻防实验环境需要如下组成部分:

- 靶机:包含系统和应用程序安全漏洞作为攻击目标的主机,包括Windows XP和Linux操作系统主机。

- 攻击机:安装一些专用攻击软件,用于发起网络攻击。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关。

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

-

网络攻击方式:读取攻击、操作攻击、欺骗攻击、泛洪攻击、重定向攻击、Rootkits攻击。

-

攻防环境的拓扑结构图:

-

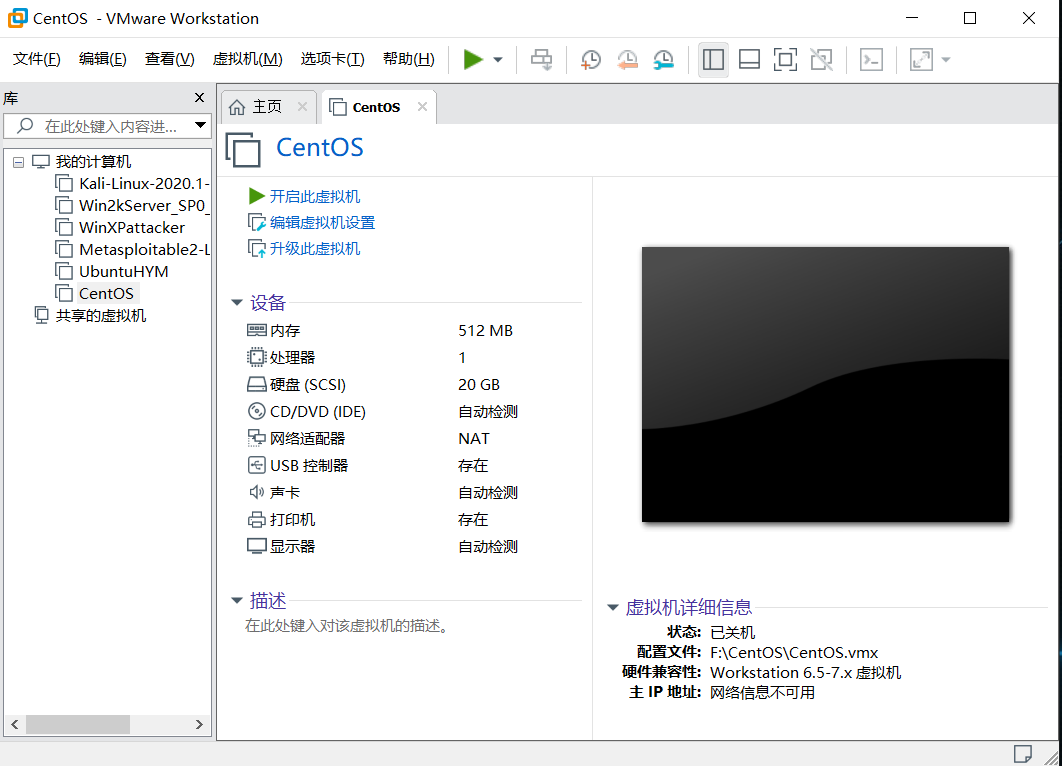

攻防环境:虚拟机镜像都来自老师上传的百度云。其中:

- VMware workstation

- VM_Win2kServer_SP0_target.rar windows靶机

- VM_WinXPattacker.rar windows攻击机

- SEEDUbuntu9_August_2010.tar Linux攻击机/靶机

- roo-1.4.hw-20090425114542.iso 蜜网网关

2.实验作业

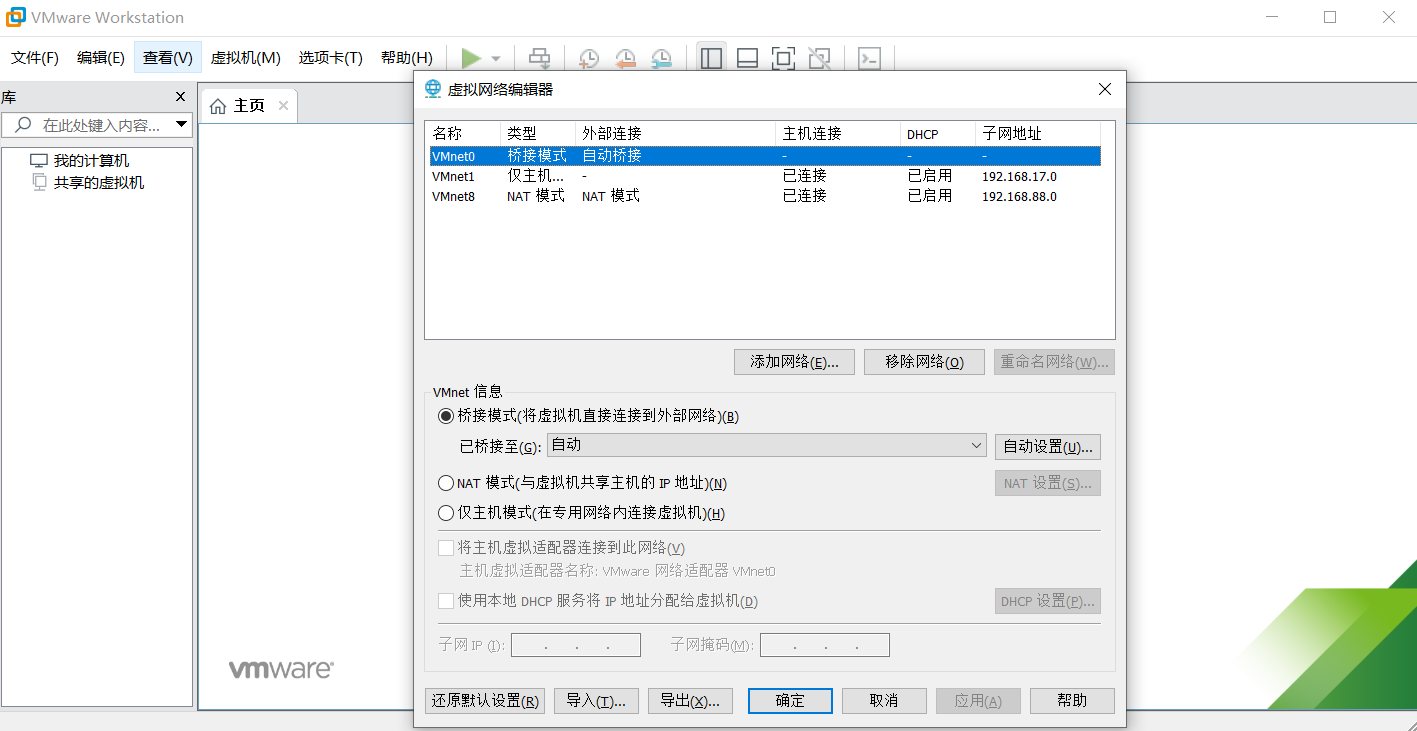

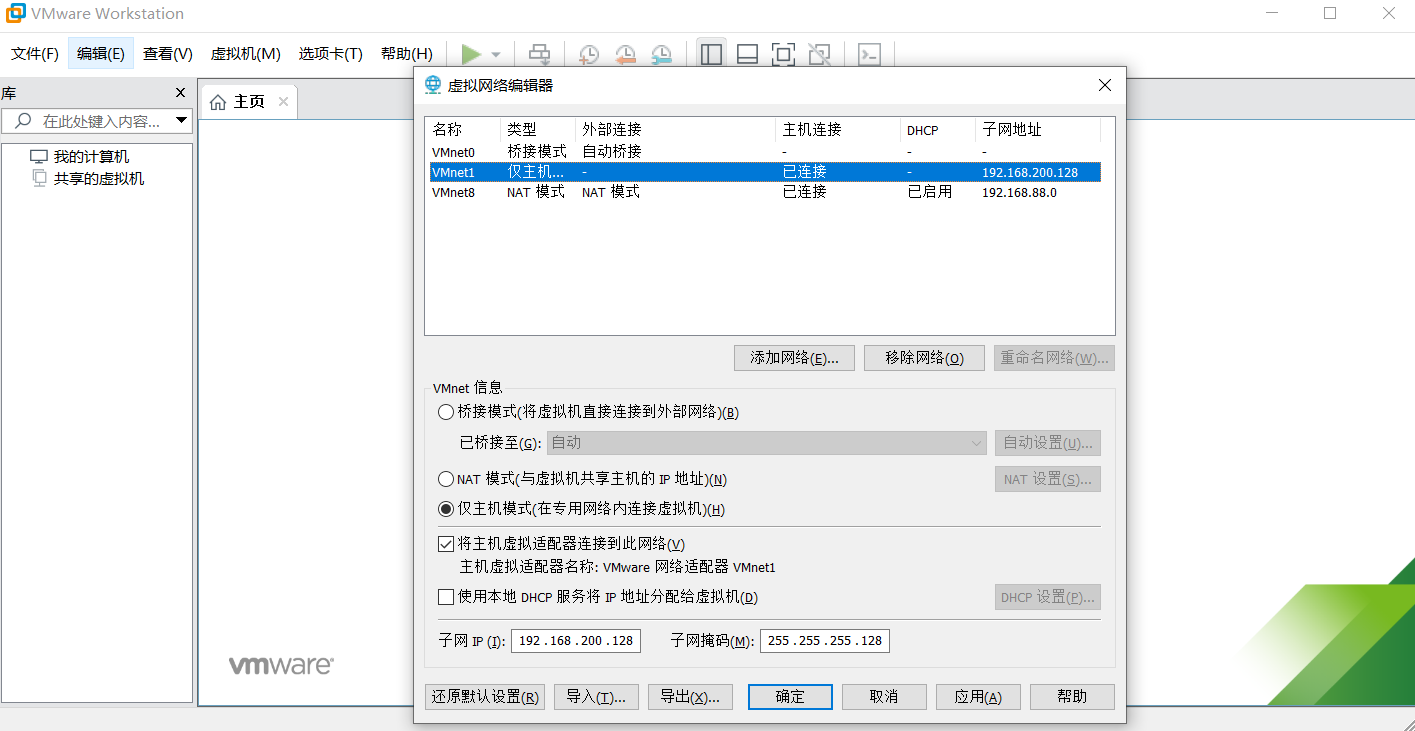

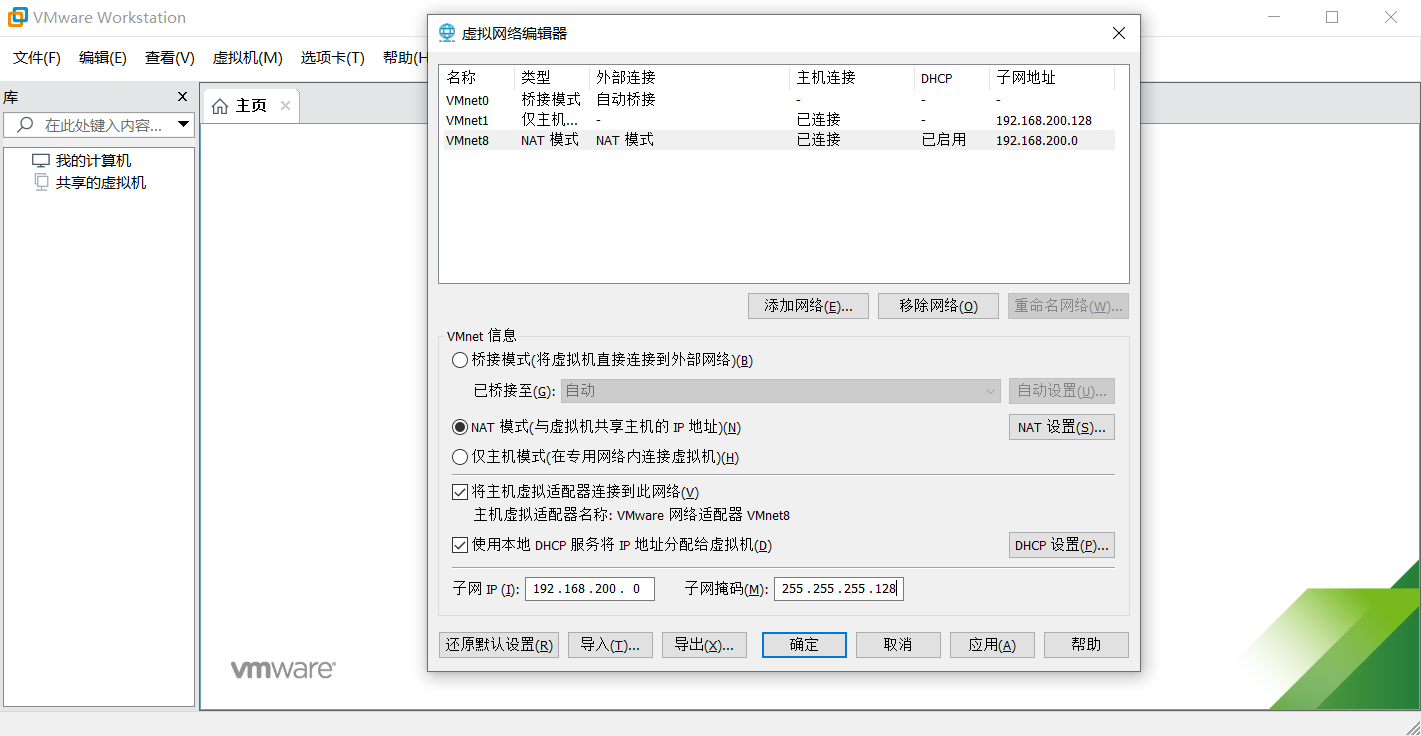

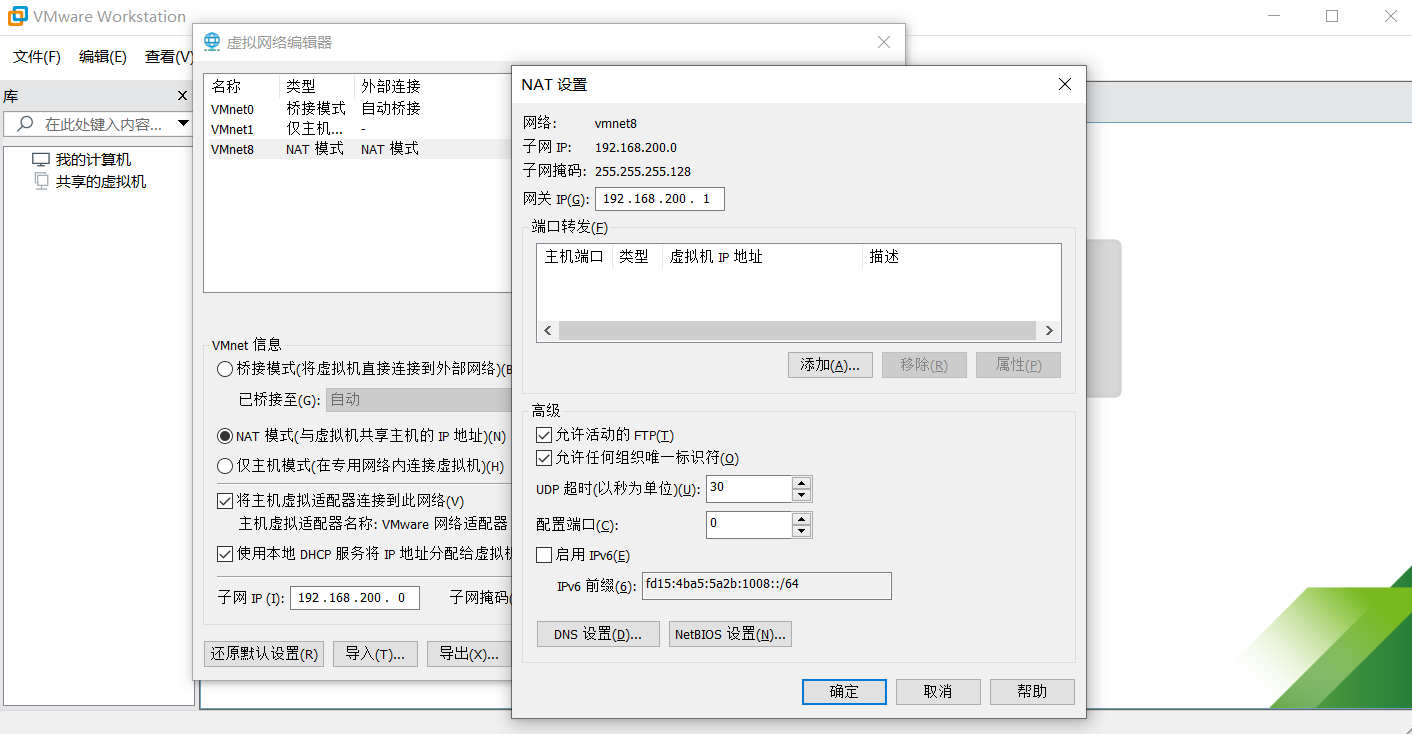

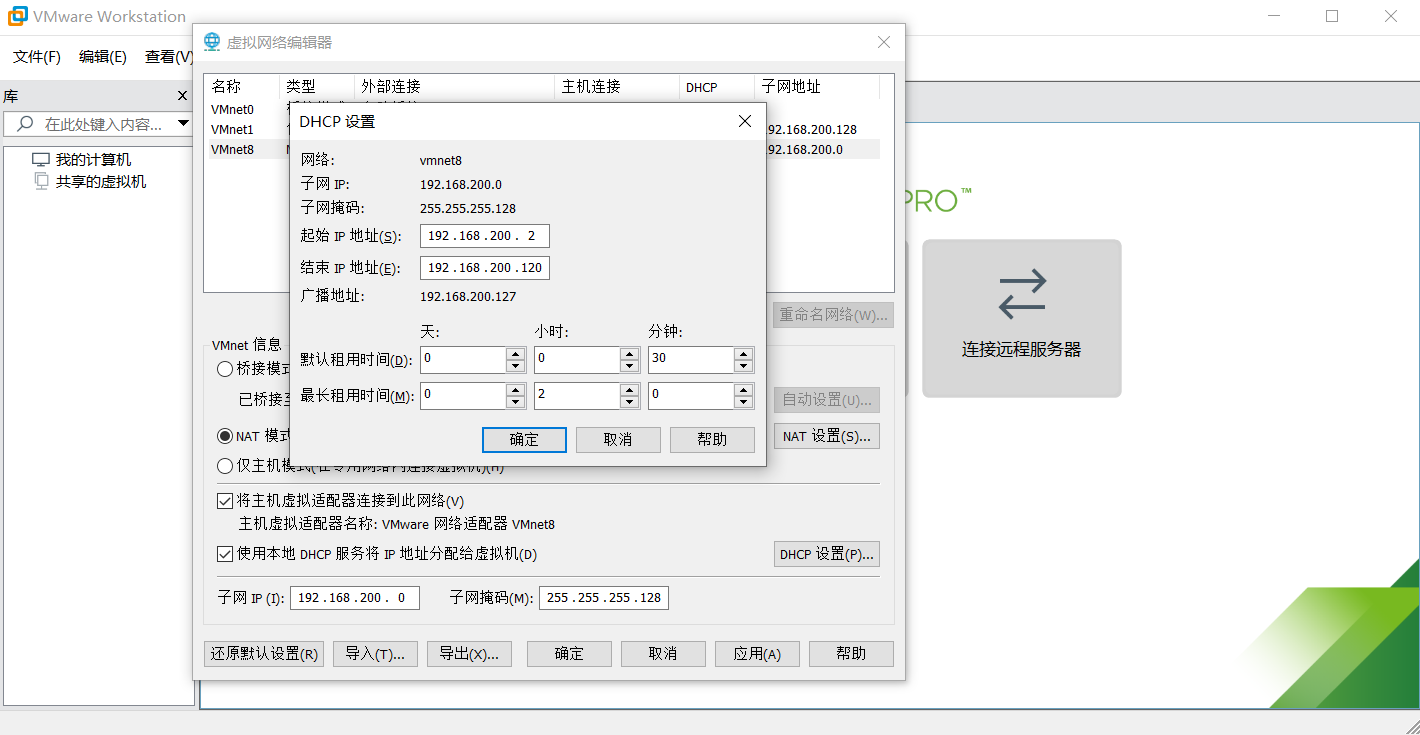

第一步:VM整体设置,即设置VMnet0、VMnet1与VMnet8,具体如下图:

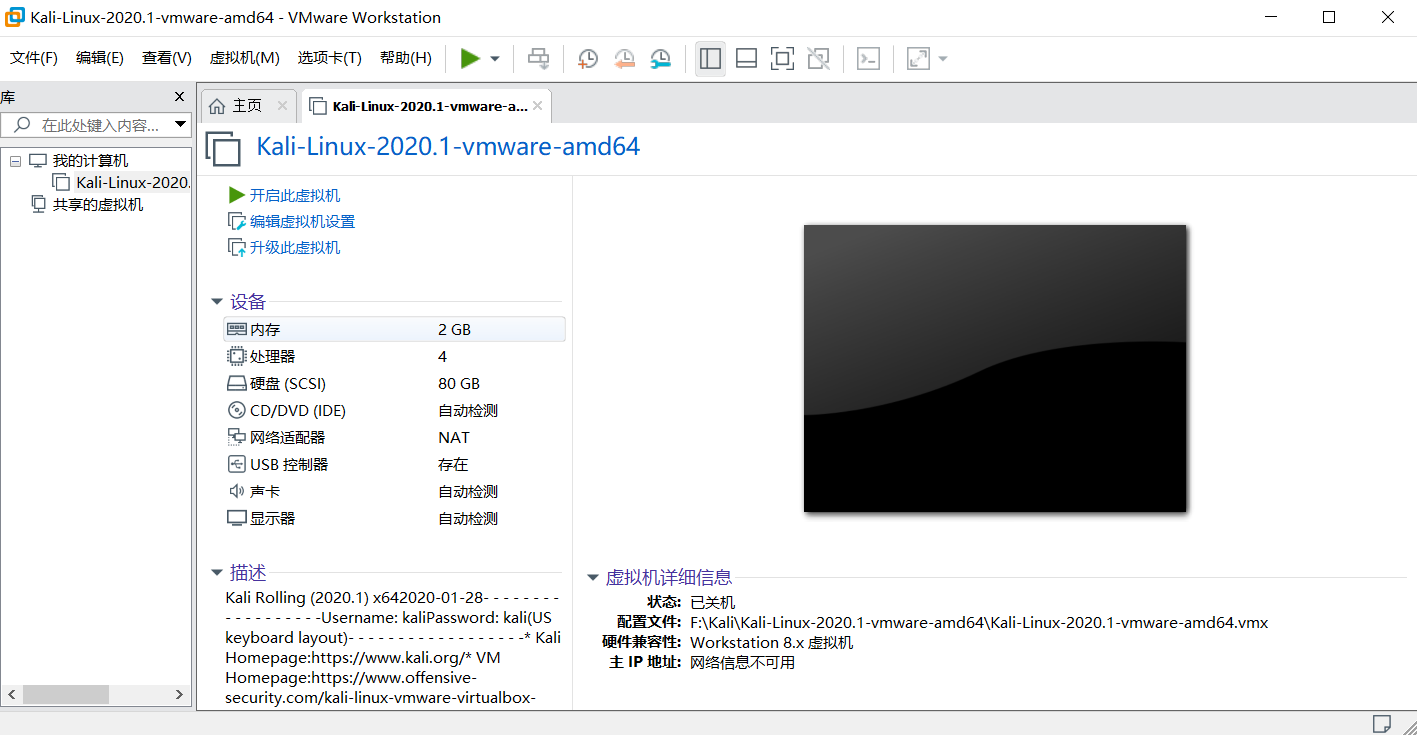

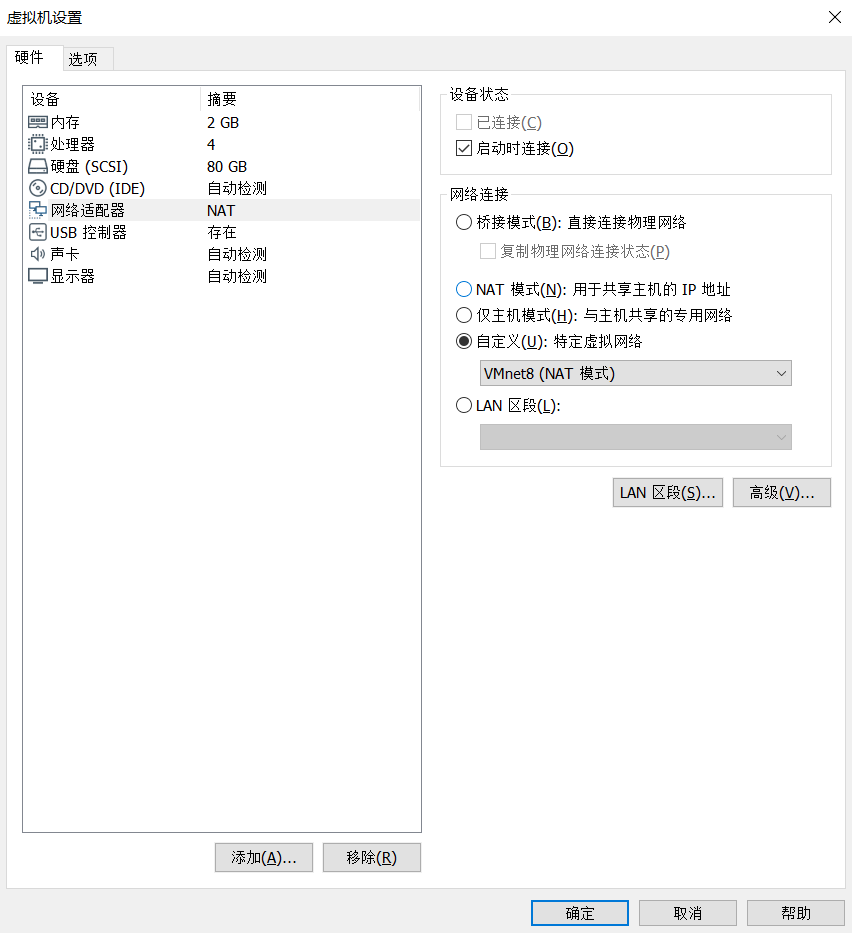

第二步:安装linux攻击机Kali

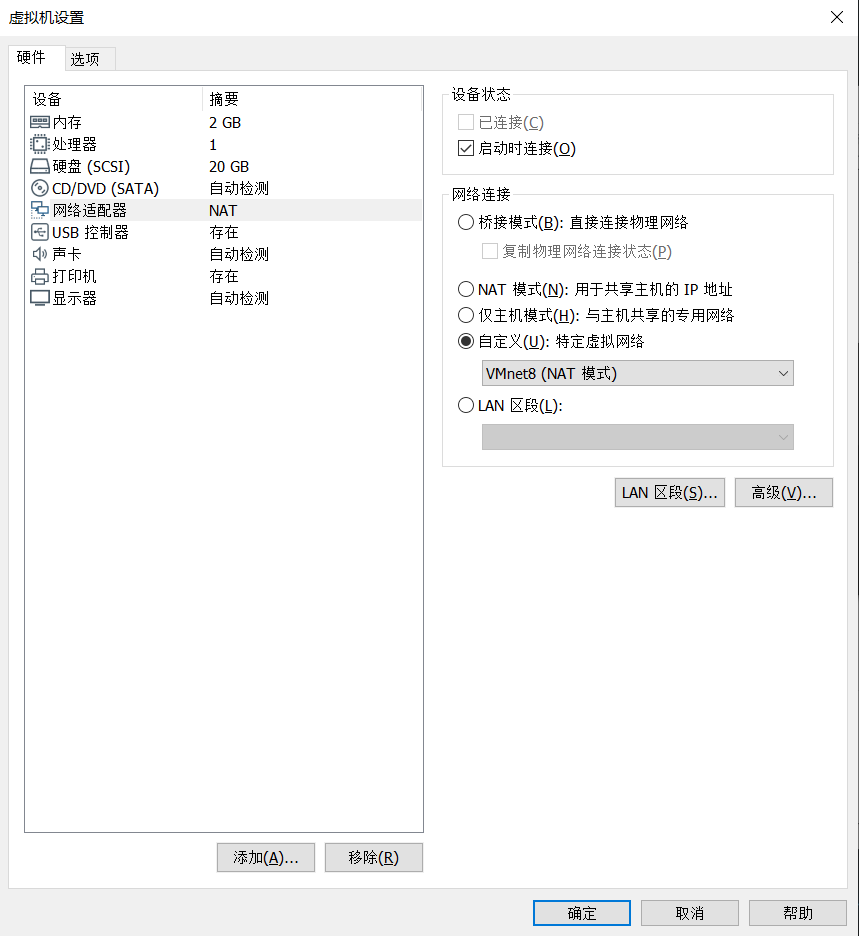

设置Kali的网卡,选择VMnet8模式:

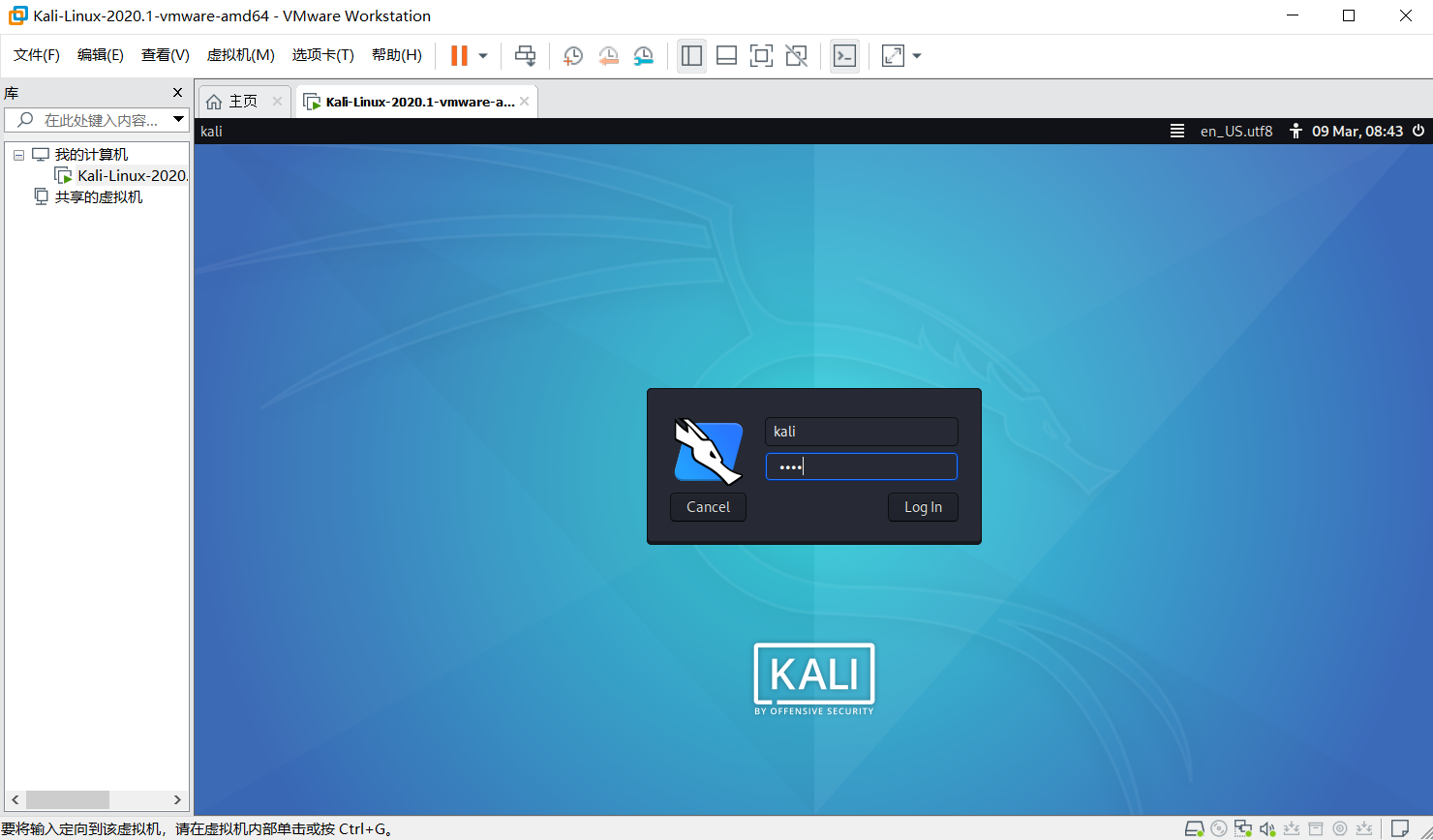

进入系统账号密码均为kali:

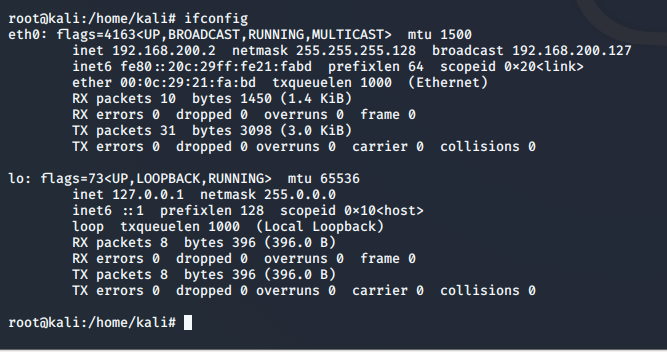

root之后查看kali的IP地址,即:inet 192. 168.200.2 netmask 255.255.255. 128 broadcast 192 .168.200.127

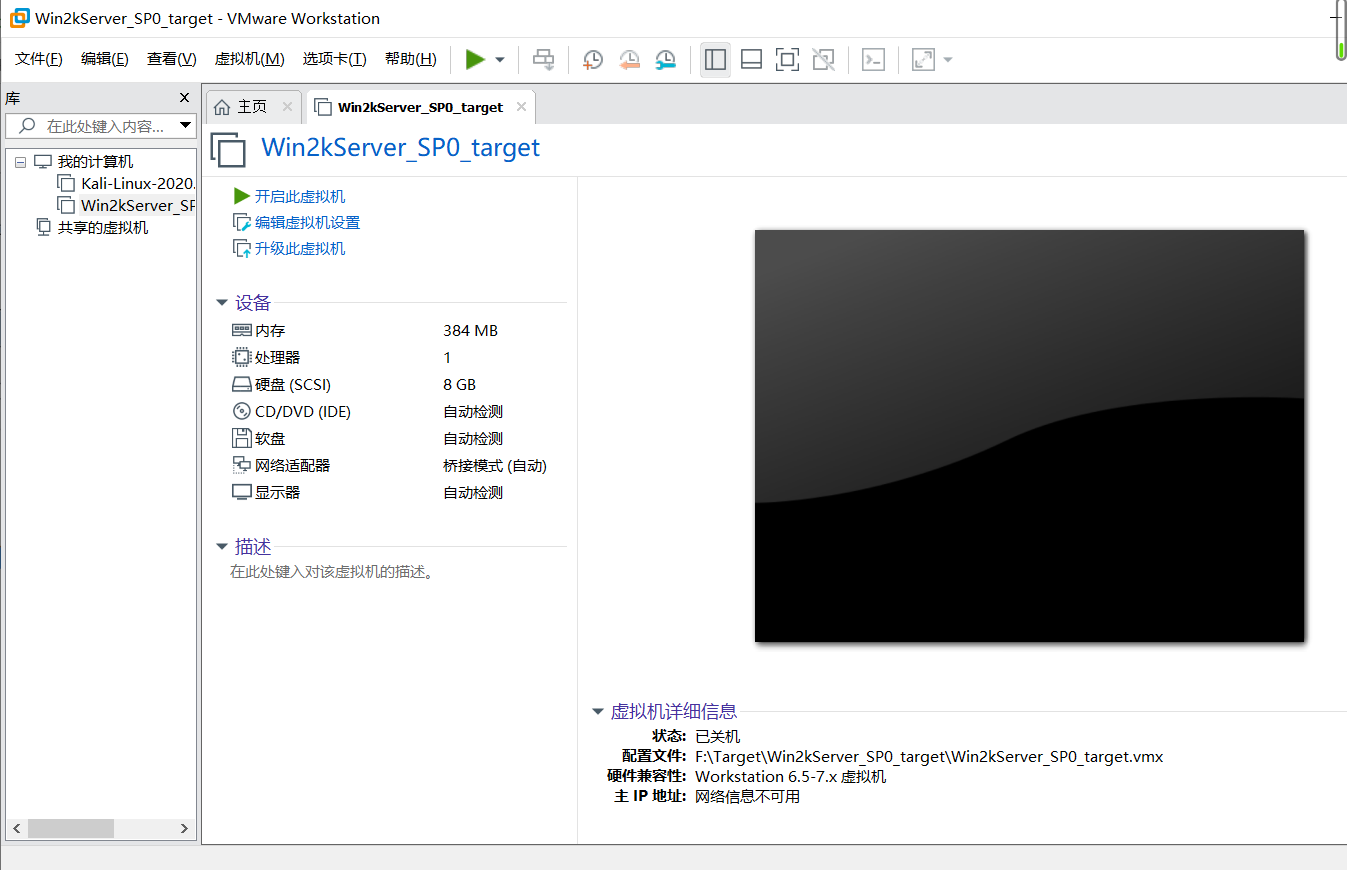

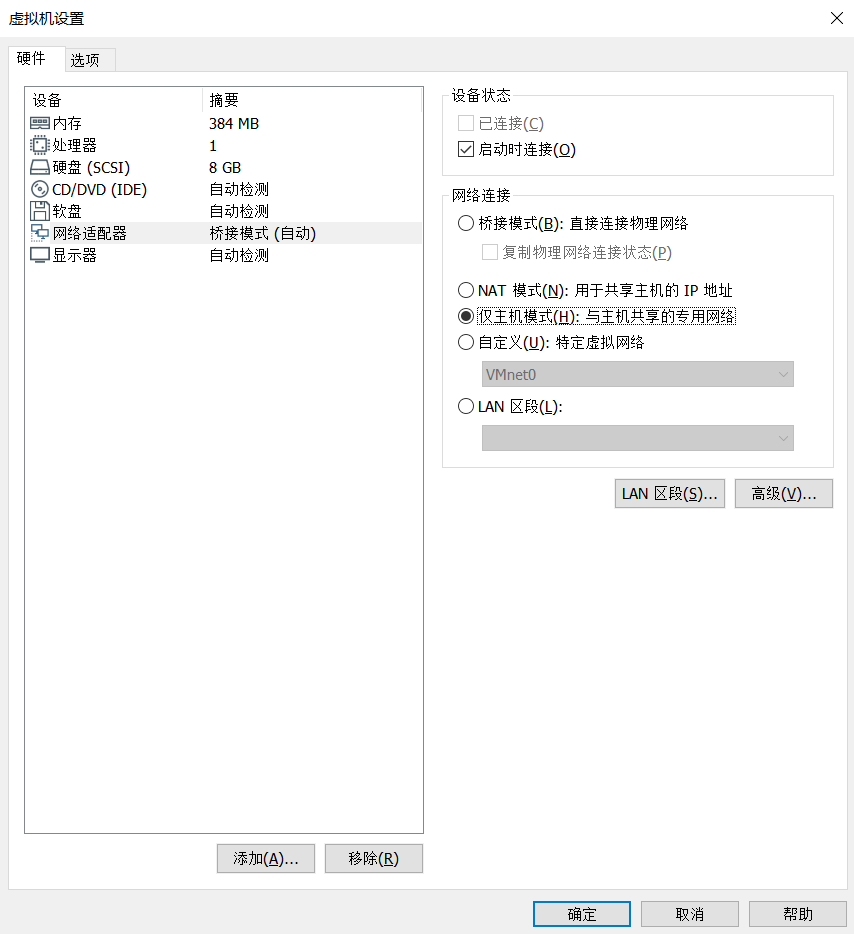

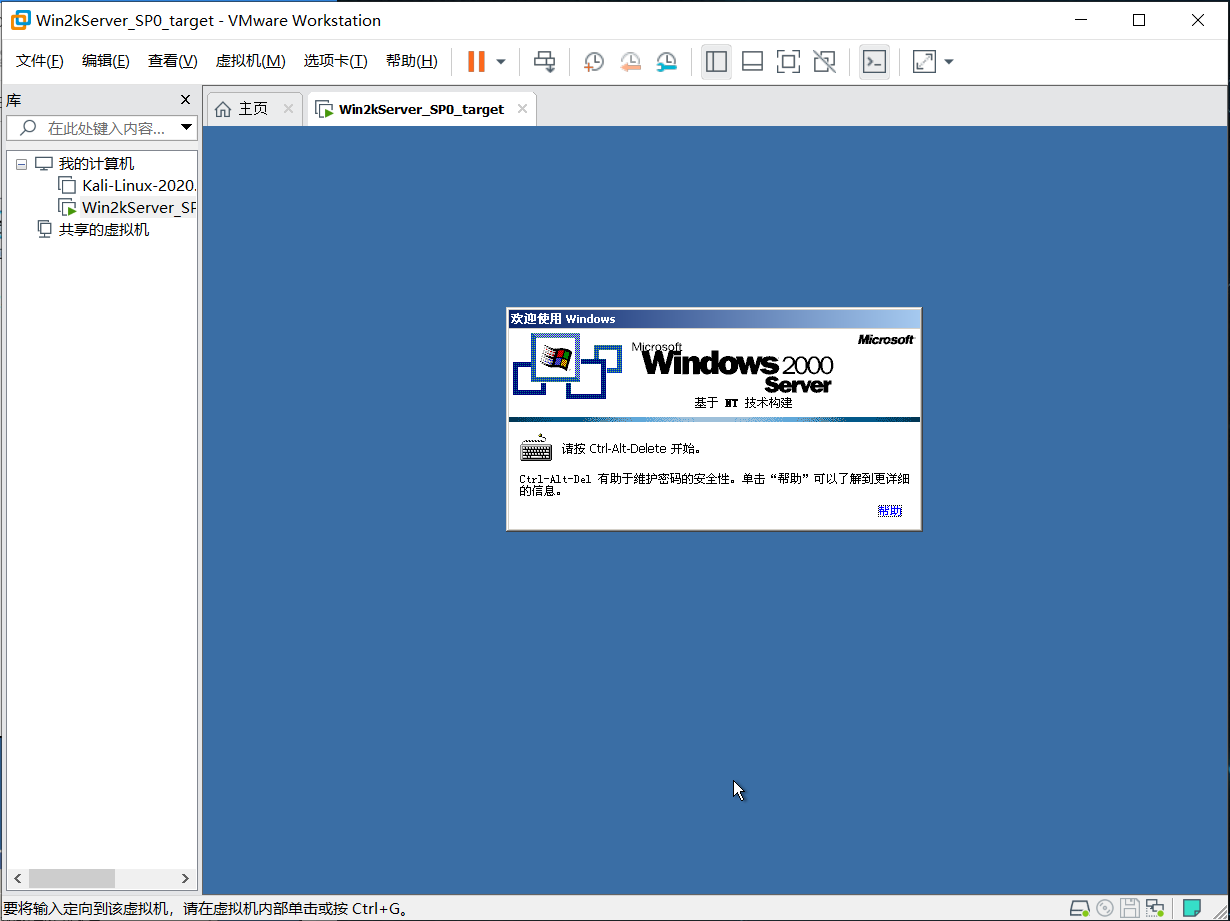

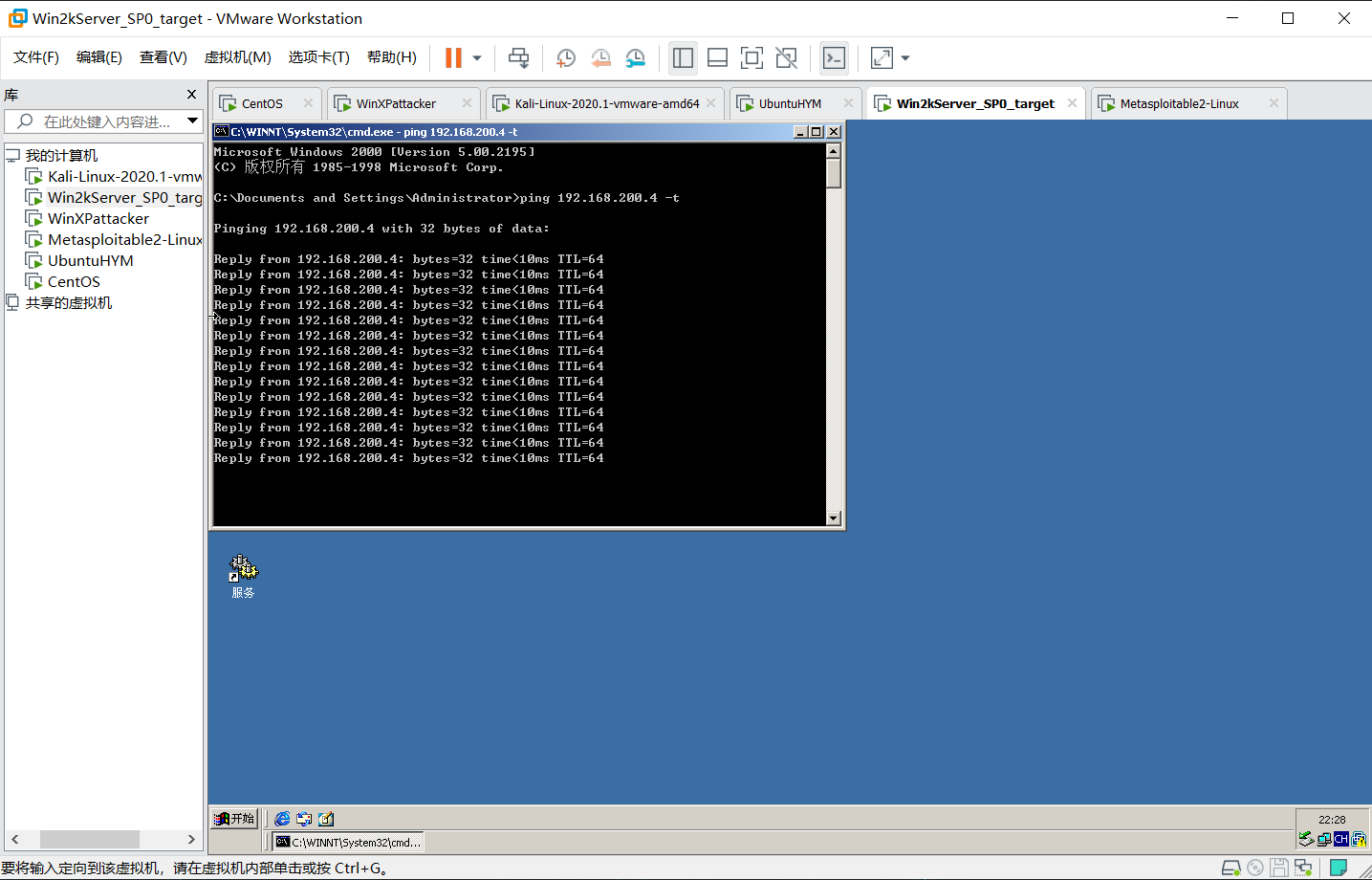

第三步:安装windows靶机-win2kServer

开启虚拟机,ALT+CTRL+DEL进入系统,账号administrator,密码mima1234

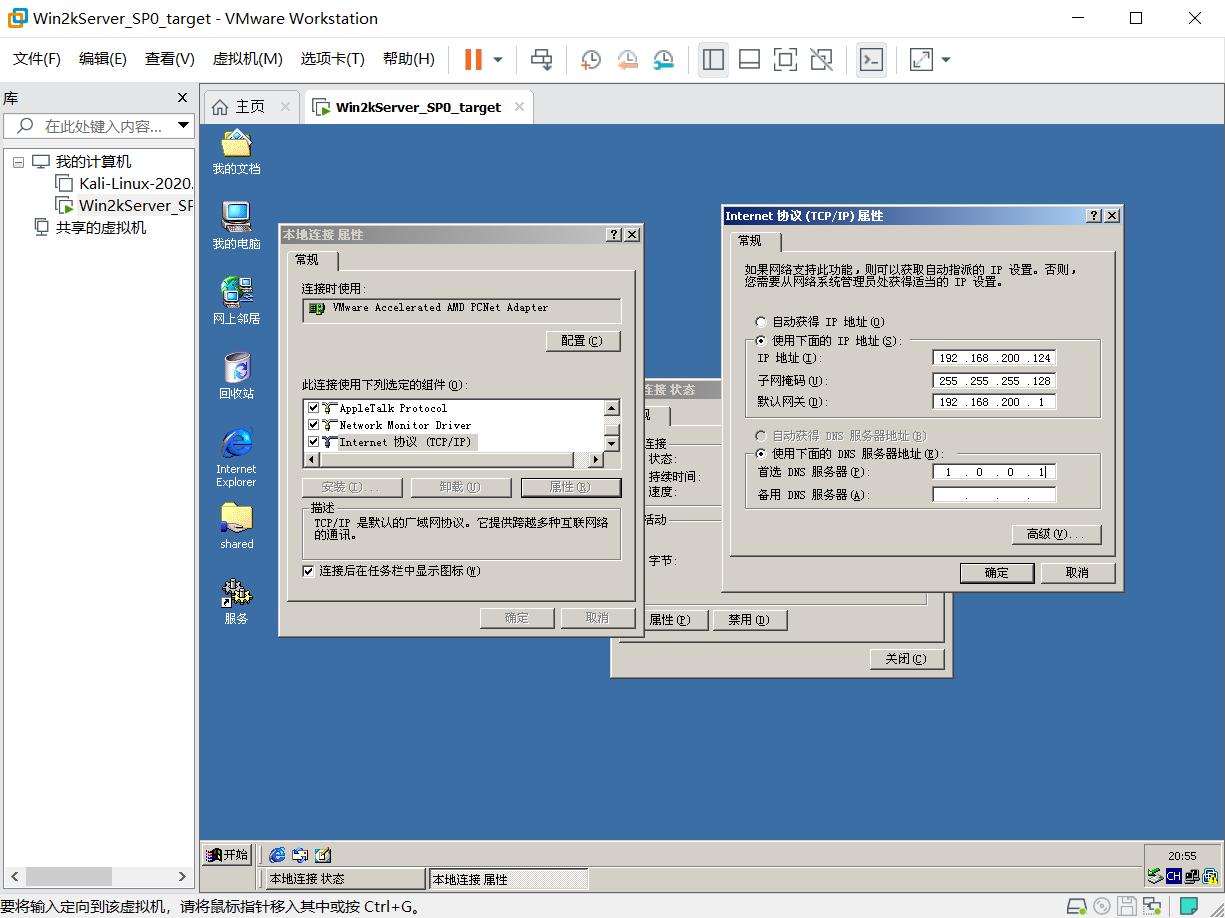

双击桌面右下角两个小电脑,【属性】-【TCP/IP……】-【属性】,如图进行更改

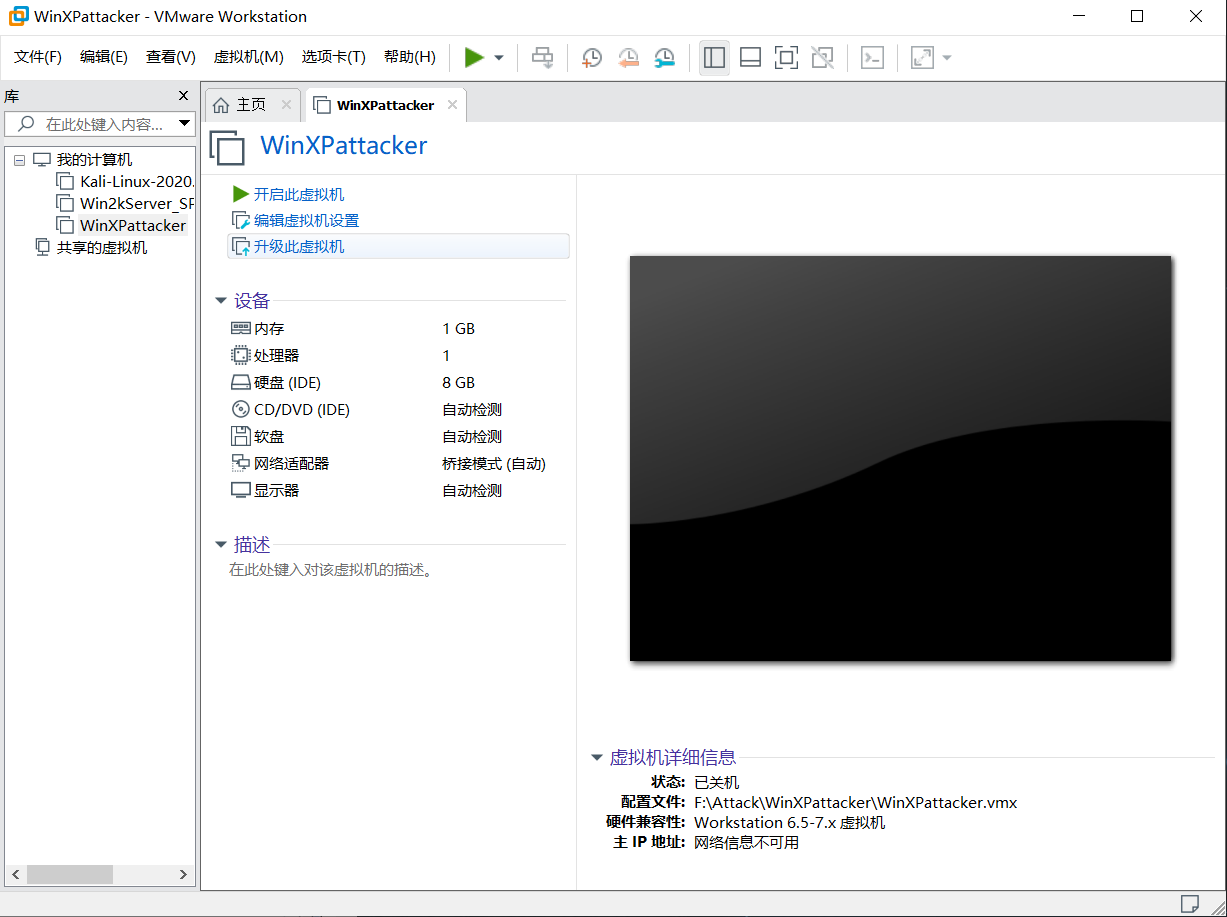

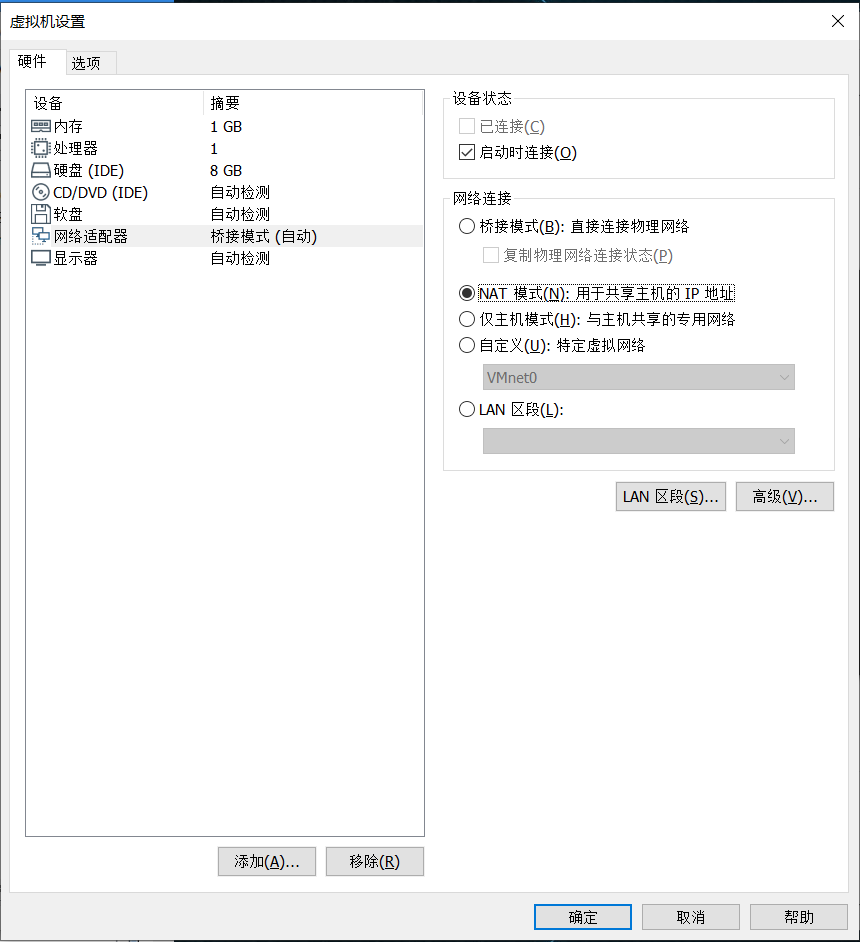

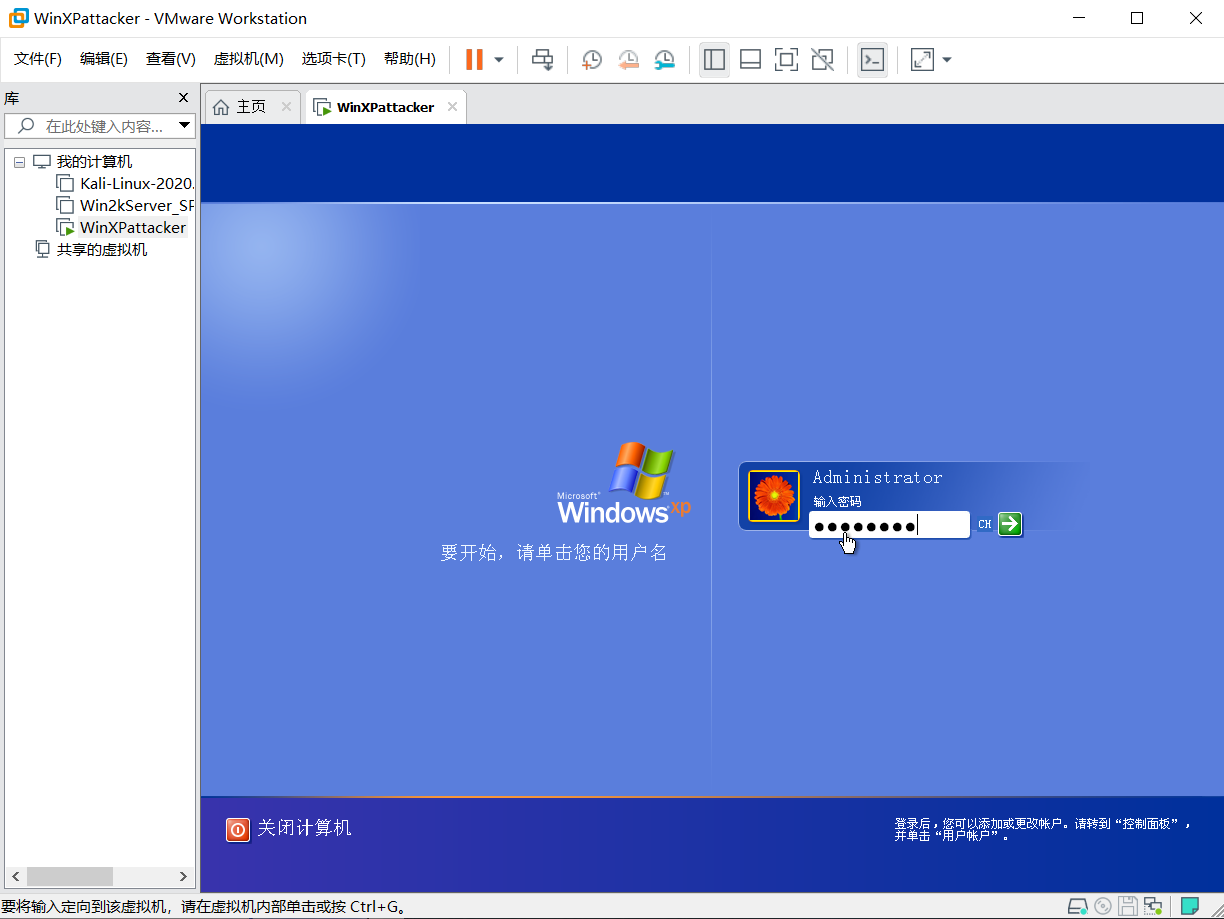

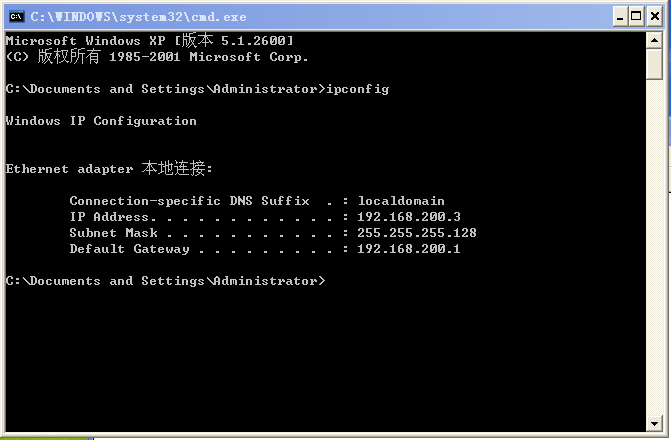

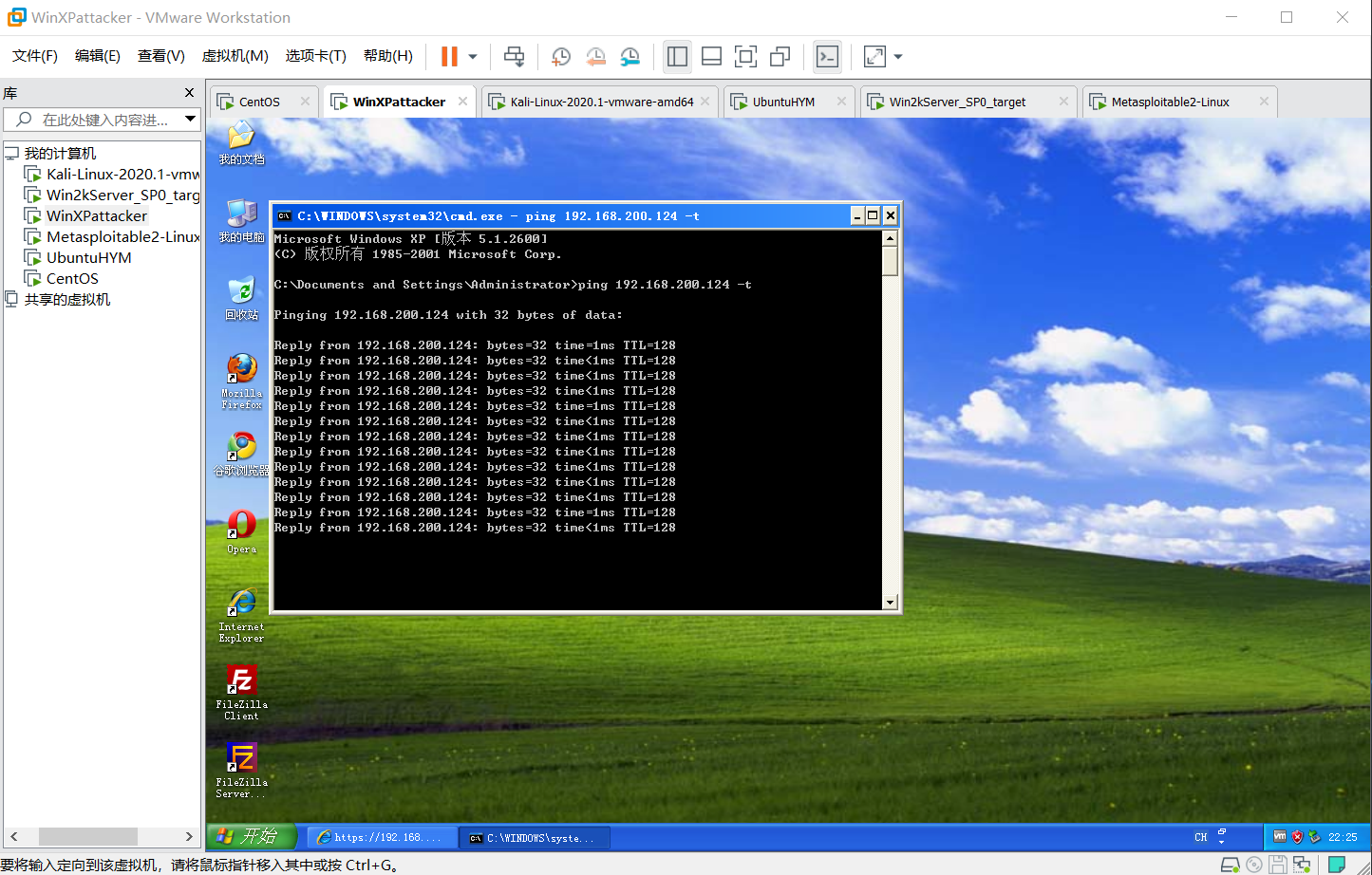

第四步:安装windows攻击机-windows Attacker

启动虚拟机,用户密码为:mima1234

win+R—cmd然后输入ipconfig获得windowsattacker的ip地址即:

- IP Address:192.168.200.3

- Swbnet Mask:255.255.255.128

- Default Gateway:192.168.200.1

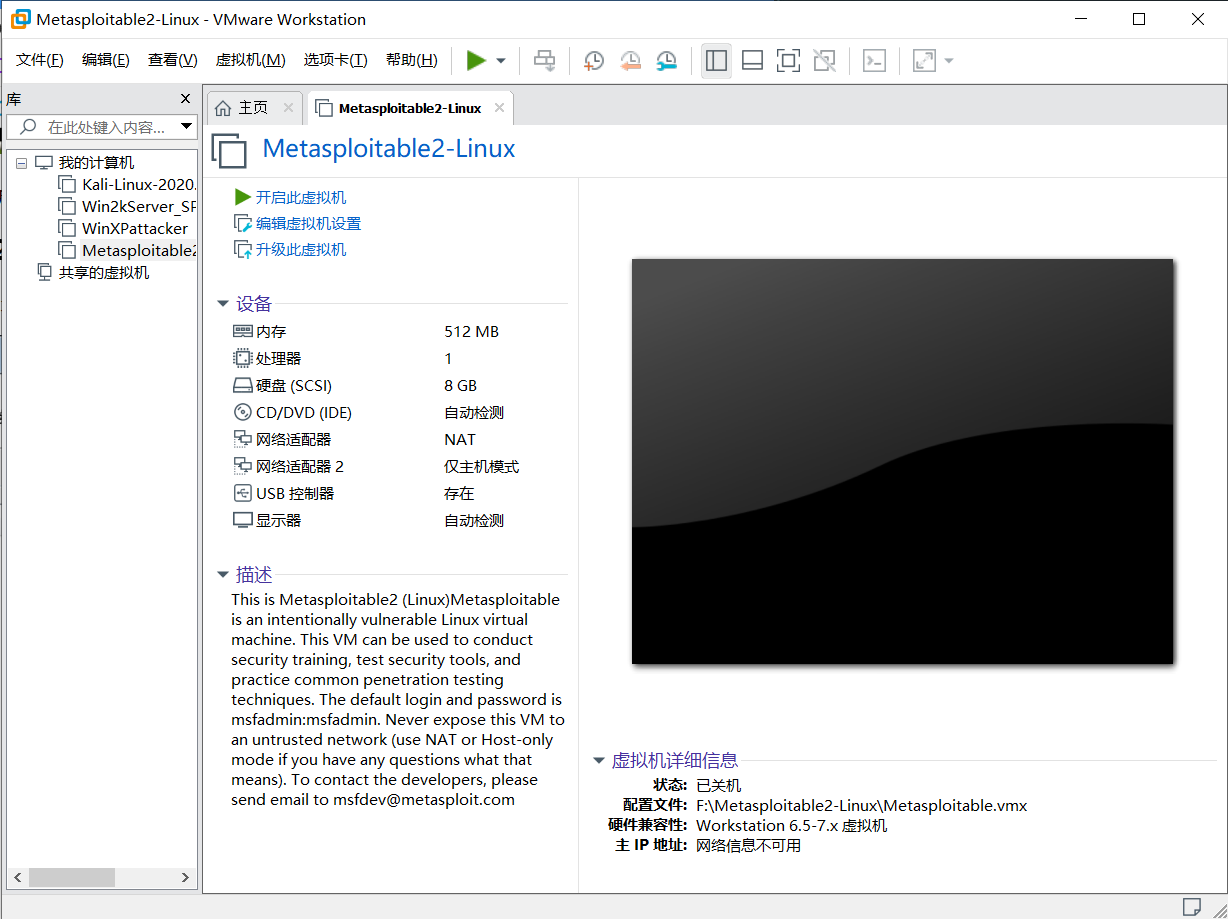

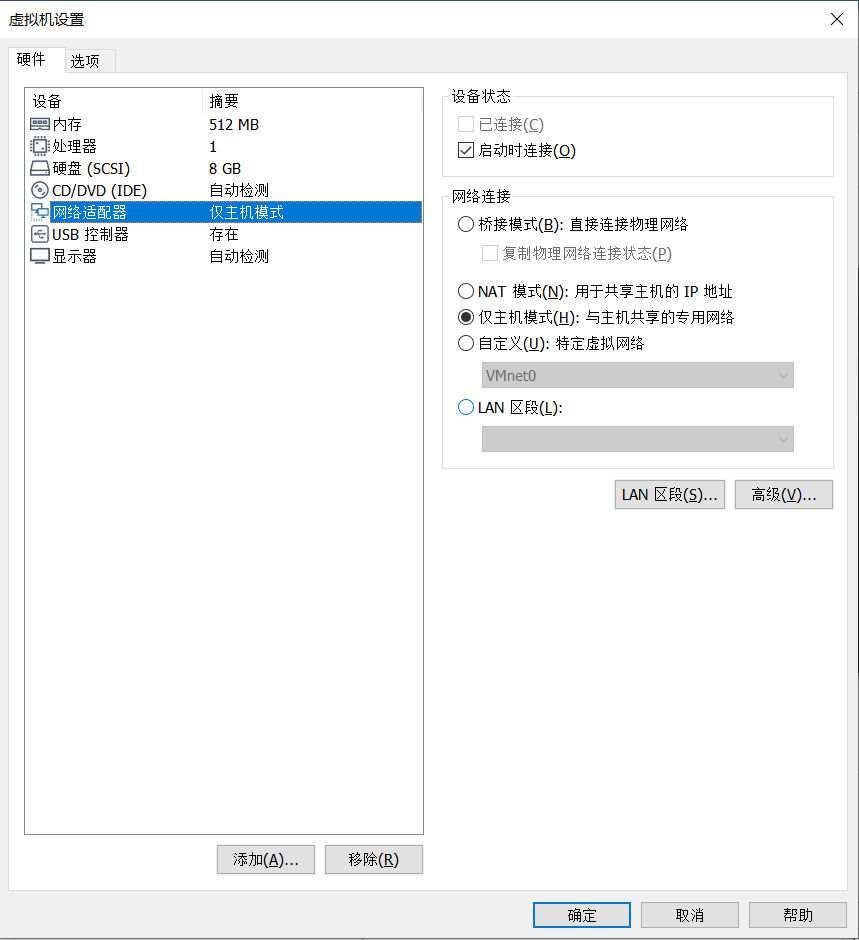

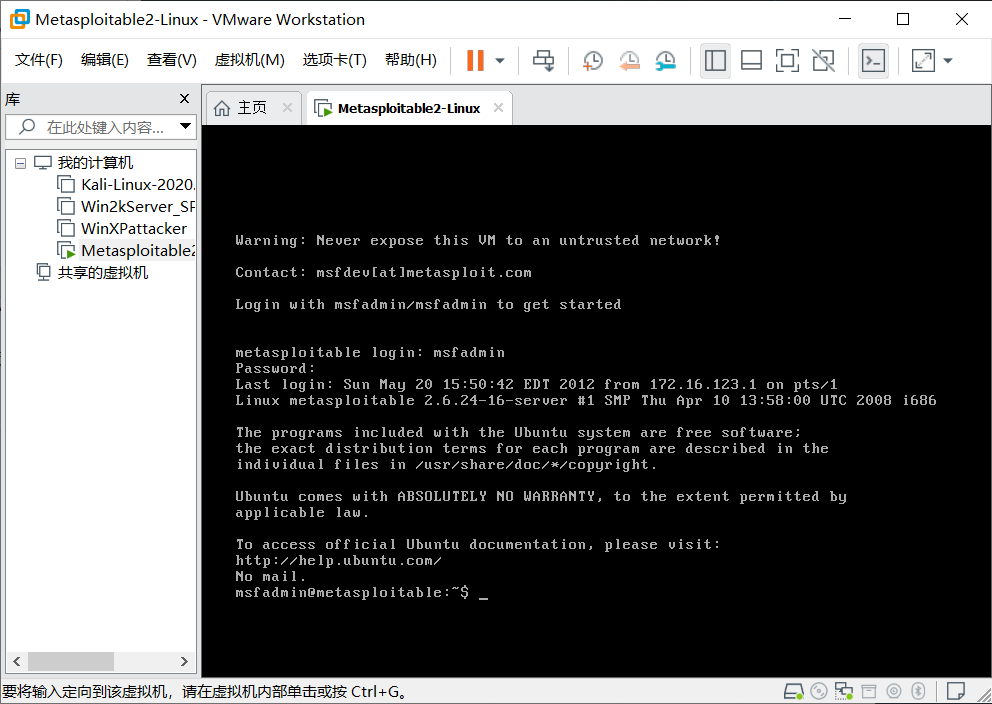

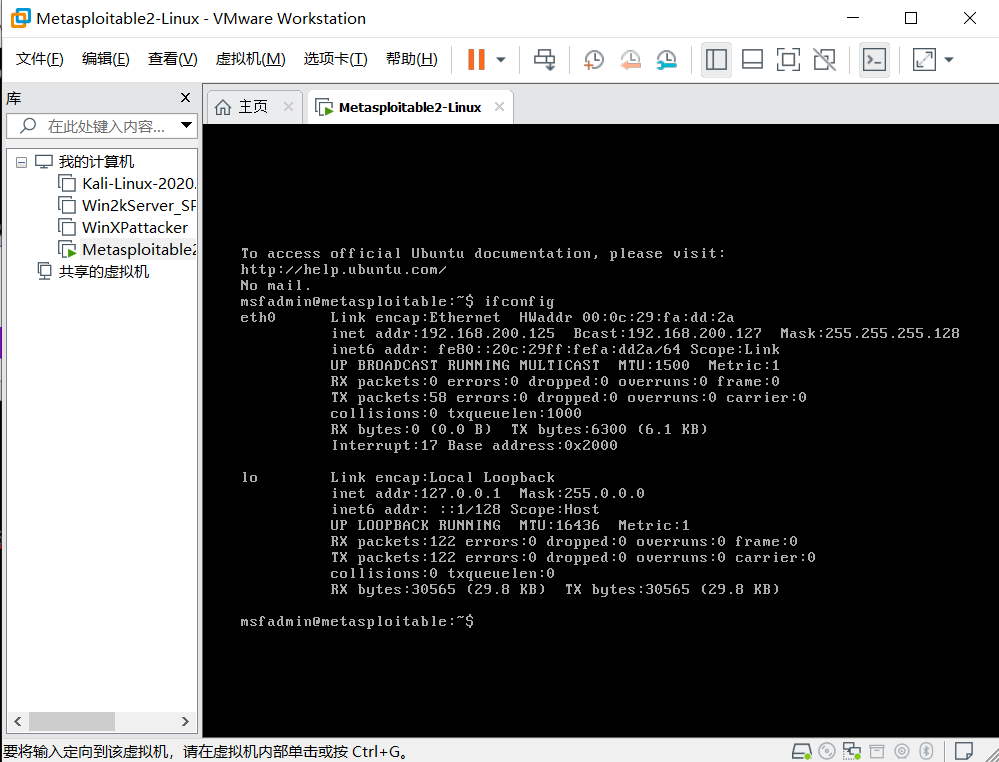

第五步:安装Metasploitable2-Linux

进入系统,账号:msfadmin,密码:msfadmin

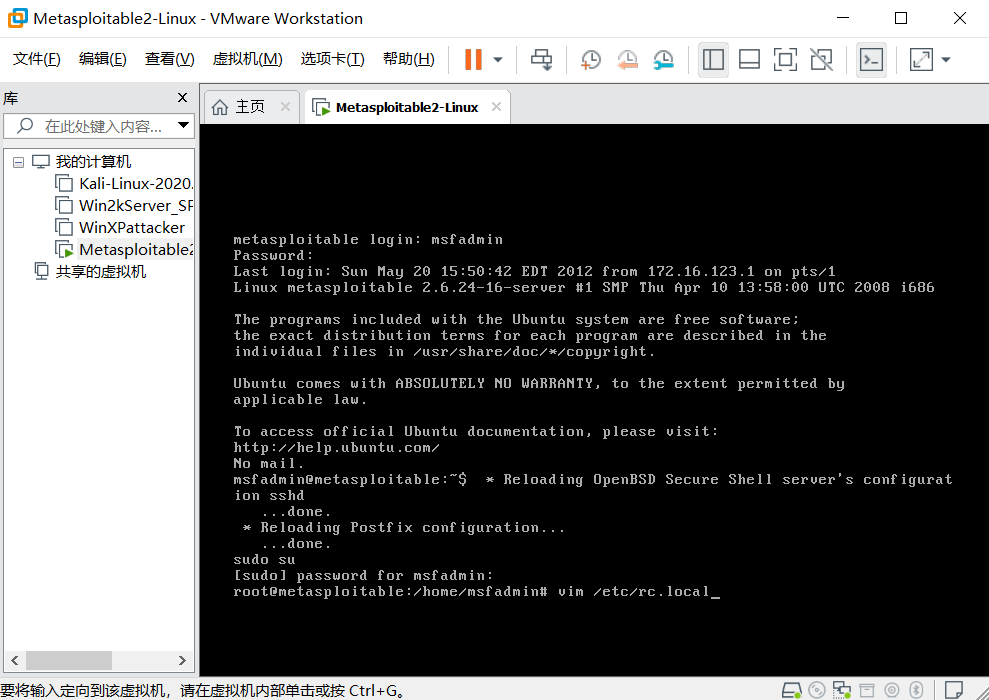

此处需要手动设置IP地址,具体命令如下:先通过sudo su命令提升权限(密码msfadmin)

后执行如下命令:

vim /etc/rc.local

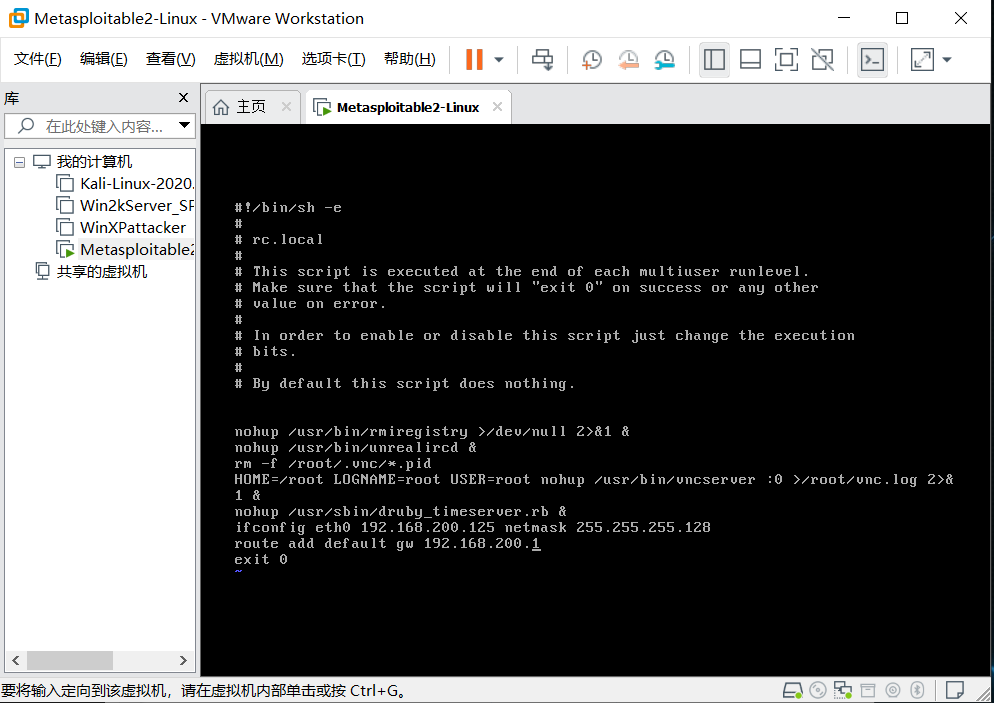

按i键进入编辑模式,方向键控制光标方向(hjkl四个键也行)在文件倒数第二行exit0之前, 插入以下两句:

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

输入reboot重启

第六步:安装配置SEEDUbuntu

SEEDUbuntu通过VM虚拟机vmdk磁盘镜像给定,选择新建虚拟机->自定义安装->兼容XX随便选->稍后安装系统->选择linux、版本ubuntu->选择名称位置->连续下一步->使用现有虚拟磁盘->选择seedubuntu的vmdk文件(我选的是孙启龙同学共享的虚拟机镜像文件)->保持现有格式->下一步

设置网卡

开机, 账户为seed密码为dees,开机后输入su命令提权,密码为seedubuntu。再输入ifconfig查看相关网络信息:

- inet addr:192.168. 200.4

- Bcast:192.168.200.127

- Mask:255.255.255.128

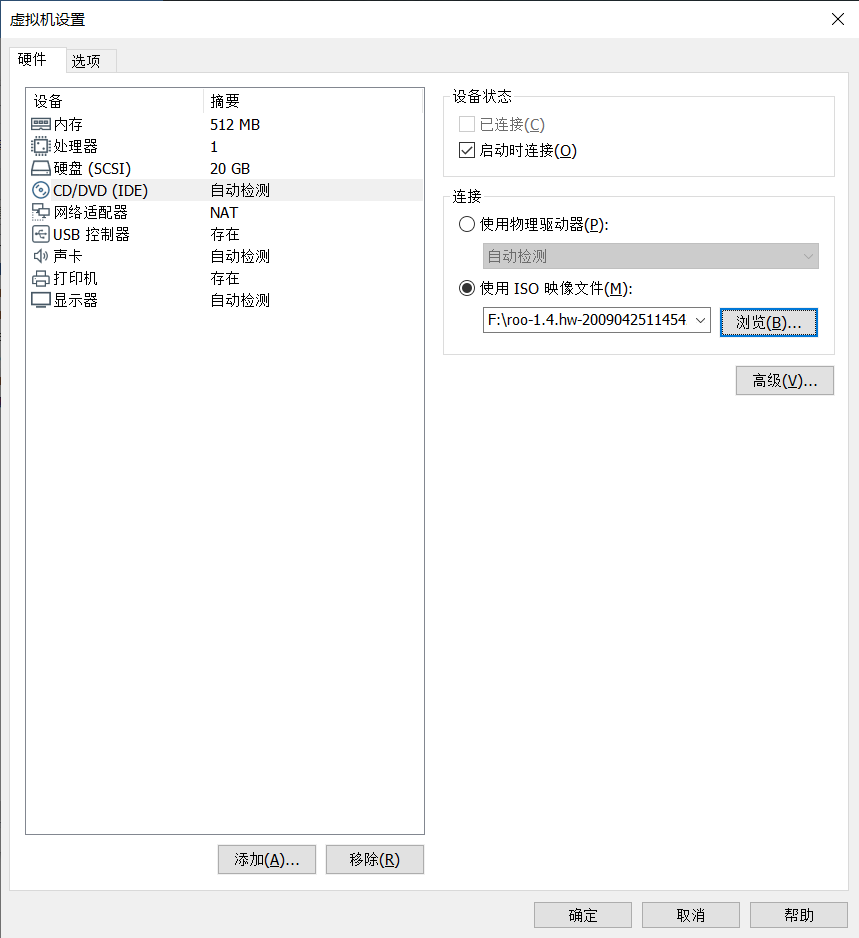

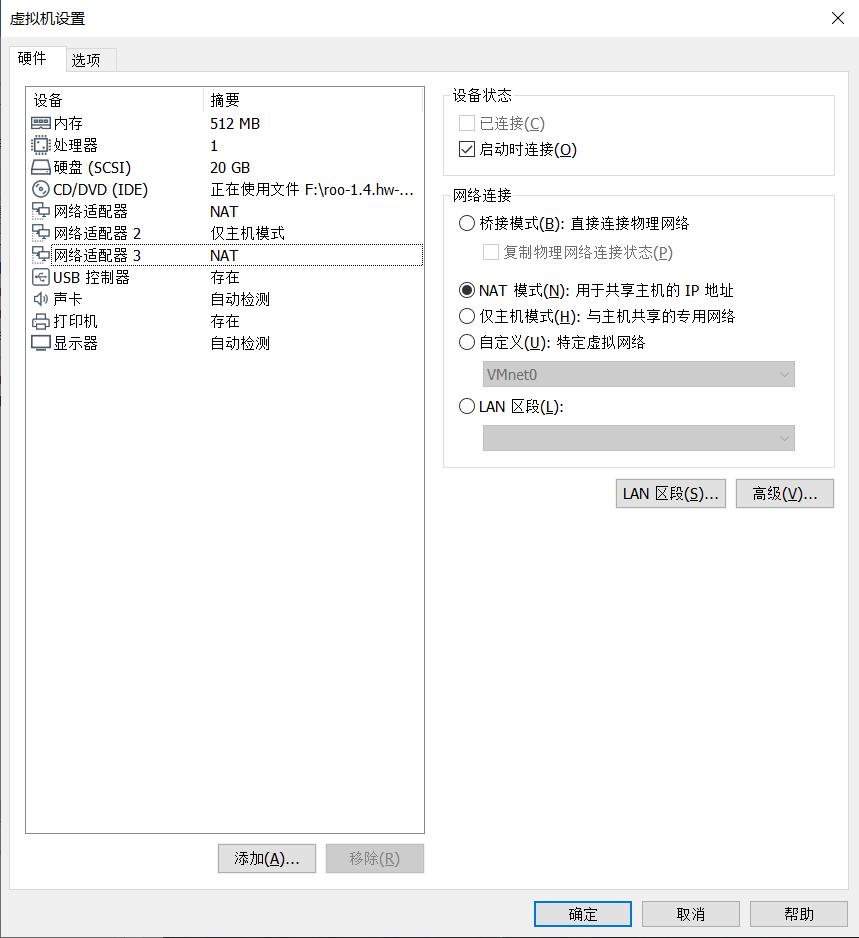

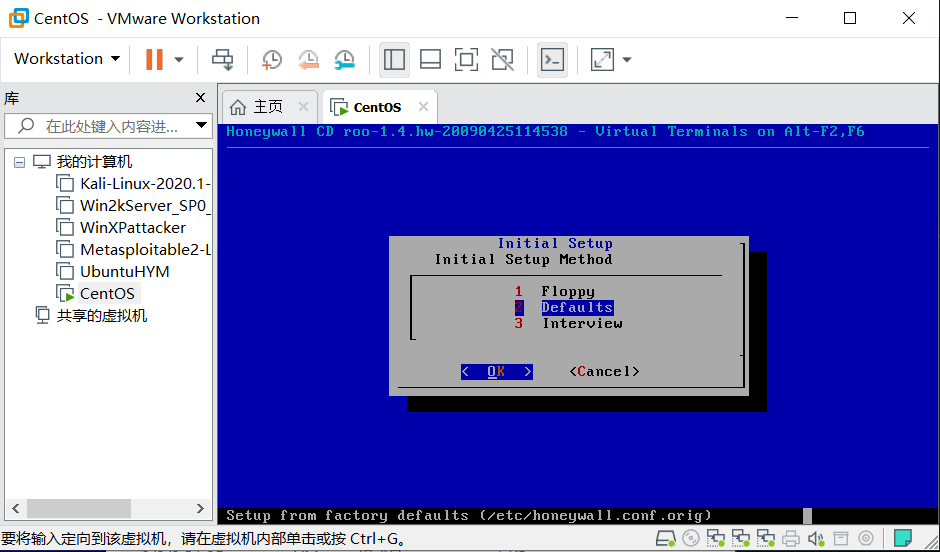

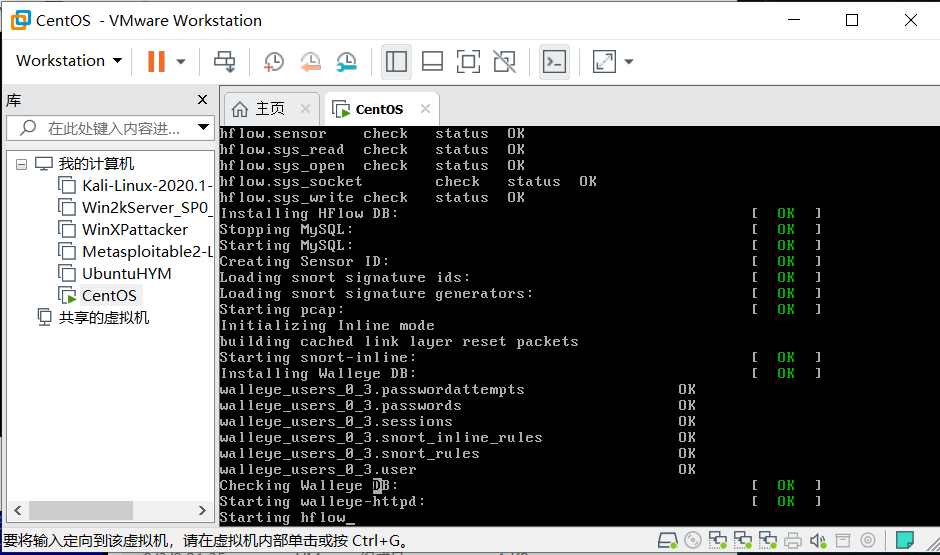

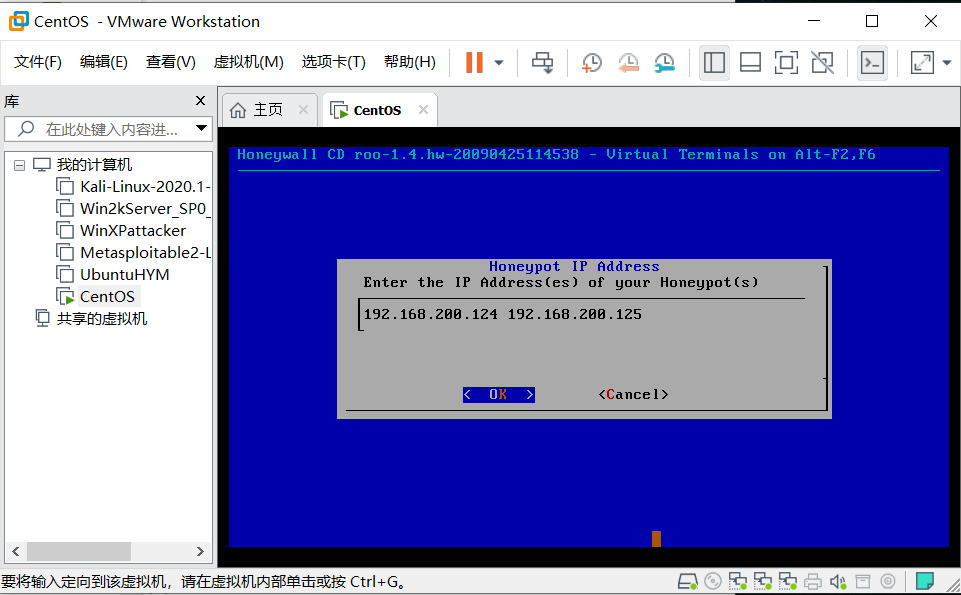

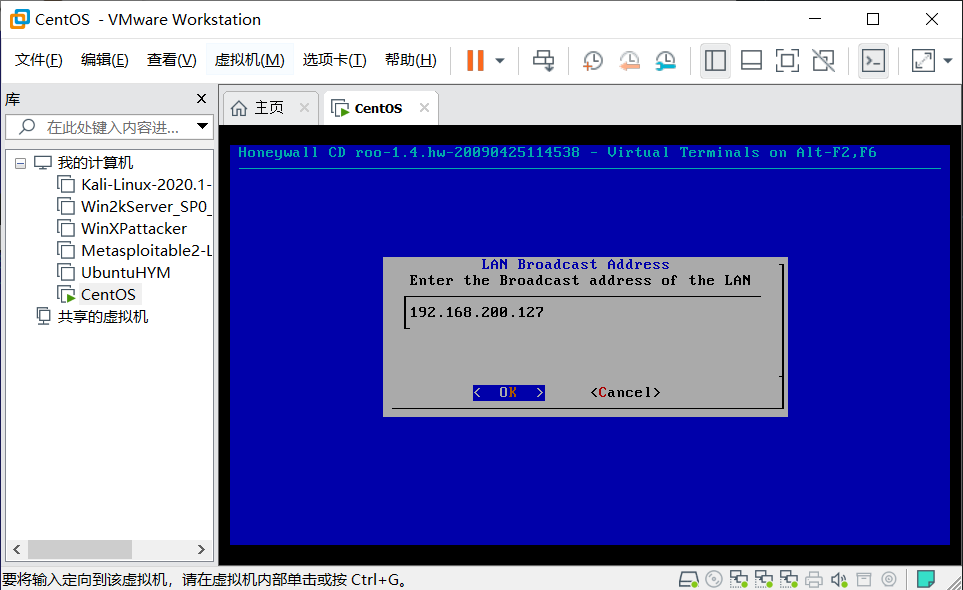

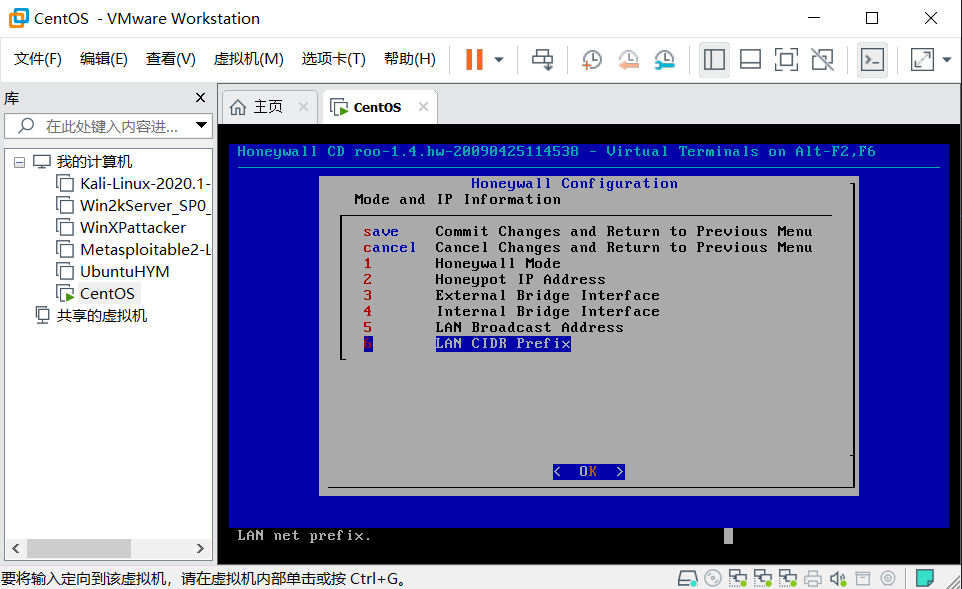

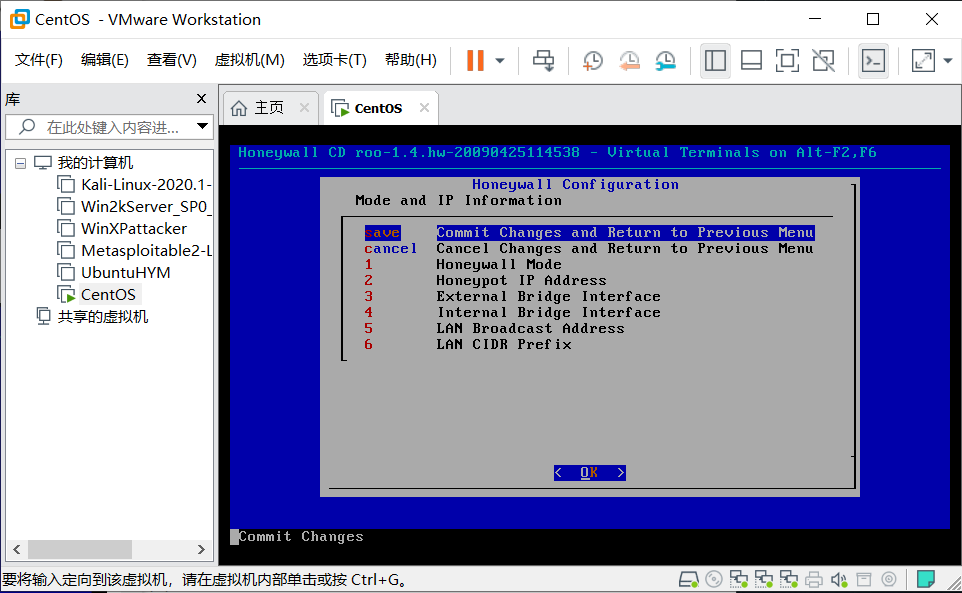

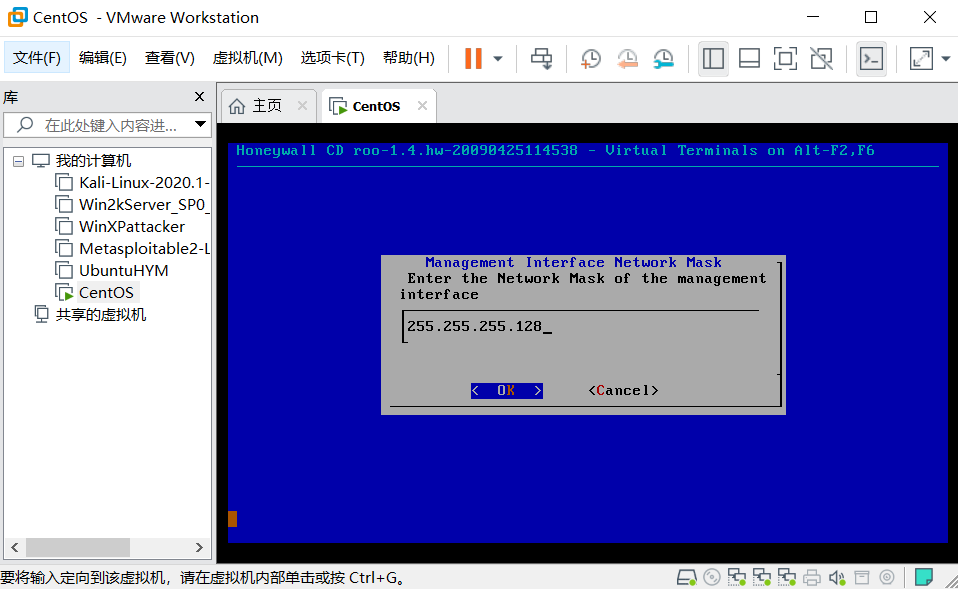

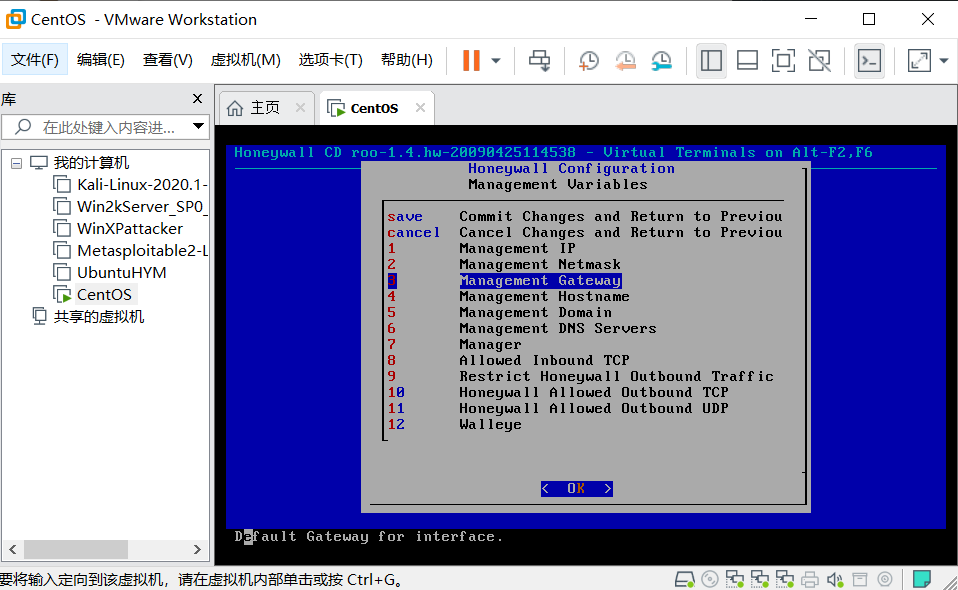

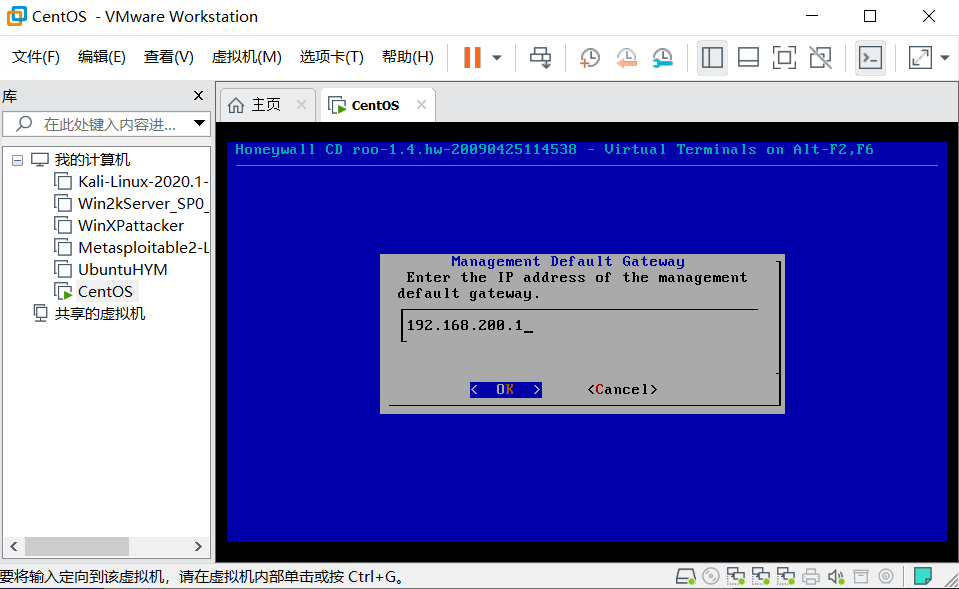

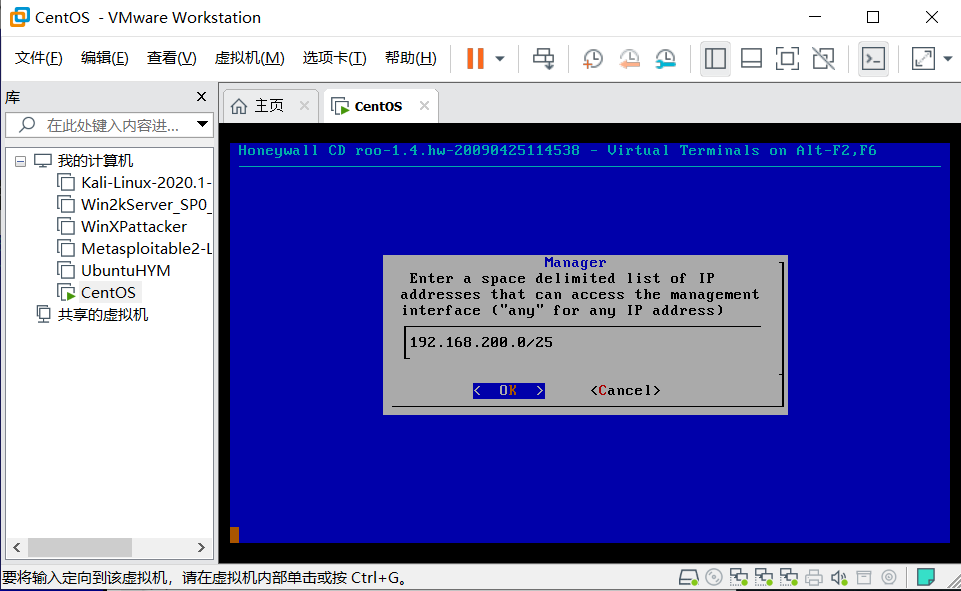

第七步:蜜罐网关安装

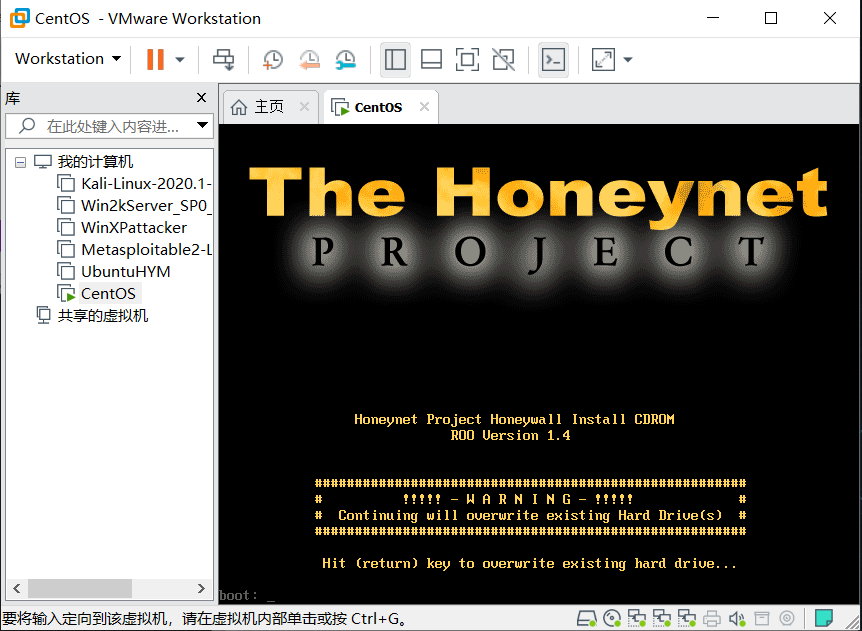

roo-1.4给定的是ISO镜像需要自己安装,安装好后添加ISO映像文件

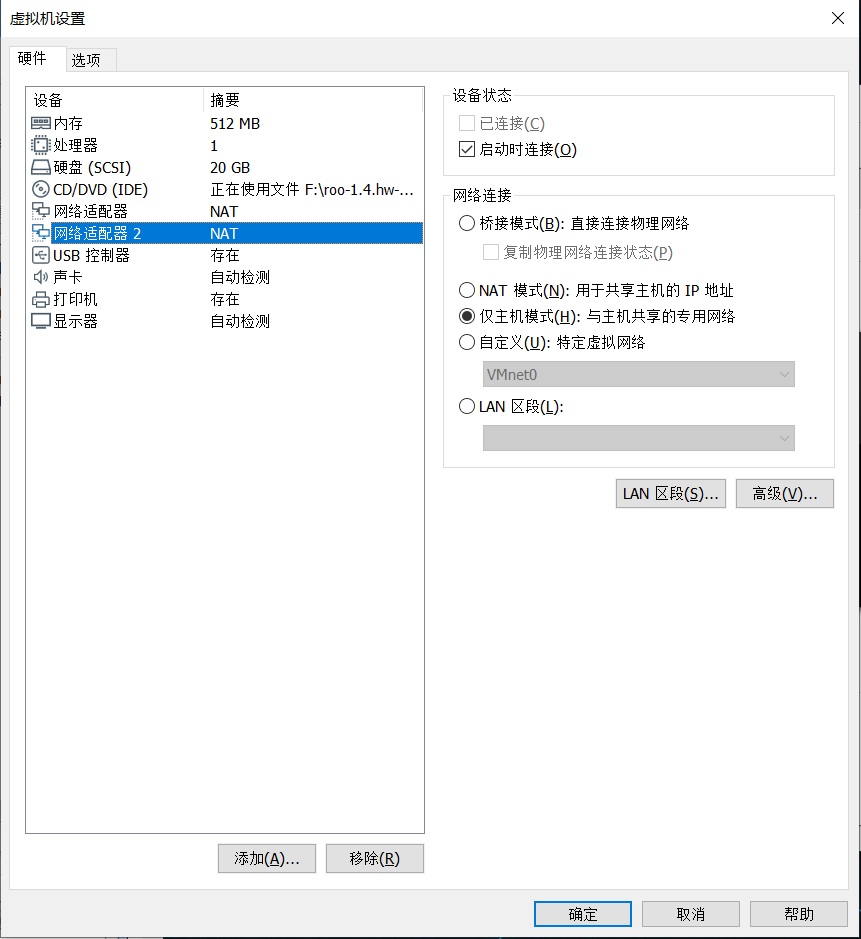

添加两个网络适配器

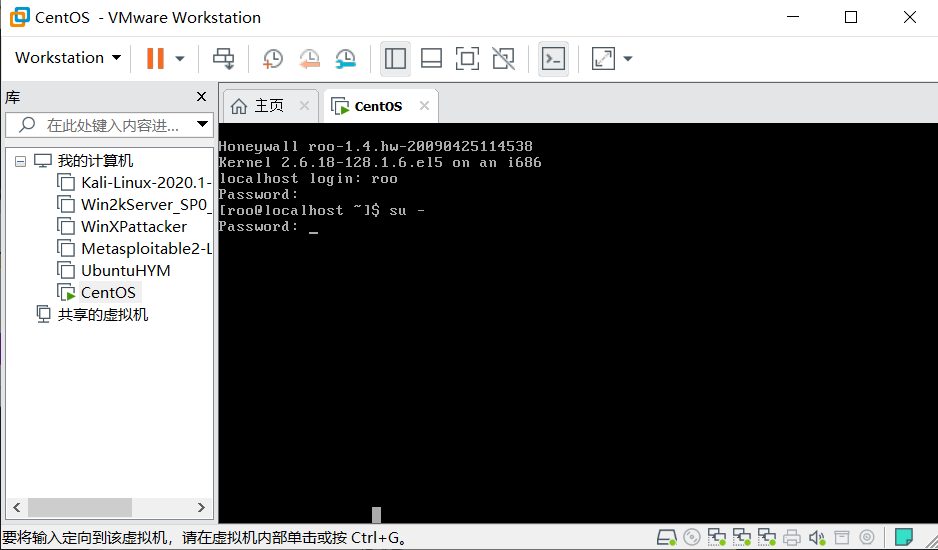

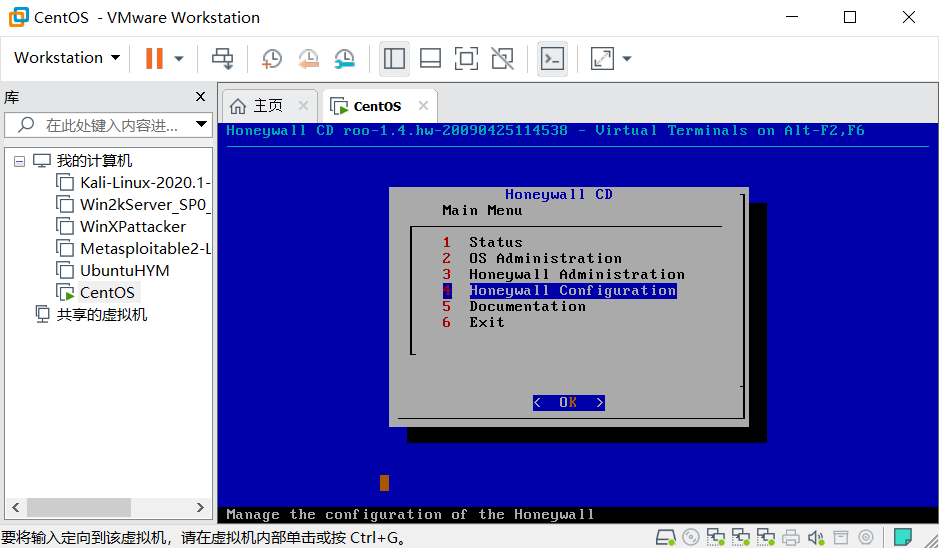

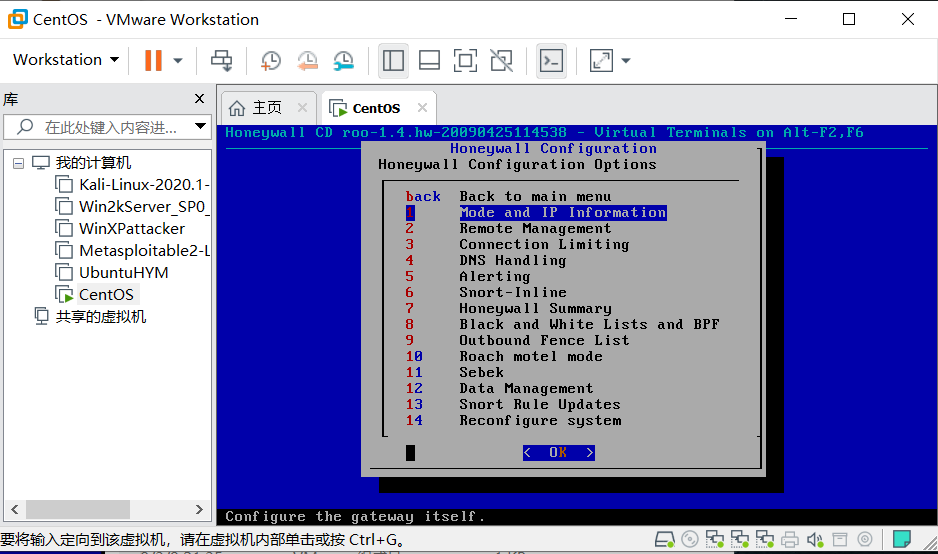

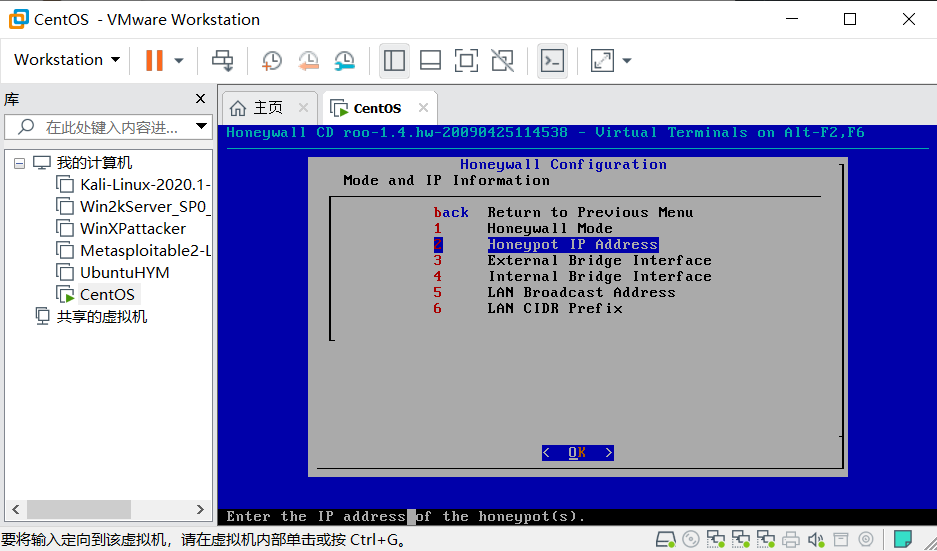

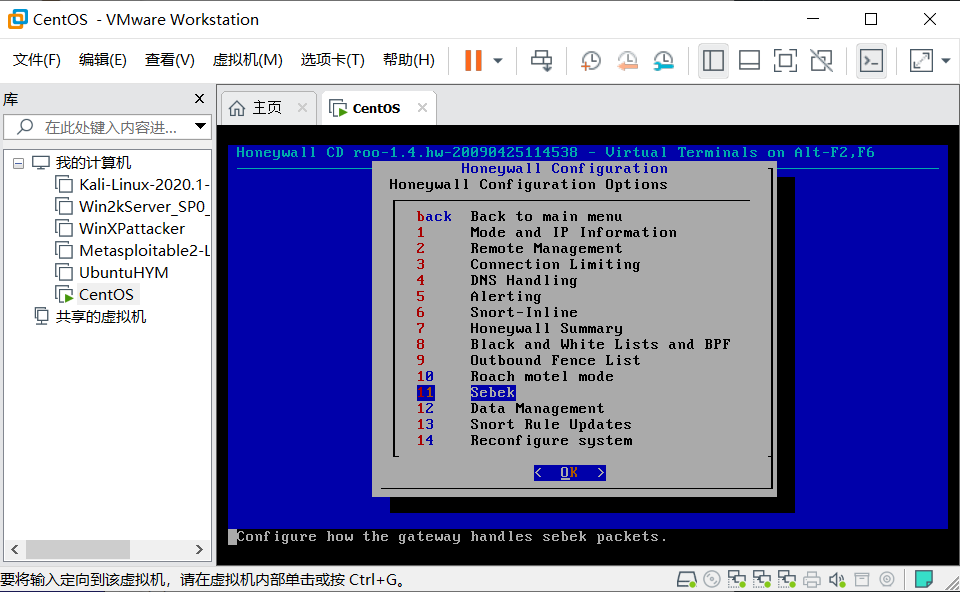

开机,登录账号roo,密码honey。使用su -提权,密码honey,进入配置界面:

default初始化

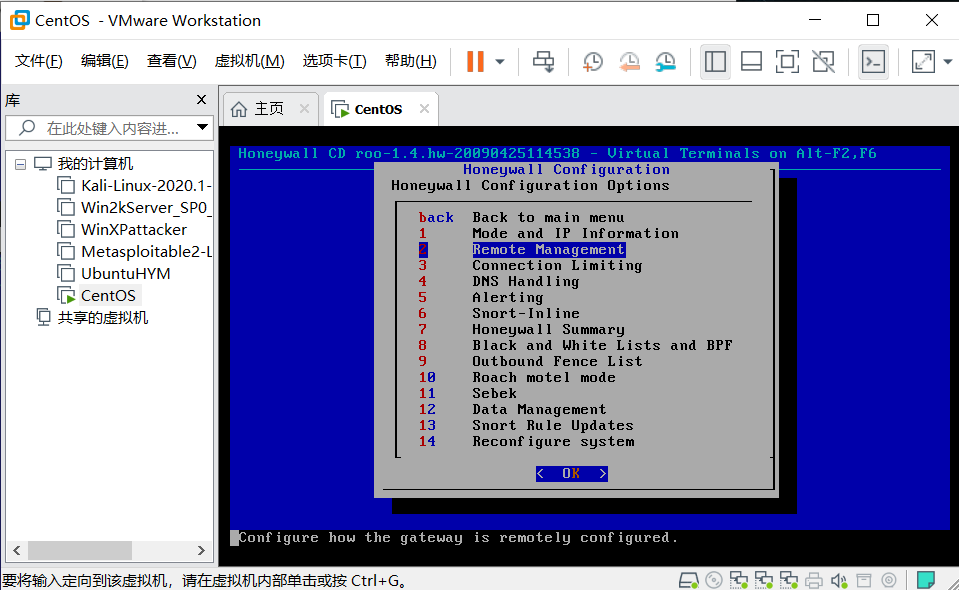

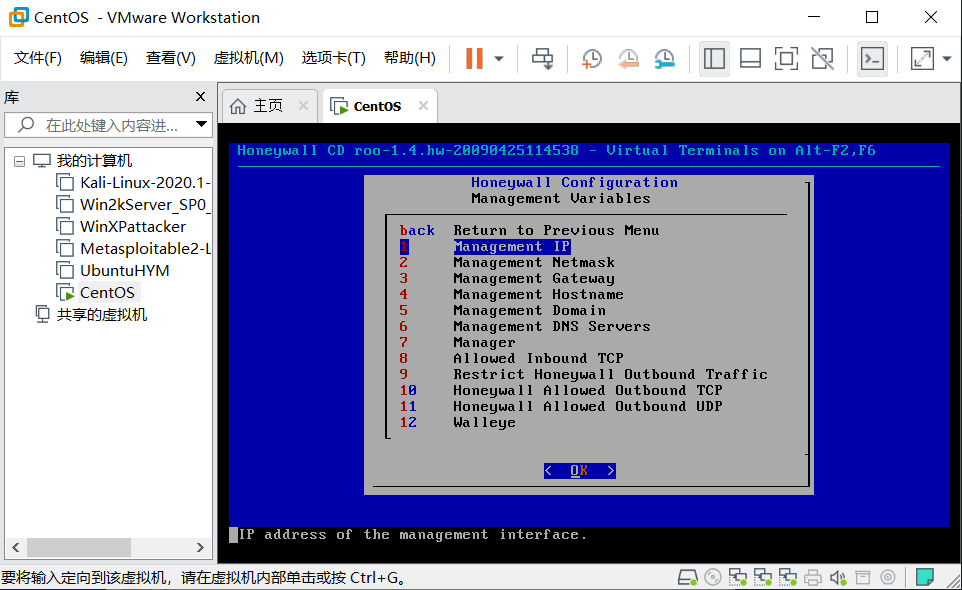

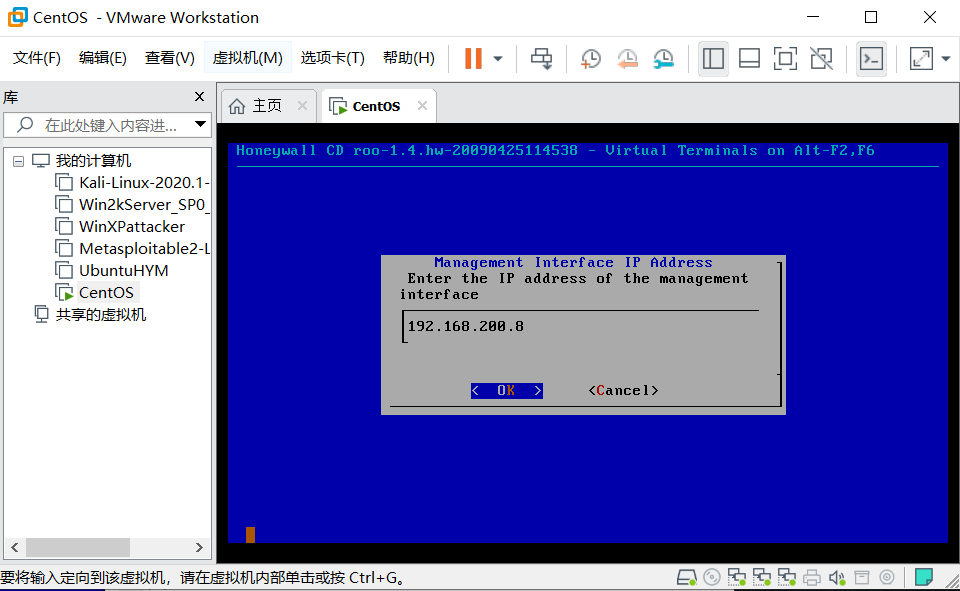

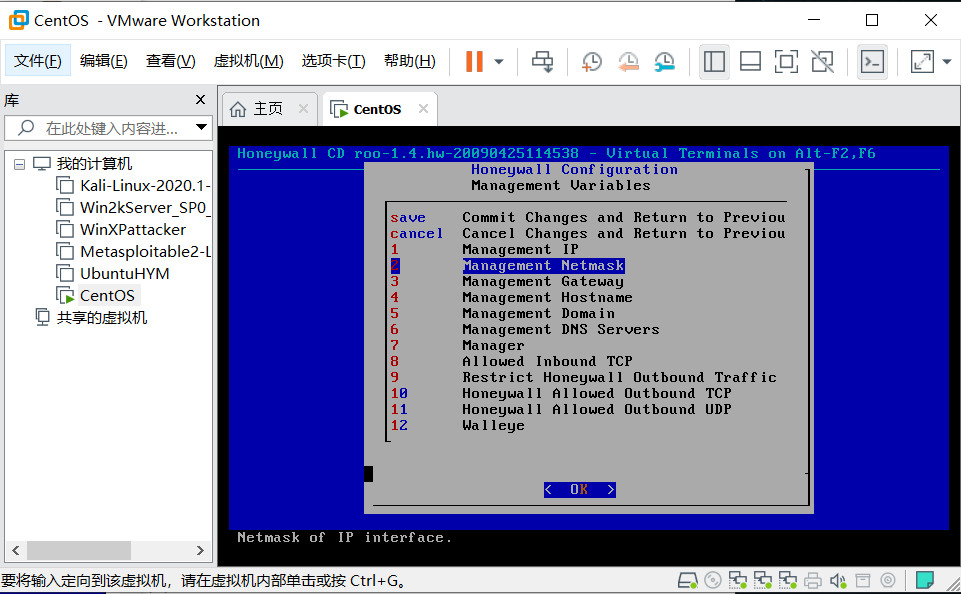

按着如下步骤配置:

第八步:测试

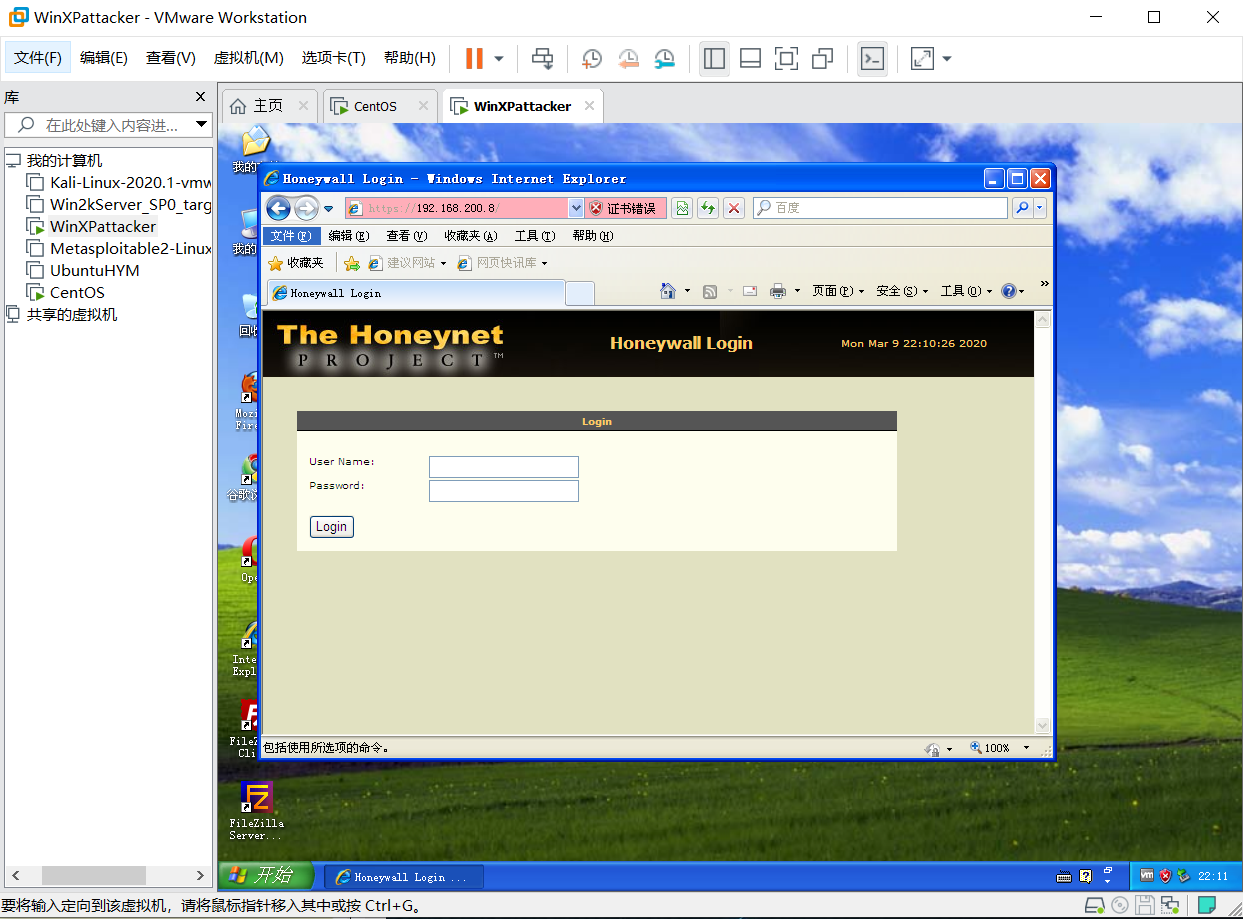

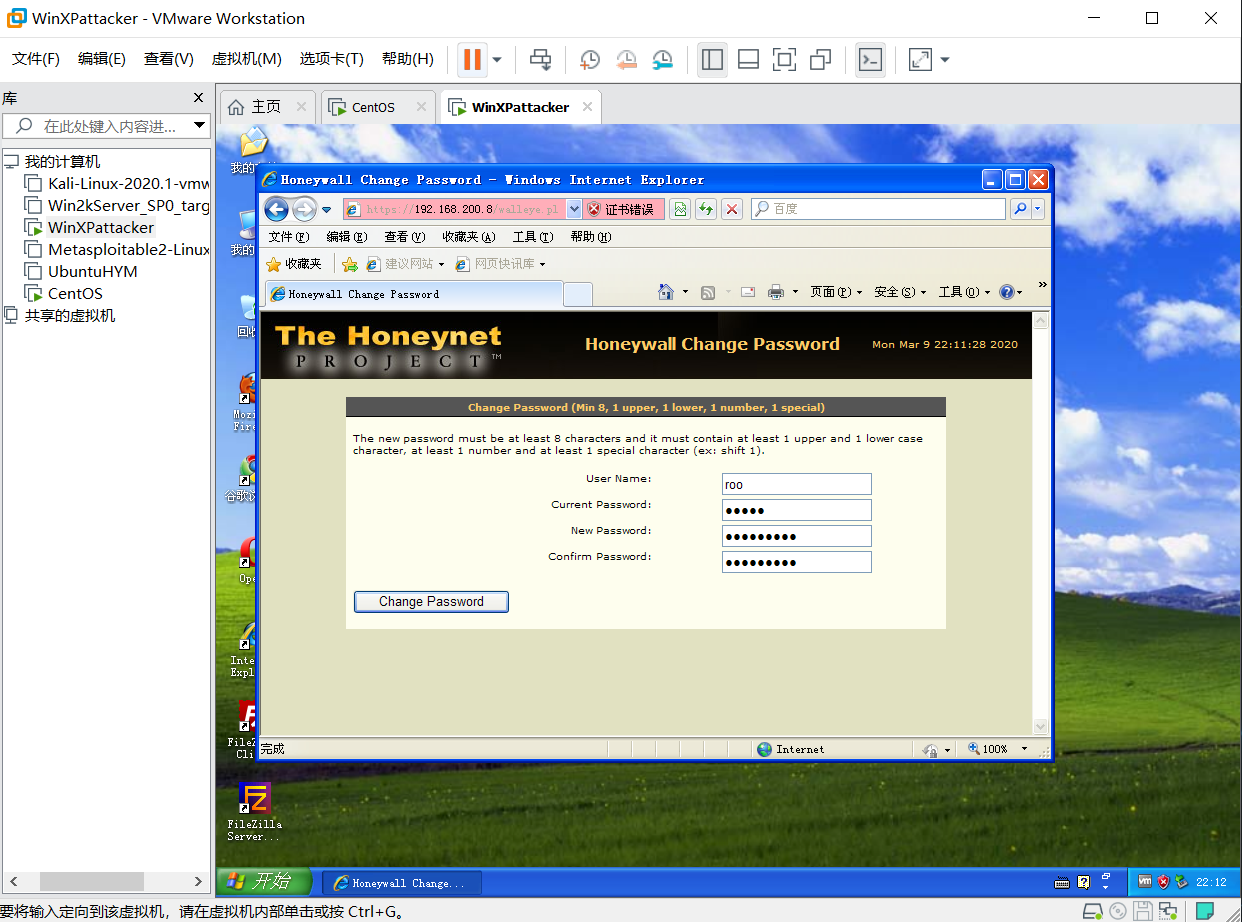

1.回到上面提到的windowsAttacker中(mima1234),浏览器打开https://192.168.200.8(这里会告诉你证书过期存在风险,选择打开就行)

第一次打开的账号:roo,密码:honey,然后重置密码为:Qiren.141

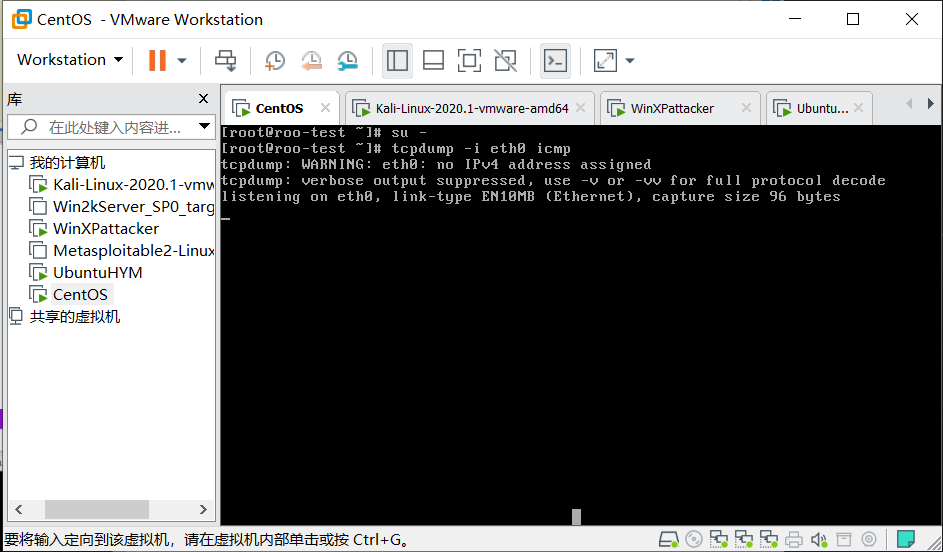

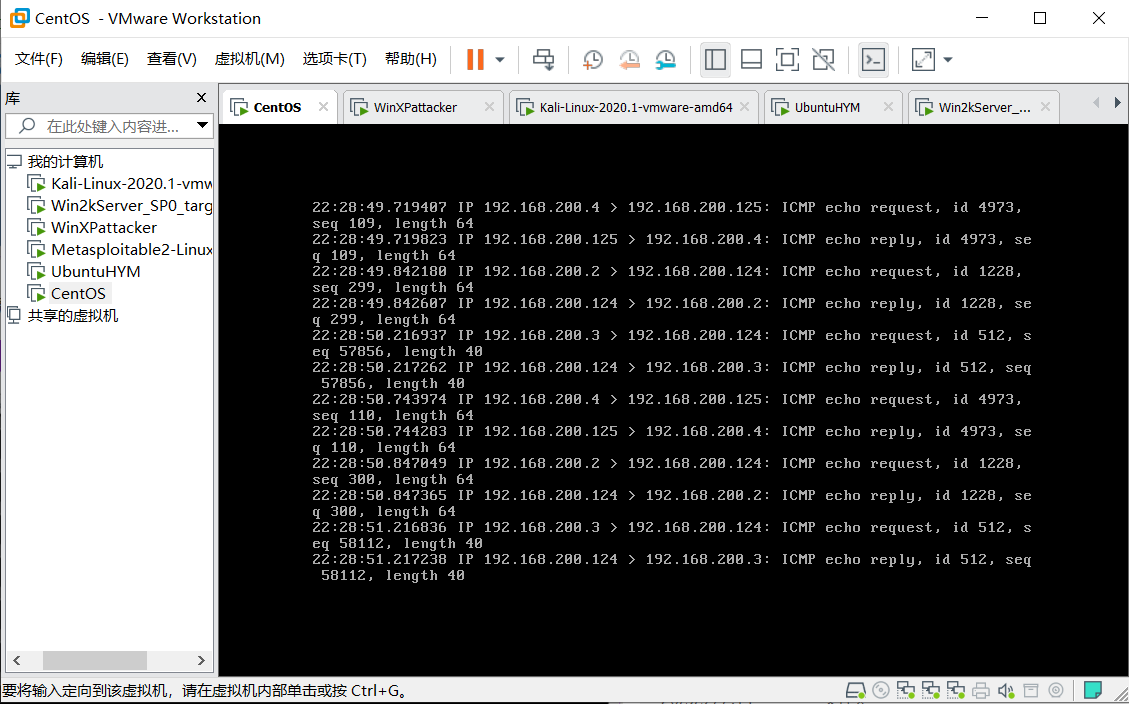

2.切换到roo中,输入:su -提权,运行命令tcpdump -i eth0 icmp

3.Kali ping win2KServer

4.winattacker ping win2KServer

5.SEEDUbuntu ping Metasploitable2-Linux

6.win2KServer ping windowsattacker

7.回到roo中查看tcpdump的信息,可以看到网桥的功能正常

3.学习感悟、思考

实验看起来很难,但只要一步一步来,完成的时候必然是充满成就感的。

感谢孙启龙同学和李凤仪同学的帮助和指导。