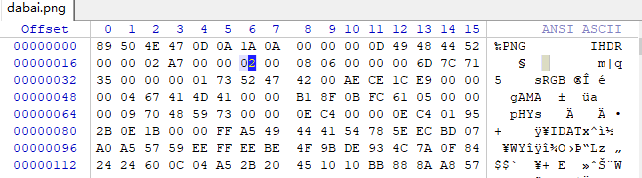

宽带信息泄露

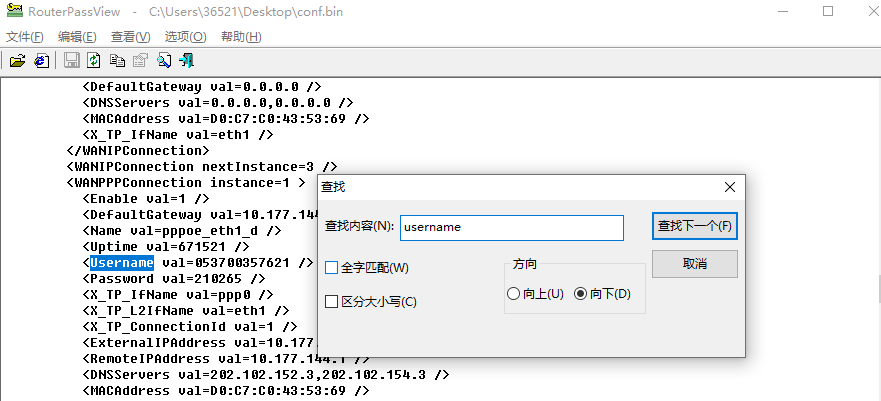

拿到一个bin后缀的文件,知道是一个二进制文件,但是题目提到的和宽带有关,flag就是用户名。可以使用RoutePassView这个工具,使用的时候记得关闭杀毒软件。

工具可以在这里下载

链接:https://pan.baidu.com/s/18of9lMRBwT9X-Szzsf-OVg

提取码:yj1v

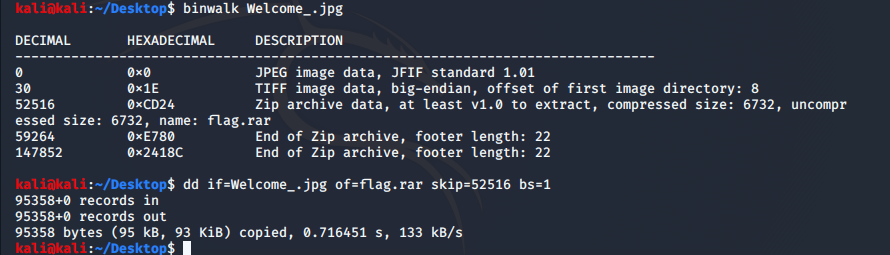

隐写2

又一道隐写题,查看属性没有什么有用的东西。拿到binwalk,发现隐写着一个压缩包。

提取出来。

解压得到另一个压缩包和一张图片。压缩包里是一张图片,但是解压需要密码。

从这一张里面可以得到对应的是KQJ ,在键盘对应的数字是817,但是不对,换一下顺序,密码是871,又得到一张图片,记事本打开,在最后解密base64得到flag

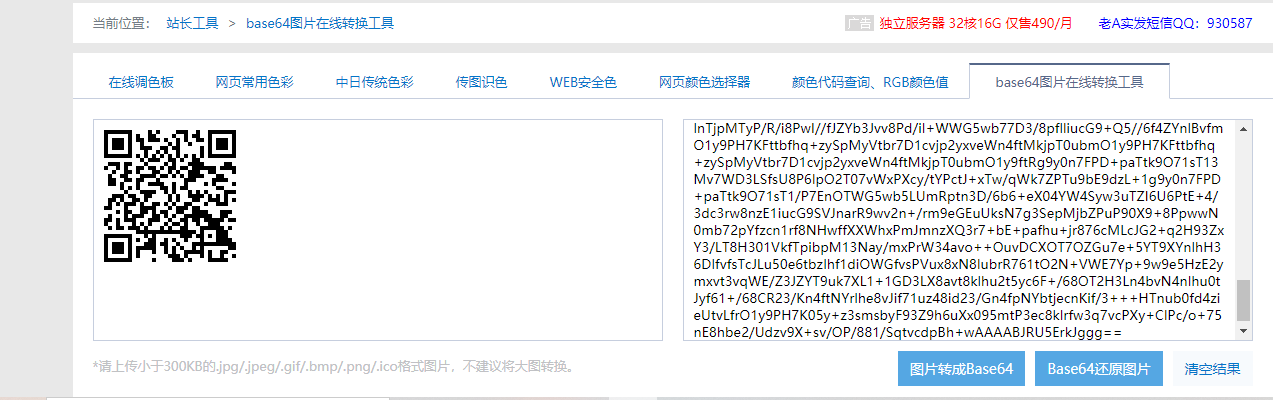

多种方法解决

拿到一个压缩包,解压,得到.exe文件,记事本打开了发现是imgbase64,改成png后缀,用站长工具转换一下得到二维码,扫一下得到flag。

闪的好快

拉一张二维码到桌面,StegSolve软件打开它,然后Analysis->Frame Browser。得到所有二维码,一张一张扫,得到SYC{F1aSh_so_f4sT}

Analyse几个功能键介绍:

File Format:文件格式,这个主要是查看图片的具体信息

Data Extract:数据抽取,图片中隐藏数据的抽取

Frame Browser:帧浏览器,主要是对GIF之类的动图进行分解,动图变成一张张图片,便于查看

Image Combiner:拼图,图片拼接

工具:

链接:https://pan.baidu.com/s/1LXdAAfTc7vsUrbgK7BdYgA

提取码:7fkp

如果工具无法直接点击打开。可以在cmd里面用java -jar 命令打开

come_game

玩了一会发现会生成游戏存档sava1 sava2这些,死亡会生成Deathtime文件,用winhex打开存档,将数改成5,保存,再打开游戏,拿到flag。但是将flag{}改成SYC{6E23F259D98DF153}

白哥的鸽子

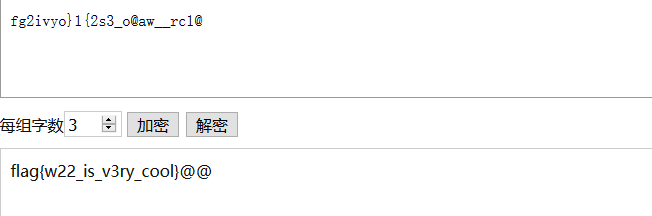

binwalk发现确实只是一张单纯的图片,拉入winhex,在最后发现一串字符。看到开头的fg自己还是挺敏感的。这串字符是栅栏加密,每3个字符一组。

去掉后面的字符就是flag

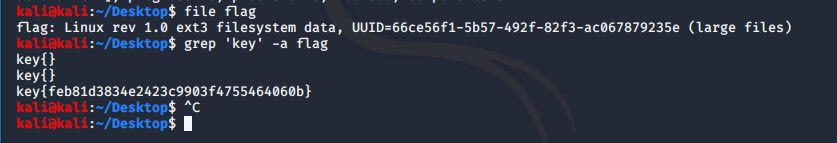

linux

解压拿到flag文件,查看文件类型,然后搜索关键字。

隐写3

window下打开是一张大白的图片,但是在Linux下却打不开,binwalk没有发现有隐藏文件,拉入winhex,试着改了一下图片的高度,得到flag。