暴力破解,顾名思义简单粗暴直接,我理解为将所有的“答案”都进行尝试直到找到正确的“答案",

当然我们不可能将所有的“答案”都进行尝试,所以我们只能将所有最有可能是正确的“答案”进行尝试即可

基于表单的暴力破解

工具:burpsuite 平台:pikachu

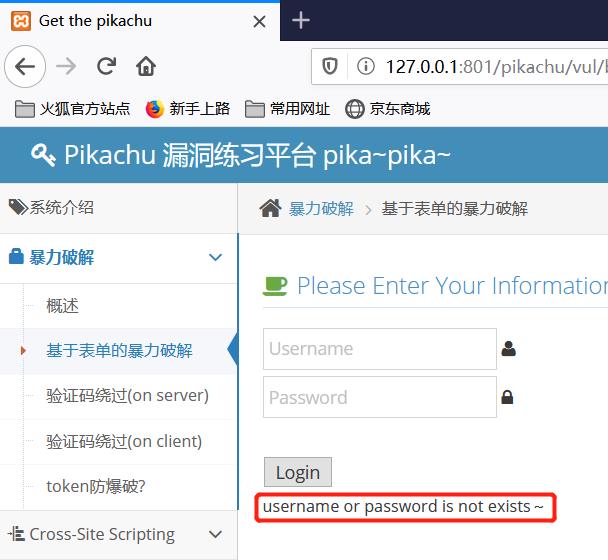

首先打开pikachu网页中暴力破解的基于表单的暴力破解一栏。

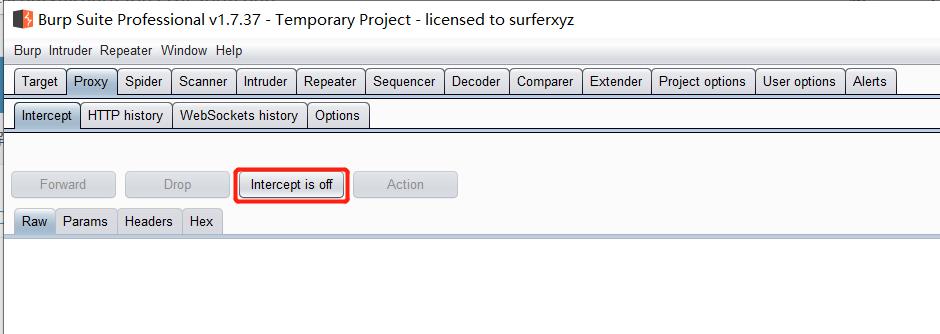

同时打开burpsuite,将proxy中的intercept的拦截选项点为关闭拦截状态

接着在输入栏中随意输入用户名和密码点击登入,网页会告诉你用户名和密码错误

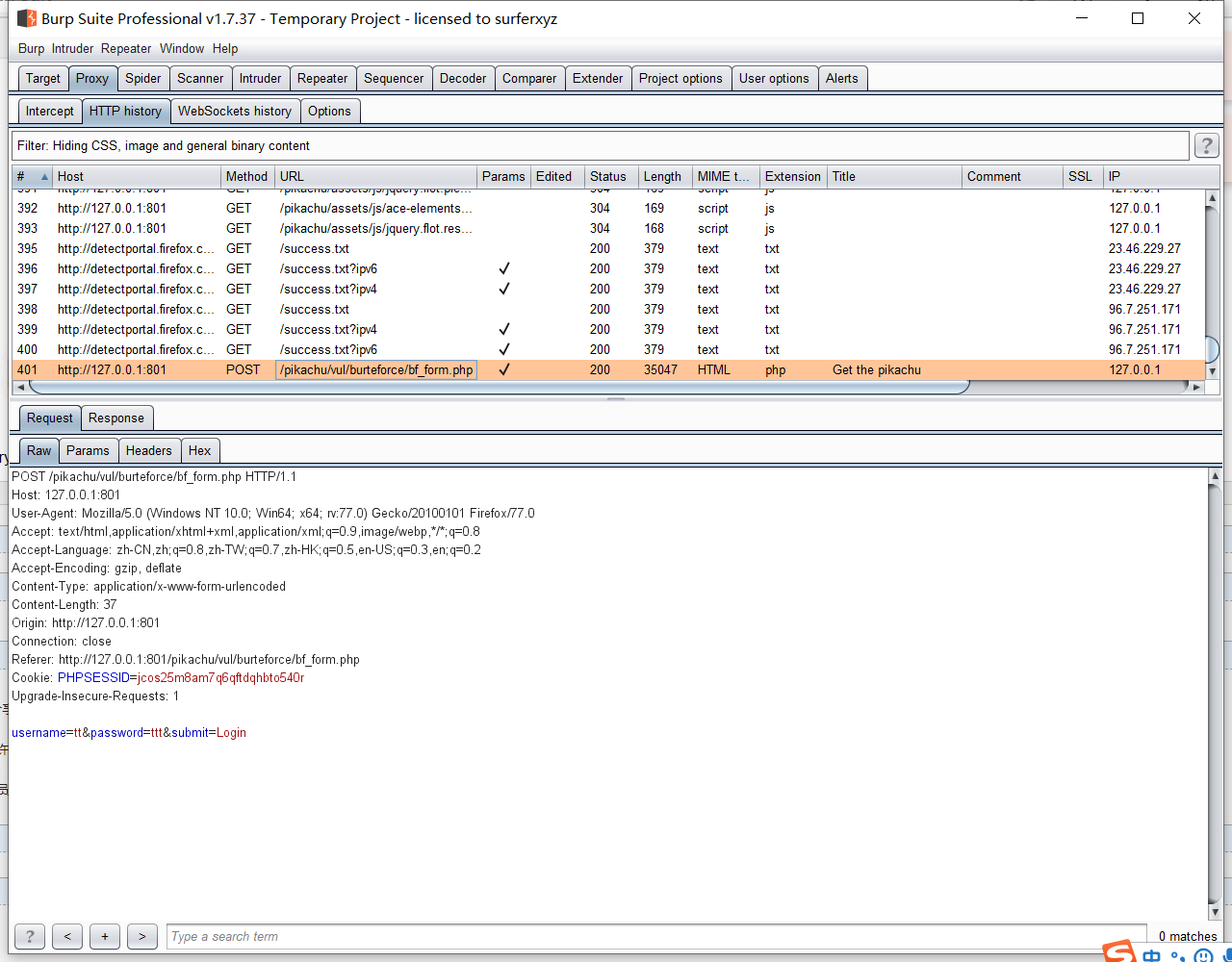

打开burpsuite的proxy,点到HTTP history,拉到最下方找到最近一次的登入请求

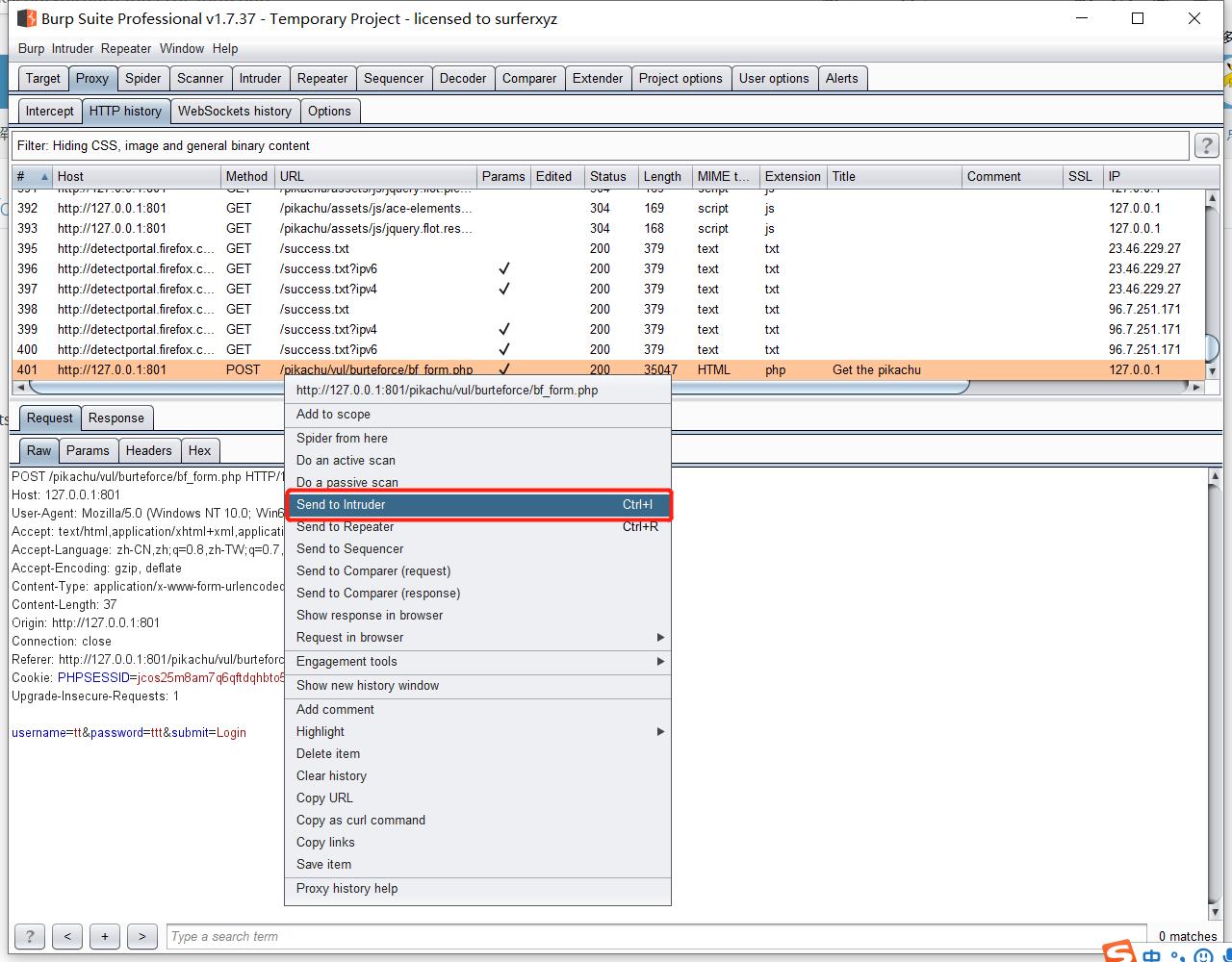

点击右键将这条登入请求发送到intruder测试器中

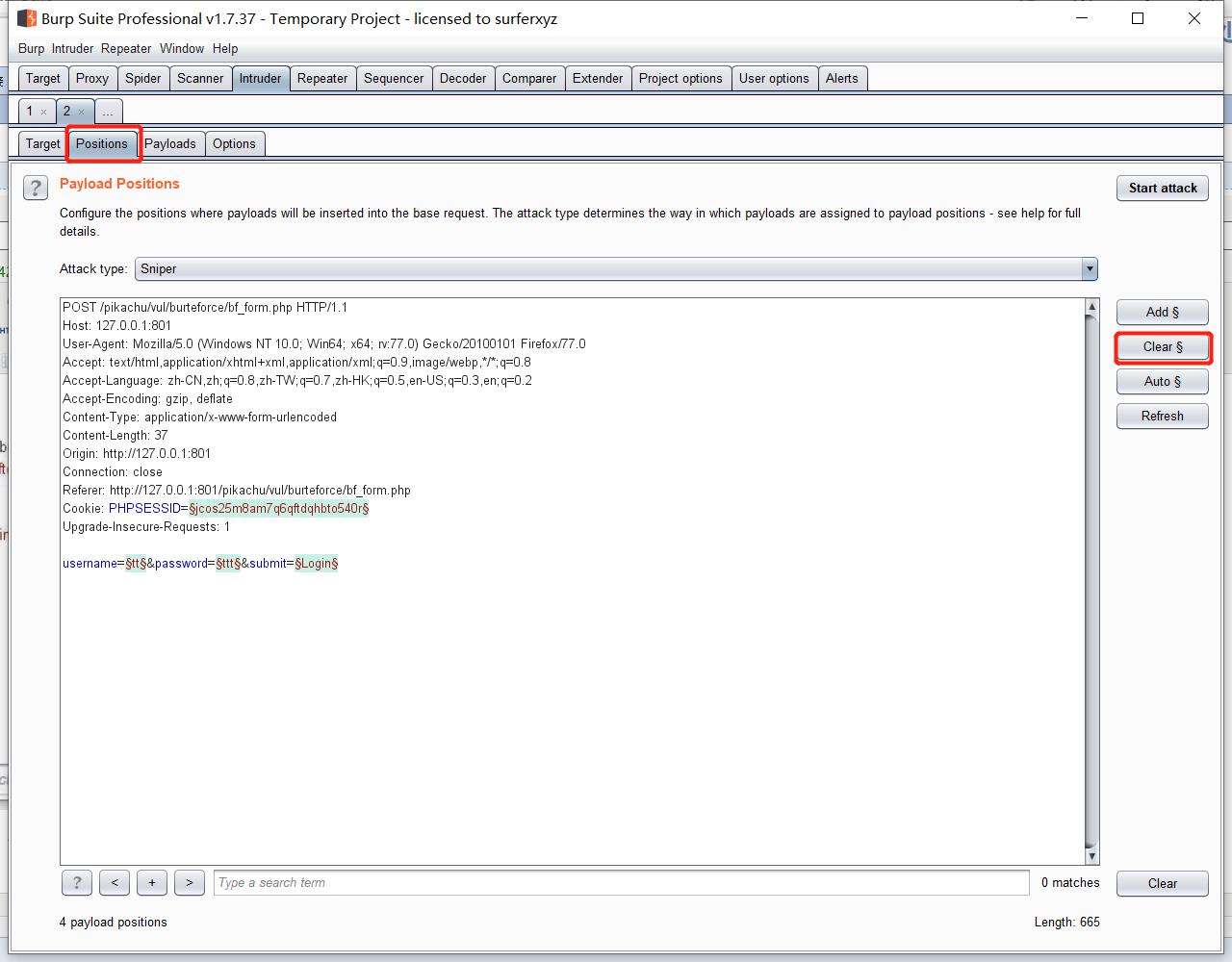

再点到burpsuite的intrude中的positions,点击clear清除默认变量

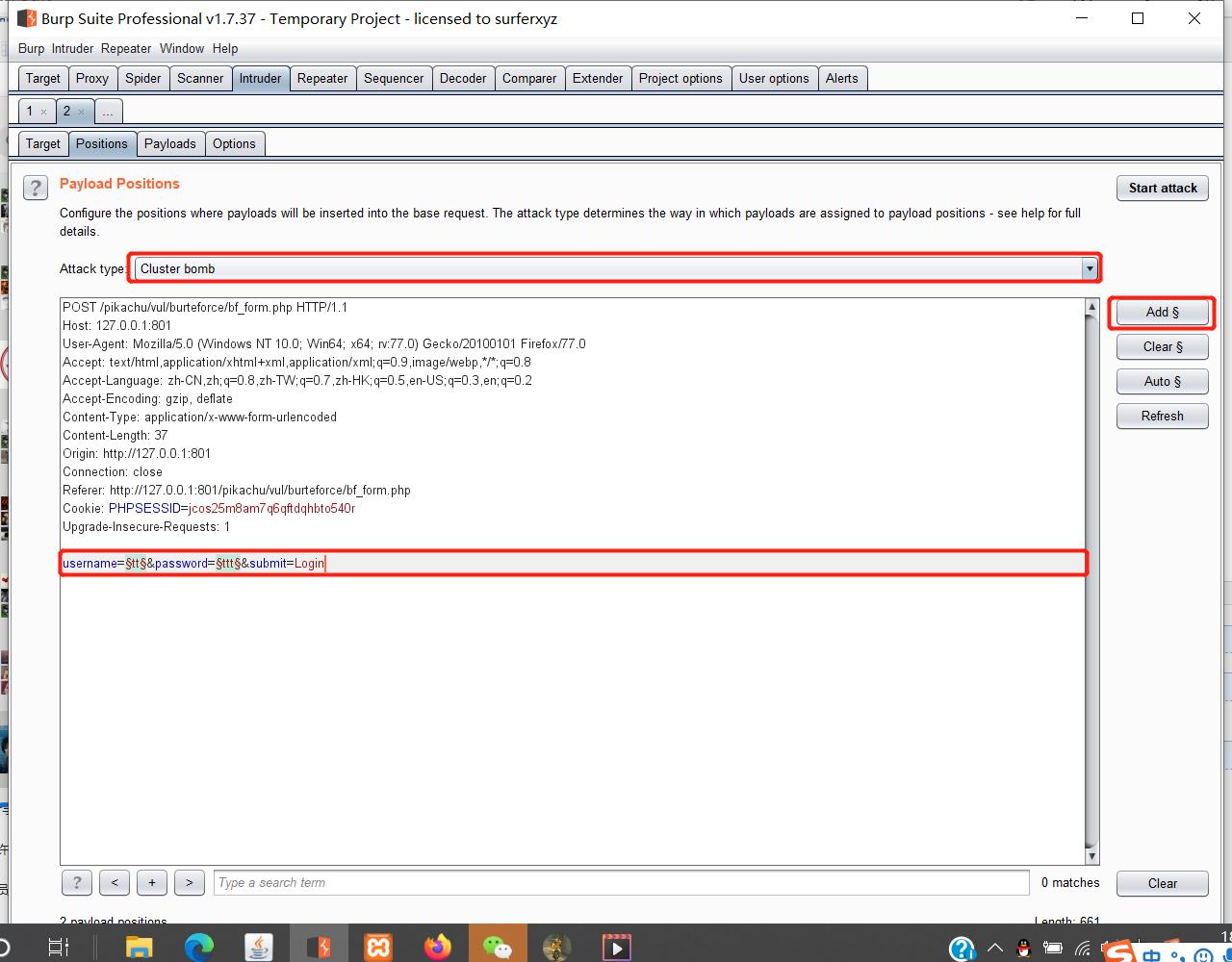

添加用户名和密码变量,选择cluster bomb的爆破方式,由于cluster bomb将字典中所有的账号和密码的组合都进行尝试所以成功几率最大,所以暴力破解一般选择cluster bomb

先选中之前的输入的用户名点击add,同理添加密码,在将爆破方式选择为cluster bomb

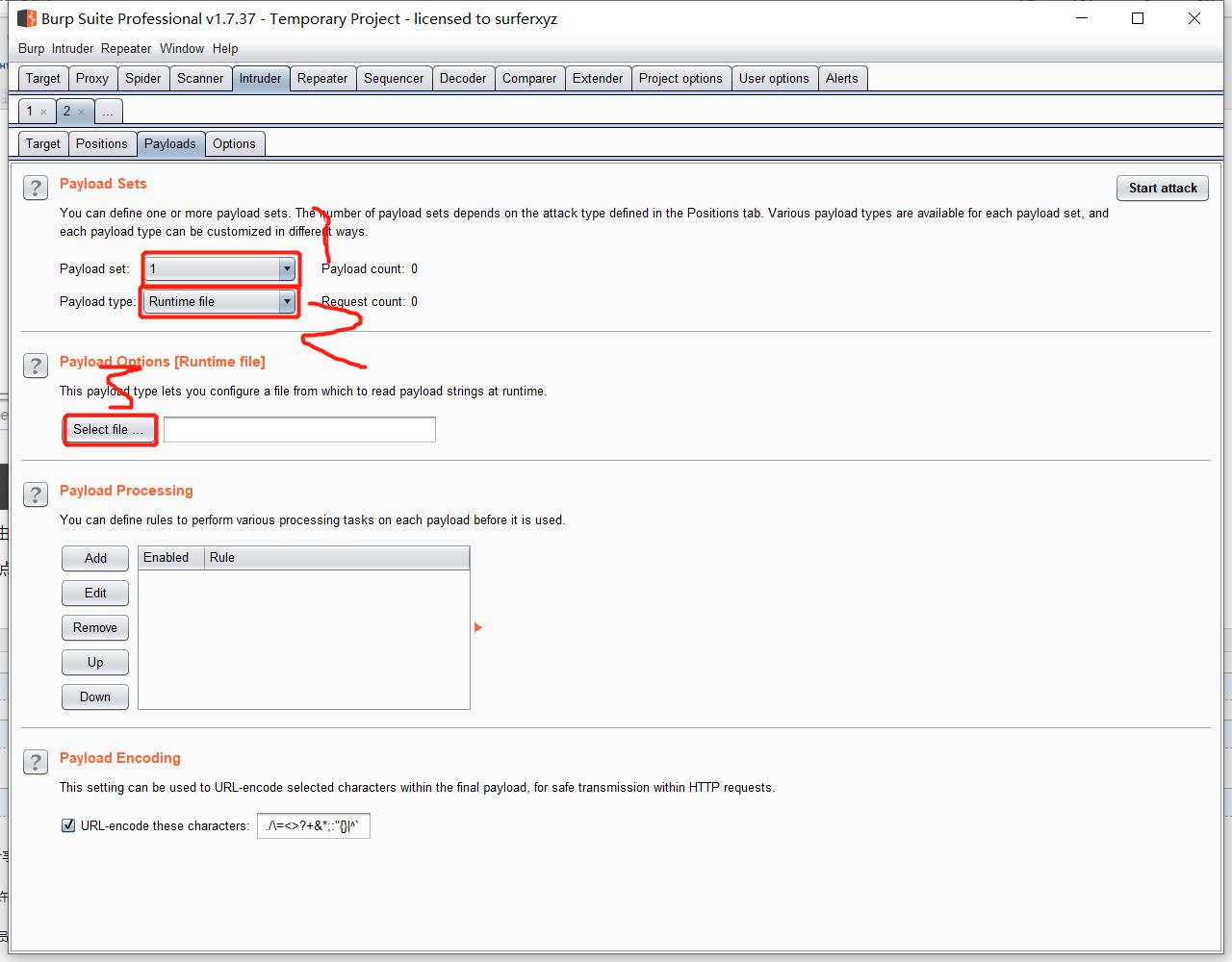

接着点击payloads进行添加字典,字典是由账号或密码组成的一个文本,里面的密码账号可以是你收集也可以是你从网上找到,首先在payload set选择1,对第一个变量用户名导入字典,

点到payload type选到runtime file,接着点select file找到你的字典文本打开添加即可,接着再把payload set选到2,对第二个变量密码导入字典,步骤同用户名字典导入方式一样

(ps:用runtime file导入字典字典名不能为中文,用simple file导入则不会)

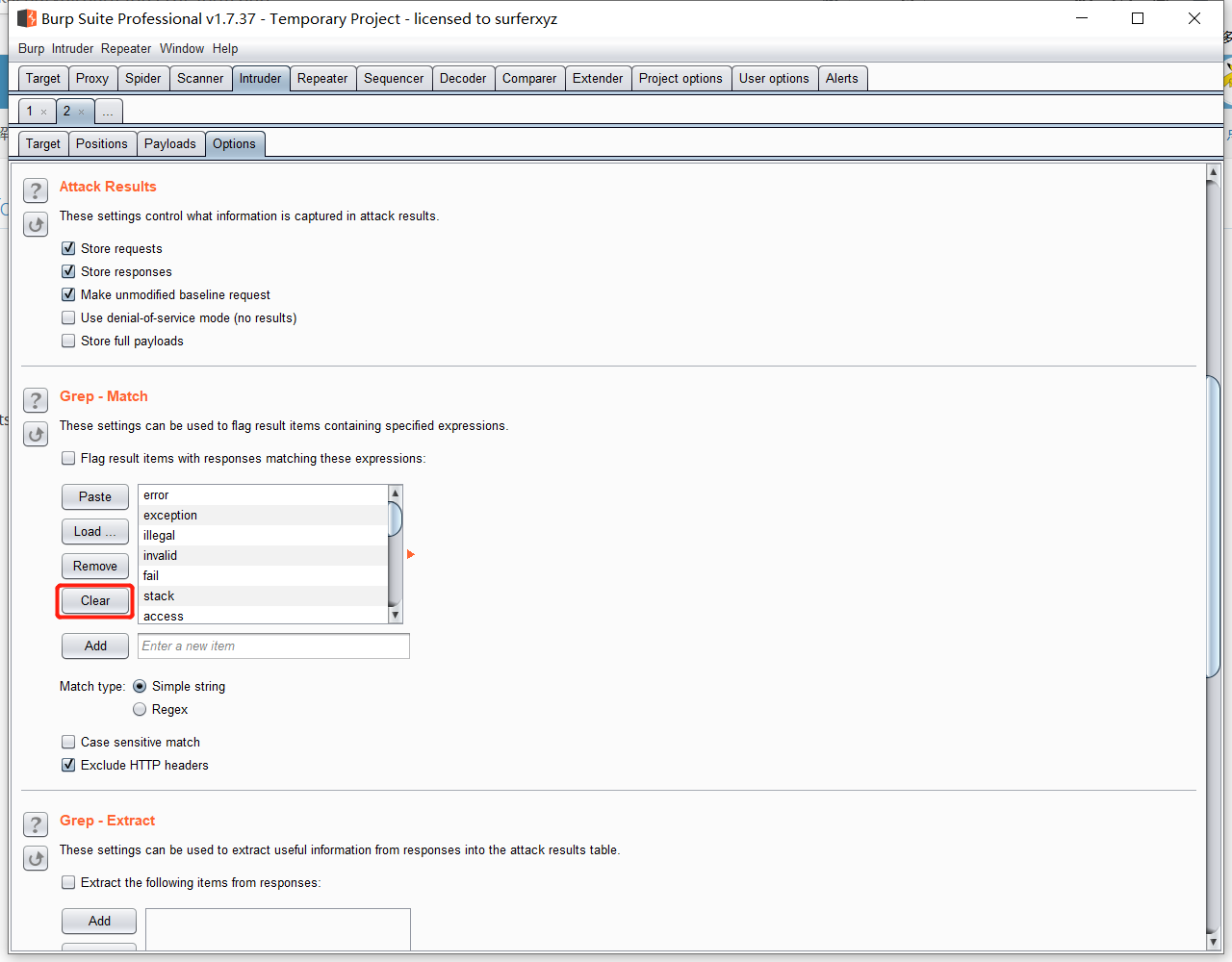

接着点到Options,翻到Grep-math,点击clear,这里我们不需要通过是否有反馈字符来判断是否破解成功,我们直接通过反馈字符长度来判断。

接着点击右上角的start attack开始爆破。

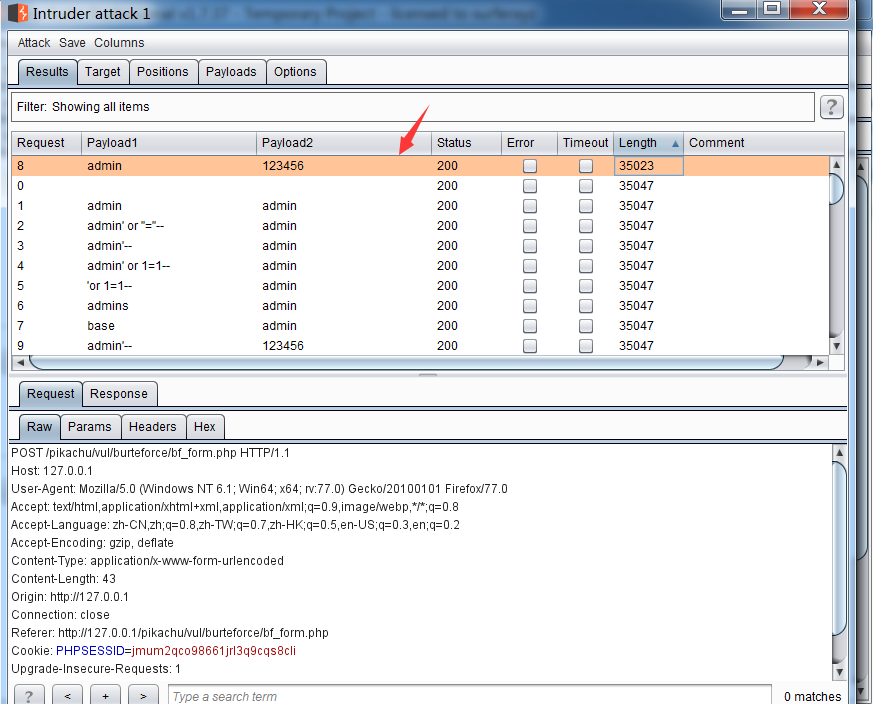

接着点击length按字节长度排序,然后相同字节长度个数较少的一般就是我们找到的正确的账户密码(ps:由于字典内正确的账号密码一般为少数所以返回字节长度数个数较少的一般为正确的账号密码)

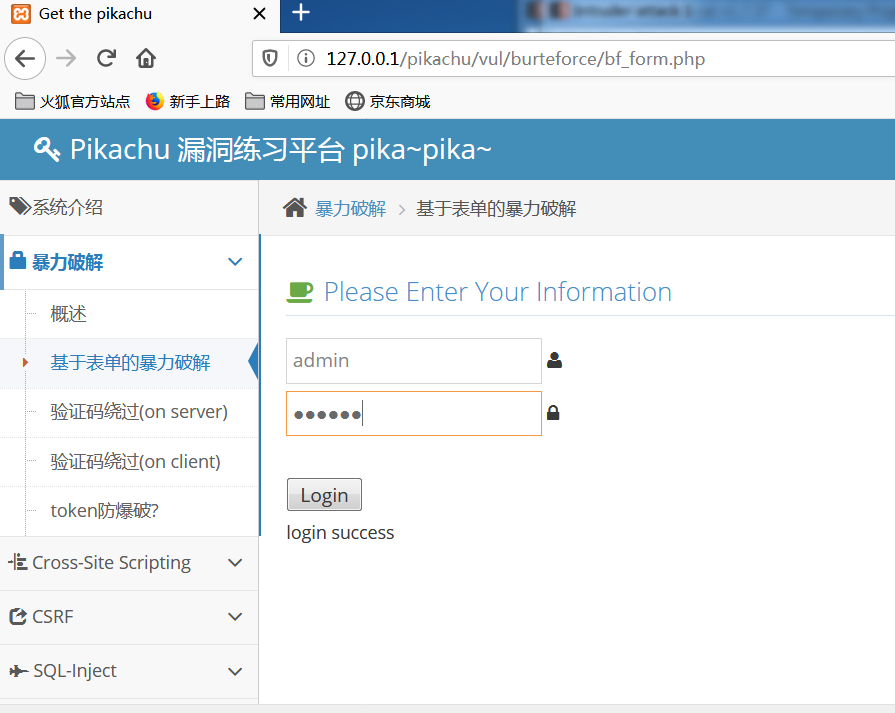

再将正确的账号,密码在pikachu上输入验证,

点击登入,登入成功,证明破解成功