2020年"安洵杯"四川省大学生信息安全技术大赛

部分 WRITEUP

一、战队信息

战队名称:成都理工大学二队

战队排名:第八名 743分

二、解题情况

第一天:web两道、misc一道、pwn一道

第二天:攻下两处、misc一到、密码一道

三、解题过程

由于我是逆向选手,而这次逆向完全没有做出来,倒是做出来个pwn,剩下的时间就是钻misc和密码,所以我仅列出我个人做出来的题目。还望各位大佬轻喷。

1 北二街恰醉鸡(fakepwn)

操作内容:

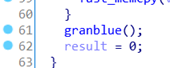

IDA进入main函数,找到granblue()函数,进入。

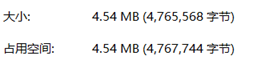

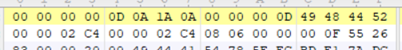

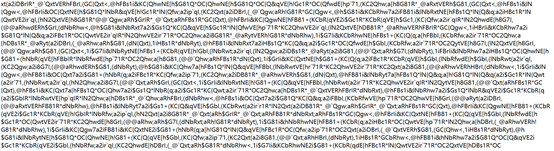

里面有很多数据,其中一串最显眼:

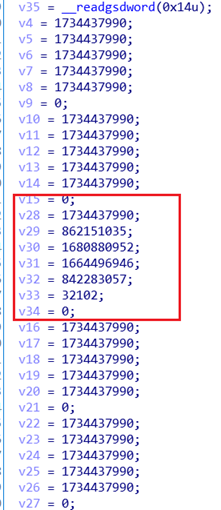

转换成字符格式:

得到flag

flag值:

flag{ac3850d256c1842f }

2 开始抑郁

操作内容:

我是真的抑郁了。

开局一张图:

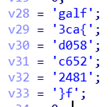

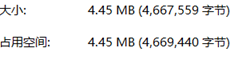

一张图片这么大,必有蹊跷:

本来是用binwalk看看里面是什么东西,后来发现把后缀直接zip来得更快:

里面是一个包和一张图,先看看图片:

用010打开看看,果不其然文件头需要修复:

修复后:

我们再次打开看看,图片变成了二维码:

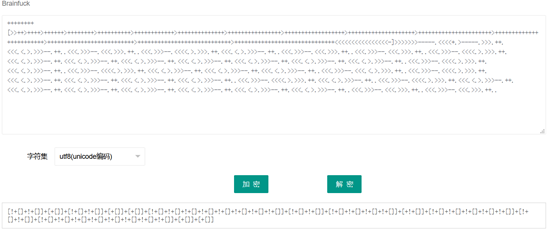

扫码后得到brainfuck加密的东西:

接着再用jsfuck解密:

得到一个时间:20200824152800

至此,TIME.png里隐藏的信息已经被发现

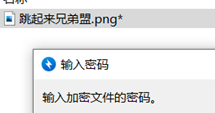

我们再来看另一个包,里面有一张图,还有一个加密的图片:

考虑到刚刚得到的时间,我们把这段数字输入尝试是否正确,可惜并不对。

由于我们看出这是一段时间,索性尝试一下与时间最接近的时间戳:

这次正确了,拿出图片:

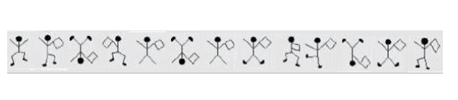

大小很大的一张图,图片是跳舞的小人,是福尔摩斯跳舞人像的密码,解读之后是:

WATCHTHEVIDEO

Video?哪里来的video让我看?

这次需要从binwalk中取出来了,直接修改后缀不管用。

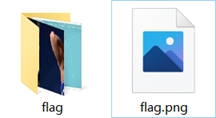

从binwalk中可以提取出一张图片和一个文件夹:

确实,这个flag.png需要修复,跟上面一样,修复之后是这个样子:

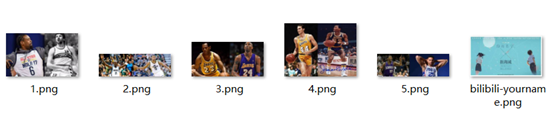

文件夹里是这个样子:

这里卡了很久,我完全搞不懂你的名字和篮球和狗有什么联系。

抑郁了,这次真的抑郁了。在中午吃饭的时候还想着球员衣服上的数字是不是和你的名字的时间轴有关系:

看得出来大家也挺抑郁的。

后来在队友的帮助下,把这只狗图的高调大,看到了了不得的东西:

我直接就把这个交了,结果不对,从希望的边缘掉了下去。

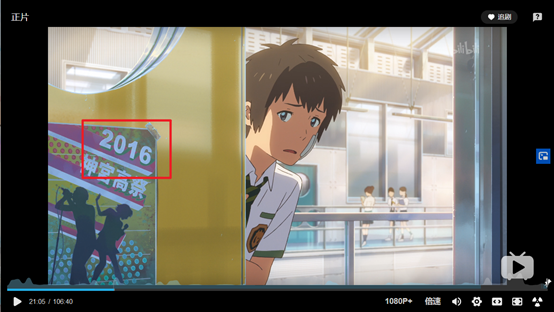

冷静了一下,这个如果是flag格式,球员衣服数字是时间轴,那么是不是应该在你的名字电影里找找线索呢?

然后就找到了:

连起来就好了,注意大小写

flag值:

flag{0725-2016-GRANDMENU-RCHITECTURE-1335}

3 国王与小麦

操作内容:

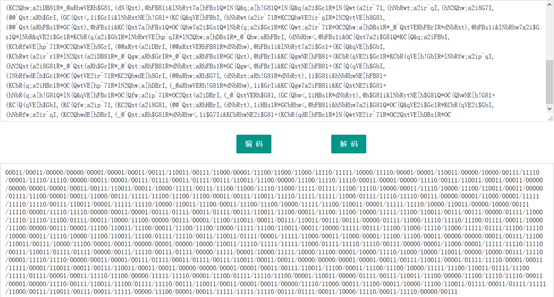

Base91加密,解密之后:

得到一堆数字,考虑是摩斯密码,找个牛逼网站解密:

想想国王与小麦讲的故事,第一个格子放一袋米,第二个放前面一个格子的两倍,六十四个个子是放不完的。所以这些数字是2的各个次方!

于是转换为:

25,38,49,33,25,55,45,53, 12,23,12,49,23,51,5,51,23,55,13,47,28,53,60,49,25,22, 5,25,23,54,9,33,13,35,17,61

显然这也不是flag,比赛最后十分钟的时候灵感爆发,觉得这些和base64的转换表有关系,于是手动转换:

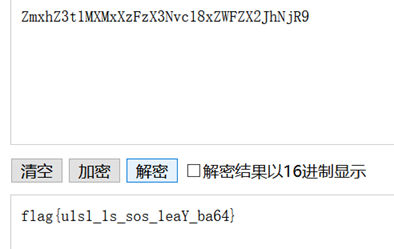

ZmxhZ3t1MXMxXzFzX3Nvc18xZWFZX2JhNjR9

扔进在线网站:

可真是有够刺激的。

flag值:

flag{u1s1_1s_sos_1eaY_ba64}

4 yang

操作内容:

这个我感觉做到最后就差一步了,然鹅没做出来,就很可惜。

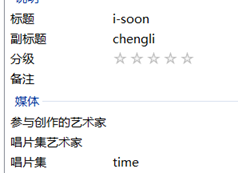

这个歌曲是用MP3Stego写入内容了,那就用这个程序解密。

然而解密需要密码,其实很简单,密码的问题已经写出来了:

在属性里,有个i-soon chengli time,也就是在问安洵公司成立的时间,百度可以知道是2015年3月31日,也就是20150331。

然后我们去解密:

得到与佛论禅:

一看是504B0304开头的,下意识感觉是个zip的压缩包数据,于是用16进制编辑器打开看看。这里折磨了半天,不知道怎么把十六进制导入,后来看着英文搞懂了,先复制好,然后再点这个:

就产生了zip的压缩包:

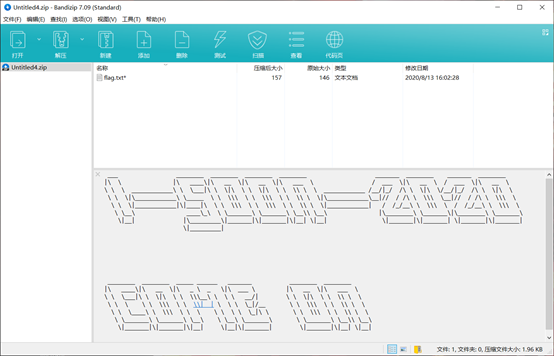

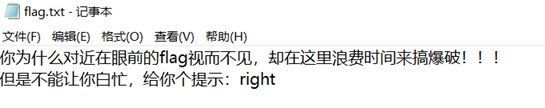

这个包是真的加密不是伪加密,用爆破工具爆破开了,然而…

给了提示我还是不懂啊!

呜呜呜