昨天看到教育漏洞群里面发了利用w12scan和taoman两个开源工具批量刷edusrc的帖子链接,

https://www.bugku.com/thread-3810-1-1.html

跟着帖子上面写的搭建一遍环境,看了一下帖子的时间是2019年的8月,估计搭建好平台的人不在少数,能扫描出来的漏洞估计早就提交了,对刷漏洞不抱希望,练习一下搭建平台吧。

因为刚好有闲置的阿里云ubuntu服务器,就使用它来搭建,帖子里面使用的是分布式部署,降低服务器的压力,不过我平时也不用ubuntu服务器,压力大不大都没事。

首先我们需要两个开源工具w12scan和taoman

链接是:

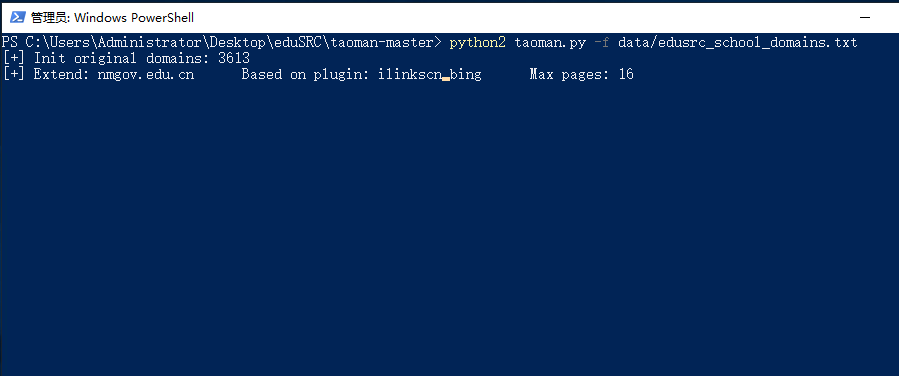

python taoman.py -f data/edusrc_school_domains.txt

taoman代码基于python2,这个还是需要跑一段时间,放在另外一台windows服务器上跑,晚点我们再回来看结果。

分布式部署在原帖子上面讲的很详细了,因为我没有分布式部署的条件,就使用单机部署。

首先机器上需要有Docker,下载一下。

菜鸟教程上面有docker的详细安装教程:https://www.runoob.com/docker/ubuntu-docker-install.html

先把服务器上面可能安装过的老版本的docker卸载掉

$ sudo apt-get remove docker docker-engine docker.io containerd runc

接着Docker有社区版和专业版,我们安装社区版即Docker Engine-Community 软件包 docker-ce 。

我们更新apt包索引

$ sudo apt-get update

安装apt依赖包,用于通过HTTPS来获取仓库:

$ sudo apt-get install

apt-transport-https

ca-certificates

curl

gnupg-agent

software-properties-common

用于换行继续输入,有Linux基础的应该知道,后面就不赘述了。

添加Docker的官方GPG密钥:

$ curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo apt-key add -

9DC8 5822 9FC7 DD38 854A E2D8 8D81 803C 0EBF CD88 通过搜索指纹的后8个字符,验证您现在是否拥有带有指纹的密钥。

$ sudo apt-key fingerprint 0EBFCD88

pub rsa4096 2017-02-22 [SCEA]

9DC8 5822 9FC7 DD38 854A E2D8 8D81 803C 0EBF CD88

uid [ unknown] Docker Release (CE deb) <docker@docker.com>

sub rsa4096 2017-02-22 [S]

使用以下指令设置稳定版仓库:

$ sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable"

安装Docker Engine-Community

更新apt包索引,这里不能省略

$ sudo apt-get update

安装最新版本的 Docker Engine-Community 和 containerd

$ sudo apt-get install docker-ce docker-ce-cli containerd.io

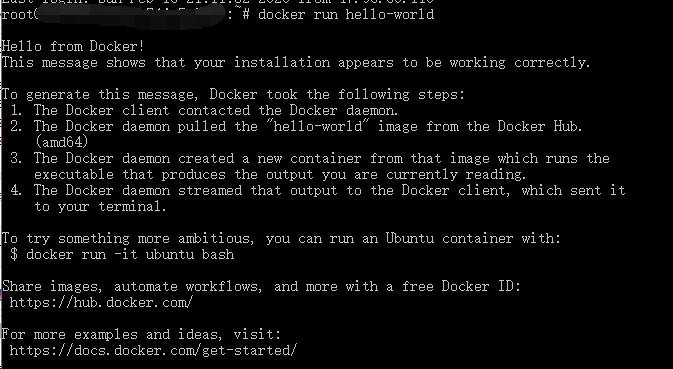

测试 Docker 是否安装成功,输入以下指令,打印出以下信息则安装成功:

$ sudo docker run hello-world

安装好了docker之后,W12scan的安装过程更简单了。

git clone https://github.com/boy-hack/w12scan cd w12scan/doc/distributed/web docker-compose up -d

执行这三条命令就可以在服务器8000端口开启W12Scan服务

部署完成后是这个样子(默认用户密码都是boyhack,登录第一时间记得修改账号密码):

再聊一下安装过程中的坑点:

在W12scan安装过程中的第三步,也就是:docker-compose up -d

下载速度非常非常慢,但是网上很多博客都没有提到下载速度慢这个问题,后来在这个博客上找到了解决的办法:https://www.jianshu.com/p/1eb38b3c8c2e

我采用的是阿里云官方的镜像加速服务,即:

下面的框中提供了自己服务器的Docker官方镜像加速的方法,速度跟之前的速度比起来快了非常多:)

第二个坑点就是taoman最后跑出来的域名只有3万多,我放上去让它重跑了,还不知道结果是什么样。

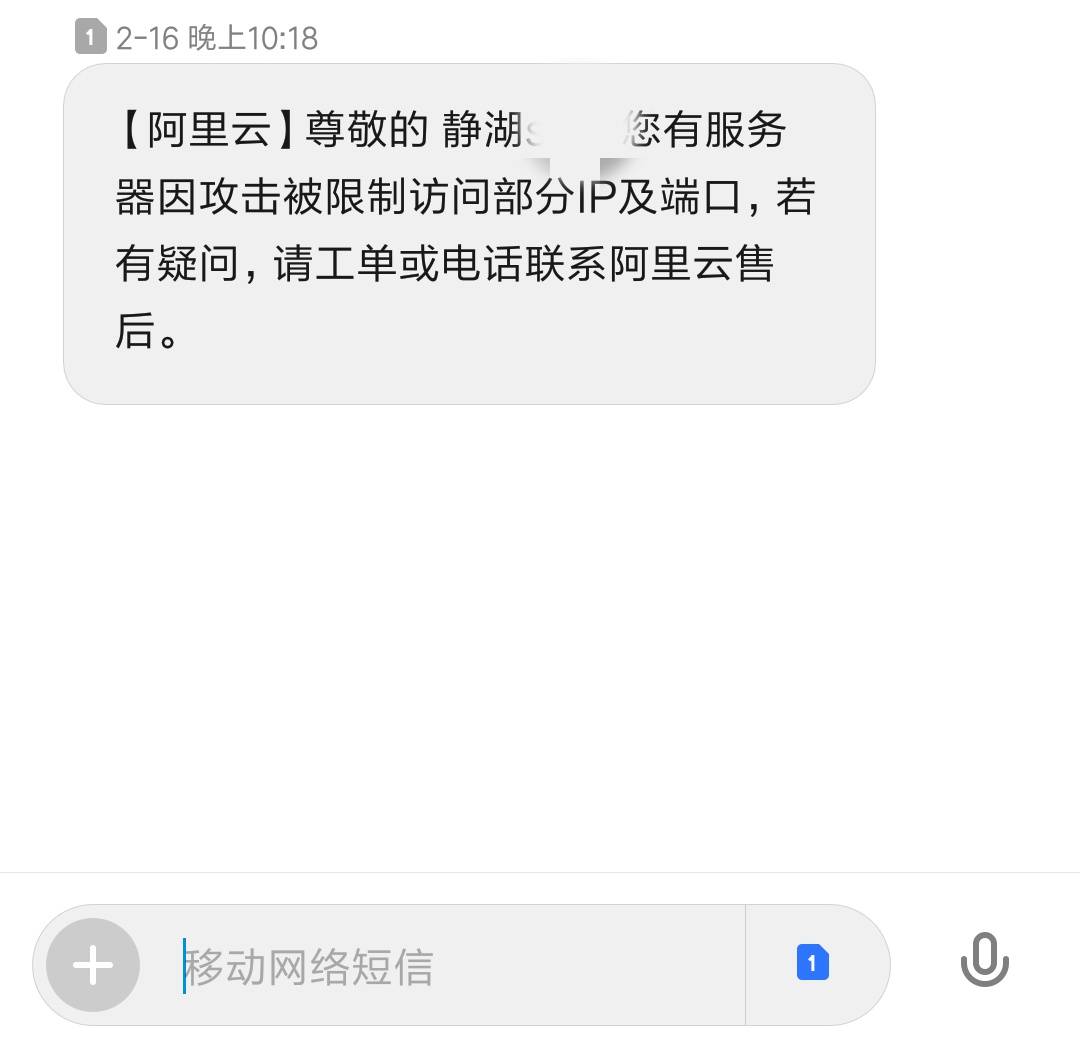

简单搭建了之后,感觉改进的地方在于这个帖子算是比较久之前发布的了,上面扫描出来的有危害的漏洞一般都已经被提交了,想要挖到别人没有挖到的漏洞,需要改进扫描器W12Scan,添加自己搜集的POC,增加攻击点,或者改进taoman,扩大攻击面,另外服务器上应该还要配置代理,因为我挂了一段时间W12Scan之后阿里云给我发短信说服务器因攻击而被限制。

有机会了进行改进吧

参考链接:

https://x.hacking8.com/post-340.html

https://github.com/LandGrey/taoman

https://x.hacking8.com/tag/w12scan

https://x.hacking8.com/post-327.html

http://www.bug8.me/index.php/archives/639