0x01 简介

用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

0x02 漏洞概述

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中

默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITYSYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

0x03 影响版本

cpe:/ o:microsoft:windows_10:- cpe:/ o:microsoft:windows_10:1607 cpe:/ o:microsoft:windows_10:1709 cpe:/ o:microsoft:windows_10:1803 cpe:/ o:microsoft:windows_10:1809 cpe:/ o:microsoft:windows_10:1903 cpe:/ o:microsoft:windows_7:-:sp1 cpe:/ o:microsoft:windows_8.1:- cpe:/ o:microsoft:windows_rt_8.1:- cpe:/ o:microsoft:windows_server_2008:-:sp2 cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ itanium〜 cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ x64〜 cpe:/ o:microsoft:windows_server_2012:- cpe:/ o:microsoft:windows_server_2012:r2 cpe:/ o:microsoft:windows_server_2016:- cpe:/ o:microsoft:windows_server_2016:1803 cpe:/ o:microsoft:windows_server_2016:1903 cpe:/ o:microsoft:windows_server_2019:-

0x04 环境搭建

Windows 7 sp1

0x05 漏洞复现

exp地址:https://github.com/mai-lang-chai/System-Vulnerability/tree/master/Windows/CVE-2019-1388

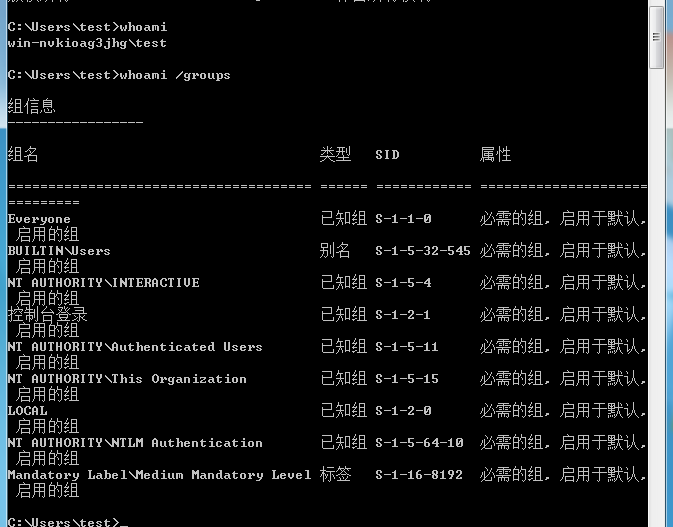

我们新建一个用户test,默认再users组

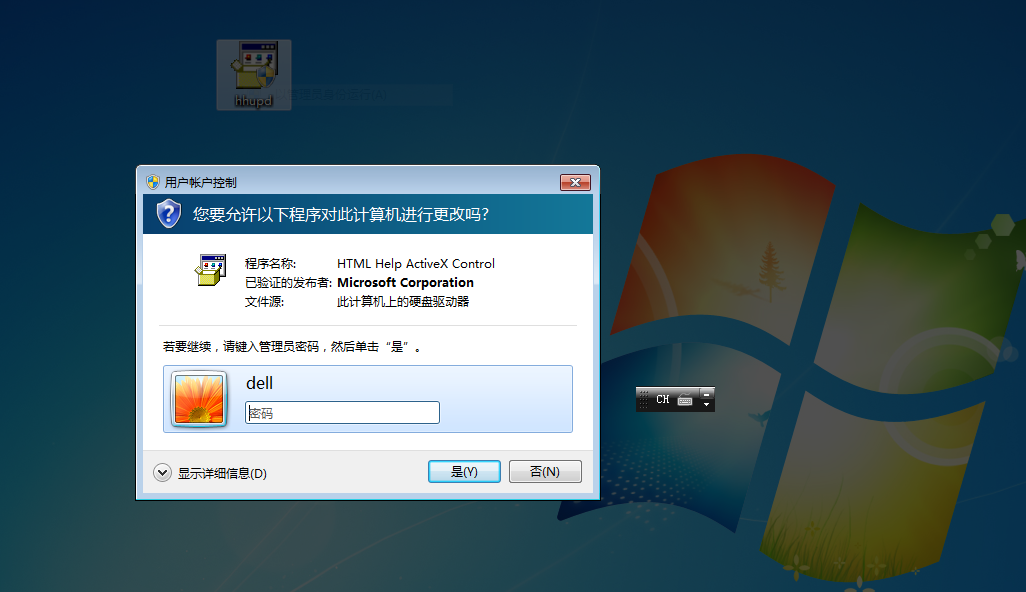

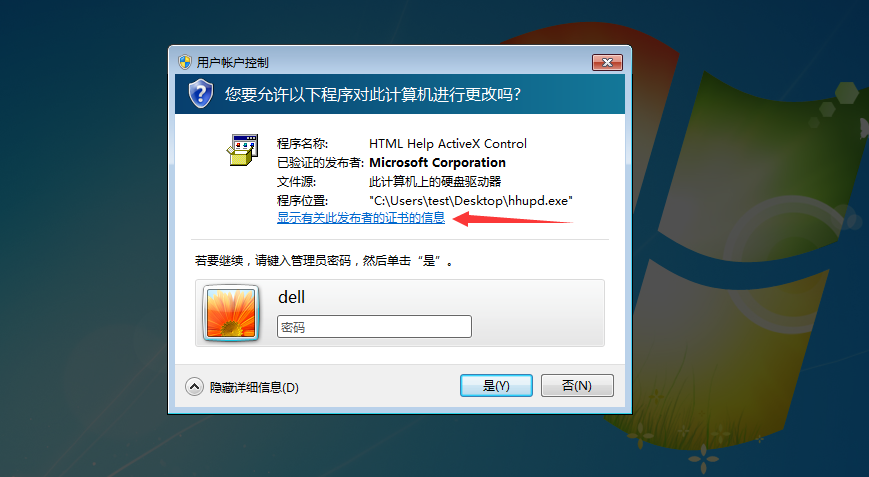

右键以管理员运行hhupd.exe

显示详细信息

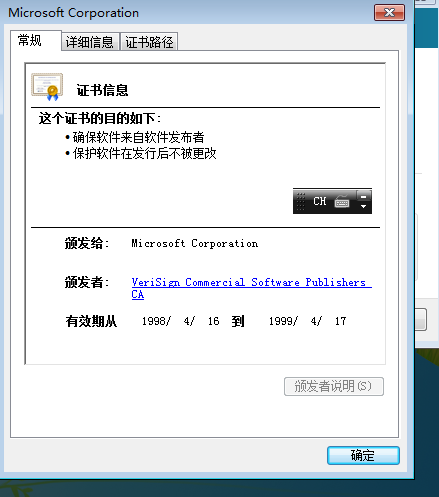

显示有关次发布者的证书信息

点击颁发者链接然后关闭窗口

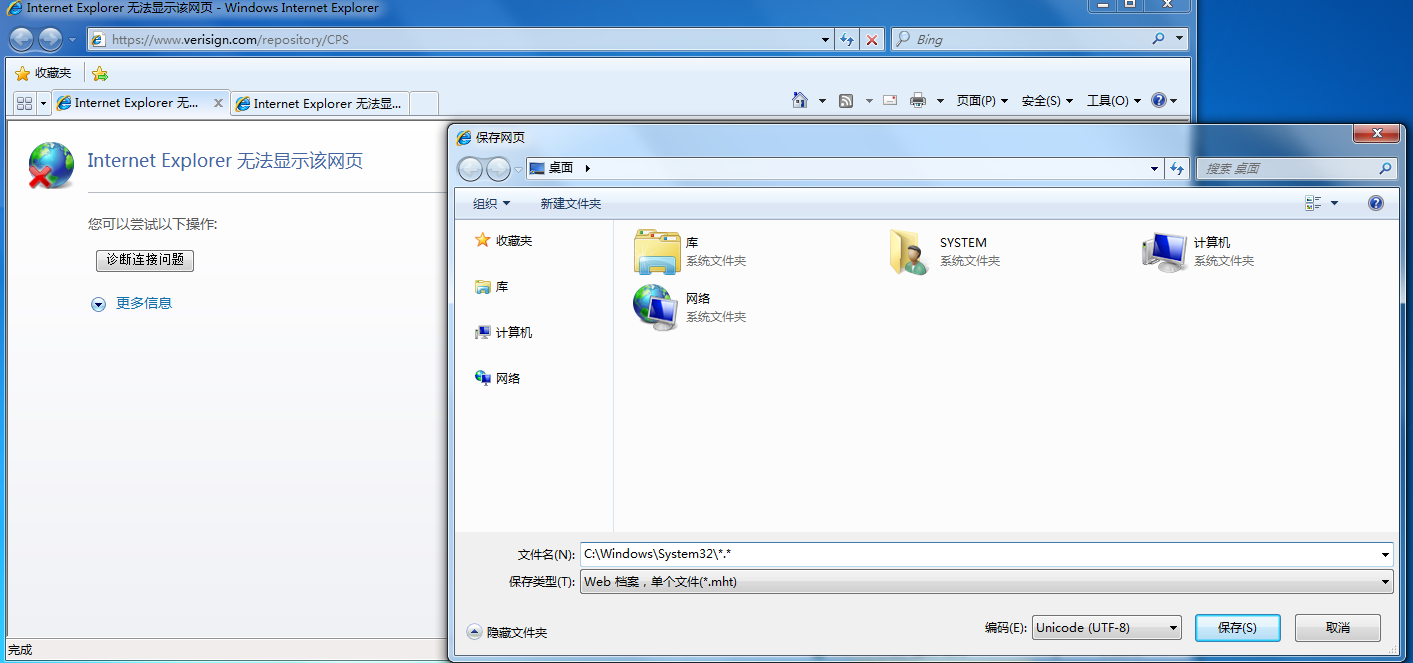

页面另存为

输入System32路径并且进入文件夹中

C:WindowsSystem32*.*

下翻找到cmd,右键打开cmd

输入system的路径只是为了快速进入目录,不是别的,也可以自己慢慢点进目录中,然后启动cmd

文字简述内容学习自:

漏洞简介

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中

默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITYSYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

影响范围