作为一个安全运营人员平时需要定期对域控账号的弱口令进行审计,及时发现使用了脆弱密码的员工账号。

最近发现一个很好用的域控弱口令审计工具,需要调用Powershell,这里分享给大家。

工具下载地址:

需要满足一些条件

-

一个高权限的域控账号

-

足够强大的字典 可用自己的域控账号密码测试

-

以管理员权限打开powershell

-

安装python环境 安装pip

-

如果在运行脚本的时候报 You are probably missing the native OpenCL runtime or driver for your platform. 的错误,尝试安装intel_sdk_for_opencl_applications_2020.0.245.zip 文件。

使用说明

1.

* 将domainWeakPasswdCheck放到一个杀软杀不到的地方,不然,mimikatz会被删除,无法获取到缓存的ST凭据

* 运行程序的计算机要位于域中

* 运行程序的账户需要加入域

2. 填充密码字典到DictsJCPasswd.txt文件,每行一个密码,UTF-8格式保存

3. 安装python2.7环境

4. 安装python依赖包 pip install -r requirements.txt

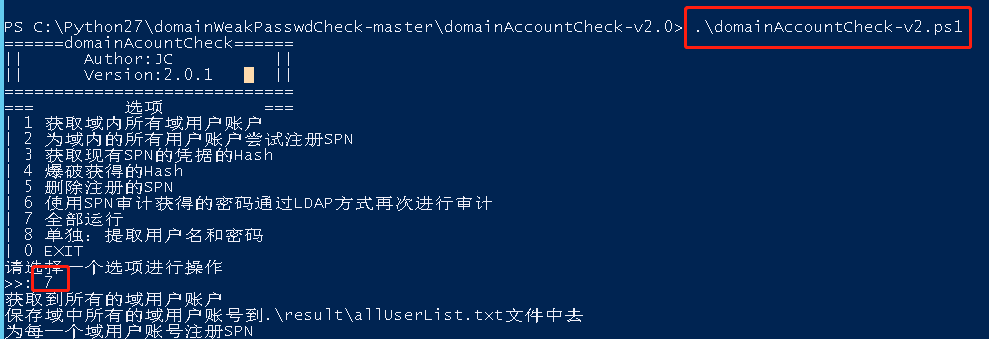

5. 以管理员权限运行powershell,设置执行策略 Set-ExecutionPolicy RemoteSigned

6. 进入到domainWeakPasswdCheck目录下的domainAccountCheck-v1.0目录

7. 运行程序.domainAccountCheck-v1.ps1

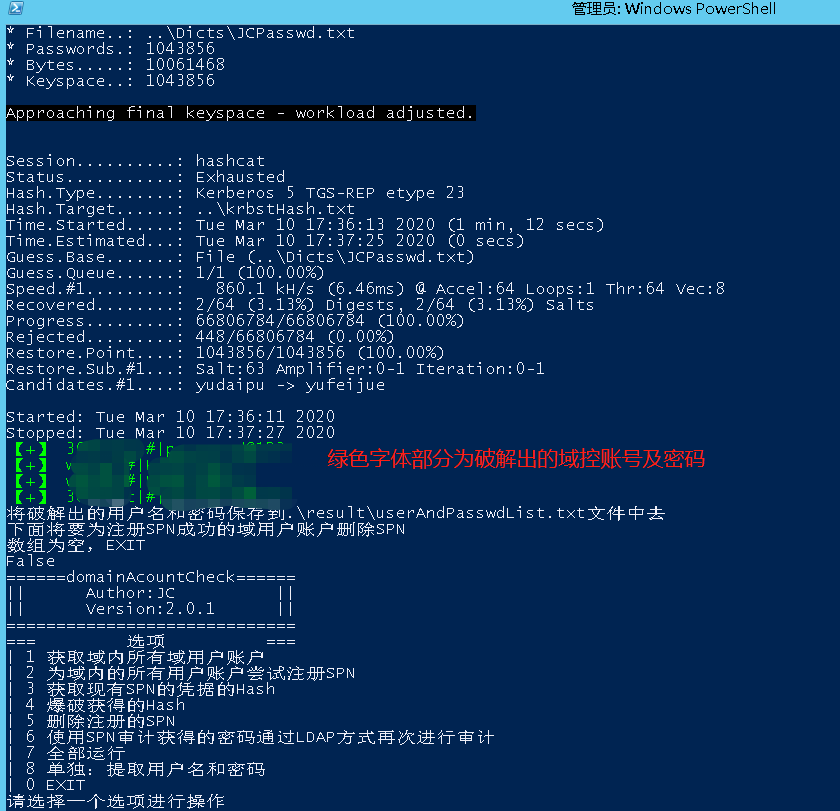

运行后选择7会自动执行所有步骤,注册失败是因为之前有注册成功过,之后再注册就会提示注册失败,不用理会。

破解成功的效果如图: