配置管理测试

1、网路和基础设置配置测试(OTG-CONFIG-001)

测试方法:已知服务器漏洞(APache、IIS等)。略。

2、应用平台配置测试(OTG-CONFIG-002)

测试方法:

a. 黑盒测试:已知web服务器文件和目录;注释审查

b. 灰盒测试:

· 只启用应用程序需要的服务模块。

· 处理服务器错误(40x或50x),使用定制页面代替web服务页面。

· 确保服务器软件在操作系统中以最小化权限运行。

· 确保服务器软件正确地记录了合法的访问和错误异常的日志。

· 确保服务器被配置了正确的处理过载和防止DOS攻击。

· 永远不要允许非管理员身份(除NT SERVICEWMSvc)去访问applicationHost.config,redirection.config和administration.config(任何读或写访问权限)

· 永远不要再网络上向外共享applicationHost.config,redirection.config和administration.config。

· 所有用户能默认读取.NET 框架 machine.config和 root web.config文件,不要把敏感信息存储到这些文件中。除非只有管理员能查看。

· 在同一机器上只有IIS工作进程可以被读取,而其他用户不能看到的敏感信息应该被加密。

· 不能给予web服务器用户访问共享的applicationHost.config 写权限。

· 使用单独的身份来发布applicationHost.config 共享,不要使用此用户身份在web服务器去配置共享配置文件的访问权限。

· 导出共享配置文件的加密密钥时,要用强密码进行保护。

· 始终限制访问包含共享的配置文件和加密密钥目录。

· 考虑通过防火墙规则和IPSec技术,只允许web服务器成员连接到共享文件。

c. 日志

存在敏感信息的日志

日志位置(单独的日志服务器)

日志存储(可能被dos攻击)

日志轮转迭代

日志访问控制

日志审核

3、敏感信息文件扩展处理测试(OTG-CONFIG-003)

确定web服务器如何处理包含不同扩展名对应的请求,也许能帮助你理解web 服务器对于不同类型文件访问的行为模式。

测试方法:

a. 强制浏览

b. 文件上传

c. 灰盒测试

工具:Nessus,Nikto。

4、对旧文件、备份和未被引用文件的敏感信息的审查(OTG-CONFIG-004)

测试方法:

黑盒测试:

a、根据发布的内容对命名模式推断(如:viewuser.asp可以推出可能含edituser.asp,adduser.asp,deleteuser.asp;/app/user可以推出可能含/app/admin,/app/manager)

b、发布内容的其他线索(注释)

c、盲猜

d、通过服务器漏洞和错误配置获取信息

e、使用公开资源获取信息(搜索引擎归档文件)

f、文件名过滤绕过(基于正则的黑名单过滤)

灰盒测试:周期性地在后台执行任务来检查带有文件扩展名的文件,并确定是文件副本或备份文件,并且定期执行手动检查。

工具:Nessus,Nikto,Wikto。

5、枚举基础设施和应用程序管理界面(OTG-CONFIG-005)

主要测试某些特权功能收被一个没有授权的用户或一般用户访问。(未经授权访问)

测试方法:

黑盒测试:

目录和文件的枚举。

存在很多可获取的工具可对服务器内容执行暴力攻击。

在源代码中的注释和链接。

审查服务器和应用程序文档。

公共可获取的信息。

任意服务器端口。

参数的篡改。(如:cookie)

灰盒测试:源代码审查。

工具:Dirbuster、THC-HYDRA。

6、HTTP方法测试(OTG-CONFIG-006)

主要测试不安全的http方法。(PUT、DELETE、CONNECT、TRACE)

测试方法:

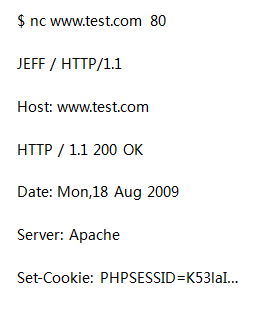

用netcat或telnet。(options HTTP测试方法)

a、测试任意HTTP方法

找一个存在安全访问限制的页面,用JEFF方法发出请求,若不支持,会发出错误页面(405,501)

否则继续攻击:JEFF /admin/changePw.php?member=myAdmin&passwd=123&confirm=123

FOOBAR /admin/createUser.php?member=myAdmin

CATS /admin/groupEdit.php?group=Admins&member=myAdmin&action=add

b、测试HEAD访问控制绕过

找一个存在安全访问限制的页面,用JEFF方法发出请求,若不支持,会发出错误页面(405,501),说明没问题。

若出现200OK,则有可能应用程序在处理请求时没有授权和认证体系。 (同上)

HEAD /admin/changePw.php?member=myAdmin&passwd=123&confirm=123

HEAD /admin/createUser.php?member=myAdmin

HEAD /admin/groupEdit.php?group=Admins&member=myAdmin&action=add

工具:NetCat

7、HTTP强制安全传输测试(OTG-CONFIG-007)

HTTP强制安全传输(HSTS)头,要求web站点与web浏览器之间的流量交换始终基于HTTPS之上,有助于没有加密的信息在传输过程中受到保护。

主要检查使用这个头的web是否会有如下安全问题:

· 嗅探网络流量并且查看再文加密通道上传输的信息。

· 中间人攻击

· 用户错误地输入HTTP代替HTTPS,或用户点击了一个在web内错误关联HTTP协议的链接。

测试方法:

通过劫持代理并检查服务器响应的HSTS头

或是用curl指令:

¥ curl -s -D- https://test.com/ | grep Strict

期望:

Strict-Transport-Security:max-age=...

8、RIA跨域策略测试(OTG-CONFIG-008)

富网络应用程序(RIA)通过domain.xml策略文件允许跨域访问控制,所以,一个域可以授予一个不同的域从远程访问它的服务。若策略文件配置不当,将导致跨站点伪装攻击等。

测试方法:

取出应用程序中的crossdomain.xml和clientaccesspolicy.xml文件。检查所允许的因为最小的权限原则。存在“*”的配置策略应密切检查。

如:

<cross-domian-policy>

<allow-access-from domain="*" />

</cross-domian-policy>

期望结果:一个策略文件列表被发现了;存在缺点的策略配置。

工具:Nikto,OWASP Zed Attack Proxy Project,W3af。

*本文仅为《安全测试指南》一书的学习笔记