20174301_许诺 恶意代码分析

一、实验原理

一是是监控你自己系统的运行状态,看有没有可疑的程序在运行。

二是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

三是假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

二、实验步骤

(一)系统运行监控

1.使用计划任务监控

·使用管理员模式运行cmd模式,输入如下命令

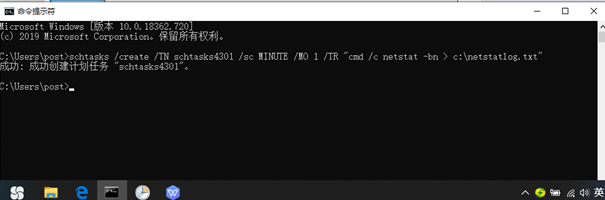

schtasks /create /TN schtasks4301/sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c: etstatlog.txt"

计划成功建立的截图如下:

·新建一个文本文件,输入以下内容:

date /t >>c: etstat4301.txt

time /t >>c: etstat4301.txt

netstat -bn >>c: etstat4301.txt

将文本文件类型改成.bat类型,直接重命名改后缀名即可,当然要先设置使文件显示后缀格式,如图:

成功建立的文件截图如下:

·在任务计划程序中,打开schtasks4301,点击操作,编辑添加schtasks4301.bat为启动程序,然后启动该任务。

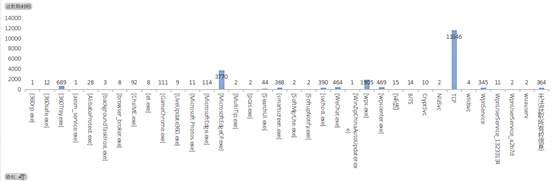

·运行任务之后,文本文档netstat20174301.txt开始记录后台的数据,其中保持电脑的正常使用,半天后打开netstat4301.txt文件,参考其他同学的博客,将记录的数据导入excel表格,再做成数据透视图,如下:

·可见电脑所有连网的程序,其中连接最为频繁的是MicrosoftEdgeCP.exe,IP地址是182.61.128.198,通过查询可知是百度云。

其次高的是Wpnservice,对应的IP地址为40.119.211.203,查询后发现是新加坡的IP地址,而且没有查到相关的正规软件厂商。

可见电脑存在不明连接,有被攻击监控的可能性。

2.使用sysmon工具监控

·根据需求编写xml文件

·下载安装sysmon

其中要在开始目录里选择Windows PowerShell(管理员)进入,使用cd命令进入解压目录并输入安装指令,安装完成。指令如下:

.Sysmon.exe -i C:UsersadminDesktop4301sysmon.xml

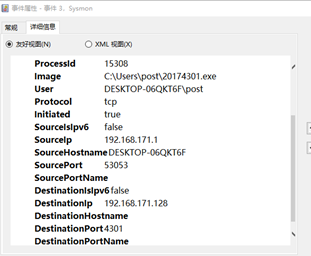

·查看日志

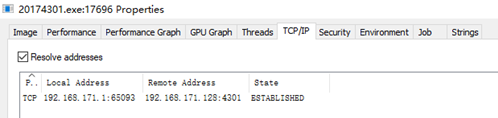

运行后门文件,打开事件查看器,点击应用程序和服务日志,选择Microsoft,选择Sysmon,点击Operational,可以查看进程信息。可以看到后门程序20174301.exe的进程信息,连接的IP是192.168.171.128,也即是虚拟机的IP地址。

调用了子进程conhost.exe,其功能主要是为命令行程序(cmd.exe)提供类似于Csrss.exe进程的图形子系统等功能支持。

(二)恶意软件分析

1.wireshark软件捕包分析

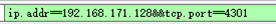

·打开wireshark,选择VMnet8,输入过滤条件如下,其中端口和ip都是生成后门文件时设置的。

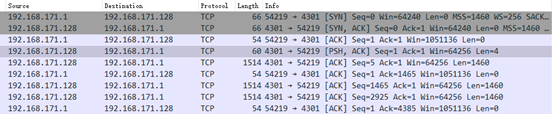

·运行后门文件,开始捕获IP包,如图:

可以看出linux和windows握手等的IP包。

2.Process Explorer分析

·下载并安装Process Explorer

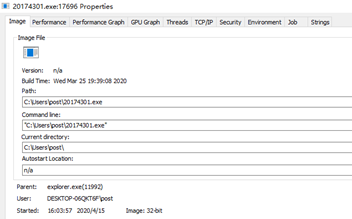

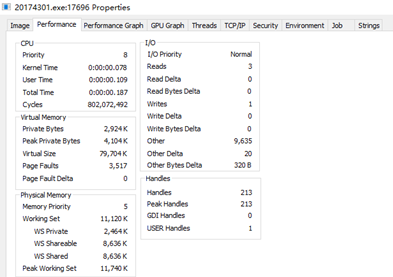

·打开后门软件回连linux,查看Process Explorer的信息。

可以看到程序的存储位置、cpu的使用情况、后门程序连接的远程IP、程序的权限信息等。

3.Systracer分析

·下载并安装systracer

·选择端口号为4301,在后门软件(1)启动回连,(2)安装到目标机(3)截屏、获取击键记录(4)关闭后门文件,断开连接时拍下快照,如图:

·将这些快照分别进行比较,分析恶意软件的行为

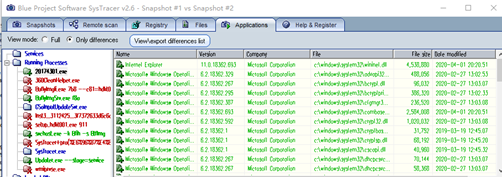

选中1和2进行compare,在正在运行的进程中可发现后门程序20174301.exe。

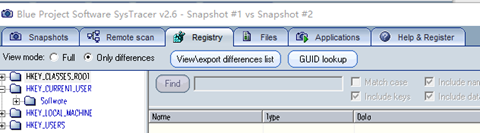

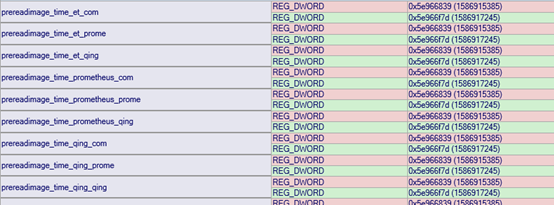

在Registry中可以查看注册表的变化,如图:

可以发现,发生变化的注册表如下:

HKEY_CURRENT_USERSoftwareMicrosoftInputMethodSHARED

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNotificationsData

HKEY_LOCAL_MACHINESYSTEM

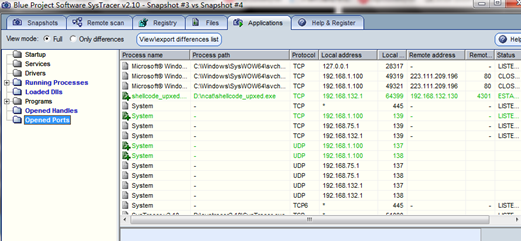

可以看到后门连接的IP地址。

恶意软件回连后,通过快照前后对比发现了shellcode_upxed.exe,可以查看到其所建立的TCP连接以及其详细的端口地址信息。

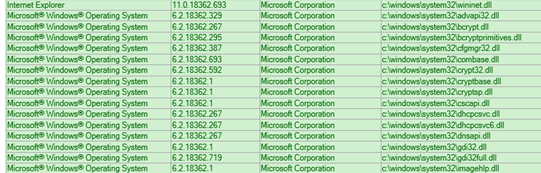

导出文件后可以看到详细信息,可以发现增添了许多dll文件。

还发现了流氓软件/(ㄒoㄒ)/

对2、3进行比较

可查看得到截图的注册表信息

对3、4进行比较,注册表变化不大。

三、实验总结

(一)问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

可以监控系统的运行状态,建立任务计划程序中查看是否有可疑的程序运行,查询IP地址,如果不是正版厂商所属的,就有可能是恶意软件。

可以使用sysmon工具监控系统运行状态,可以查看后门程序有哪些子进程,从而了解到后门程序对电脑进行了哪些恶意行为。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

可以通过Process Explorer看到程序的存储位置、cpu的使用情况、后门程序连接的远程IP、程序的权限信息等。

可以使用wireshark,筛选IP地址后查看是否有可疑操作。

通过Systracer可以监控注册表和文件修改的情况。

(二)思考与总结

本次实验教会了我如何分析电脑的运行状态,并让我更加了解了恶意代码的行为特征,在电脑出现问题时,可以监控电脑的状态,根据恶意代码的特征去筛查电脑是否被恶意攻击。