GDB调试汇编堆栈过程分析

基本知识

基本操作

disass或disassemble反汇编当前函数的机器码。

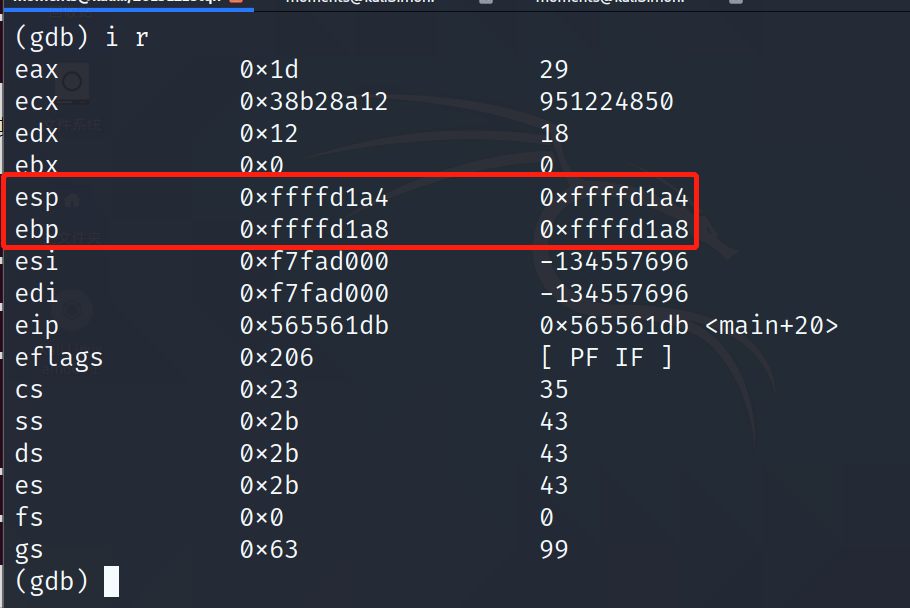

i r或info registers查看当前寄存器的值。

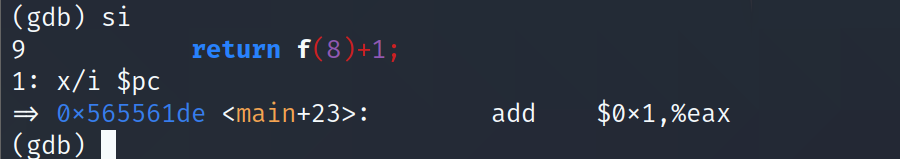

si汇编级的指令,步入下一条(进入函数)汇编代码。

ni汇编级的指令,继续下一条(不进入函数)汇编代码。

display /i $pc通过PC的值指向是下一条机器码的原理,实现显示当前执行的指令

汇编基础

Kali Debian对应的是x86架构,我参考以下博客学习了汇编指令和程序帧等知识,为后续反汇编分析做准备。

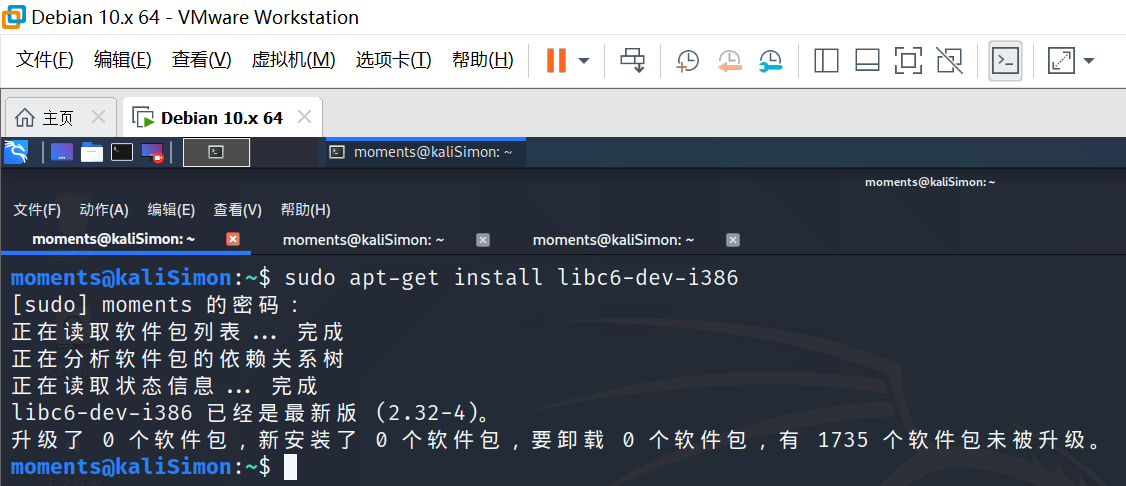

环境准备

在之前缓冲区溢出实验中,已对Kali虚拟机的环境进行了配置,更多细节在我的博客缓冲区溢出实验中。

编译代码

源代码week030320191218.c如下

int g(int x){

return x+3;

}

int f(int x){

int i = 18;

return g(x)+i;

}

int main(void){

return f(8)+1;

}

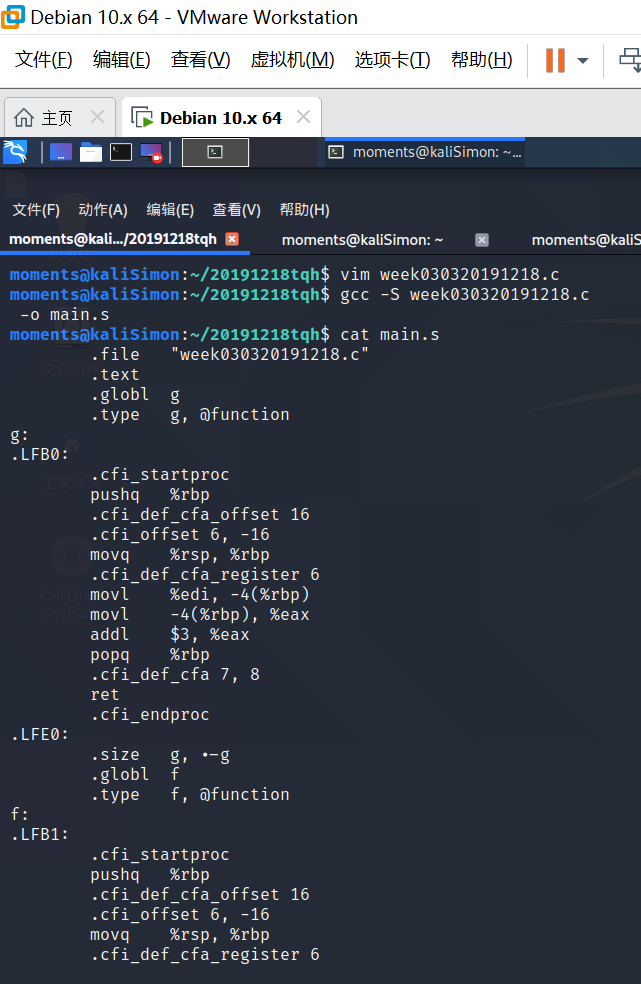

输入gcc -S week030320191218.c -o main.s对程序进行编译,生成main.s汇编代码

反汇编测试

初期准备

- 使用

gcc -g -m32 week030320191218.c -o main

- 设置主函数断点并运行程序

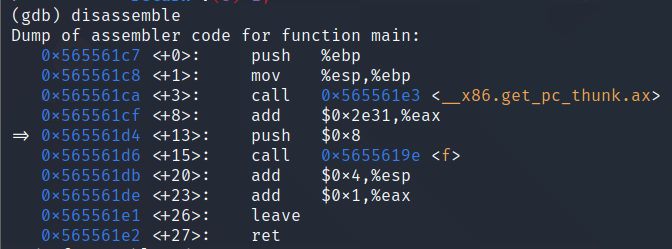

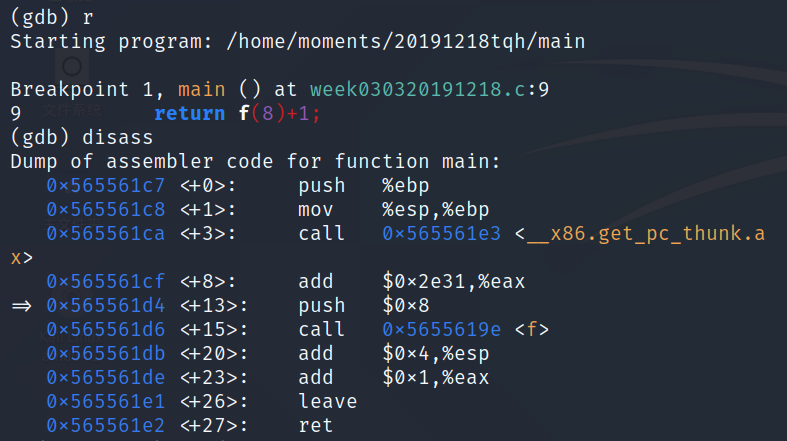

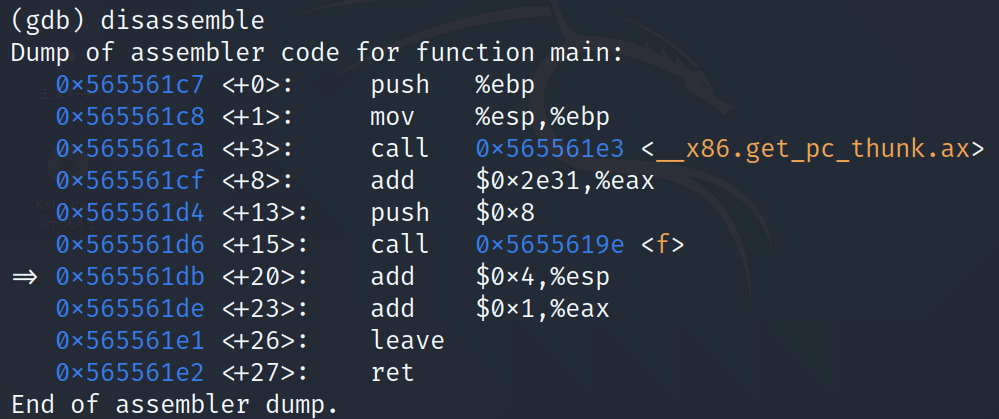

- 反汇编

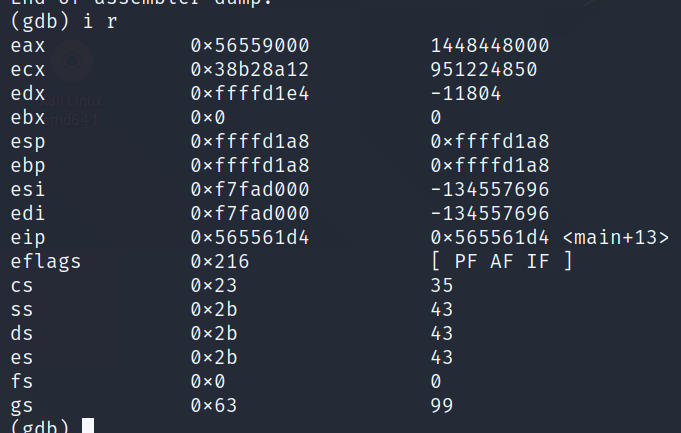

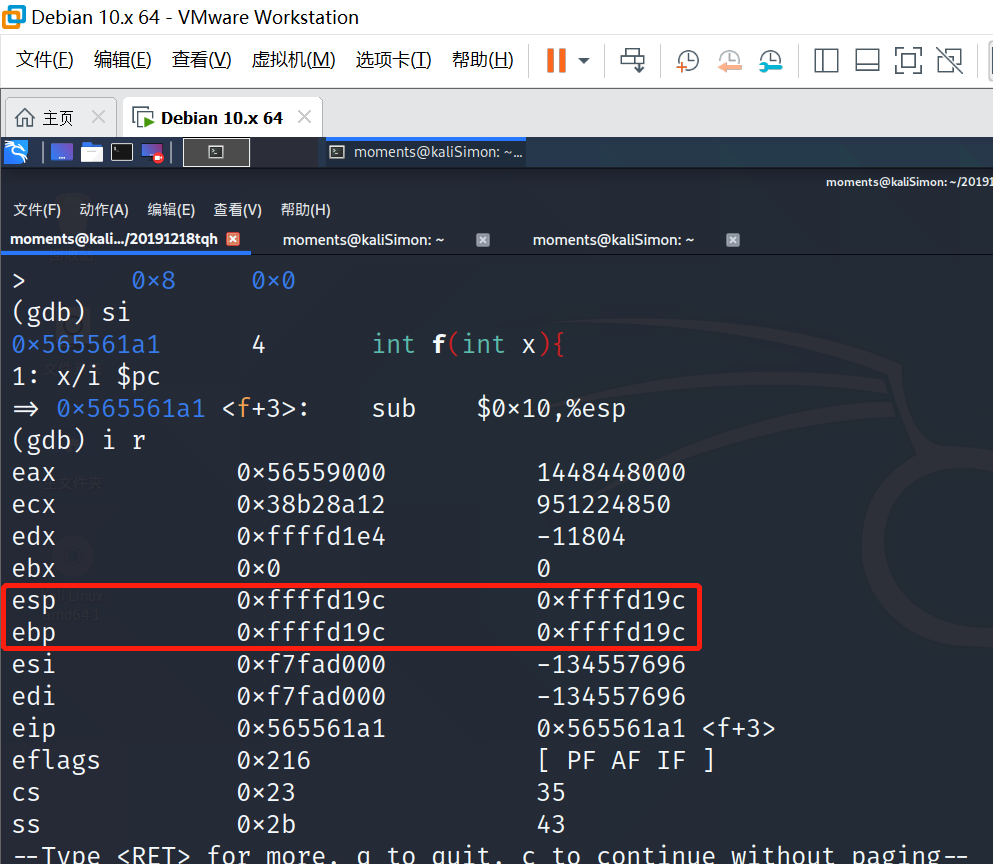

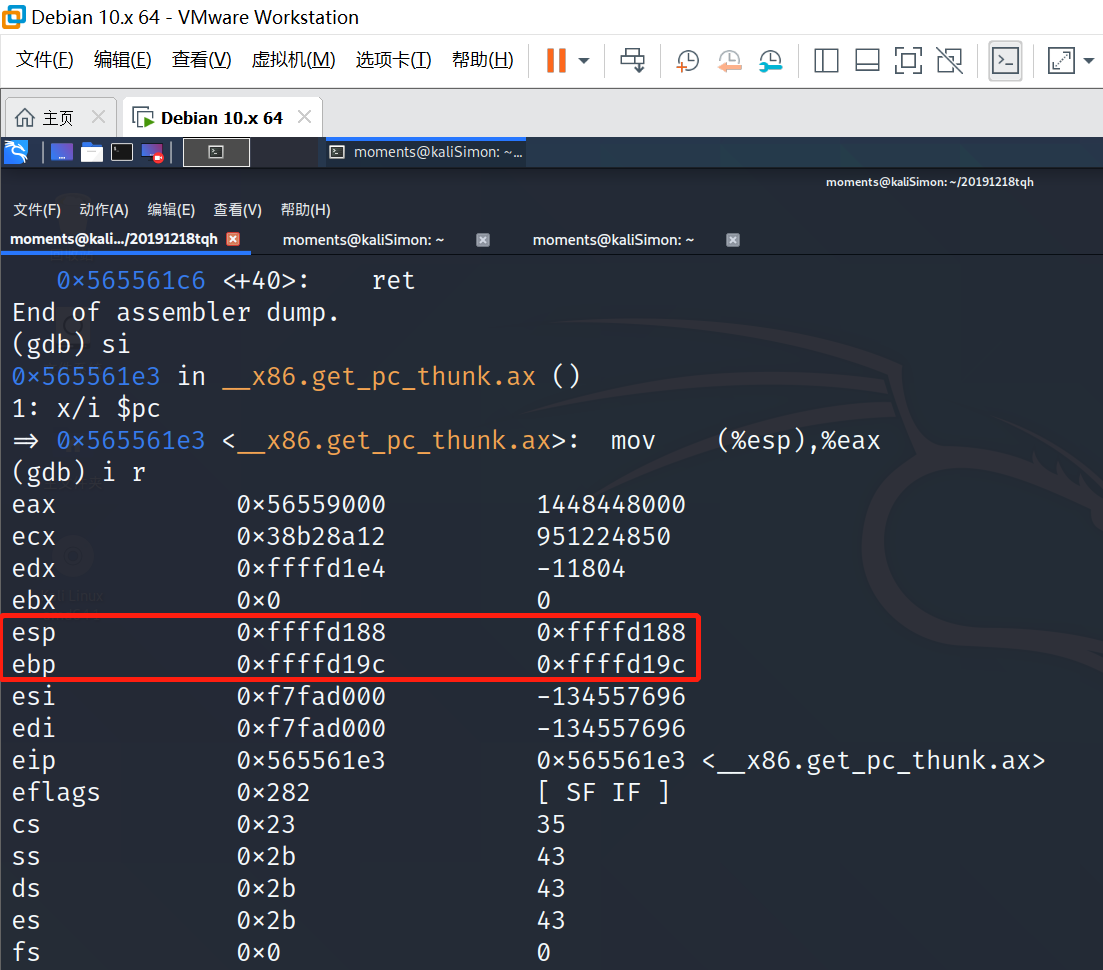

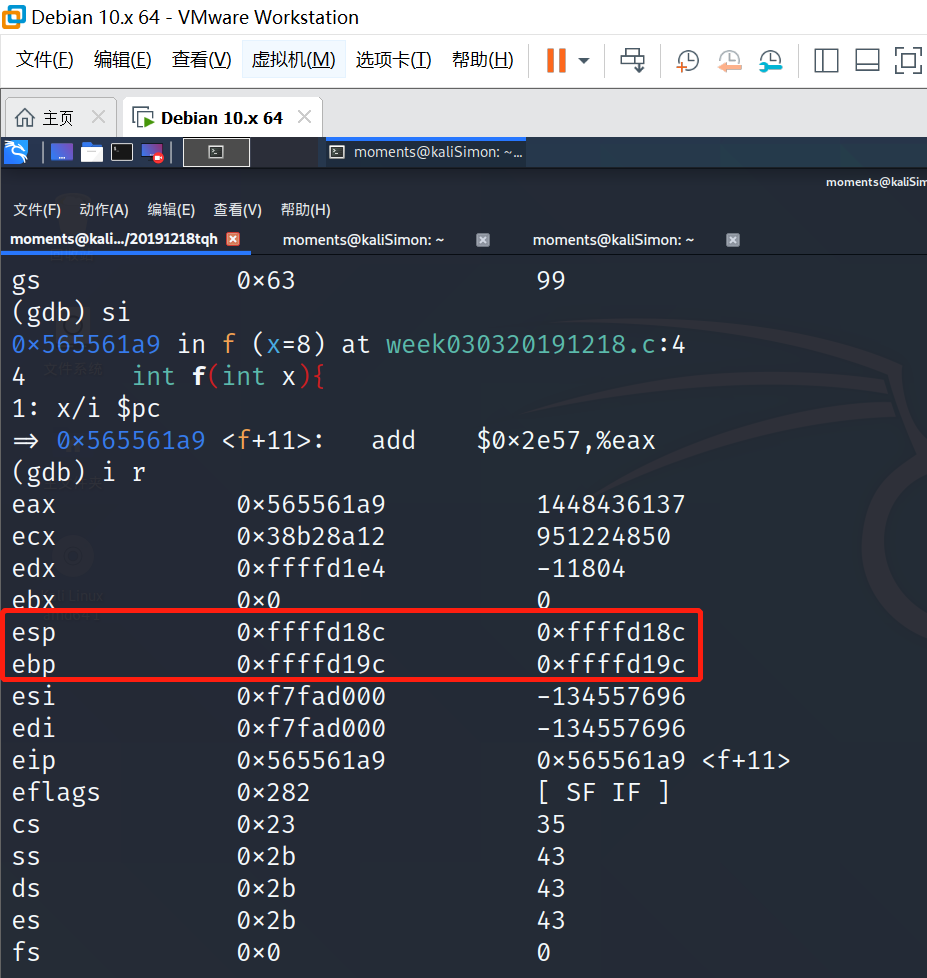

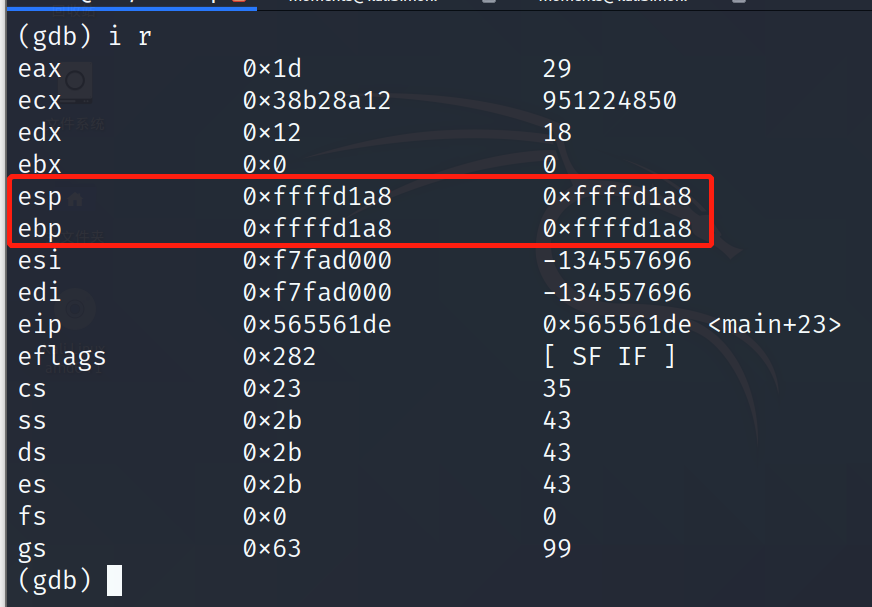

- 查看寄存器的值

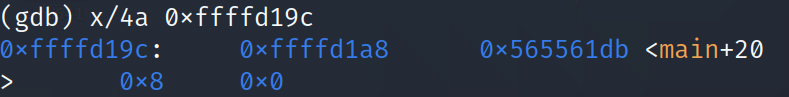

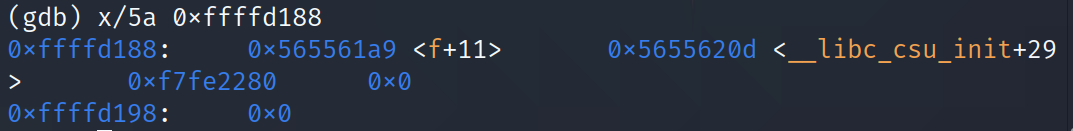

- 查看寄存器对应内存的值

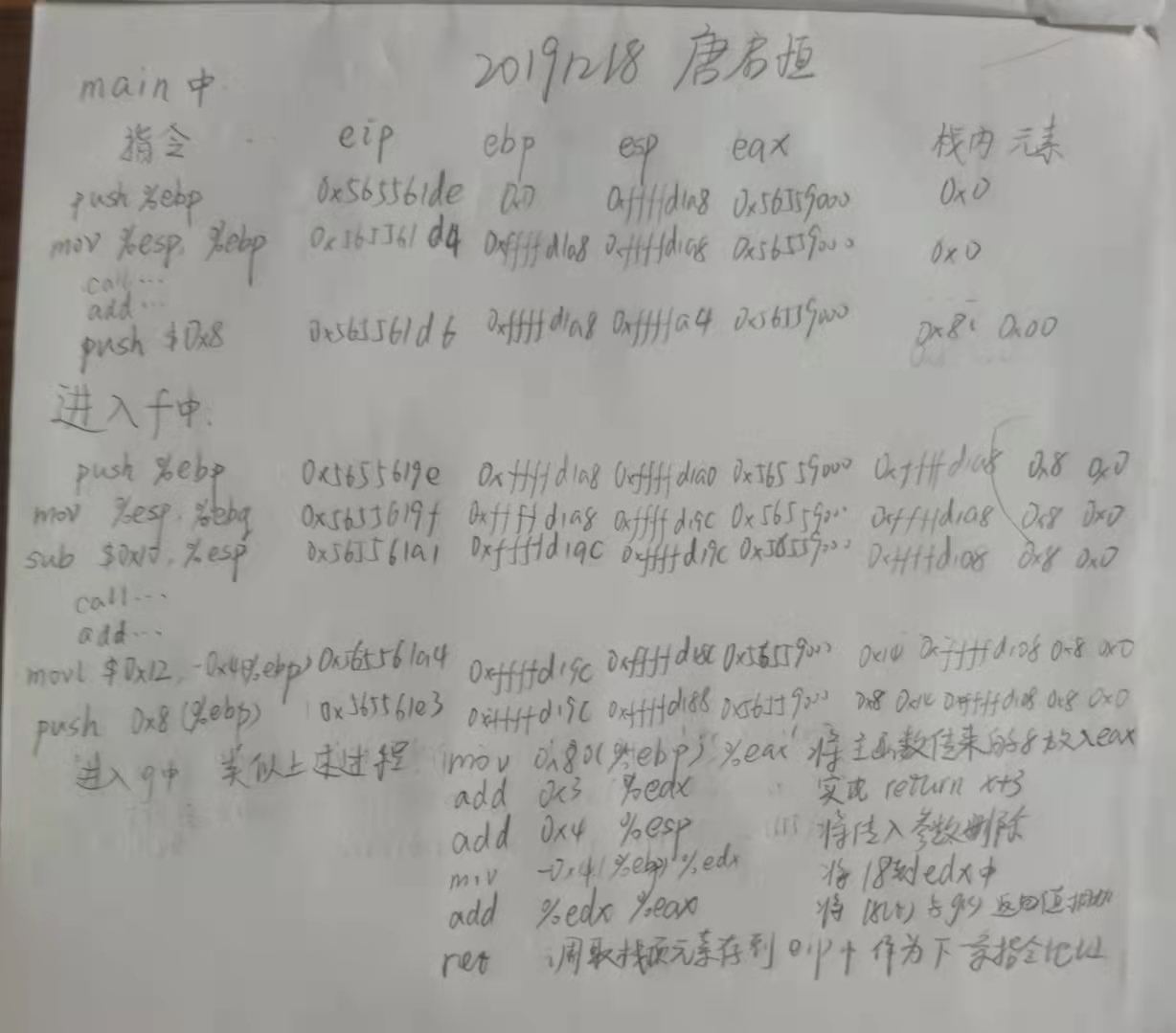

反汇编分析

-

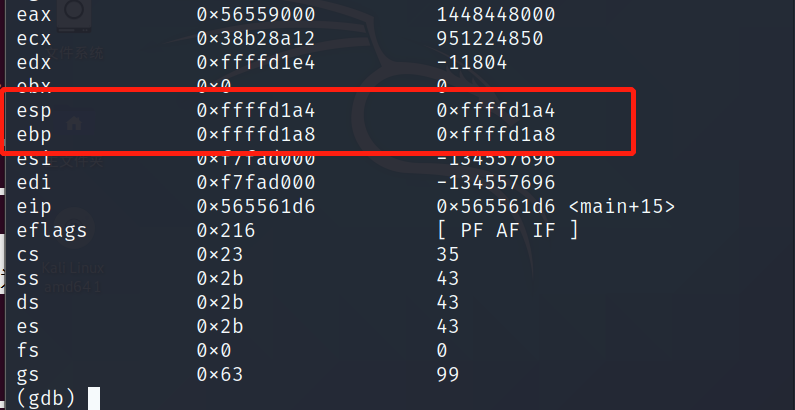

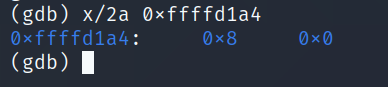

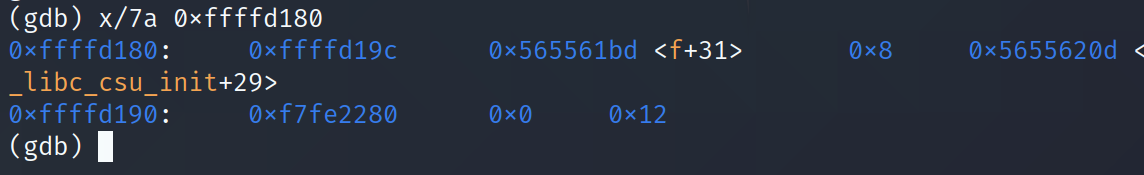

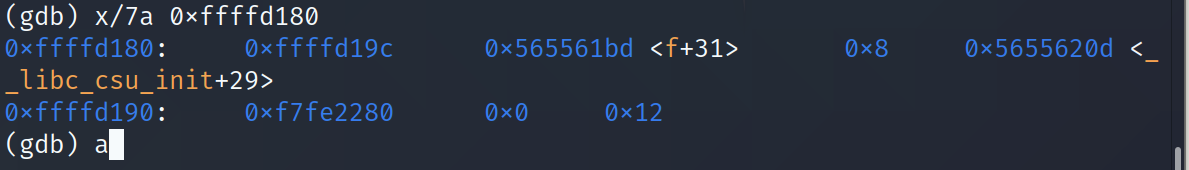

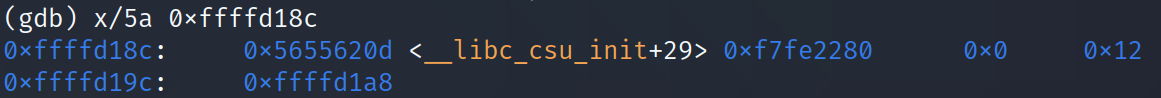

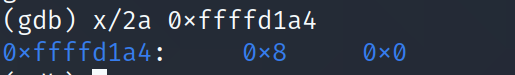

由上图寄存器对应内存的值可见此时主函数的栈基址%esp为 0xffffd1a4,用

x 0xffffd1a4查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0

-

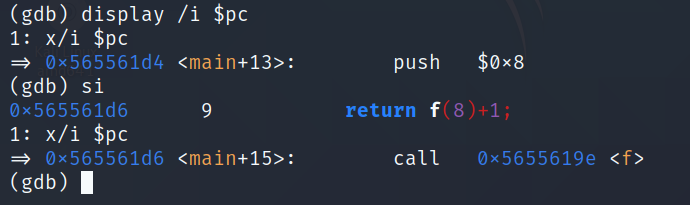

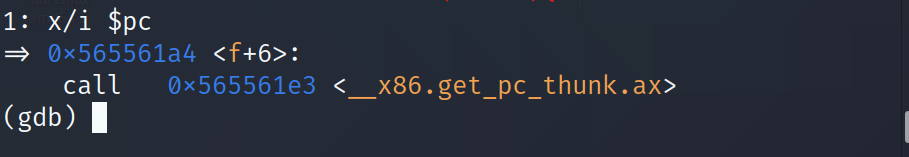

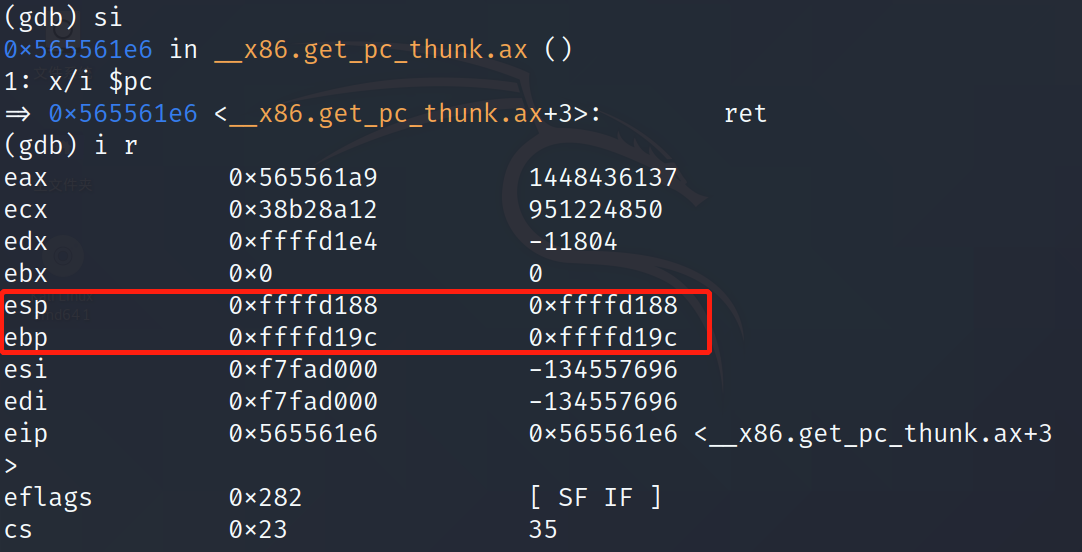

接下来,结合

display命令和寄存器或pc内部变量,做如下设置:display /i $pc,这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。下面展示每一步时%esp、%ebp和堆栈内容的变化:

-

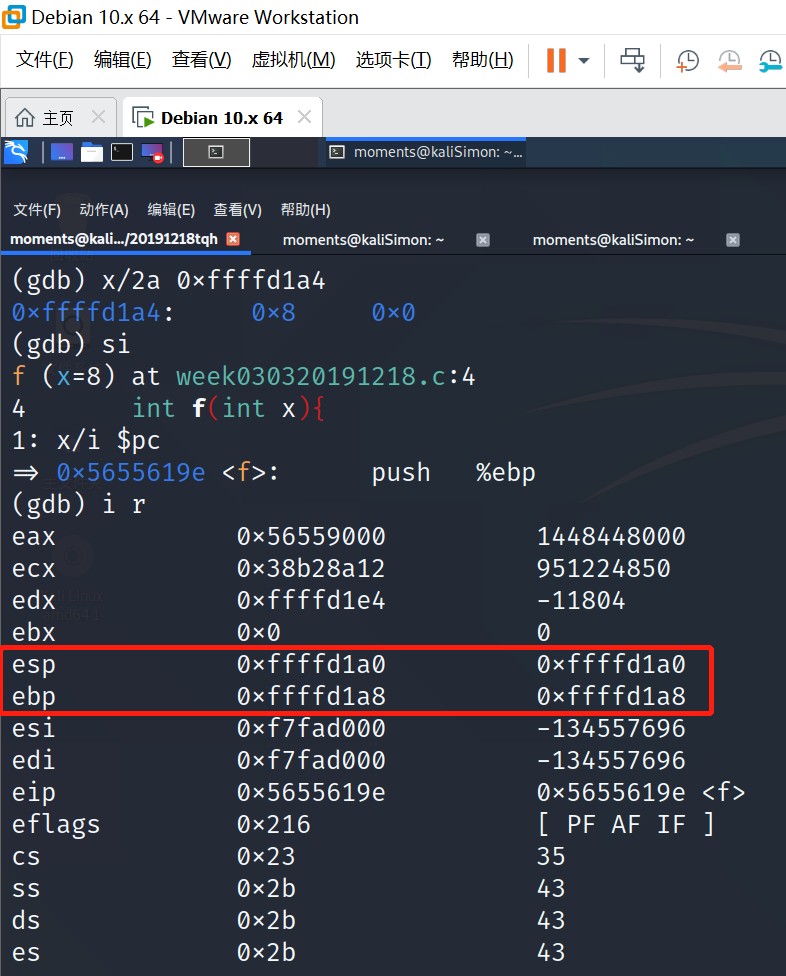

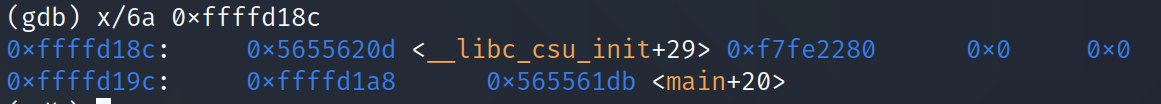

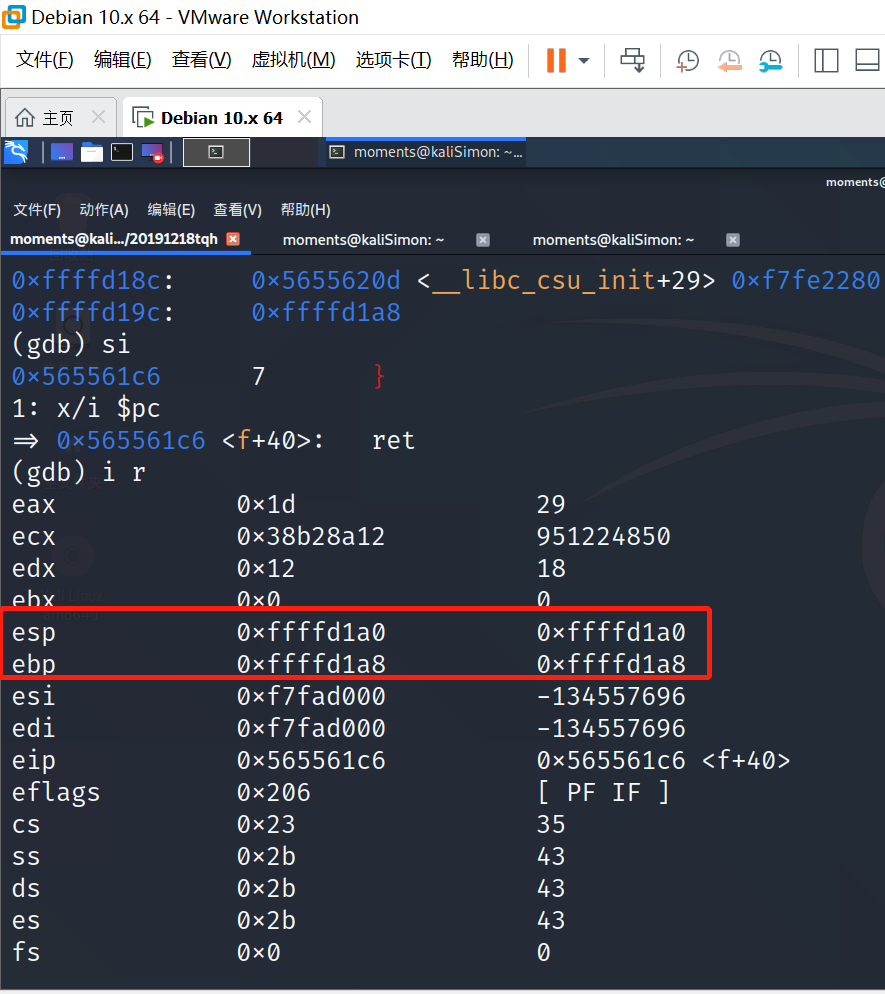

call指令将下一条指令的地址入栈,此时%esp,%ebp和堆栈的值为:

-

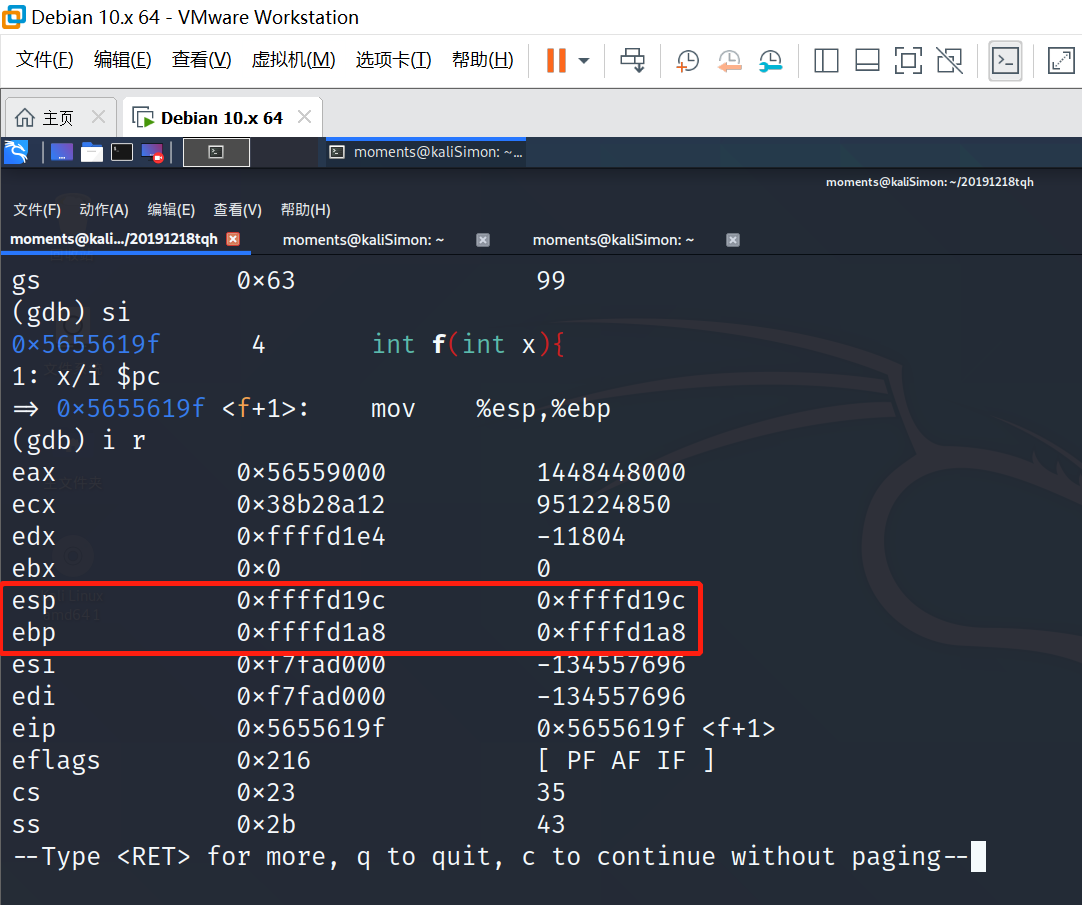

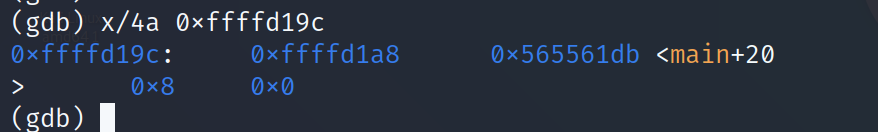

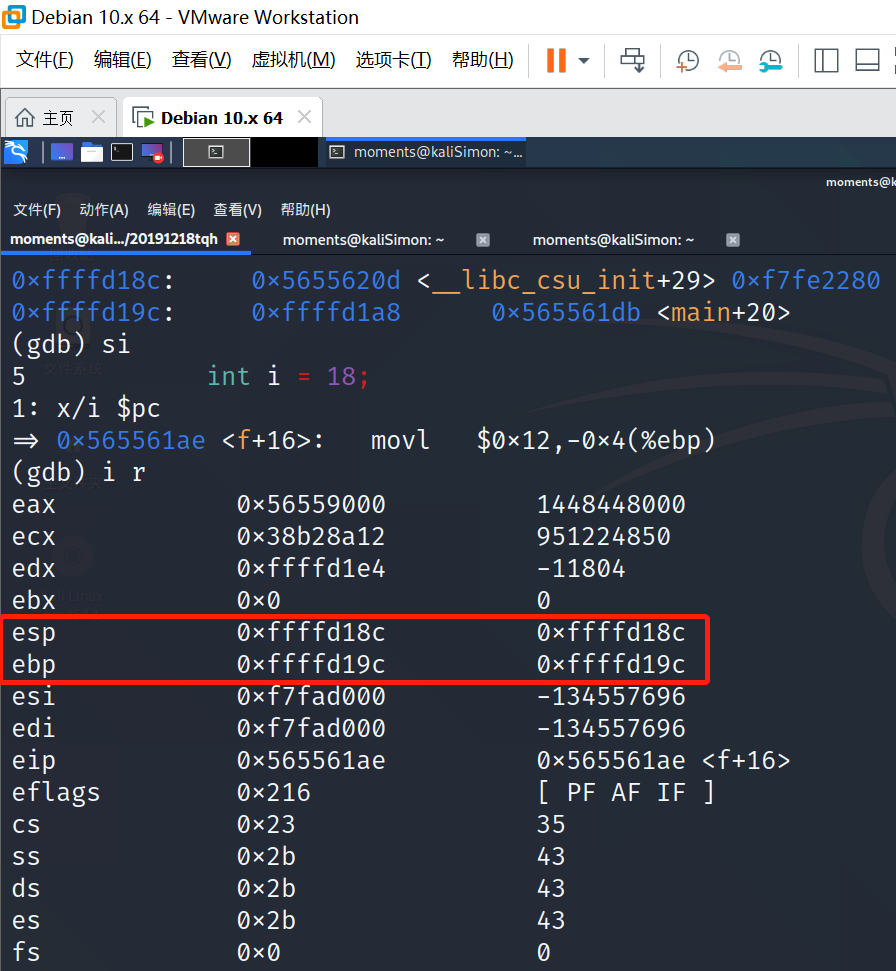

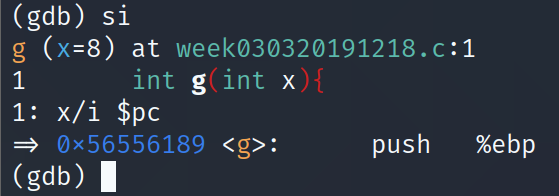

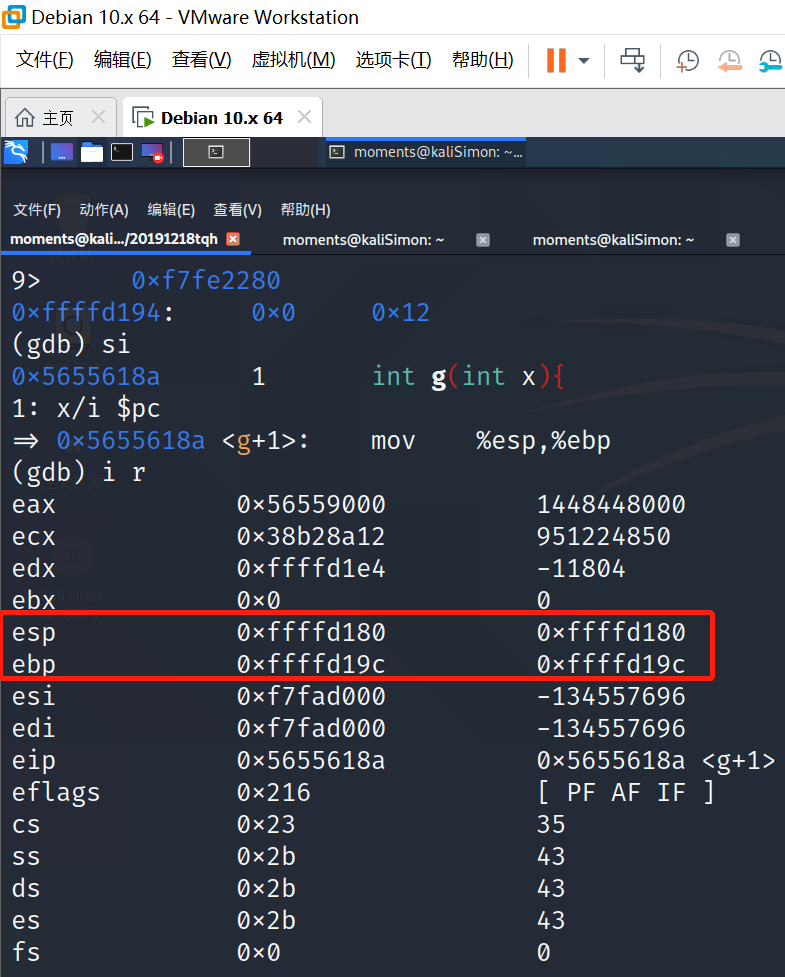

将上一个函数的基址入栈,从当前%esp开始作为新基址:

-

先为传参做准备:

-

实参的计算在%eax中进行:

-

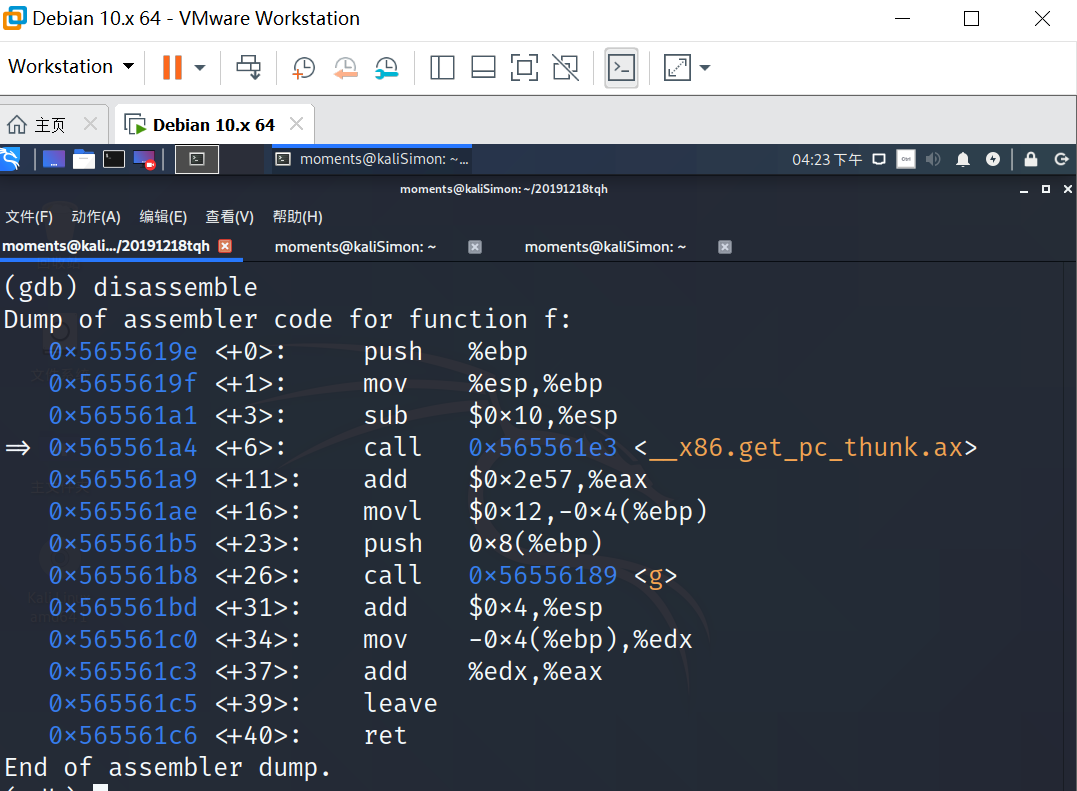

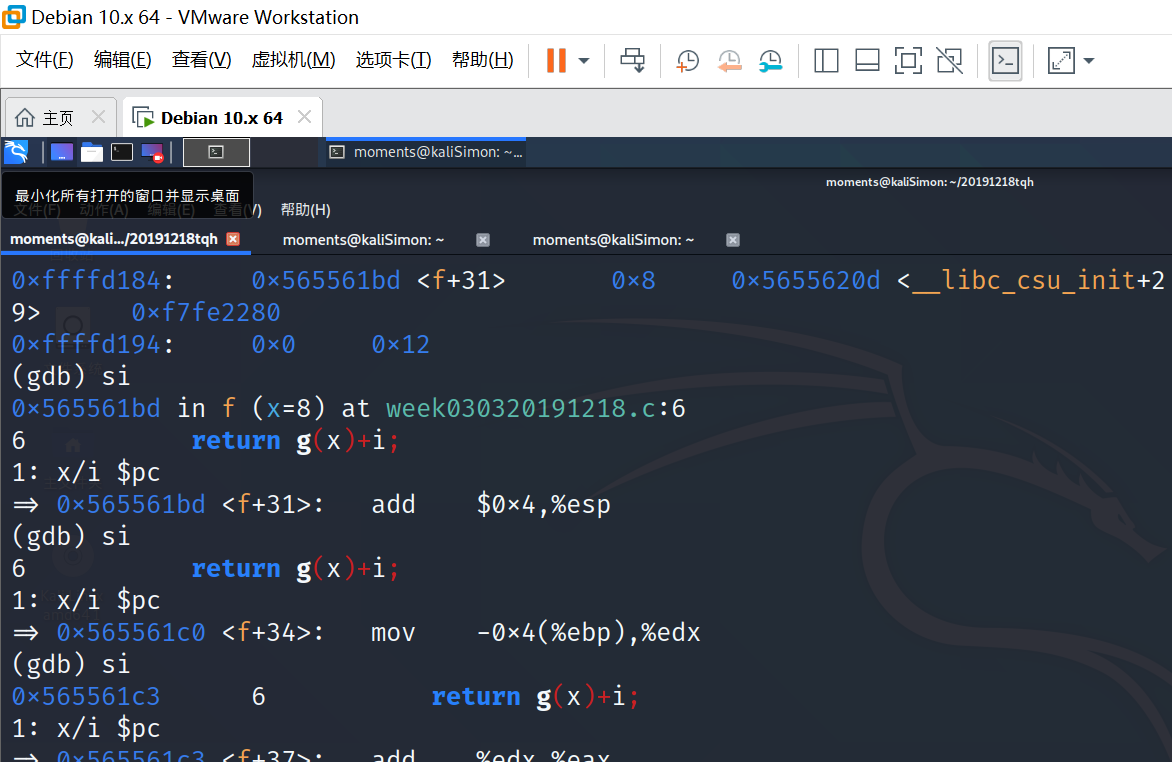

f函数的汇编代码:

-

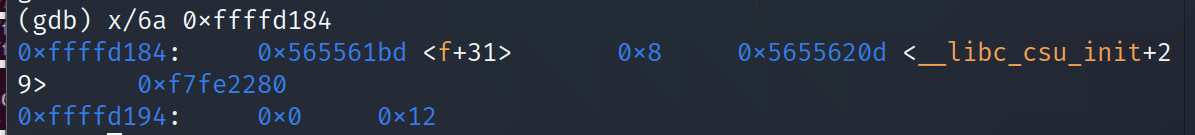

实参入栈

中间跳过若干步次要语句:

-

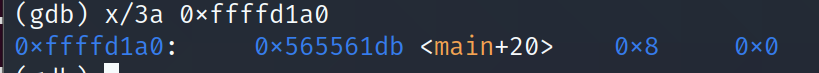

call指令将下一条指令的地址入栈:

- 计算short+int

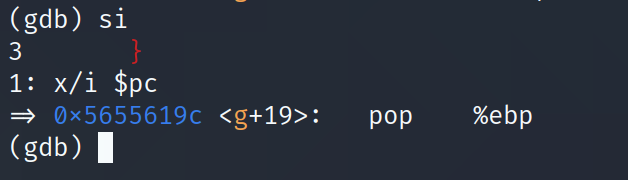

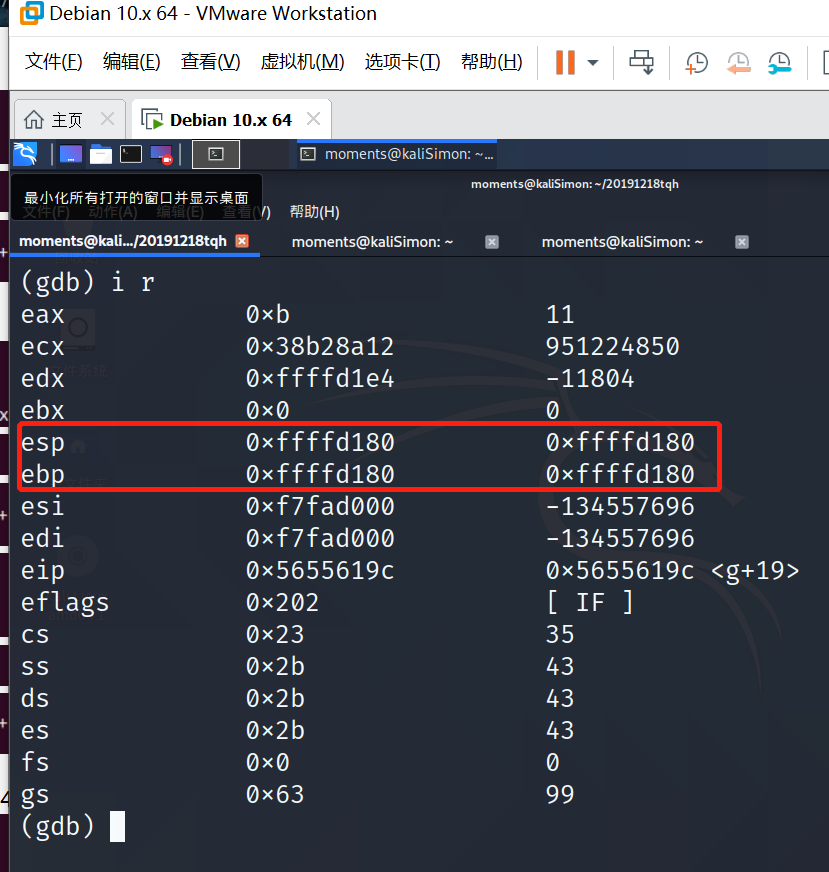

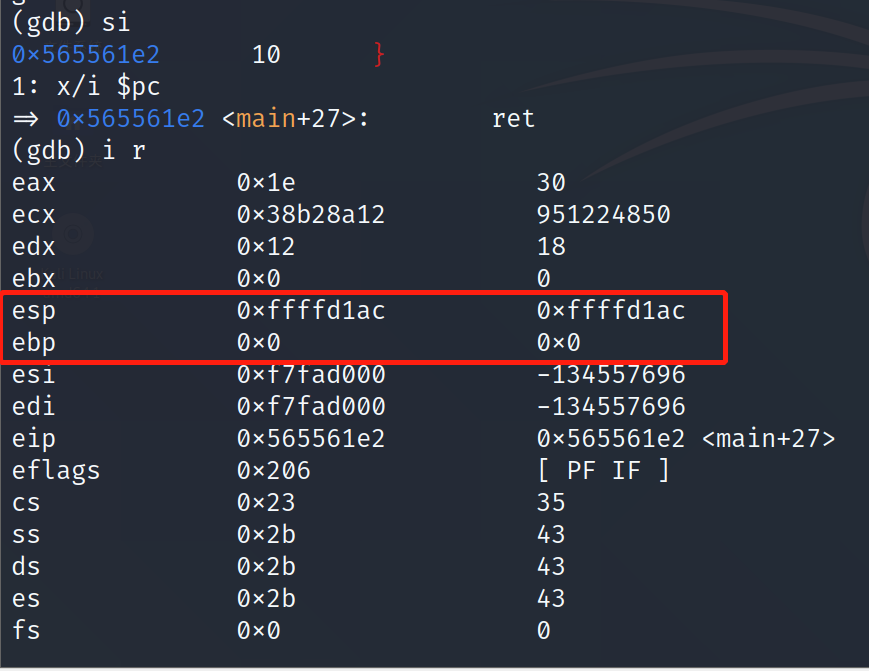

- pop %ebp指令将栈顶弹到%ebp中,同时%esp增加4字节

一些中间过程

-

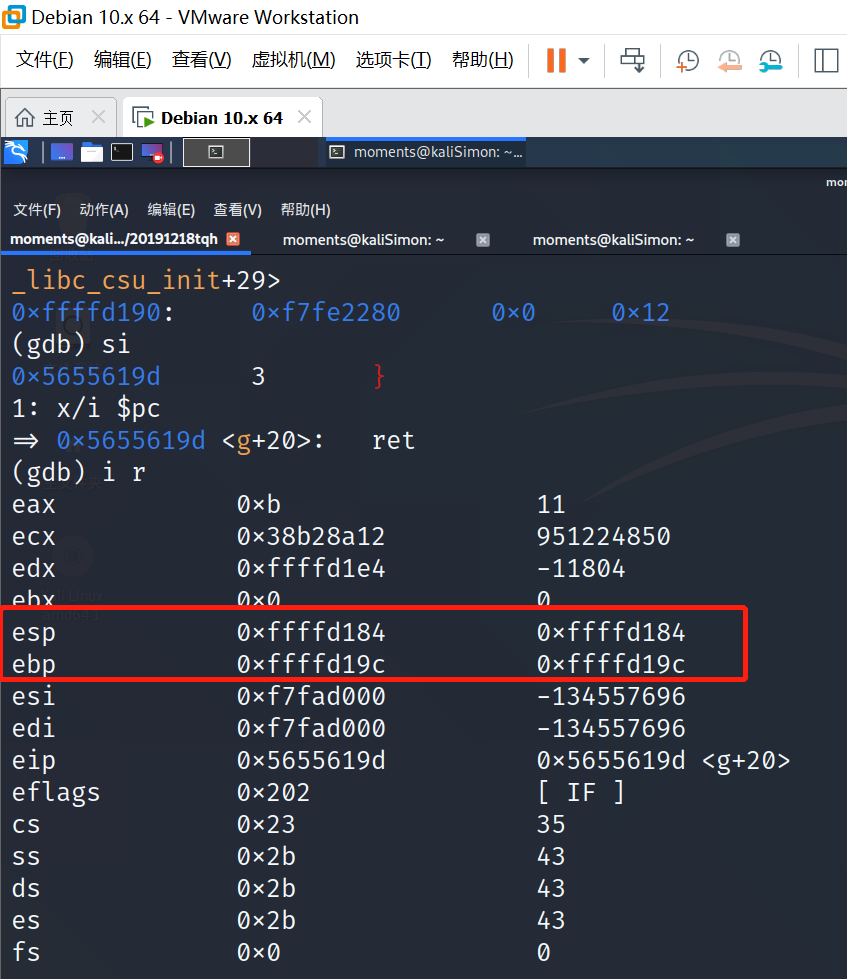

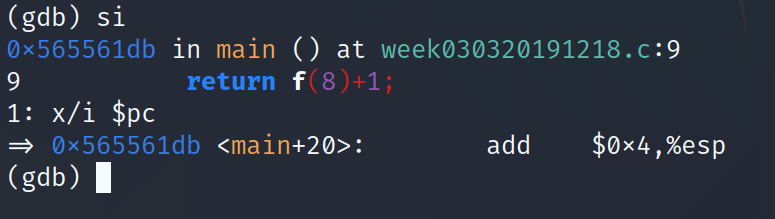

ret指令将栈顶弹给%eip:

-

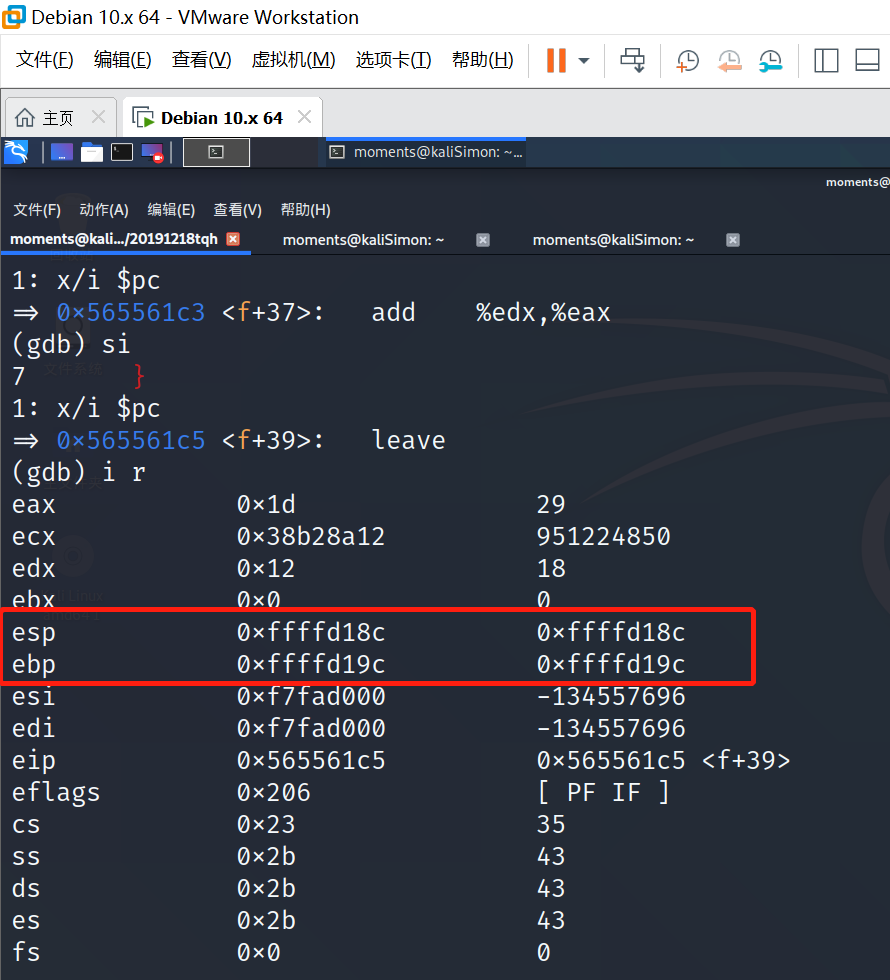

因为函数f修改了%esp,所以用leave指令恢复。leave指令先将%esp对其到%ebp,然后把栈顶弹给%ebp:

-

主函数汇编代码:

堆栈分析