一、上兴远程控制使用测试

本次实验是在win XP SP3的虚拟机上完成的。

1.1 木马的生成

这个软件的主要原理就是生成一个木马,并将这个木马伪装成一个正常的安装包,当有人点开它之后,它可以伪装成进程,服务避免杀毒软件的查杀,下图是它的生成界面。

可以看到几个特征:

1)需要输入本机的准确IP地址和上线端口号,确定控制信息的回传

2)可以选择木马的运行方式,以及生成程序是否加壳,加壳主要是为了应对破解而进行的

3)可以对文件的样式,服务类型等信息进行自定义

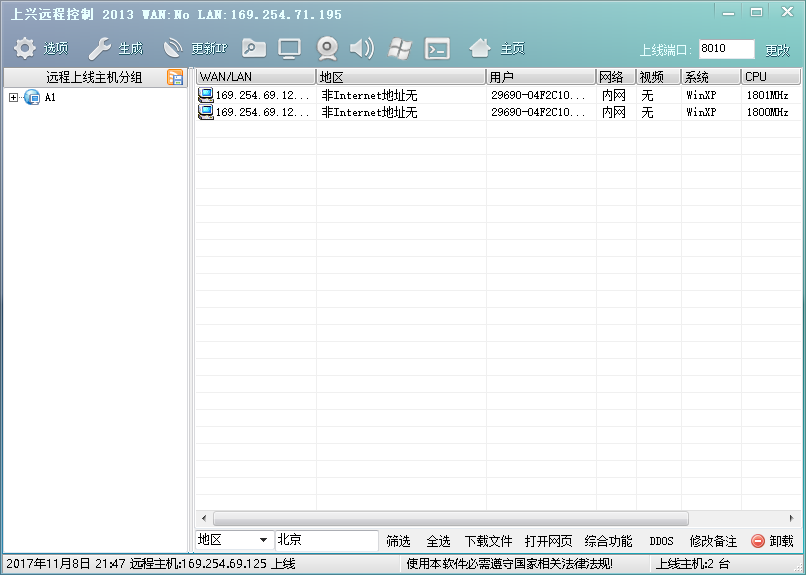

1.2木马的控制

本小节介绍一下这个木马程序都可以实现什么样的远程控制。当有中了木马的主机开机之后,我们所在的客户端会提示有主机上线,可以对相应主机实现控制。

1)屏幕及鼠标的控制

可以看到受控主机的屏幕,并且还可以控制受控主机的鼠标进行操作

2)命令提示符的控制

完全可以通过命令提示符控制目标主机

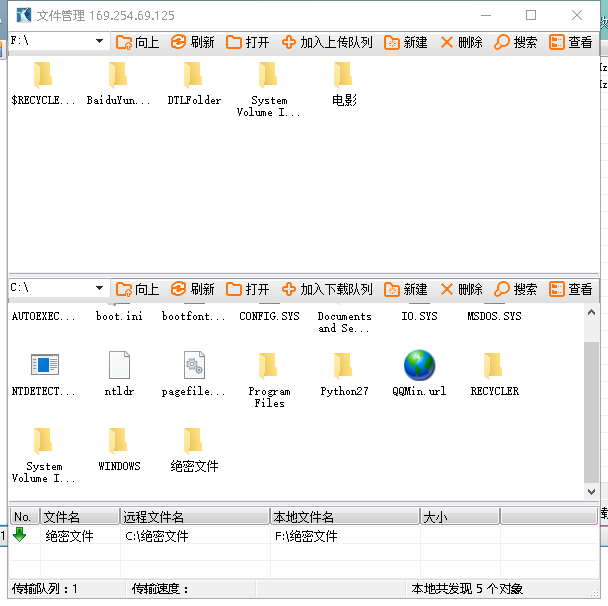

3)文件的查看和移动

可以看到我将目标主机中的绝密文件下载到了我的文件夹到我的主机上,成功实现了攻击

4)音视频窃听

远程控制中同样提供摄像头及音频的控制,可以远程监视对方的行动,不过虚拟机上无法进行相应的展示

二、上兴远程控制分析

2.1服务器端的静态分析

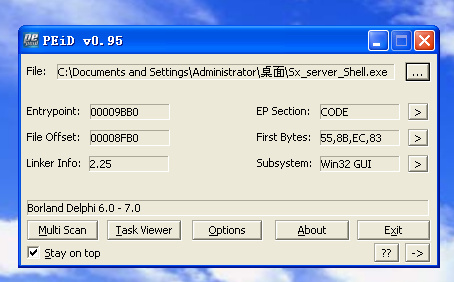

1)分析是否有壳

在这里我使用的查壳工具是PEID进行查壳检验。

首先分析这个生成的服务器端木马程序是否有壳,下面这张图是无壳时的显示:

可以看到图中分析出了编写这个木马程序所用的语言:delphi语言

当我生成一个有壳的木马程序进行检测时,结果如下:

可以看到查壳的结果是Nothing found *,上网查询结果表示,当前的特征壳库中没有找到类似的壳,所以不知道这个壳是什么。

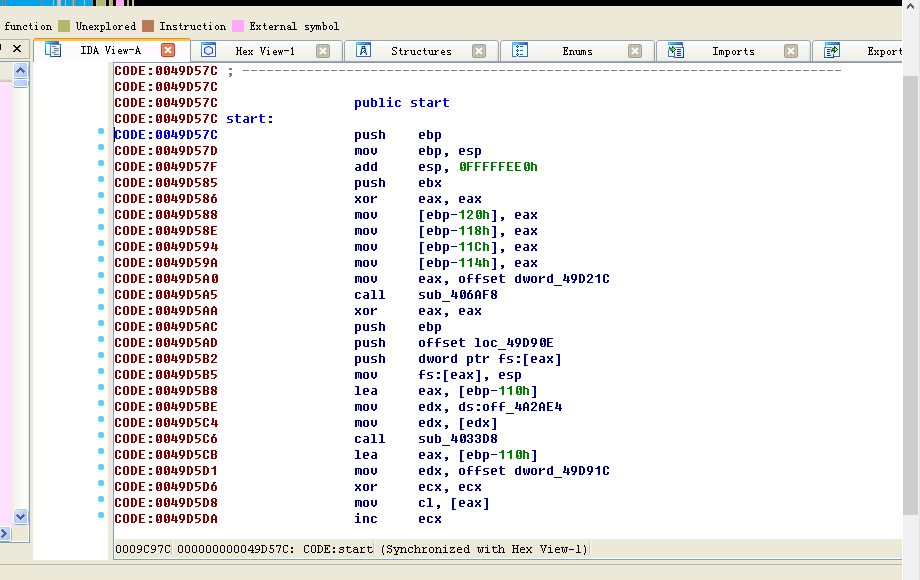

2)静态反汇编

接着使用IDA pro对木马程序进行静态反汇编,查看该木马的汇编代码。在这里我直接查看的是不加壳的木马程序,加壳的木马程序首先需要去壳破解才能成功的看到其汇编代码,去壳的破解方法还不怎么会,因此暂时跳过。