2018-2019-2 20165336 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

一.原理与实践说明

1.实践内容

- 本实践的目标是掌握信息搜集的最基础技能。具体有:

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2.基础问题

(1)哪些组织负责DNS,IP的管理?

“互联网名称与数字地址分配机构”(The Internet Corporation for Assigned Names and Numbers),简称ICANN,于1998年9月成立的ICANN是全球互联网的最高管理机构,它决定着互联网技术的取舍、网络通信协议的制定、域名和IP地址的分配、域名登记与出售以及相关政策的制定。

ICANN负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。其中DNS解析服务就是把英文或中文网址解析为计算机能够理解的数字信号的过程。

实际通信中使用的地址最终由处于网络顶端的13台域名根服务器来决定。根服务器如同互联网运行的“中枢神经”,谁控制了根服务器,谁就控制了整个互联网。

目前的13台根服务器均由ICANN统一管理。其中1个为主根服务器,放置在美国弗吉尼亚州的杜勒斯,由美国VeriSign公司负责运营维护。其余12个均为辅根服务器,其中9个放置在美国,分别由8个不同的军事与教育机构负责运营维护;欧洲2个(分别位于英国和瑞典)、亚洲1个(位于日本)。

(2)什么是3R信息?

3R信息指的是:注册人(Registrant)、注册商(Registrar) 和官方注册局(Registry)

(3)评价下扫描结果的准确性。

见扫描结果部分

二.实践过程记录

任务一:各种搜索技巧的应用

- ip138.com查ip地址(含有其他手机号、身份证号等强力查询)

- fofa.so的使用(FOFA是白帽汇推出的一款网络空间资产搜索引擎。

它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。

例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等。)

分析:通过app、国家、街道位置的限制可以得到搜索的相应的有关的ip地址等信息

- 天眼查:对最近很火的最右APP进行查询,了解相应信息。

任务二:DNS IP注册信息的查询

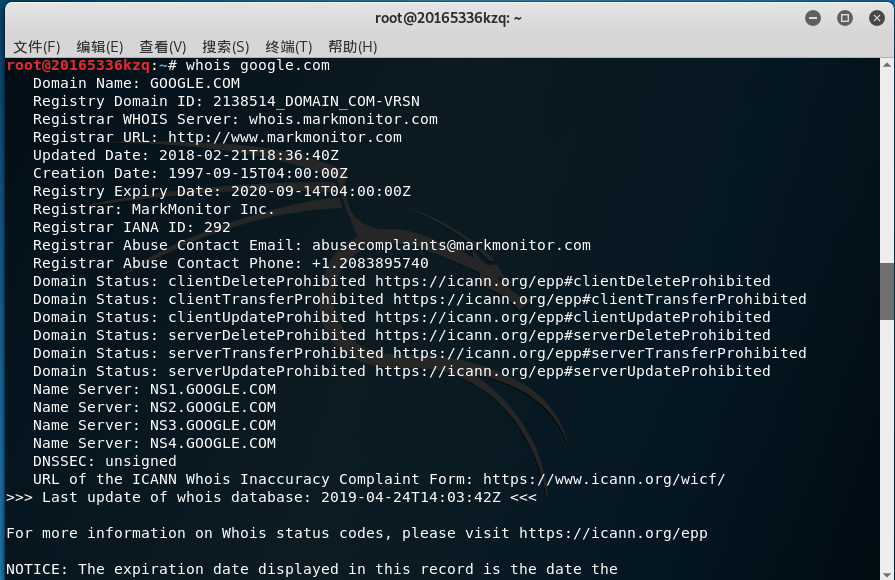

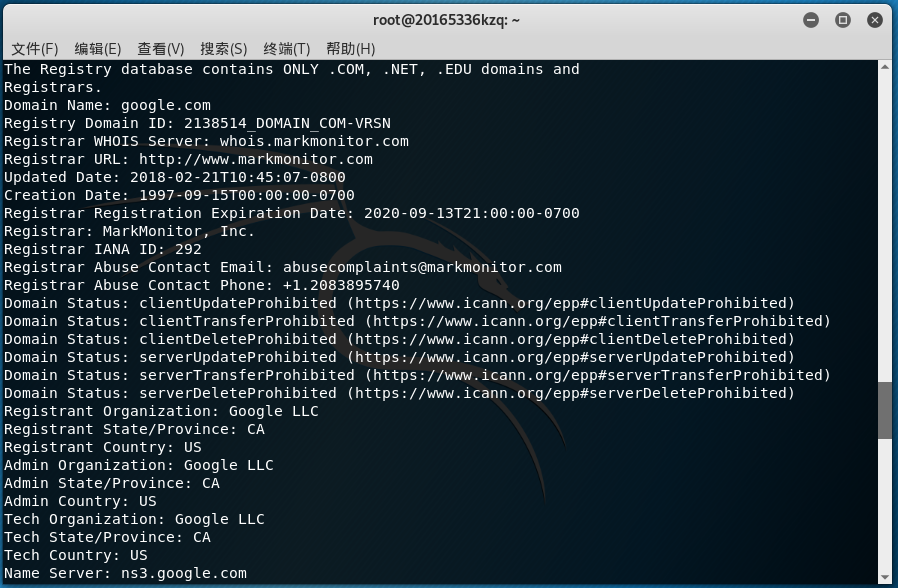

whois用来进行域名注册信息查询。- 注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

- 注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

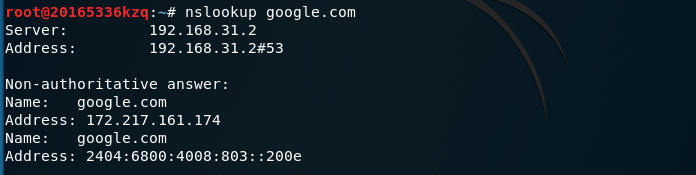

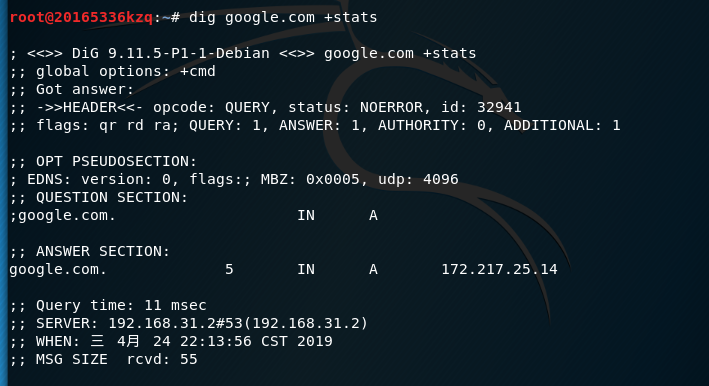

nslookup,dig域名查询:nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。dig可以从官方DNS服务器上查询精确的结果。

dig命令还有很多查询选项,每个查询选项被带前缀(+)的关键字标识。

- +[no]search:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。

- +[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。

- +[no]identify:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。

- +[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。

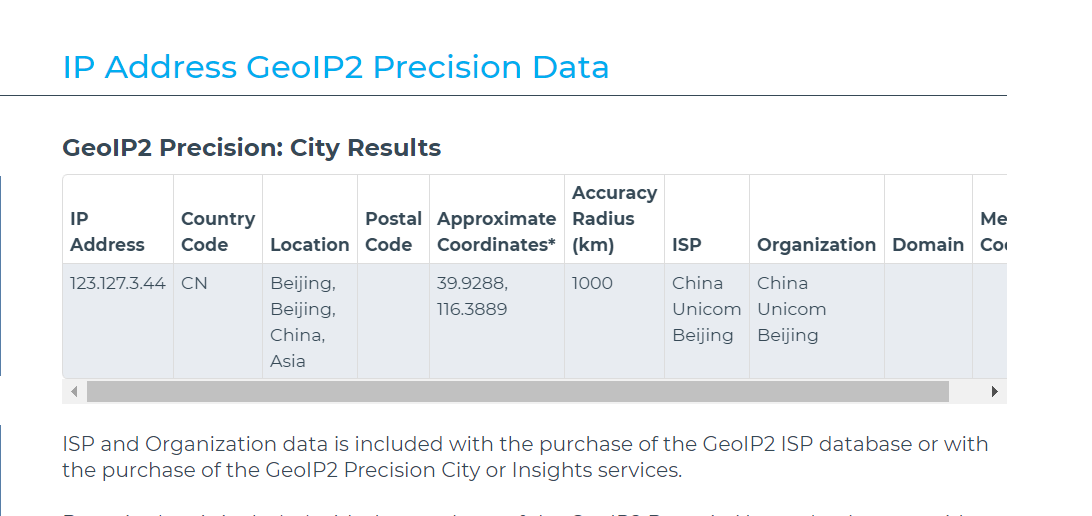

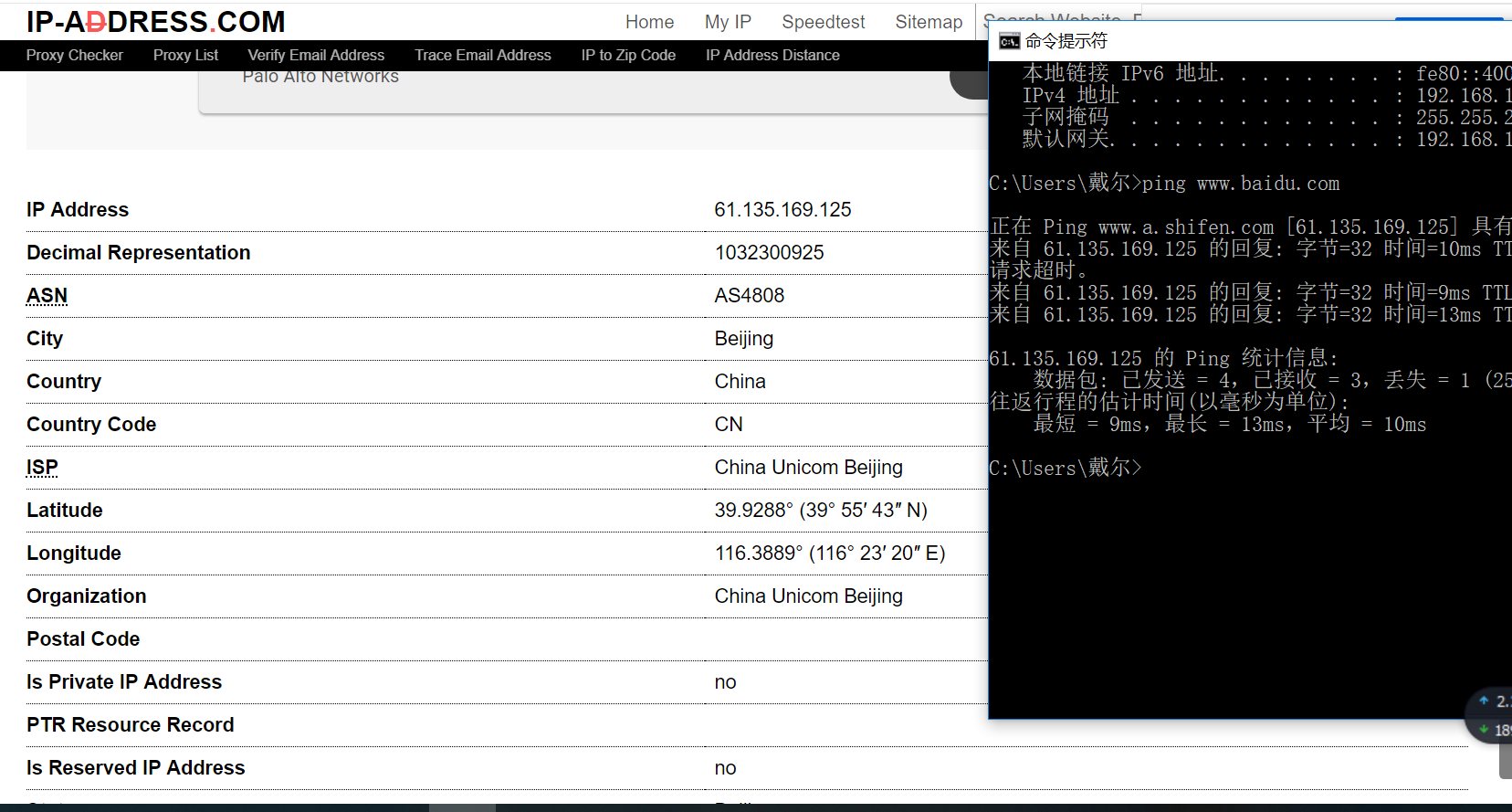

IP2Location地理位置查询:www.maxmind.com网址可根据IP查询地理位置:

- IP-ADDRESS网站可查询某共有IP的信息

IP2反域名查询:shodan搜索引擎(可搜索该IP的地理位置、服务占用端口号、提供的服务类型)

任务三:基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 检测特定类型的文件:有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找,比如百度

filetype:ppt 密码学 site:edu.cn:

- 在Linux下使用

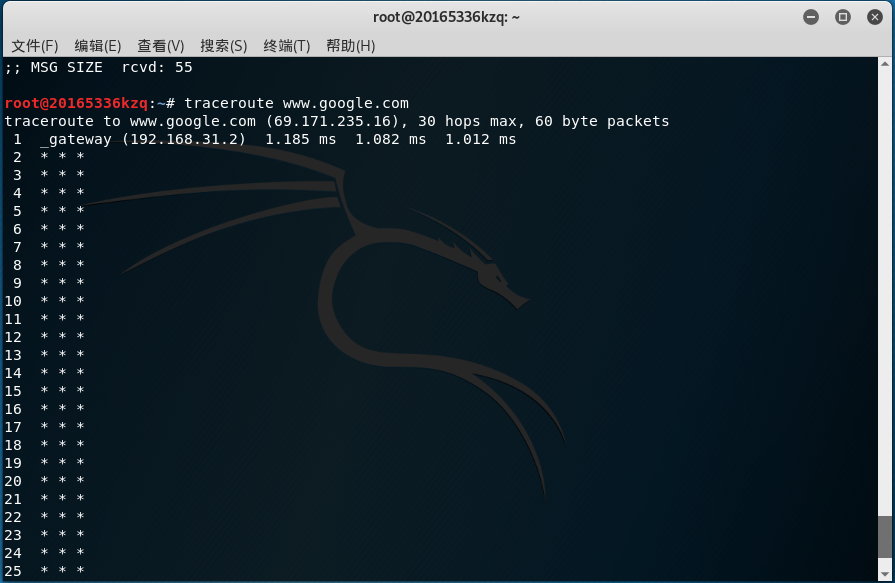

traceroutewww.google.com对经过的路由进行探测:

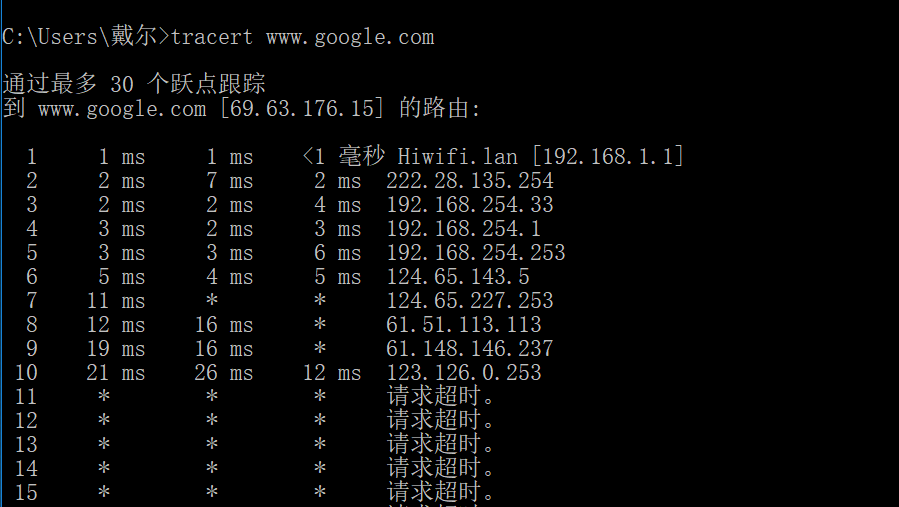

- 由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。改在Windows下使用

tracertwww.google.com重新检测

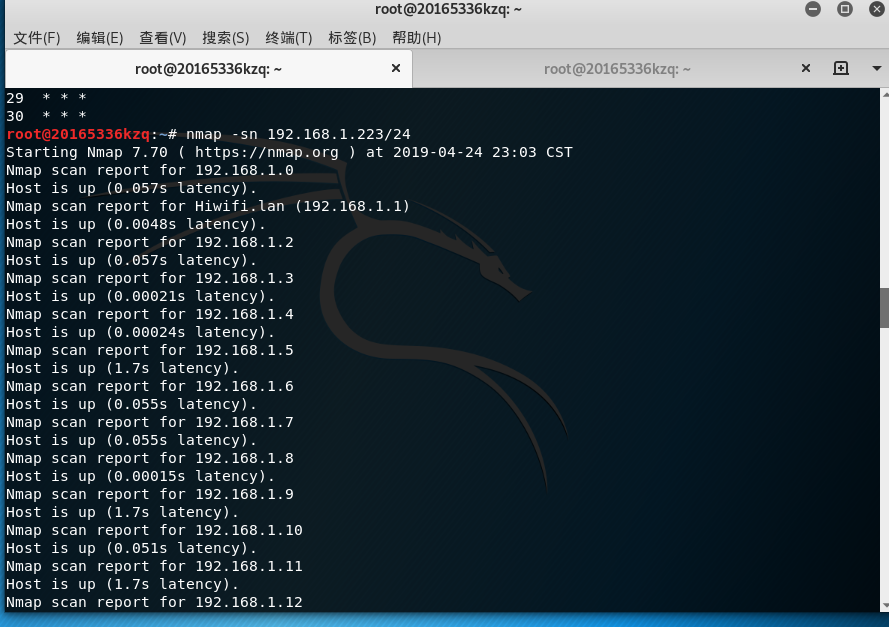

nmap的使用:在Linux下使用nmap -sn 192.168.1.223/24寻找该网段下的活跃主机

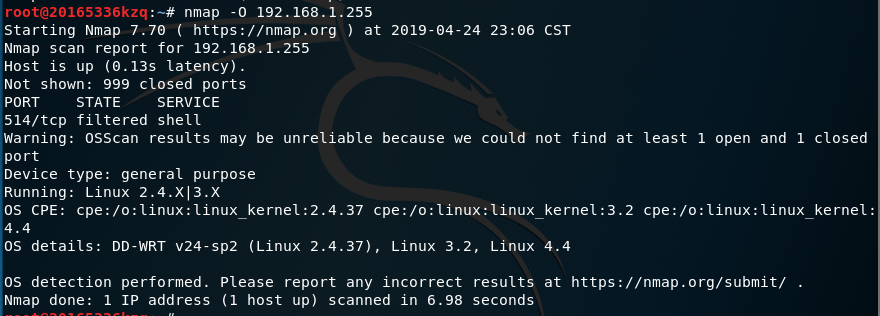

namp -O选项从上述活跃的主机里找一个让Nmap对目标的操作系统进行识别:在Linux下使用nmap -O 192.168.1.255获取目标机的操作系统等信息

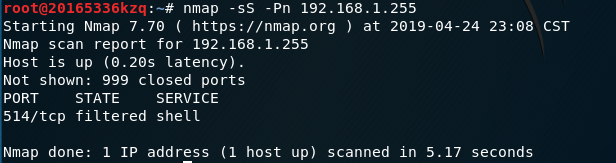

namp -sS选项进行TCP SYN扫描:在Linux下使用nmap -sS -Pn 192.168.1.255命令,其中-sS是TCP SYN扫描,-Pn是在扫描之前,不发送ICMP echo请求测试目标

namp -sV查看目标机子的详细服务信息:在Linux下使用nmap -sV -Pn 192.168.1.255命令,其中-sV用来查看目标机子的详细服务信息:

任务四:漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

- 使用

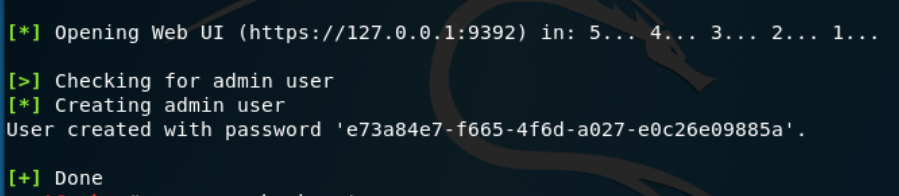

openvas-start开启服务,会自动打开浏览器主页https://127.0.0.1:9392

- 在菜单栏选择

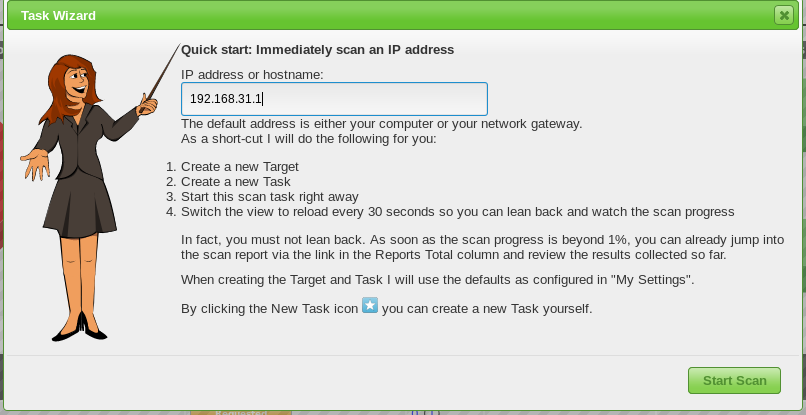

Tasks: - 进入后点击

Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描

- 扫描完成查看扫描结果的详细信息点击

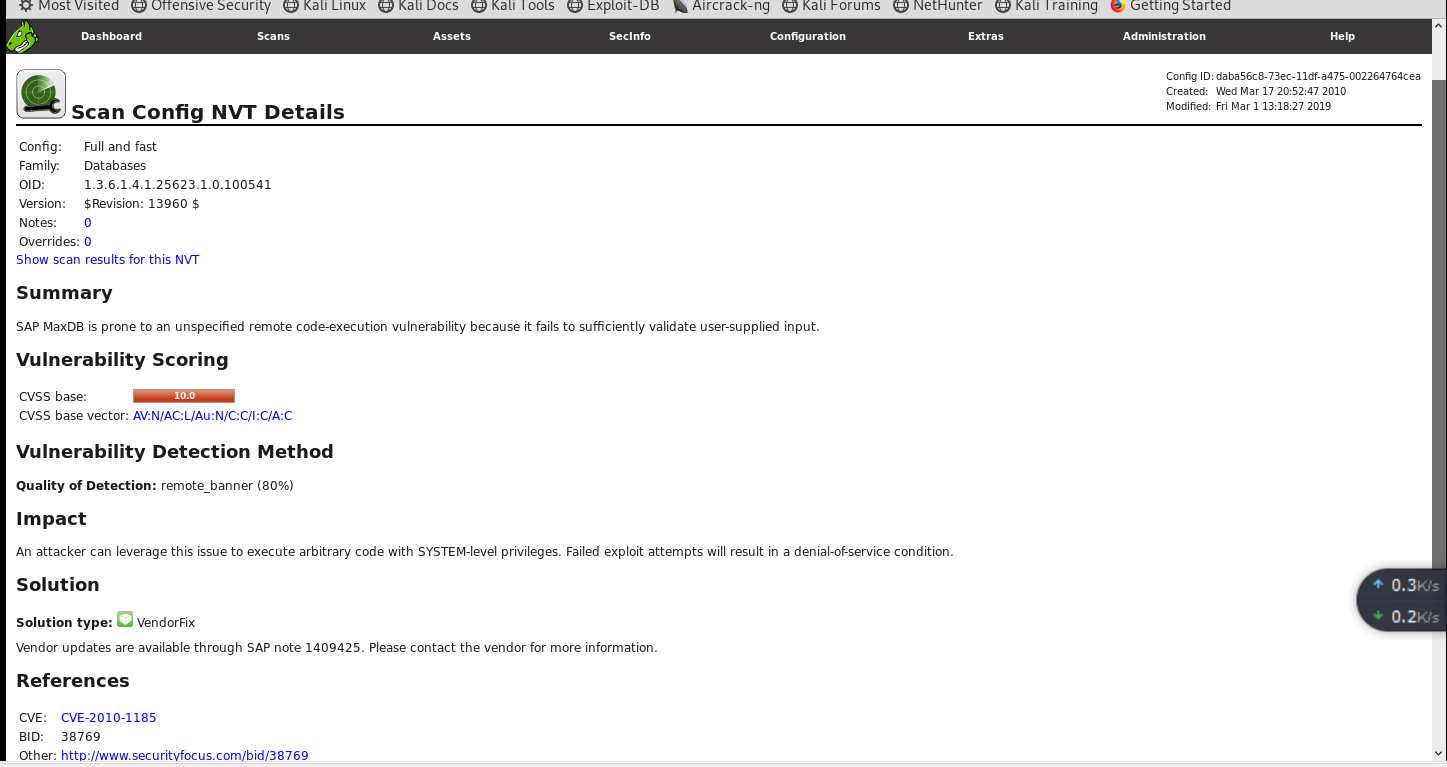

Full and fast

- 以

Database为例

- 获得一些漏洞的信息

- 找到一个感兴趣的高危漏洞

- 查看该漏洞的信息

分析评价:这台被扫描的虚拟机上的这个漏洞显示,攻击者可以利用此问题以及系统及权限执行任意代码,该漏洞可导致拒绝服务的情况,补救措施该漏洞的提示为寻找供应商可利用的补丁去解决。

实验感想

通过本次实验,我学习使用了常用的信息收集、漏洞扫描等几种方式。信息的收集往往是很重要的,搜集信息是渗透的第一步,当搜集到足够的信息,渗透往往能很好地进行下一步。搜集信息和漏洞扫描是把双刃剑,用在坏处他是坏人轻松对我们进行攻击的发起点,用的好了我们能有效的了解自己的主机做到合理的保护,更有效地抵抗他人的攻击。实验中也让我了解了很多搜集信息和漏洞的扫描方法,这让我兴趣使然,在探索中我也收获很多。